През последните години киберпрестъпниците разпространяват нов тип вируси, които могат да криптират файлове на вашия компютър (или вашата мрежа) с цел да печелят лесни пари от своите жертви. Този тип вируси се наричат „ренсъмуер“ и могат да заразят компютърни системи, ако потребителят на компютъра не го направи обърнете внимание, когато отваряте прикачени файлове или връзки от неизвестни податели или сайтове, които са били хакнати от киберпрестъпници. Според моя опит единственият безопасен начин да се предпазите от този тип вируси е да имате чисти резервни копия на вашите файлове, съхранявани на място, отделно от вашия компютър. Например в изключен външен USB твърд диск или в DVD-Rom.

Тази статия съдържа важна информация за някои известни криптиращи ransomware – криптови вируси, предназначени за криптирайте критичните файлове плюс наличните опции и помощни програми, за да декриптирате вашите криптирани файлове при заразяване. Написах тази статия, за да запазя цялата информация за наличните инструменти за декриптиране на едно място и ще се опитам да поддържам тази статия актуализирана. Моля, споделете с нас своя опит и всяка друга нова информация, която може да знаете, за да си помогнем.

Как да декриптирате файлове, криптирани от Ransomware – Описание и известни инструменти за декриптиране – Методи:

- ИМЕ НА RANSOWARE

- Cryptowall

- CryptoDefense & How_Decrypt

- Cryptorbit или HowDecrypt

- Cryptolocker (Troj/Ransom-ACP), „Trojan. Ransomcrypt. е)

- CryptXXX V1, V2, V3 (Варианти: .crypt, crypz или 5 шестнадесетични знака)

- Locky & AutoLocky (варианти: .locky)

- Trojan-Ransom. Win32.Rector

- Trojan-Ransom. Win32.Xorist, Trojan-Ransom. МСИЛ.Вандев

- Trojan-Ransom. Win32.Rakhni

- Trojan-Ransom. Win32.Rannoh или Trojan-Ransom. Win32.Cryakl.

- TeslaCrypt (Варианти: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc и .vvv)

- TeslaCrypt 3.0 (Варианти: .xxx, .ttt, .micro, .mp3)

- TeslaCrypt 4.0 (име на файл и разширение непроменени)

Актуализации през юни 2016 г.:

1. Trend Micro е пуснал а Декриптор на файлове за рансъмуер инструмент за опит за декриптиране на файлове, криптирани от следните семейства рансъмуер:

CryptXXX V1, V2, V3*

.crypt, crypz или 5 шестнадесетични знака

CryptXXX V4, V5.5 Шестнадесетични знаци

TeslaCrypt V1.ECC

TeslaCrypt V2.VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3.XXX или TTT или MP3 или MICRO

TeslaCrypt V4.

SNSLocker.RSNSЗаключен

AutoLocky.locky

BadBlock

777.777

XORIST.xorist или произволно разширение

XORBAT.криптиран

CERBER V1 <10 произволни знака>.cerber

Stampado.заключен

Немукод.криптиран

Химера.crypt

* Забележка: Отнася се за CryptXXX V3 ransomware: Поради разширеното криптиране на този конкретен Crypto-Ransomware, само частични данни декриптирането в момента е възможно за файлове, засегнати от CryptXXX V3, и трябва да използвате инструмент за поправка на трета страна, за да поправите файлове като: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

За да изтеглите инструмента за разшифроване на файлове за Ransomware на Trend Micro (и прочетете инструкциите как да го използвате), отидете на тази страница: Изтегляне и използване на Trend Micro Ransomware File Decryptor

2. Касперки пусна следните инструменти за декриптиране:

А. Инструментът RakhniDecryptor на Kaspersky е проектиран да декриптира файлове, засегнати от*:

* Забележка: Помощната програма RakhniDecryptor винаги се актуализира, за да декриптира файлове от няколко семейства рансъмуер.

Рахни

Агент.iih

аура

Autoit

Плетор

ротор

Ламер

Лорток

Криптоклухен

Демокрия

Bitman – TeslaCrypt версия 3 и 4Б. Инструментът на Kaspersky RannohDecryptor е предназначена да декриптира файлове, засегнати от:

Рано

AutoIt

Ярост

Крибола

Cryakl

CryptXXX версии 1 и 2

Cryptowall – Информация за вируси и опции за декриптиране.

В Cryptowall (или "Cryptowall Decrypter”) вирусът е новият вариант на Криптозащита ransomware вирус. Когато компютърът е заразен с Cryptowall ransomware, след това всички критични файлове на компютъра (включително файловете на картирани –мрежови- дискове, ако сте влезли в мрежа) се криптират със силно криптиране, което прави практически невъзможно декриптирането тях. След Cryptowall криптиране, вирусът създава и изпраща частния ключ (парола) на частен сървър, за да бъде използван от престъпника за декриптиране на вашите файлове. След това престъпниците информират жертвите си, че всичките им критични файлове са криптирани и единственият начин да ги декриптират е да платете откуп от 500$ (или повече) за определен период от време, в противен случай откупът ще бъде удвоен или техните файлове ще бъдат загубени постоянно.

Как да декриптирате заразени с Cryptowall файлове и да върнете файловете си обратно:

Ако искате да дешифрирате Cryptowall криптирани файлове и да върнете вашите файлове, тогава имате следните опции:

А. Първият вариант е да платите откупа. Ако решите да направите това, продължете с плащането на свой собствен риск, защото според нашето проучване някои потребители получават обратно данните си, а други не. Имайте предвид, че престъпниците не са най-надеждните хора на планетата.

Б. Вторият вариант е да почистите заразения компютър и след това да възстановите заразените си файлове от чисто архивно копие (ако имате такъв).

° С. Ако нямате чисто архивиране, единствената опция, която остава, е да възстановите файловете си в предишни версии от „Копия в сянка”. Обърнете внимание, че тази процедура работи само в Windows 8, Windows 7 и Vista OS и само ако „Възстановяване на системата” преди това е била активирана на вашия компютър и не е била деактивирана след Cryptowall инфекция.

- Препращащ Линк: Как да възстановите вашите файлове от Shadow Copies.

Подробен анализ на Cryptowall Инфекция и премахване на ransomware можете да намерите в тази публикация:

- Как да премахнете вируса CryptoWall и да възстановите вашите файлове

CryptoDefense & How_Decrypt – Информация за вируси и декриптиране.

Криптозащитае друг ransomware вирус, който може да криптира всички файлове на вашия компютър, независимо от тяхното разширение (тип файл) със силно криптиране, така че да направи практически невъзможно декриптирането им. Вирусът може да деактивира „Възстановяване на системата” функция на заразения компютър и може да изтрие всички “Копия на сенчести обеми” файлове, така че не можете да възстановите файловете си до предишните им версии. При инфекция Криптозащита ransomware вирус, създава два файла във всяка заразена папка („How_Decrypt.txt“ и „How_Decrypt.html“) с подробни инструкции как да платите откуп, за да декриптира вашите файлове и изпраща частния ключ (парола) на частен сървър, за да бъде използван от престъпника за декриптиране на вашите файлове.

Подробен анализ на Криптозащита Инфекция и премахване на ransomware можете да намерите в тази публикация:

- Как да премахнете вируса CryptoDefense и да възстановите вашите файлове

Как да декриптирате криптирани файлове на Cryptodefense и да върнете вашите файлове:

За да декриптирате Криптозащита заразени файлове имате следните опции:

А. Първият вариант е да платите откупа. Ако решите да направите това, продължете с плащането на свой собствен риск, защото според нашето проучване някои потребители получават обратно данните си, а други не. Имайте предвид, че престъпниците не са най-надеждните хора на планетата.

Б. Вторият вариант е да почистите заразения компютър и след това да възстановите заразените си файлове от чисто архивно копие (ако имате такъв).

° С. Ако нямате чисто архивно копие, можете да опитате да възстановите файловете си в предишни версии от „Копия в сянка”. Обърнете внимание, че тази процедура работи само в Windows 8, Windows 7 и Vista OS и само ако „Възстановяване на системата” функцията преди е била активирана на вашия компютър и не е била деактивирана след Криптозащита инфекция.

- Препращащ Линк: Как да възстановите вашите файлове от Shadow Copies.

Д. И накрая, ако нямате чисто архивно копие и не можете да възстановите файловете си от „Копия в сянка“, след което можете да опитате да дешифрирате Криптозащита криптирани файлове с помощта на Декрипторът на Emsisoft полезност. Да направя това:

Важно съобщение: Тази помощна програма работи само за компютри, заразени преди 1 април 2014 г.

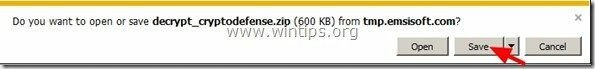

1.Изтегли “Emsisoft Decrypter” помощна програма за вашия компютър (напр работен плот).

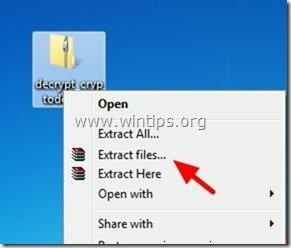

2. Когато изтеглянето приключи, отидете на вашия работен плот и "Екстракт“ на “decrypt_cryptodefense.zip” файл.

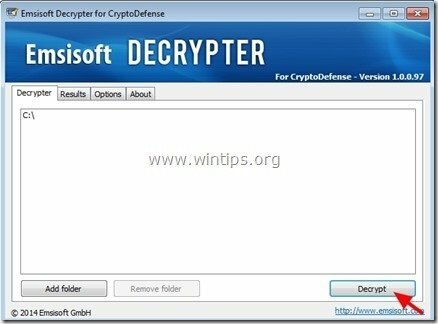

3. Сега кликнете два пъти да стартирате „decrypt_cryptodefense” полезност.

4. Накрая натиснете „Декриптирайте”, за да дешифрирате вашите файлове.

Източник – Допълнителна информация: Подробен урок за това как да декриптирате криптирани файлове на CryptoDefense с помощта на Дешифраторът на Emsisoft помощната програма може да се намери тук: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit или HowDecrypt – Информация за вируси и декриптиране.

Cryptorbit или HowDecrypt вирусът е вирус за рансъмуер, който може да криптира всички файлове на вашия компютър. След като компютърът ви е заразен с Cryptorbit вирус всичките ви критични файлове са криптирани, независимо от тяхното разширение (тип файл) със силно криптиране, което прави практически невъзможно декриптирането им. Вирусът също така създава два файла във всяка заразена папка на вашия компютър (“HowDecrypt.txt” и “HowDecrypt.gif”) с подробни инструкции как можете да платите откупа и да дешифрирате вашите файлове.

Подробен анализ на Cryptorbit Инфекция и премахване на ransomware можете да намерите в тази публикация:

- Как да премахнете вируса Cryptorbit (HOWDECRYPT) и да възстановите вашите файлове

Как да декриптирате заразени с Cryptorbit файлове и да върнете файловете си обратно:

За да декриптирате Cryptorbit криптирани файлове имате следните опции:

А. Първият вариант е да платите откупа. Ако решите да направите това, продължете с плащането на свой собствен риск, защото според нашето проучване някои потребители получават обратно данните си, а други не.

Б. Вторият вариант е да почистите заразения компютър и след това да възстановите заразените си файлове от чисто архивно копие (ако имате такъв).

° С. Ако нямате чисто архивно копие, тогава можете да опитате да възстановите файловете си в предишни версии от „Копия в сянка”. Обърнете внимание, че тази процедура работи само в Windows 8, Windows 7 и Vista OS и само ако „Възстановяване на системата” функцията преди е била активирана на вашия компютър и не е била деактивирана след Cryptorbit инфекция.

- Препращащ Линк: Как да възстановите вашите файлове от Shadow Copies.

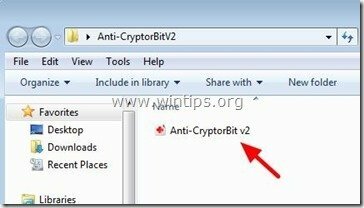

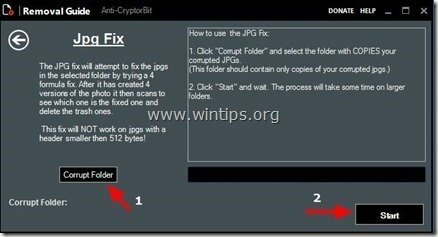

Д. И накрая, ако нямате чисто архивно копие и не можете да възстановите файловете си от „Копия в сянка” след това можете да опитате да дешифрирате Cryptorbit's криптирани файлове с помощта на Anti-CryptorBit полезност. Да направя това:

1.Изтегли “Anti-CryptorBit” помощна програма за вашия компютър (напр работен плот)

2. Когато изтеглянето приключи, отидете на вашия работен плот и "Екстракт“ на “Anti-CryptorBitV2.zip” файл.

3. Сега кликнете два пъти да стартирате Anti-CryptorBitv2 полезност.

4. Изберете какъв тип файлове искате да възстановите. (напр. „JPG“)

5. Накрая изберете папката, която съдържа повредените/криптирани (JPG) файлове и след това натиснете „Започнете”, за да ги коригирате.

Cryptolocker – Информация за вируси и декриптиране.

Cryptolocker (също известен като "Troj/Ransom-ACP”, “троянски кон. Ransomcrypt. Ф”) е неприятен вирус за Ransomware (TROJAN) и когато зарази вашия компютър, той криптира всички файлове, независимо от тяхното разширение (тип файл). Лошата новина с този вирус е, че след като зарази вашия компютър, вашите критични файлове са криптирани със силно криптиране и е практически невъзможно да ги декриптирате. След като компютърът е заразен с вирус Cryptolocker, на компютъра на жертвата се появява информационно съобщение, изискващо плащане (откуп) от 300 $ (или повече), за да декриптират вашите файлове.

Подробен анализ на Cryptolocker Инфекция и премахване на ransomware можете да намерите в тази публикация:

- Как да премахнете CryptoLocker Ransomware и да възстановите вашите файлове

Как да декриптирате заразени с Cryptolocker файлове и да върнете файловете си обратно:

За да декриптирате Cryptolocker заразени файлове имате следните опции:

А. Първият вариант е да платите откупа. Ако решите да направите това, продължете с плащането на свой собствен риск, защото според нашето проучване някои потребители получават обратно данните си, а други не.

Б. Вторият вариант е да почистите заразения компютър и след това да възстановите заразените си файлове от чисто архивно копие (ако имате такъв).

° С. Ако нямате чисто архивно копие, тогава можете да опитате да възстановите файловете си в предишни версии от „Копия в сянка”. Обърнете внимание, че тази процедура работи само в Windows 8, Windows 7 и Vista OS и само ако „Възстановяване на системата” функцията преди е била активирана на вашия компютър и не е била деактивирана след Cryptolocker инфекция.

- Препращащ Линк: Как да възстановите вашите файлове от Shadow Copies.

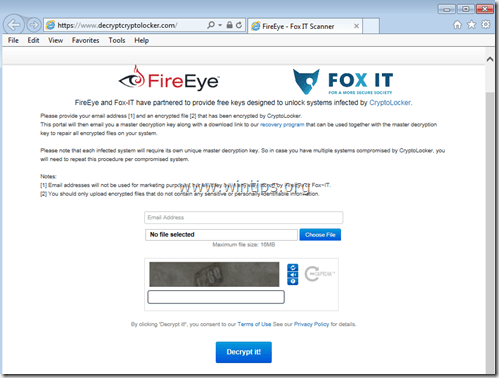

Д. През август 2014г. FireEye & Fox-IT пуснаха нова услуга, която извлича частния ключ за декриптиране за потребители, които са били заразени от CryptoLocker ransomware. Услугата се нарича 'DecryptCryptoLocker' (услугата е прекратена), той е достъпен в световен мащаб и не изисква от потребителите да се регистрират или да предоставят информация за контакт, за да го използват.

За да използвате тази услуга, трябва да посетите този сайт: (услугата е прекратена) и качете един криптиран файл CryptoLocker от заразения компютър (Забележка: качете файл, който не съдържа чувствителна и/или лична информация). След като направите това, трябва да посочите имейл адрес, за да получите своя частен ключ и връзка за изтегляне на инструмента за декриптиране. Накрая стартирайте изтегления инструмент за декриптиране на CryptoLocker (локално на вашия компютър) и въведете личния си ключ, за да декриптирате вашите криптирани файлове на CryptoLocker.

Повече информация за тази услуга можете да намерите тук: FireEye и Fox-IT обявяват нова услуга в помощ на жертвите на CryptoLocker.

CryptXXX V1, V2, V3 (Варианти: .crypt, crypz или 5 шестнадесетични знака).

- CryptXXX V1 & CryptXXX V2 ransomware криптира вашите файлове и добавя разширението ".crypt" в края на всеки файл след заразяване.

- CryptXXX v3 добавя разширението ".cryptz" след криптиране на вашите файлове.

Троянският CryptXXX криптира следните типове файлове:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR, .GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF, .PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT, .UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

Как да декриптирате CryptXXX файлове.

Ако сте заразени с CryptXXX версия 1 или версия 2, използвайте Инструментът на Kaspersky RannohDecryptor за да декриптирате вашите файлове.

Ако сте заразени с CryptXXX версия 3, използвайте Декрипторът на Ransomware File Decryptor на Trend Micro. *

Забележка: Поради разширеното криптиране на вируса CryptXXX V3, в момента е възможно само частично декриптиране на данни и трябва да използвате инструмент за поправка на трета страна, за да поправите вашите файлове като: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky & AutoLocky (варианти: .locky)

Локи ransomware криптира вашите файлове с помощта на RSA-2048 и AES-128 криптиране и след заразяването всичките ви файлове се преименуват с уникално – 32-знака – име на файла с разширение „.locky“ (напр.1E776633B7E6DFE7ACD1B1A5E9577BCE.locky"). Локи вирусът може да зарази локални или мрежови устройства и по време на инфекция създава файл с име "_HELP_instructions.html" във всяка заразена папка, с инструкции как можете да платите откупа и да дешифрирате вашите файлове с помощта на браузъра TOR.

AutoLocky е друг вариант на вируса Locky. Основната разлика между Locky и Autolocky е, че Autolocky няма да промени оригиналното име на файла по време на заразяване. (напр. Ако файл е с име "Документ 1.doc"преди заразяване, Autolocky го преименува на "Документ1.doc.locky")

Как да декриптирате .LOCKY файлове:

- Първата опция е да почистите заразения компютър и след това да възстановите заразените си файлове от чисто архивно копие (ако имате такъв).

- Втората опция, ако нямате чисто архивно копие, е да възстановите вашите файлове в предишни версии от „Копия в сянка”. Как да възстановите вашите файлове от Shadow Copies.

- Третият вариант е да използвате Декрипторът на Emsisoft за AutoLocky за да декриптирате вашите файлове. (Инструментът за дешифриране работи само за Autolocky).

Trojan-Ransom. Win32.Rector – Информация за вируси и декриптиране.

В Троянски ректор криптира файлове със следните разширения: .doc, .jpg, .pdf.rar, и след инфекцията то ги прави неизползваеми. След като вашите файлове са заразени с троянски ректор, след това разширенията на заразените файлове се променят на .VSCRYPT, .ЗАРАЗЕН, .КОРЕКТОР или .БЛОК и това ги прави неизползваеми. Когато се опитате да отворите заразените файлове, на екрана ви се показва съобщение на кирилица, което съдържа искането за откуп и подробностите за плащането. Киберпрестъпникът, който прави Троянски ректор Наречен "††КОППЕКТОП†† и моли да комуникира с него по имейл или ICQ (EMAIL: [email protected] / ICQ: 557973252 или 481095), за да даде инструкции как да отключите вашите файлове.

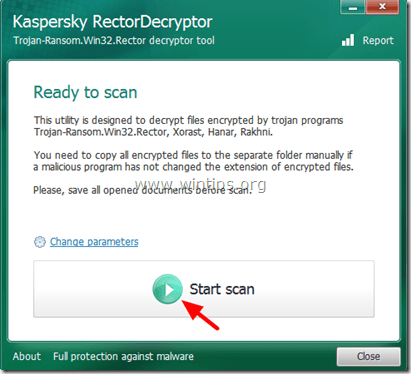

Как да декриптирате файлове, заразени с Trojan Rector, и да върнете файловете си обратно:

съвет: Копирайте всички заразени файлове в отделна директория и затворете всички отворени програми, преди да продължите да сканирате и дешифрирате засегнатите файлове.

1. Изтегли Ректор Дешифраторполезност (от Kaspersky Labs) на вашия компютър.

2. Когато изтеглянето приключи, стартирайте RectorDecryptor.exe.

3. Натисни "Започни сканиране”, за да сканирате вашите дискове за криптирани файлове.

4. Нека RectorDecryptor помощна програма за сканиране и декриптиране на криптирани файлове (с разширения .vscrypt, .infected, .bloc, .korrektor) и след това изберете опцията за „Изтрийте криптирани файлове след декриптиране” ако дешифрирането е било успешно. *

* След декриптирането можете да намерите дневник на отчета за процеса на сканиране/декриптиране в корена на вашето C:\ устройство (напр.C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt”).

5. Накрая продължете да проверявате и почиствате системата си от зловреден софтуер, който може да съществува в нея.

Източник – Допълнителна информация:http://support.kaspersky.com/viruses/disinfection/4264#block2

Trojan-Ransom. Win32.Xorist, Trojan-Ransom. MSIL.Vandev – Информация за вируси и декриптиране.

ВTrojan Ransom Xorist & Троянец Рансъм Вълдев, криптира файлове със следните разширения:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, вълна, уау, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir, divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr, idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap, htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, карта, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, САЩ, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, диск, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd, vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wks, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp, eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

След инфекцията,Trojan Ransom Xorist компрометира сигурността на вашия компютър, прави компютъра ви нестабилен и показва съобщения на екрана ви с искане за откуп, за да дешифрира заразените файлове. Съобщенията съдържат също информация как да платите откупа, за да получите помощната програма за декриптиране от киберпрестъпниците.

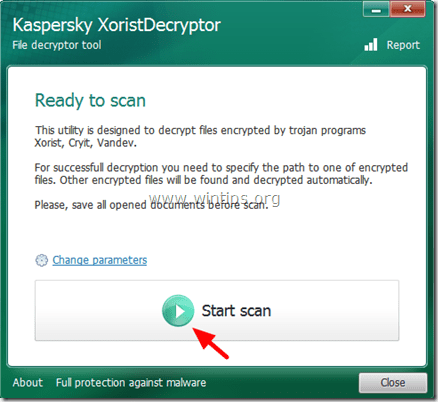

Как да декриптирате файлове, заразени с троянски кон Win32.Xorist или троянски кон MSIL.Vandev:

съвет: Копирайте всички заразени файлове в отделна директория и затворете всички отворени програми, преди да продължите да сканирате и дешифрирате засегнатите файлове.

1. Изтегли Xorist Decryptorполезност (от Kaspersky Labs) на вашия компютър.

2. Когато изтеглянето приключи, стартирайте XoristDecryptor.exe.

Забележка: Ако искате да изтриете криптираните файлове, когато декриптирането приключи, щракнете върху „Промяна на параметрите” и отметнете „Изтрийте криптирани файлове след декриптиране" отметка в квадратчето под "Допълнителни опции”.

3. Натисни "Започни сканиране” бутон.

4. Въведете пътя на поне един криптиран файл и след това изчакайте, докато помощната програма декриптира криптираните файлове.

5. Ако декриптирането е било успешно, рестартирайте компютъра си и след това сканирайте и почистете системата си от зловреден софтуер, който може да съществува на него.

Източник – Допълнителна информация: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-Ransom. Win32.Rakhni – Информация за вируси и декриптиране.

В Троянец Рансъм Рахни криптира файлове, като променя разширенията на файловете, както следва:

След криптирането вашите файлове са неизползваеми и сигурността на вашата система е компрометирана. Също така на Trojan-Ransom. Win32.Rakhni създава файл на вашия %APPDATA% папка с име „exit.hhr.oshit”, който съдържа криптираната парола за заразените файлове.

Внимание: В Trojan-Ransom. Win32.Rakhni създава "exit.hhr.oshit” файл, който съдържа криптирана парола за файловете на потребителя. Ако този файл остане на компютъра, той ще извърши декриптиране с RakhniDecryptor полезност по-бързо. Ако файлът е премахнат, той може да бъде възстановен с помощни програми за възстановяване на файлове. След като файлът бъде възстановен, поставете го в него %APPDATA% и стартирайте сканирането с помощната програма още веднъж.

%APPDATA% местоположение на папката:

-

Уиндоус експи: C:\Documents and Settings\

\ Данни за приложението -

Windows 7/8: C:\Потребители\

\AppData\Роуминг

Как да декриптирате файлове, заразени с троянски кон Rakhni, и да върнете файловете си обратно:

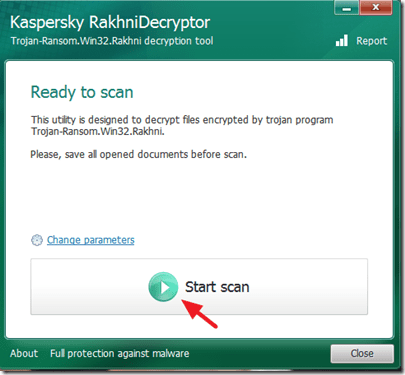

1. Изтегли Ракхни декрипторполезност (от Kaspersky Labs) на вашия компютър.

2. Когато изтеглянето приключи, стартирайте RakhniDecryptor.exe.

Забележка: Ако искате да изтриете криптираните файлове, когато декриптирането приключи, щракнете върху „Промяна на параметрите” и отметнете „Изтрийте криптирани файлове след декриптиране" отметка в квадратчето под "Допълнителни опции”.

3. Натисни "Започни сканиране”, за да сканирате вашите дискове за криптирани файлове.

4. Въведете пътя на поне един криптиран файл (напр.файл.doc.заключен”) и след това изчакайте, докато помощната програма възстанови паролата от „exit.hhr.oshit” файл (имайте предвид Внимание) и декриптира вашите файлове.

Източник – Допълнителна информация: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojan-Ransom. Win32.Rannoh (Trojan-Ransom. Win32.Cryakl) – Информация за вируси и декриптиране.

В Троянец Rannoh или Троянец Cryakl криптира всички файлове на вашия компютър по следния начин:

- В случай на а Trojan-Ransom. Win32.Rannoh инфекция, имената на файловете и разширенията ще бъдат променени според шаблона заключен-

. . - В случай на а Trojan-Ransom. Win32.Cryakl инфекция, етикетът {CRYPTENDBLACKDC} се добавя в края на имената на файловете.

Как да декриптирате файлове, заразени с Trojan Rannoh или Trojan Cryakl и да върнете вашите файлове:

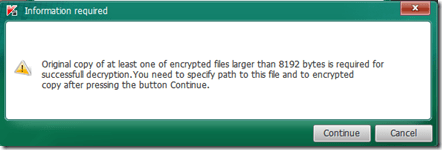

Важно: ВДекриптор на Rannoh помощната програма декриптира файлове, като сравнява един криптиран и един декриптиран файл. Така че, ако искате да използвате Декриптор на Rannoh програма за декриптиране на файлове трябва да притежавате оригинално копие на поне един криптиран файл преди заразяването (например от чисто архивно копие).

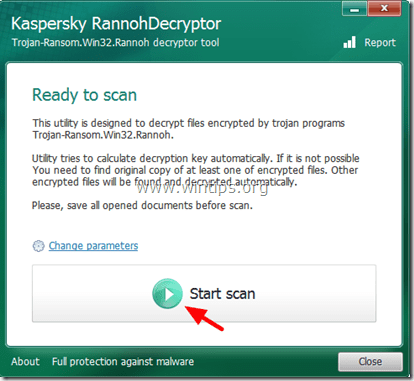

1. Изтегли Декриптор на Rannohпомощна програма за вашия компютър.

2. Когато изтеглянето приключи, стартирайте RannohDecryptor.exe

Забележка: Ако искате да изтриете криптираните файлове, след като декриптирането приключи, щракнете върху „Промяна на параметрите” и отметнете „Изтрийте криптирани файлове след декриптиране" отметка в квадратчето под "Допълнителни опции”.

3. Натисни "Започни сканиране” бутон.

4. Прочетете "Изисква се информация“ съобщение и след това щракнете върху “продължи” и посочете пътя към оригинално копие на поне един криптиран файл преди заразяването (чист – оригинал – файл) и пътя до криптирания файл (заразен – криптиран -файл).

5. След декриптирането можете да намерите отчетен дневник за процеса на сканиране/декриптиране в корена на вашето C:\ устройство. (напр. „C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt”).

Източник – Допълнителна информация: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (Варианти: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc и .vvv)

В TeslaCrypt ransomware virus добавя следните разширения към вашите файлове: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc и .vvv.

Как да декриптирате файлове на TeslaCrypt:

Ако сте заразени с вирус TeslaCrypt, използвайте един от тези инструменти, за да декриптирате вашите файлове:

- TeslaDecoder: Повече информация и инструкции за използване TeslaDecoder можете да намерите в тази статия: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/

- Trend Micro Ransomware File Decryptor.

TeslaCrypt V3.0 (Варианти: .xxx, .ttt, .micro, .mp3)

В TeslaCrypt 3.0 ransomware virus добавя следните разширения към вашите файлове: .xxx, .ttt, .micro & .mp3

Как да декриптирате файлове TeslaCrypt V3.0:

Ако сте заразени с TeslaCrypt 3.0 след това опитайте да възстановите вашите файлове с:

- Micro Ransomware File Decryptor на Trend инструмент.

- RakhniDecryptor (Как да ръководите)

- Декодер на Tesla (Как да ръководите)

- Tesladecrypt – McAfee

TeslaCrypt V4.0 (Името и разширението на файла са непроменени)

За да декриптирате файлове TeslaCrypt V4, опитайте една от следните помощни програми:

- Micro Ransomware File Decryptor на Trend инструмент.

- RakhniDecryptor (Как да ръководите)

- Декодер на Tesla (Как да ръководите)

EnzoS.

8 октомври 2016 г. в 8:01 ч