Много мрежови услуги работят, използвайки протокол за управление на предаването или TCP като протокол на транспортния слой. Това е така, защото TCP предлага комуникация, ориентирана към връзката, която позволява да бъде предавателното устройство сте сигурни, че предназначеният получател на съобщението действително го получава, тъй като е двупосочна връзка създадена.

Не всяко приложение обаче трябва да има такъв вид връзка, особено приложенията в реално време, където е за предпочитане е съобщението да бъде изпуснато, вместо да се налага да чакате повторното му предаване, което забавя всичко друго. За тези приложения обикновено се използва User Datagram Protocol или UDP транспортния слой.

Един пример за тип програма, която използва UDP, са онлайн видео игрите. Тези игри разчитат на постоянни актуализации, изпращани от сървъра и компютъра и всяко забавяне, причинено от необходимостта от повторно предаване на данни, е значително по-разрушително, отколкото да се справяте с пропуснати пакети или два.

Тъй като тези базирани на UDP услуги могат да бъдат във всяка мрежа, важно е да проверите за тях като част от тест за проникване. За щастие, тъй като UDP е доста често срещан, той обикновено се поддържа от софтуер за мрежово тестване и Nmap не е изключение.

Как да сканирате UDP портове с Nmap

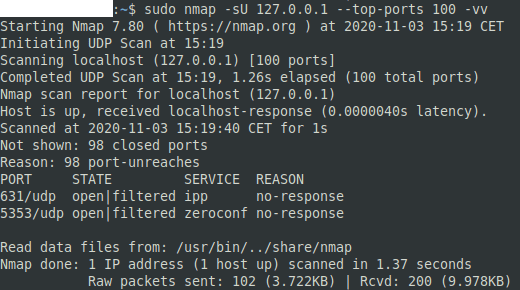

Тестването на UDP портове с Nmap е много подобно на тестването на TCP, всъщност синтаксисът е по същество идентичен. Единствената разлика е, че трябва да посочите флага „тип сканиране“ като „-sU“, а не „-sT“ или „-sS“. Например, командата може да бъде “nmap -sU 127.0.0.1 –top-ports 100 -vv” за сканиране на loopback адреса за 100-те най-често срещани UDP порта и за докладване на резултатите с двойно подробен изход.

Едно нещо, което трябва да имате предвид при UDP сканиране е, че ще отнеме много време. Повечето заявки не получават никакъв отговор, което означава, че сканирането трябва да изчака времето за изчакване на заявката. Това прави сканирането много по-бавно от TCP сканирането, което обикновено връща някакъв вид отговор, дори ако портът е затворен.

Има четири резултата, които можете да видите за UDP портове „отворени“, „отворени|филтрирани“, „затворени“ и „филтрирани“. „Отворено“ показва, че заявката е получила UDP отговор. „Open|filtered“ показва, че не е получен отговор, което може да означава, че услугата слуша или че там няма услуга. „Затворен“ е специфично ICMP съобщение за грешка „недостижим порт“. „Филтриран“ указва други съобщения за грешка за недостижим за ICMP.