I de sidste år har cyberkriminelle distribueret en ny type vira, der kan kryptere filer på din computer (eller dit netværk) med det formål at tjene nemme penge fra deres ofre. Denne type vira kaldes "Ransomware", og de kan inficere computersystemer, hvis computerens bruger ikke vær opmærksom, når du åbner vedhæftede filer eller links fra ukendte afsendere eller websteder, der er blevet hacket af cyberkriminelle. Ifølge min erfaring er den eneste sikre måde at holde sig beskyttet mod denne type vira ved at have rene sikkerhedskopier af dine filer gemt et separat sted fra din computer. For eksempel i en ikke-tilsluttet ekstern USB-harddisk eller i DVD-rom'er.

Denne artikel indeholder vigtige oplysninger om nogle kendte krypterende ransomware-krypt-virus, der er designet til krypter kritiske filer plus de tilgængelige muligheder og hjælpeprogrammer for at dekryptere dine krypterede filer ved infektion. Jeg skrev denne artikel for at holde alle oplysninger om de tilgængelige dekrypteringsværktøjer på ét sted, og jeg vil forsøge at holde denne artikel opdateret. Del venligst din oplevelse og enhver anden ny information, du måtte vide, med os for at hjælpe hinanden.

Sådan dekrypteres filer krypteret fra Ransomware – Beskrivelse og kendte dekrypteringsværktøjer – Metoder:

- RANSOWARE NAVN

- Kryptovæg

- CryptoDefense & How_Decrypt

- Cryptorbit eller HowDecrypt

- Cryptolocker (Troj/Ransom-ACP", "Trojan. Ransomcrypt. F)

- CryptXXX V1, V2, V3 (varianter: .crypt, crypz eller 5 hexadecimale tegn)

- Locky & AutoLocky (varianter: .locky)

- Trojansk løsesum. Win32.Rektor

- Trojansk løsesum. Win32.Xorist, Trojan-Ransom. MSIL.Vandev

- Trojansk løsesum. Win32.Rakhni

- Trojansk løsesum. Win32.Rannoh eller Trojan-Ransom. Win32.Cryakl.

- TeslaCrypt (varianter: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc og .vvv)

- TeslaCrypt 3.0 (varianter: .xxx, .ttt, .micro, .mp3)

- TeslaCrypt 4.0 (filnavn og udvidelse uændret)

Opdateringer juni 2016:

1. Trend Micro har udgivet en Ransomware fildekryptering værktøj til at forsøge at dekryptere filer krypteret af følgende ransomware-familier:

CryptXXX V1, V2, V3*

.crypt, crypz eller 5 hexadecimale tegn

CryptXXX V4, V5.5 Hexadecimale tegn

TeslaCrypt V1.ECC

TeslaCrypt V2.VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3.XXX eller TTT eller MP3 eller MICRO

TeslaCrypt V4.

SNSLocker.RSNSLåst

AutoLocky.låst

BadBlock

777.777

XORIST.xorist eller tilfældig forlængelse

XORBAT.krypteret

CERBER V1 <10 tilfældige tegn>.cerber

Stampado.Låst

Nemucod.krypteret

Kimær.krypt

* Bemærk: Gælder for CryptXXX V3 ransomware: På grund af den avancerede kryptering af denne særlige Crypto-Ransomware, kun delvise data dekryptering er i øjeblikket mulig på filer påvirket af CryptXXX V3, og du skal bruge et tredjeparts reparationsværktøj til at reparere din filer som: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

For at downloade Trend Micros Ransomware File Decrypter-værktøj (og læse instruktionerne om, hvordan du bruger det), skal du navigere til denne side: Download og brug af Trend Micro Ransomware File Decryptor

2. Kasperky har udgivet følgende dekrypteringsværktøjer:

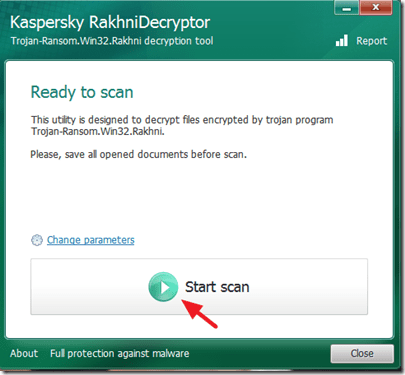

EN. Kasperskys RakhniDecryptor-værktøj er designet til at dekryptere filer påvirket af*:

* Bemærk: RakhniDecryptor-værktøjet er altid opdateret til at dekryptere filer fra flere ransomware-familier.

Rakhni

Agent.iih

Aura

Autoit

Pletor

Rotor

Lamer

Lortok

Kryptokluchen

Demokrati

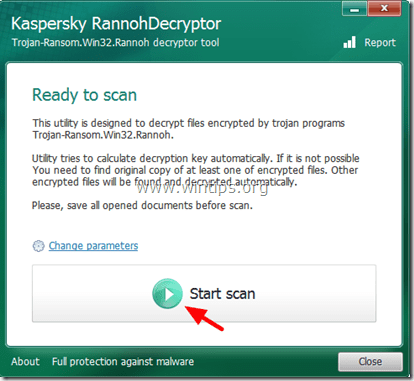

Bitman – TeslaCrypt version 3 og 4B. Kasperskys RannohDecryptor-værktøj er designet til at dekryptere filer påvirket af:

Rannoh

AutoIt

Raseri

Crybola

Cryakl

CryptXXX version 1 og 2

Cryptowalll – Virusinformation og dekrypteringsmuligheder.

Det Kryptovæg (eller "Cryptowall Decrypter”) virus er den nye variant af Kryptoforsvar ransomware virus. Når en computer er inficeret med Kryptovæg ransomware, derefter alle de kritiske filer på computeren (inklusive filerne på tilknyttede –netværks-drev, hvis du er logget på et netværk) bliver krypteret med stærk kryptering, hvilket gør det praktisk talt umuligt at dekryptere dem. Efter Kryptovæg kryptering, virussen skaber og sender den private nøgle (adgangskode) til en privat server for at blive brugt fra den kriminelle til at dekryptere dine filer. Derefter informerer de kriminelle deres ofre om, at alle deres kritiske filer er krypteret, og den eneste måde at dekryptere dem på er at betale en løsesum på 500$ (eller mere) i en defineret tidsperiode, ellers vil løsesummen blive fordoblet, eller deres filer vil gå tabt permanent.

Sådan dekrypteres Cryptowall-inficerede filer og få dine filer tilbage:

Hvis du vil dekryptere Kryptovæg krypterede filer og få dine filer tilbage, så har du disse muligheder:

EN. Den første mulighed er at betale løsesummen. Hvis du beslutter dig for at gøre det, så fortsæt med betalingen på egen risiko, for ifølge vores undersøgelser får nogle brugere deres data tilbage, og andre gør ikke. Husk på, at kriminelle ikke er de mest troværdige mennesker på planeten.

B. Den anden mulighed er at rense den inficerede computer og derefter gendanne dine inficerede filer fra en ren sikkerhedskopi (hvis du har en).

C. Hvis du ikke har en ren sikkerhedskopi, er den eneste mulighed, der er tilbage, at gendanne dine filer i tidligere versioner fra "Skyggekopier”. Bemærk, at denne procedure kun virker i Windows 8, Windows 7 og Vista OS og kun hvis "Systemgendannelse”-funktionen var tidligere aktiveret på din computer og blev ikke deaktiveret efter Kryptovæg infektion.

- Henvisningslink: Sådan gendanner du dine filer fra Shadow Copies.

En detaljeret analyse af Kryptovæg ransomware infektion og fjernelse kan findes i dette indlæg:

- Sådan fjerner du CryptoWall-virus og gendanner dine filer

CryptoDefense & How_Decrypt – Virusinformation og dekryptering.

Kryptoforsvarer en anden ransomware-virus, der kan kryptere alle filerne på din computer uanset deres udvidelse (filtype) med stærk kryptering, så det gør det praktisk talt umuligt at dekryptere dem. Virussen kan deaktivere "Systemgendannelse"-funktion på den inficerede computer og kan slette alle "Shadow Volume Copies”-filer, så du kan ikke gendanne dine filer til deres tidligere versioner. Ved infektion Kryptoforsvar ransomware virus, opretter to filer på hver inficeret mappe ("How_Decrypt.txt" og "How_Decrypt.html") med detaljerede instruktioner om, hvordan du betaler løsesum for at dekryptere dine filer og sender den private nøgle (adgangskode) til en privat server for at blive brugt af den kriminelle til at dekryptere din filer.

En detaljeret analyse af Kryptoforsvar ransomware infektion og fjernelse kan findes i dette indlæg:

- Sådan fjerner du CryptoDefense virus og gendanner dine filer

Sådan dekrypteres Cryptodefense-krypterede filer og få dine filer tilbage:

For at dekryptere Kryptoforsvar inficerede filer har du disse muligheder:

EN. Den første mulighed er at betale løsesummen. Hvis du beslutter dig for at gøre det, så fortsæt med betalingen på egen risiko, for ifølge vores forskning får nogle brugere deres data tilbage, og andre ikke. Husk på, at kriminelle ikke er de mest troværdige mennesker på planeten.

B. Den anden mulighed er at rense den inficerede computer og derefter gendanne dine inficerede filer fra en ren sikkerhedskopi (hvis du har en).

C. Hvis du ikke har en ren sikkerhedskopi, kan du prøve at gendanne dine filer i tidligere versioner fra "Skyggekopier”. Bemærk, at denne procedure kun virker i Windows 8, Windows 7 og Vista OS og kun hvis "Systemgendannelse”-funktionen var tidligere aktiveret på din computer og blev ikke deaktiveret efter Kryptoforsvar infektion.

- Henvisningslink: Sådan gendanner du dine filer fra Shadow Copies.

D. Endelig, hvis du ikke har en ren sikkerhedskopi, og du ikke er i stand til at gendanne dine filer fra "Skyggekopier”, så kan du prøve at dekryptere Cryptodefense krypterede filer ved at bruge Emsisofts Decryptor nytte. At gøre det:

Vigtig besked: Dette hjælpeprogram virker kun for computere, der er inficeret før 1. april 2014.

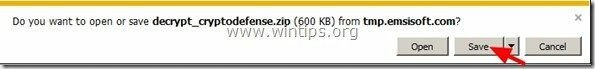

1.Hent “Emsisoft Decrypter”-værktøj til din computer (f.eks. din Desktop).

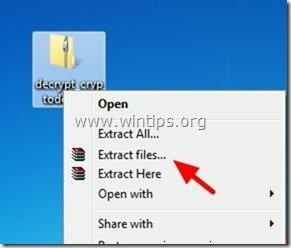

2. Når download er fuldført, skal du navigere til din Desktop og "Uddrag" det "decrypt_cryptodefense.zip" fil.

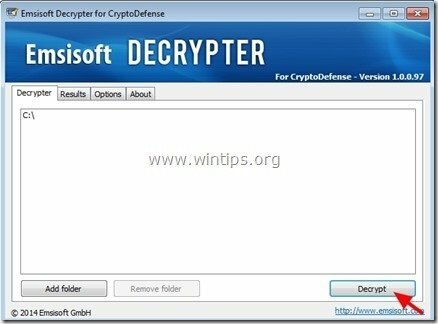

3. Nu Dobbeltklik at køre "decrypt_cryptodefense" nytte.

4. Tryk til sidst på "Dekrypter” knappen for at dekryptere dine filer.

Kilde – Yderligere oplysninger: En detaljeret vejledning om, hvordan man dekrypterer CryptoDefense-krypterede filer ved hjælp af Emsisofts dekryptering hjælpeprogrammet kan findes her: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit eller HowDecrypt – Virusinformation og dekryptering.

Kryptorbit eller HowDecrypt virus er en ransomware-virus, der kan kryptere alle filerne på din computer. Når din computer er inficeret med Kryptorbit virus er alle dine kritiske filer krypteret uanset deres udvidelse (filtype) med stærk kryptering, der gør det praktisk talt umuligt at dekryptere dem. Virussen opretter også to filer på hver inficeret mappe på din computer ("HowDecrypt.txt” og “HowDecrypt.gif”) med detaljerede instruktioner om, hvordan du kan betale løsesummen og dekryptere dine filer.

En detaljeret analyse af Kryptorbit ransomware infektion og fjernelse kan findes i dette indlæg:

- Sådan fjerner du Cryptorbit (HOWDECRYPT) virus og gendan dine filer

Sådan dekrypteres Cryptorbit-inficerede filer og få dine filer tilbage:

For at dekryptere Kryptorbit krypterede filer har du disse muligheder:

EN. Den første mulighed er at betale løsesummen. Hvis du beslutter dig for at gøre det, så fortsæt med betalingen på egen risiko, for ifølge vores undersøgelser får nogle brugere deres data tilbage, og andre gør ikke.

B. Den anden mulighed er at rense den inficerede computer og derefter gendanne dine inficerede filer fra en ren sikkerhedskopi (hvis du har en).

C. Hvis du ikke har en ren sikkerhedskopi, kan du prøve at gendanne dine filer i tidligere versioner fra "Skyggekopier”. Bemærk, at denne procedure kun virker i Windows 8, Windows 7 og Vista OS og kun hvis "Systemgendannelse”-funktionen var tidligere aktiveret på din computer og blev ikke deaktiveret efter Kryptorbit infektion.

- Henvisningslink: Sådan gendanner du dine filer fra Shadow Copies.

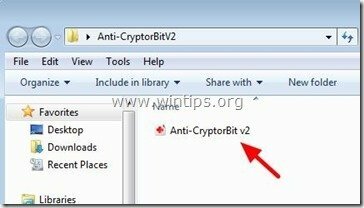

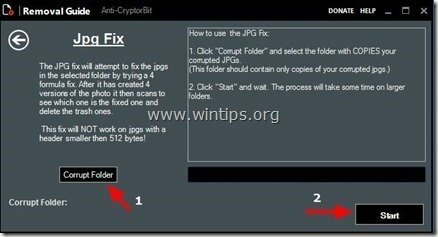

D. Endelig, hvis du ikke har en ren sikkerhedskopi, og du ikke er i stand til at gendanne dine filer fra "Skyggekopier” så kan du prøve at dekryptere Cryptorbit's krypterede filer ved at bruge Anti-CryptorBit nytte. At gøre det:

1.Hent “Anti-CryptorBit”-værktøj til din computer (f.eks. din Desktop)

2. Når download er fuldført, skal du navigere til din Desktop og "Uddrag" det "Anti-CryptorBitV2.zip" fil.

3. Nu Dobbeltklik at køre Anti-CryptorBitv2 nytte.

4. Vælg hvilken type filer du vil gendanne. (f.eks. "JPG")

5. Vælg endelig den mappe, der indeholder de korrupte/krypterede (JPG) filer, og tryk derefter på "Start” knappen til for at rette dem.

Cryptolocker – Virusinformation og dekryptering.

Kryptolås (også kendt som "Troj/Ransom-ACP”, “Trojansk. Ransomcrypt. F”) er en ransomware nasty virus (TROJAN), og når den inficerer din computer, krypterer den alle filerne uanset deres udvidelse (filtype). Den dårlige nyhed med denne virus er, at når den først inficerer din computer, er dine kritiske filer krypteret med stærk kryptering, og det er praktisk talt umuligt at dekryptere dem. Når en computer er inficeret med Cryptolocker-virus, vises en informationsmeddelelse på ofrets computer, der kræver en betaling (løsesum) på 300 $ (eller mere) for at dekryptere dine filer.

En detaljeret analyse af Kryptolås ransomware infektion og fjernelse kan findes i dette indlæg:

- Sådan fjerner du CryptoLocker Ransomware og gendan dine filer

Sådan dekrypteres Cryptolocker-inficerede filer og få dine filer tilbage:

For at dekryptere Kryptolås inficerede filer har du disse muligheder:

EN. Den første mulighed er at betale løsesummen. Hvis du beslutter dig for at gøre det, så fortsæt med betalingen på egen risiko, for ifølge vores undersøgelser får nogle brugere deres data tilbage, og andre gør ikke.

B. Den anden mulighed er at rense den inficerede computer og derefter gendanne dine inficerede filer fra en ren sikkerhedskopi (hvis du har en).

C. Hvis du ikke har en ren sikkerhedskopi, kan du prøve at gendanne dine filer i tidligere versioner fra "Skyggekopier”. Bemærk, at denne procedure kun virker i Windows 8, Windows 7 og Vista OS og kun hvis "Systemgendannelse”-funktionen var tidligere aktiveret på din computer og blev ikke deaktiveret efter Kryptolås infektion.

- Henvisningslink: Sådan gendanner du dine filer fra Shadow Copies.

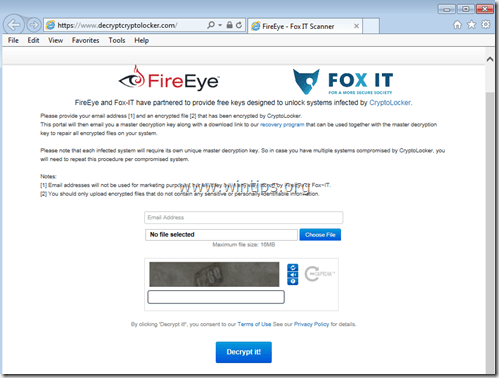

D. I august 2014 FireEye & Fox-IT har udgivet en ny tjeneste, der henter den private dekrypteringsnøgle til brugere, der var inficeret af CryptoLocker ransomware. Tjenesten hedder 'DecryptCryptoLocker' (tjenesten er ophørt), den er tilgængelig globalt og kræver ikke, at brugere registrerer sig eller oplyser kontaktoplysninger for at bruge dem.

For at bruge denne service skal du besøge denne side: (tjenesten er ophørt) og upload en krypteret CryptoLocker-fil fra den inficerede computer (Bemærk: upload en fil, der ikke indeholder følsomme og/eller private oplysninger). Når du har gjort det, skal du angive en e-mailadresse for at modtage din private nøgle og et link til at downloade dekrypteringsværktøjet. Kør endelig det downloadede CryptoLocker-dekrypteringsværktøj (lokalt på din computer) og indtast din private nøgle for at dekryptere dine CryptoLocker-krypterede filer.

Mere information om denne service kan findes her: FireEye og Fox-IT annoncerer ny service til at hjælpe CryptoLocker-ofre.

CryptXXX V1, V2, V3 (varianter: .crypt, crypz eller 5 hexadecimale tegn).

- CryptXXX V1 & CryptXXX V2 ransomware krypterer dine filer og tilføjer filtypen ".crypt" i slutningen af hver fil efter infektion.

- CryptXXX v3 tilføjer udvidelsen ".cryptz" efter kryptering af dine filer.

Den trojanske CryptXXX krypterer følgende typer filer:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .KLASSE, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR, .GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF, .PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT, .UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

Sådan dekrypteres CryptXXX-filer.

Hvis du er inficeret med CryptXXX Version 1 eller Version 2, så brug Kasperskys RannohDecryptor-værktøj for at dekryptere dine filer.

Hvis du er inficeret med CryptXXX Version 3, så brug Trend Micros Ransomware File Decryptor. *

Bemærk: På grund af den avancerede kryptering af CryptXXX V3 virus er kun delvis datadekryptering i øjeblikket mulig, og du skal bruge et tredjeparts reparationsværktøj til at reparere dine filer som: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky & AutoLocky (varianter: .locky)

Locky ransomware krypterer dine filer ved hjælp af RSA-2048 og AES-128 kryptering, og efter infektionen omdøbes alle dine filer med et unikt – 32 tegn- filnavn med filtypenavnet ".locky" (f.eks. "1E776633B7E6DFE7ACD1B1A5E9577BCE.locky"). Locky virus kan inficere lokale eller netværksdrev og under infektion opretter en fil med navnet "_HELP_instructions.html" på hver inficeret mappe med instruktioner om, hvordan du kan betale løsesum og dekryptere dine filer ved hjælp af TOR-browseren.

AutoLocky er en anden variant af Locky-virus. Den største forskel mellem Locky og Autolocky er, at Autolocky ikke vil ændre det originale navn på filen under infektion. (f.eks. hvis en fil hedder "Dokument1.doc" før infektion omdøber Autolocky den til "Document1.doc.locky")

Sådan dekrypteres .LOCKY-filer:

- Den første mulighed er at rense den inficerede computer og derefter at gendanne dine inficerede filer fra en ren sikkerhedskopi (hvis du har en).

- Den anden mulighed, hvis du ikke har en ren sikkerhedskopi, er at gendanne dine filer i tidligere versioner fra "Skyggekopier”. Sådan gendanner du dine filer fra Shadow Copies.

- Den 3. mulighed er at bruge Emsisofts Decrypter til AutoLocky for at dekryptere dine filer. (Dekrypteringsværktøjet virker kun for Autolocky).

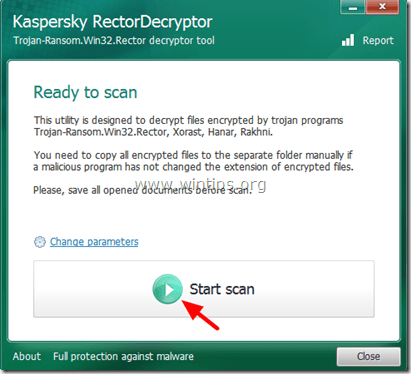

Trojansk løsesum. Win32.Rector – Virusinformation og dekryptering.

Det Trojansk rektor krypterer filer med følgende udvidelser: .doc, .jpg, .pdf.rar, og efter infektionen det gør dem ubrugelige. Når dine filer er inficeret med trojansk rektor, derefter ændres udvidelserne af de inficerede filer til .VSCRYPT, .INFICERET, .KORREKTOR eller .BLOK og det gør dem ubrugelige. Når du forsøger at åbne de inficerede filer, vises en besked med kyrilliske tegn på din skærm, som indeholder kravet om løsesum og detaljerne for betalingen. Den cyberkriminelle, der laver Trojansk rektor hedder "††KOPPEKTOP†† og beder om at kommunikere med ham via e-mail eller ICQ (EMAIL: [email protected] / ICQ: 557973252 eller 481095) for at give instruktioner om, hvordan du låser dine filer op.

Sådan dekrypteres filer inficeret med Trojan Rector og få dine filer tilbage:

Råd: Kopier alle de inficerede filer til en separat mappe og luk alle åbne programmer, før du fortsætter med at scanne og dekryptere de berørte filer.

1. Hent Rektor Decryptorværktøj (fra Kaspersky Labs) til din computer.

2. Kør, når overførslen er fuldført RectorDecryptor.exe.

3. Tryk på "Start scanning”-knappen for at scanne dine drev for de krypterede filer.

4. Lad det RectorDecryptor værktøj til at scanne og dekryptere de krypterede filer (med udvidelser .vscrypt, .infected, .bloc, .korrektor) og vælg derefter muligheden for at "Slet krypterede filer efter dekryptering” hvis dekrypteringen lykkedes. *

* Efter dekrypteringen kan du finde en rapportlog over scanning/dekrypteringsprocessen til roden af dit C:\-drev (f.eks. "C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt”).

5. Fortsæt endelig med at kontrollere og rense dit system for malware-programmer, der kan findes på det.

Kilde – Yderligere oplysninger:http://support.kaspersky.com/viruses/disinfection/4264#block2

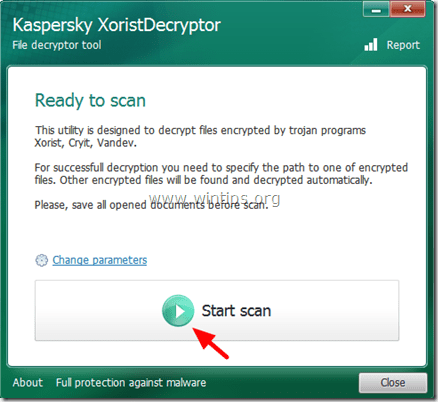

Trojansk løsesum. Win32.Xorist, Trojan-Ransom. MSIL.Vandev – Virusinformation og dekryptering.

DetTrojansk løsesum Xorist & Trojan løsesum Valdev, krypterer filer med følgende udvidelser:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, rå, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir, divx, dvx, evo, flv, qtq, tch, rts, rom, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr, idx, kwd, lp2, ltr, mand, mbox, msg, nfo, nu, odm, ofte, pwi, rng, rtx, run, ssa, tekst, unx, wbk, wsh, 7z, arc, ari, arj, bil, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, krig, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap, htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, kort, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, trist, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd, vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, wmd, wmd, wmd, wmd, w xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp, eql, ex, f90, fla, for, fpp, jav, java, lbi, ugle, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Efter infektionen,Trojansk løsesum Xorist kompromitterer din computers sikkerhed, gør din computer ustabil og viser beskeder på din skærm, der kræver en løsesum for at dekryptere de inficerede filer. Beskederne indeholder også oplysninger om, hvordan man betaler løsesummen for at få dekrypteringsværktøjet fra cyberkriminelle.

Sådan dekrypteres filer inficeret med Trojan Win32.Xorist eller Trojan MSIL.Vandev:

Råd: Kopier alle de inficerede filer til en separat mappe og luk alle åbne programmer, før du fortsætter med at scanne og dekryptere de berørte filer.

1. Hent Xorist Decryptorværktøj (fra Kaspersky Labs) til din computer.

2. Kør, når overførslen er fuldført XoristDecryptor.exe.

Bemærk: Hvis du ønsker at slette de krypterede filer, når dekrypteringen er fuldført, skal du klikke på "Skift parametre"-indstillingen og marker "Slet krypterede filer efter dekryptering" afkrydsningsfeltet under "Yderligere muligheder”.

3. Tryk på "Start scanning”-knappen.

4. Indtast stien til mindst én krypteret fil, og vent derefter, indtil værktøjet dekrypterer de krypterede filer.

5. Hvis dekrypteringen lykkedes, skal du genstarte din computer og derefter scanne og rense dit system for malware-programmer, der kan findes på det.

Kilde – Yderligere oplysninger: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojansk løsesum. Win32.Rakhni – Virusinformation og dekryptering.

Det Trojansk løsesum Rakhni krypterer filer ved at ændre filtypenavne som følger:

Efter krypteringen er dine filer ubrugelige, og dit systemsikkerhed er kompromitteret. Også Trojansk løsesum. Win32.Rakhni opretter en fil på din %APPDATA% mappe med navnet "exit.hhr.oshit”, der indeholder den krypterede adgangskode til de inficerede filer.

Advarsel: Det Trojansk løsesum. Win32.Rakhni skaber "exit.hhr.oshit” fil, der indeholder en krypteret adgangskode til brugerens filer. Hvis denne fil forbliver på computeren, vil den foretage dekryptering med RakhniDecryptor nytte hurtigere. Hvis filen er blevet fjernet, kan den gendannes med filgendannelsesværktøjer. Når filen er gendannet, skal du lægge den i %APPDATA% og kør scanningen med værktøjet igen.

%APPDATA% mappeplacering:

-

Windows XP: C:\Documents and Settings\

\Applikationsdata -

Windows 7/8: C:\Brugere\

\AppData\Roaming

Sådan dekrypteres filer inficeret med trojanske Rakhni og få dine filer tilbage:

1. Hent Rakhni Decryptorværktøj (fra Kaspersky Labs) til din computer.

2. Kør, når overførslen er fuldført RakhniDecryptor.exe.

Bemærk: Hvis du ønsker at slette de krypterede filer, når dekrypteringen er fuldført, skal du klikke på "Skift parametre"-indstillingen og marker "Slet krypterede filer efter dekryptering" afkrydsningsfeltet under "Yderligere muligheder”.

3. Tryk på "Start scanning” knappen for at scanne dine drev for krypterede filer.

4. Indtast stien til mindst én krypteret fil (f.eks. "fil.doc.låst”) og vent derefter, indtil værktøjet gendanner adgangskoden fra “exit.hhr.oshit”-fil (husk på Advarsel) og dekrypterer dine filer.

Kilde – Yderligere oplysninger: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojansk løsesum. Win32.Rannoh (Trojan-Ransom. Win32.Cryakl) – Virusinformation og dekryptering.

Det Trojan Rannoh eller Trojan Cryakl krypterer alle filer på din computer på følgende måde:

- I tilfælde af en Trojansk løsesum. Win32.Rannoh infektion, filnavne og udvidelser vil blive ændret i henhold til skabelonen låst-

. . - I tilfælde af en Trojansk løsesum. Win32.Cryakl infektion, tilføjes tagget {CRYPTENDBLACKDC} til slutningen af filnavne.

Sådan dekrypteres filer inficeret med Trojan Rannoh eller Trojan Cryakl og få dine filer tilbage:

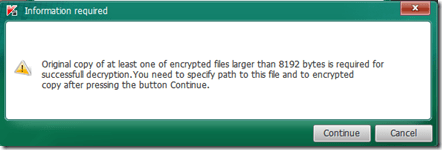

Vigtig: DetRannoh Decryptor værktøj dekrypterer filer ved at sammenligne en krypteret og en dekrypteret fil. Så hvis du vil bruge Rannoh Decryptor værktøj til at dekryptere filer, skal du eje en original kopi af mindst én krypteret fil før infektionen (f.eks. fra en ren sikkerhedskopi).

1. Hent Rannoh Decryptorværktøj til din computer.

2. Kør, når overførslen er fuldført RannohDecryptor.exe

Bemærk: Hvis du vil slette de krypterede filer, når dekrypteringen er fuldført, skal du klikke på "Skift parametre"-indstillingen og marker "Slet krypterede filer efter dekryptering" afkrydsningsfeltet under "Yderligere muligheder”.

3. Tryk på "Start scanning”-knappen.

4. Læs "Oplysninger påkrævet" besked og klik derefter på "Blive ved” og angiv stien til en original kopi af mindst én krypteret fil før infektionen (ren – original – fil) og stien til den krypterede fil (inficeret – krypteret -fil).

5. Efter dekrypteringen kan du finde en rapportlog over scanning/dekrypteringsprocessen til roden af dit C:\-drev. (for eksempel. "C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt”).

Kilde – Yderligere oplysninger: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (varianter: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc og .vvv)

Det TeslaCrypt ransomware virus tilføjer følgende udvidelser til dine filer: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc og .vvv.

Sådan dekrypteres TeslaCrypt-filer:

Hvis du er inficeret med TeslaCrypt virus, så brug et af disse værktøjer til at dekryptere dine filer:

- TeslaDecoder: Mere information og instruktioner om brug TeslaDecoder kan findes i denne artikel: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/

- Trend Micro Ransomware-fildekryptering.

TeslaCrypt V3.0 (varianter: .xxx, .ttt, .micro, .mp3)

Det TeslaCrypt 3.0 ransomware virus tilføjer følgende udvidelser til dine filer: .xxx, .ttt, .micro & .mp3

Sådan dekrypteres TeslaCrypt V3.0-filer:

Hvis du er inficeret med TeslaCrypt 3.0 prøv derefter at gendanne dine filer med:

- Trends Micro Ransomware File Decryptor værktøj.

- RakhniDecryptor (Sådan guider du)

- Tesla dekoder (Sådan guider du)

- Tesladecrypt – McAfee

TeslaCrypt V4.0 (Filnavn og udvidelse er uændrede)

For at dekryptere TeslaCrypt V4-filer, prøv et af følgende hjælpeprogrammer:

- Trends Micro Ransomware File Decryptor værktøj.

- RakhniDecryptor (Sådan guider du)

- Tesla dekoder (Sådan guider du)

EnzoS.

8. oktober 2016 kl. 08.01