Mange netværkstjenester kører ved hjælp af Transmission Control Protocol eller TCP som transportlagsprotokollen. Dette skyldes, at TCP tilbyder forbindelsesorienteret kommunikation, som gør det muligt for den transmitterende enhed at være sikker på, at den påtænkte modtager af beskeden faktisk modtager den, fordi en tovejsforbindelse er oprettet.

Ikke alle applikationer behøver dog at have den slags forbindelse, især realtidsapplikationer, hvor de er Det foretrækkes, at en besked droppes frem for at skulle vente på, at den bliver gentransmitteret, hvilket forsinker alt andet. Til disse applikationer anvendes generelt User Datagram Protocol eller UDP transportlagprotokollen.

Et eksempel på en type program, der bruger UDP, er online videospil. Disse spil er afhængige af konstante opdateringer sendt af serveren og computeren, og enhver forsinkelse forårsaget af at skulle gentransmittere data er væsentligt mere forstyrrende end at skulle håndtere en mistet pakke eller to.

Da disse UDP-baserede tjenester kan være på ethvert netværk, er det vigtigt at tjekke for dem som en del af en penetrationstest. Heldigvis, da UDP er ret almindeligt, understøttes det generelt af netværkstestsoftware, og Nmap er ingen undtagelse.

Sådan scanner du UDP-porte med Nmap

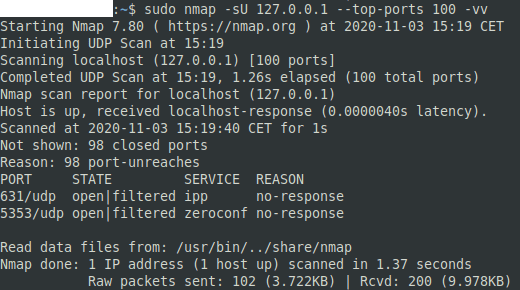

Test af UDP-porte med Nmap ligner meget at teste TCP, faktisk er syntaksen stort set identisk. Den eneste forskel er, at du skal angive "scanningstype"-flaget som "-sU" i stedet for "-sT" eller "-sS". For eksempel kunne en kommando være "nmap -sU 127.0.0.1 -top-ports 100 -vv" for at scanne loopback-adressen for de 100 mest almindelige UDP-porte og for at rapportere resultaterne med dobbelt udførligt output.

En ting man skal være opmærksom på med en UDP-scanning er, at det vil tage lang tid. De fleste anmodninger modtager ikke noget svar, hvilket betyder, at scanningen skal vente på, at anmodningen udløber. Dette gør scanninger meget langsommere end TCP-scanninger, som typisk vil returnere en form for respons, selvom en port er lukket.

Der er fire resultater, du kan se for UDP-porte "åbne", "åben|filtreret", "lukket" og "filtreret". "Åben" angiver, at en anmodning fik et UDP-svar. "Åben|filtreret" angiver, at der ikke blev modtaget noget svar, hvilket kunne indikere, at en tjeneste lyttede, eller at der ikke var nogen tjeneste der. "Lukket" er en specifik ICMP "port unreachable" fejlmeddelelse. "Filtreret" angiver andre ICMP-utilgængelige fejlmeddelelser.