Det er dårlige nyheder onsdag for både udviklere og superbrugere. En behagelig dag blev punkteret af adskillige rapporter om, at en ny opdatering til Androids SafetyNet ikke kun forårsagede eksisterende su skjulemekanismer for at stoppe med at virke (normalt tilfælde), men begyndte også at give negative resultater på enheder, der ikke var ens forankret!

Starter fra Reddits Nexus 6P-fora, og derefter blive ekkoet rundt flere steder, herunder Reddit Android-fora, vores egen Nexus 6P fora og tråde til skjul og Magisk, opdager brugere, at den seneste opdatering til SafetyNet får enheder til at fejle tjek, hvis de har en ulåst bootloader. Brugere har prøvet forskellige kombinationer af modifikationsscenarier og maskeringsmetoder, men den fælles faktor for fejl i de fleste tilfælde bunder i, at bootloaderen låses op.

Starter fra Reddits Nexus 6P-fora, og derefter blive ekkoet rundt flere steder, herunder Reddit Android-fora, vores egen Nexus 6P fora og tråde til skjul og Magisk, opdager brugere, at den seneste opdatering til SafetyNet får enheder til at fejle tjek, hvis de har en ulåst bootloader. Brugere har prøvet forskellige kombinationer af modifikationsscenarier og maskeringsmetoder, men den fælles faktor for fejl i de fleste tilfælde bunder i, at bootloaderen låses op.

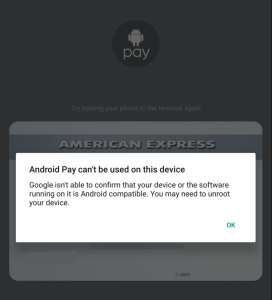

Oplåsning af bootloaderen er det første skridt til uofficielle ændringer for de fleste enheder. Hvis den seneste SafetyNet-opdatering faktisk tjekker for bootloader-status, kan det betyde slutningen på de dage, hvor man kunne køre Android Pay og andre SafetyNet-baserede apps i forbindelse med root og Xposed ved at anvende maskering teknikker.

Magisk udvikler topjohnwukommenterede den tidlige situation, der peger på, at SafetyNet muligvis er en tabt sag efter denne opdatering:

"Husk, i den seneste opdatering af Safety Net, der lige skete på et par timer, ser det ud til, at Google går op. spillet, og det kan komme til det punkt, at ingen ændringer er tilladt, og det kan være umuligt at omgå.

Lige nu på min HTC 10, ligegyldigt hvad jeg gjorde ved boot-billedet, endda bare en ompakning af 100% stock boot-billede, Sikkerhedsnettet passerer ikke under nogen omstændigheder. På den anden side ser min Nexus 9-løbende Nougat ud til at gå uden problemer, med root og moduler alle aktiveret og fungerer fint. Opstartsverifikationen kan variere fra den ene OEM til den anden, HTC's implementering er måske blot en af de første inkluderet i Safety Net, men i sidste ende vil alle større OEM'ers metode blive inkluderet, og på det tidspunkt tror jeg, at enhver Android "mod", inklusive brugerdefinerede kerner, stort set vil bryde Safety Net. Disse verifikationer skal kodes dybt ind i bootloaderen, som ikke er så let at knække. Så konklusionen er, at jeg ikke kommer til at bruge så meget tid på at gå uden om sikkerhedsnet i fremtiden.«

Dengang suhide blev frigivet, havde Chainfire forudsagde noget i samme retning:

I sidste ende vil oplysningerne blive leveret og verificeret af bootloadere/TrustZone/SecureBoot/TIMA/TEE/TPM osv. (Samsung gør allerede dette med deres KNOX/TIMA-løsninger). Dele af enheden kan vi ikke nemt nå eller lappe, og derfor vil der komme et tidspunkt, hvor disse detektionsbypass måske ikke længere er levedygtige.

Da situationen stadig er under udvikling, kan tingene være mere komplekse end hvad de ser ud på overfladen. Vi vil holde vores læsere orienteret, hvis der er nye udviklinger i sagen.