WannaCry ist eine ernstzunehmende Krypto-Malware, die am Freitag, 12. Mai 2017, die Internet-Community erreicht hat. Anfangs wurde es aufgrund des internen Namens auf dem Sperrbildschirm als Wana Decrypt0r bezeichnet. Sicherheitsexperten fanden jedoch bald heraus, dass es mehr Varianten gibt, einschließlich Wana Decrypt0r, WannaCryptor, WannaCrypt, Wschrei oder WNCRY, und es wird erwartet, dass die Variationen weiterhin auftreten werden.

Die erste WannaCry-Version, Wana Decrypt0r 2.0, wurde am 12. Mai 2017 entdeckt, nachdem sie die spanische Telefonica, Portugal Telecom und NHS-Krankenhäuser in England getroffen hatte.[1] Die Ransomware beschränkte sich jedoch nicht auf die Organisationen und griff ältere Heim-PCs an Windows-Versionen, denen Microsoft-Patches fehlen, indiziert als MS17-010, CVE-2017-0146 und CVE-2017-0147.[2] Innerhalb weniger Tage konnte diese Schadsoftware mehr als 230.000 Computer infizieren 150 Länder, und diese Zahlen machen WannaCry zu den berüchtigtsten Ransomware-Infektionen mögen Locky oder Cerber.

WannaCryptor infiltriert das System über die EternalBlue-Schwachstelle, die in den Versionen Windows Vista, 7, 8, 10 und Windows Server entdeckt wurde. Diese spezielle Schwachstelle wurde mit den Sicherheitsupdates MS17-010, CVE-2017-0146 und CVE-2017-0147 gepatcht, aber viele PCs haben das Update übersprungen und die Schwachstelle offen gelassen.

Wenn die WannaCry-Ransomware Daten verschlüsselt (verwendet AES- und RSA-Algorithmen), besteht leider keine Möglichkeit, Dateien kostenlos zu entschlüsseln. Die Leute können das Lösegeld für die Hacker zahlen, Daten mithilfe von Backups wiederherstellen oder diese Dateien vergessen.[3]

Update 2018

Dieses Virus wurde als eine alte Bedrohung angesehen, die relativ leise war, aber im dritten Quartal 2018 wurden Nachrichten über die jüngsten Aktivitäten und Infektionen von WannaCry auf der ganzen Welt veröffentlicht. Dieser Kryptovirus hat seit den aktuellen Vorfällen, die im Juli 2018 begannen, bereits mehr Geräte befallen.

Die Gesamtzahl der blockierten WannaCry-Einreichungen im dritten Quartal 2018 soll 947 027 517 betragen und die Aktivität wurde in mindestens 203 Ländern entdeckt. Die Aktion zeigt an, dass dieser Kryptovirus nicht tot ist und die Gefahr real ist. Vor allem, wenn Ransomware-Angriffe zunehmend große Unternehmen und Dienste betreffen.[4]

WannaCry hat auch Entschlüsseler, die im Laufe des Jahres dieser Angriffe von verschiedenen Forschern entwickelt wurden. GitHub Entschlüsselungstools für verschiedene Versionen veröffentlicht, und sie könnten für neue und aktive Bedrohungsvarianten funktionieren.

Der Erfolg von WannaCry gab die Möglichkeit, die Taktik zu kopieren

Leider hat der riesige WannaCry-„Erfolg“ die Entwickler von Ransomware dazu gebracht, Kopien der Malware zu erstellen und freizugeben. Zum Zeitpunkt des Schreibens haben Sicherheitsexperten acht WannaCry-Kopien registriert, von denen sich einige in der Entwicklungsphase befinden, während andere bereits veröffentlicht wurden. Seien Sie daher sehr vorsichtig und achten Sie darauf, Ihren PC richtig zu schützen. Dies sind die Wana Decrypt0r-Kopien:

Nr. 1. DarkoderCrypt0r

DarkoderCrypt0r verschlüsselt Dateien, die sich auf dem Desktop des PCs befinden, verwendet einen Sperrbildschirm ähnlich der WannaCryptor-Ransomware, der für Lösegeld erforderlich ist, und führt alle anderen für den Vorgänger typischen Aktivitäten aus. Die ausführbare Datei heißt @[E-Mail geschützt] Alle verschlüsselten Daten erhalten die Dateiendung .DARKCRY und der PC-Benutzer wird aufgefordert, 300 US-Dollar Lösegeld zu zahlen. Derzeit verwendet es einen HiddenTear-Code, was bedeutet, dass die Dateien, die es verschlüsselt, leicht entschlüsselt werden können.

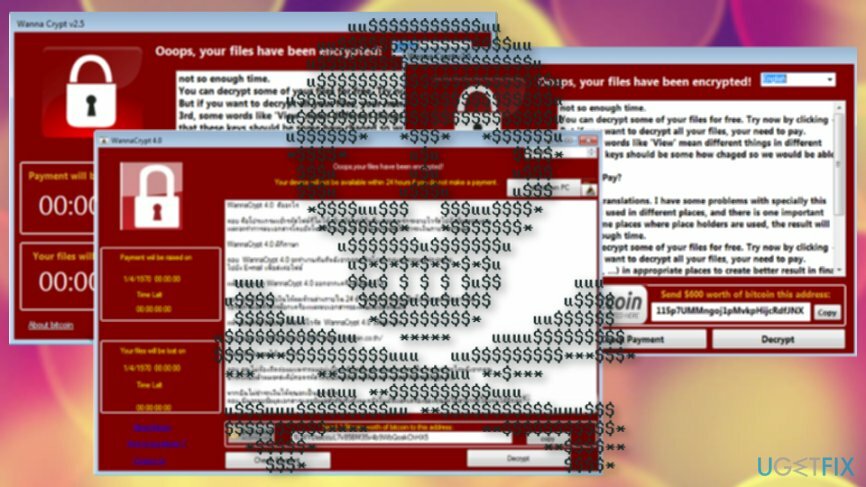

Nr. 2. WannaCrypt v2.5

Die Ransomware WannaCrypt v2.5 befindet sich derzeit in der Entwicklungsphase. Wenn es den PC infiziert, sperrt es keine Dateien, außer dass es den Sperrbildschirm anzeigt und die 600 US-Dollar Lösegeld bezahlen muss. Es ist noch nicht gefährlich, kann aber Menschen zu Tode erschrecken.

Nr. 3. WannaCrypt 4.0

WannaCrypt 4.0 ist eine weitere Kopie des WannaCry-Virus, die noch als nicht bösartig eingestuft werden kann. Es verbreitet sich wie jeder andere Ransomware-Virus, außer dass es keine Dateien verschlüsselt. Die Lösegeldforderung, der Sperrbildschirm und andere Informationen werden in thailändischer Sprache bereitgestellt, was bedeutet, dass sie auf thailändische Benutzer abzielen.

Nr. 4. Aron WanaCrypt0r 2.0 Generator v1.0

Aron WanaCrypt0r 2.0 Generator v1.0 wird als anpassbarer WannaCry Ransomware-Generator bezeichnet. Es ermöglicht den Benutzern, Text, Farben, Bilder, Schriftarten und andere Einstellungen des WannaCry-Sperrbildschirms auszuwählen. Es wird spekuliert, dass Hacker auch die ausführbare Datei Wana Decrypt0r verwenden und sie verbreiten, um das Lösegeld zu generieren. Zum Glück ist dieser „Service“ noch nicht verfügbar. Die Leute können nur einen benutzerdefinierten WannaCry-Sperrbildschirm generieren, aber die ausführbare Ransomware-Datei wird nicht verbreitet.

Nr. 5. Wana Decrypt0r 2.0

Die ausführbare Datei von Wana Decrypt0r 2.0 ist MS17-010.exe. Der Sperrbildschirm und die Lösegeldforderung sind ähnlich wie beim WannaCry. Die indonesische Version des Virus ist verfügbar.

Nr. 6. @kee

@kee Ransomware verschlüsselt persönliche Dateien und stellt eine Lösegeldforderung in einem „Hallo There! Fellow @kee User!.txt“-Datei.

Nr. 7. WannaDecryptOr 2.0

WannaDecryptOr 2.0 ist noch nicht vollständig entwickelt. Es kann Computer infizieren, aber keine Dateien verschlüsseln. Außerdem ist es ein Sperrbildschirm, und die Lösegeldforderung enthält keine Informationen über den Virus und keine Anweisungen zur Zahlung des Lösegelds. Trotzdem ist es wichtig, den Virus zu deinstallieren, da er möglicherweise in Kürze aktualisiert wird und die Dateien anschließend verschlüsselt.

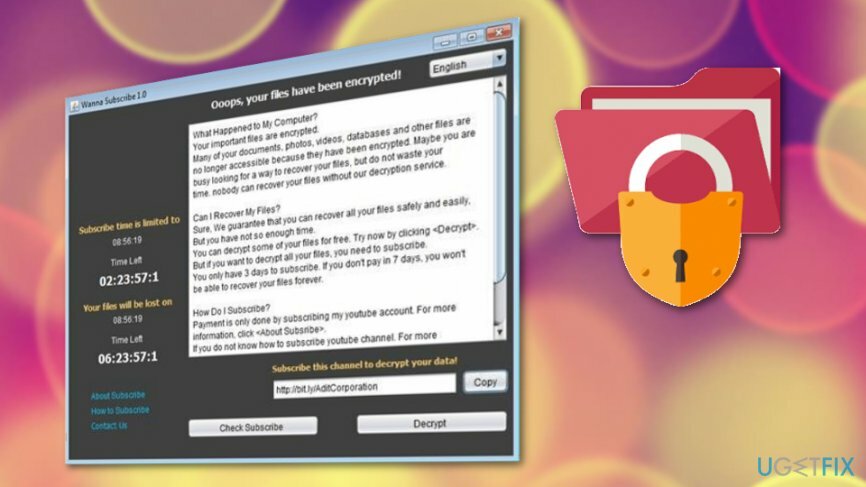

Nr. 8. Willst du 1.0. abonnieren

Noch nicht viele Informationen erhalten. Dies ist eine in Java geschriebene Bedrohung und hat das graue Design eines zuvor bekannten Lösegeldfensters.

Wie Sie sehen, hat der WannaCry-Virus viele Klone, von denen einige bereits verteilt sind und andere sich in der Entwicklungsphase befinden. Es ist jedoch wichtig, Ihren PC richtig zu aktualisieren und zu sichern. In Dies und Dies Beiträge finden Sie Informationen darüber, welche Vorsichtsmaßnahmen getroffen werden sollten, um sich vor einem WannaCry-Angriff zu schützen und welche Schritte unternommen werden sollten, wenn Ihr PC bereits infiziert wurde. Durch diese vorbeugenden Maßnahmen schützen Sie das System vor allen WannaCry-Varianten, einschließlich deren Nachahmern.