Microsoft hat kürzlich die Existenz einer Zero-Day-Sicherheitslücke in seinem Windows-System eingeräumt. Am 23. März meldete es, dass seine Forscher eine neue Schwachstelle identifiziert haben, die Windows 7/8/8.1/10 und andere frühere Versionen betreffen kann. Betroffen seien auch die aktuellsten Versionen von Windows 10, sagte ein Sprecher von Microsoft.

Darüber hinaus stellte Microsoft auch klar, dass die Schwachstelle eine begrenzte Reichweite hat und nur einen bestimmten Benutzertyp angreifen kann. Benutzer, die den Vorschaubereich verwenden und häufig mit Schriftartendateien arbeiten, sind diejenigen, die hauptsächlich angesprochen werden.

Microsoft fügte hinzu, dass sie die Angriffe identifiziert und auf Null gestellt haben. Wir haben zwei Fälle gefunden, in denen wir festgestellt haben, dass die Angreifer Schlupflöcher in der Adobe Type Manager Library ausnutzen, sagte Microsoft.

Leider hat Microsoft noch keinen Sicherheitspatch für das kürzlich gefundene Schlupfloch veröffentlicht, von dem angenommen wird, dass es am 14. April 2020 veröffentlicht wird. Bis dahin müssen die Nutzer also Vorkehrungen und Korrekturmaßnahmen treffen, um ihre

Fenster System.

Zero-Day-Sicherheitslücke März 2020 – Alles, was Sie darüber wissen müssen

Ein Sprecher von Microsoft hat beschrieben, dass die neu identifizierte Zero-Day-Schwachstelle mit Schriftdateien zusammenhängt, die die derzeit in der Adobe Type Manager Library verfügbaren Sicherheitslücken unterstützen. Zur weiteren Klarheit sagte er, dass das Problem auf eine unsachgemäße Handhabung von. zurückzuführen ist „Adobe Type 1 PostScript-Format“, eine speziell entwickelte Multi-Master-Schrift.

Die Remote-Ausführung findet statt, wenn der Benutzer versucht, eine Schriftartdatei herunterzuladen und die Schriftart entweder im Vorschaufenster oder in Form einer Miniaturansicht anzuzeigen. Forscher haben auch angemerkt, dass Angreifer neben OTF/TTF-Schriftdateien auch speziell entworfene Dokumente ausnutzen können. „Man stellt fest, dass die Angreifer Methoden einsetzen, um Benutzer zu täuschen. Sie überzeugen die Benutzer, eine Vorschau der Datei im Windows-Vorschaufenster anzuzeigen oder sie auf ihren Systemen zu öffnen“, fügte Microsoft hinzu.

Zusammenfassend lässt sich sagen, dass das bloße Herunterladen der Datei ausreicht, um ein System anzugreifen. Da die Cyber-Hooks Windows-Vorschau und Miniaturansichten verwenden, ist das Öffnen der Datei für die Angreifer nicht unbedingt erforderlich, um den Angriff auszuführen.

Bis ein Sicherheitspatch von Microsoft veröffentlicht wird, wird daher empfohlen, die Miniaturansichts- und Vorschaufensterfunktion auf ihrem Windows-PC zu deaktivieren. Außerdem haben Experten den Benutzern empfohlen, keine Dateien von Drittanbietern und unzuverlässigen Quellen herunterzuladen.

„Personen, die Windows 7 verwenden, erhalten keine Sicherheitspatches, außer denen, die die kostenpflichtige Version der erweiterten Sicherheitsupdates von Windows verwendet haben.“, Microsoft weiter geklärt.

Es gibt wenige manuelle Maßnahmen, die die Benutzer üben können, um das Problem zu beheben Zero-Day-Sicherheitslücke in Windows 8/8.1 und 10.

Weiterlesen: So beheben Sie Windows Update-Probleme

Zero-Day-Sicherheitslücken-Fixes für Windows 8/8.1/10

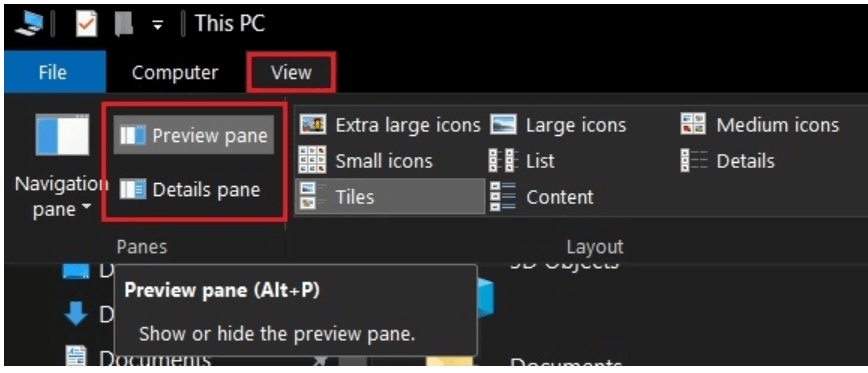

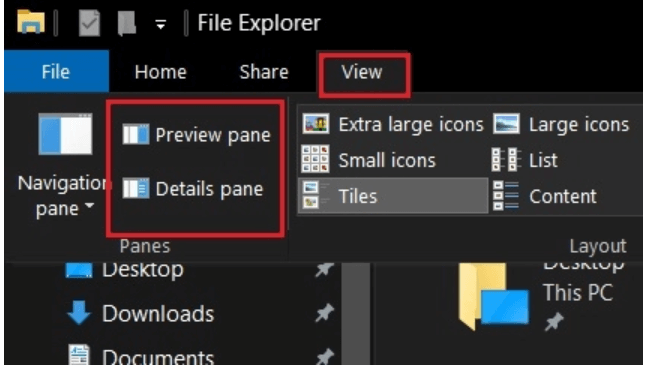

1. Starten Sie das Datei-Explorer-Programm auf Ihrem Windows-System.

2. Öffnen Sie im neu geöffneten Fenster die "Aussicht" Tab.

3. Wählen Sie im nächsten Schritt den Detailbereich und den Vorschaubereich und deaktivieren Sie sie.

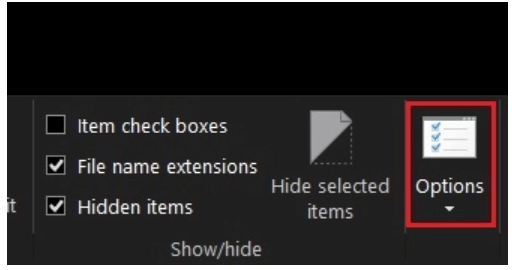

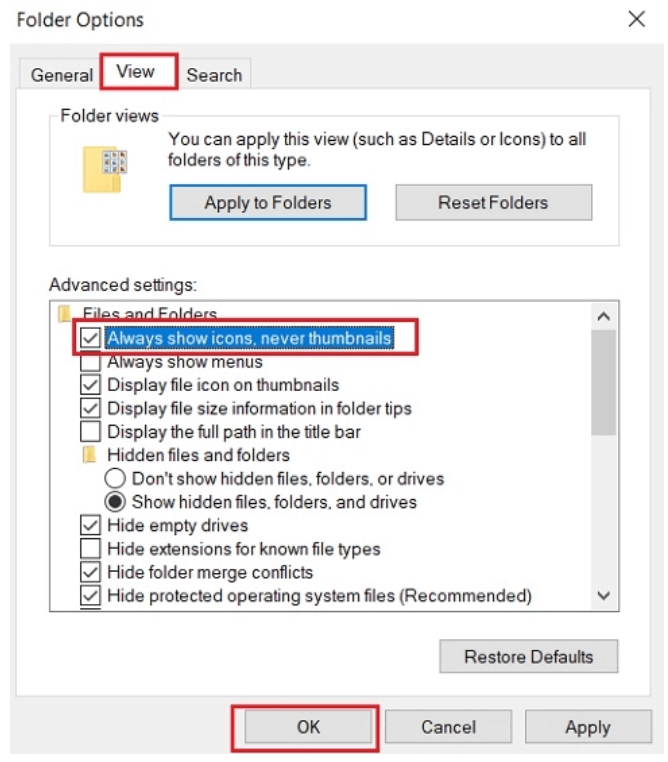

4. Klicken Sie nun in der oberen rechten Ecke auf die Registerkarte Ansicht gefolgt von der Schaltfläche Optionen.

5. Auf Ihrem Windows-Bildschirm wird ein neues Fenster geöffnet.

6. Wählen Sie die Registerkarte Ansicht und aktivieren Sie dann die Option mit der Aufschrift "Immer Symbol anzeigen, niemals Vorschaubild".

7. Speichern Sie die Änderungen, indem Sie auf die Schaltfläche OK klicken.

Der erfolgreiche Abschluss der oben genannten Schritte schließt alle Lücken in Ihrem Windows-PC und schützt Ihren PC vor Zero-Day-Exploits.

Weiterlesen: So laden Sie Treiber für unbekannte Geräte herunter

So beheben Sie die Zero-Day-Sicherheitslücke unter Windows 7

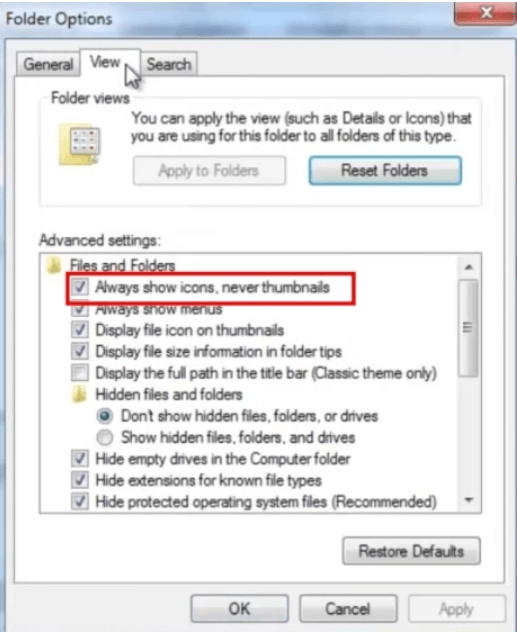

Nachdem wir nun die Schritte zum Schutz der Versionen Windows 10/8.1 und 8 gelernt haben, werfen wir einen kurzen Blick darauf, wie Sie Ihre Windows 7-Computer sichern können.

Da die Menüs und Untermenüs in Windows 7 recht unterschiedlich sind, variieren die Schritte ein wenig.

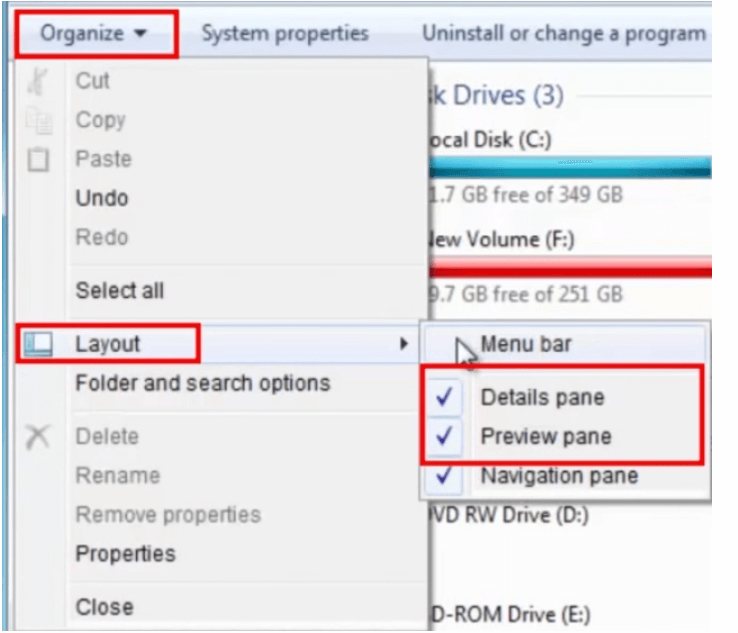

- Starten Sie zunächst den Datei-Explorer auf Ihrem System und klicken Sie auf die Schaltfläche „Organisieren“ in der oberen linken Ecke Ihres Bildschirms.

- Klicken Sie im Dropdown-Menü auf die Schaltfläche Layout.

- Im Layout klickt die Menüleiste auf das Vorschaufenster und

- Wählen Sie zusätzlich die „Ordner und Suchoptionen“ aus dem Menü Organisieren.

- Klicken Sie im nächsten Schritt auf die Registerkarte Ansicht und wählen Sie dann die Option mit der Aufschrift "Immer Symbol anzeigen, niemals Vorschaubild".

Wenn Sie die obigen Schritte ausführen, wird Ihre Windows 7-Version zumindest auf Host-Ebene gesichert.

Weiterlesen: So aktualisieren Sie kostenlos auf Windows 10

Zusätzliche Tipps

1. WebClient-Dienst deaktivieren

Deaktivieren Sie die WebClient-Dienste auf Ihrem Windows 7- und 10-PC, um eine weitere Sicherheitsebene hinzuzufügen. Dadurch wird Ihr System für Hacker unzugänglich, da alle Anfragen von blockiert werden WebDAV.

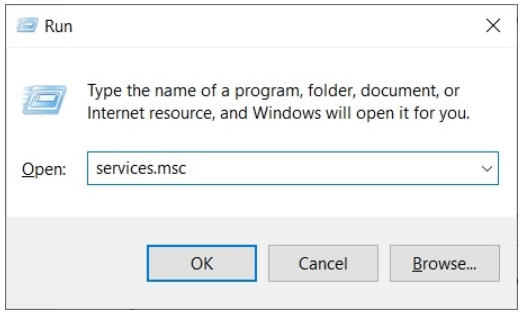

- Öffnen Sie das Ausführen-Fenster, indem Sie die Windows + R-Taste auf Ihrer Tastatur drücken.

- Ein Ausführen-Fenster wird geöffnet

- Geben Sie jetzt ein „services.msc“ und drücken Sie die Eingabetaste, oder klicken Sie auf die Schaltfläche OK.

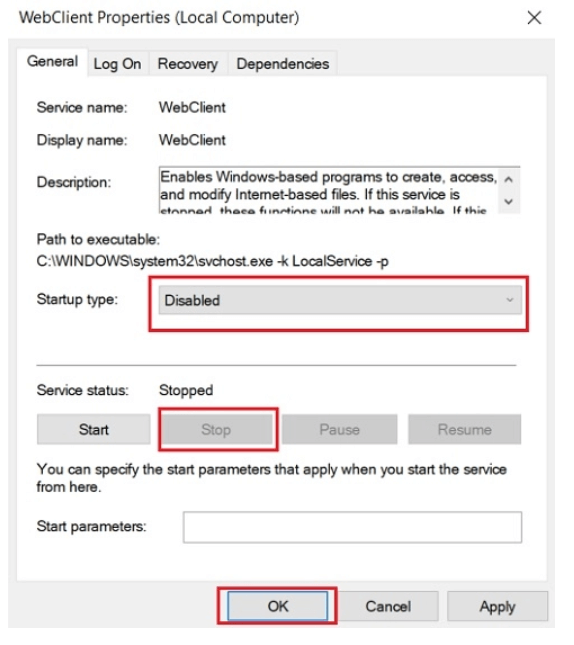

- Klicken Sie nun mit der rechten Maustaste auf das „WebClient“ Schaltfläche und wählen Sie die Option Eigenschaften aus der Dropdown-Liste.

- Klicken Sie auf die Schaltfläche Stopp und stellen Sie die "Starttyp" auf Modus deaktivieren.

- Klicken Sie am Ende auf die Schaltfläche OK oder drücken Sie die Eingabetaste.

2. Benennen Sie die Datei ATMFD.DLL um, um Ihren PC weiter vor Zero-Day-Schwachstellen zu schützen

Verpackung Hoch

Das ist es also, Freunde. Lesen Sie unseren Blog, um die Risiken im Zusammenhang mit Zero-Day-Schwachstellen zu minimieren. Bis der Sicherheitspatch von Windows freigegeben wird, empfehlen wir unseren Benutzern, die manuellen Änderungen sofort auf ihrem System vorzunehmen.

Bildquelle: Beebom und Betakart