Wenn Sie ein Linux-System verwalten, müssen Sie möglicherweise die Einstellungskennwörter für Benutzerkonten verwalten. Als Teil dieses Vorgangs müssen Sie wahrscheinlich die Einstellungen sowohl für vorhandene als auch für neue Konten verwalten.

Die Verwaltung der Passworteinstellungen für bestehende Konten erfolgt über den Befehl „passwd“, obwohl es auch andere Alternativen gibt. Sie können jedoch Standardeinstellungen für Konten festlegen, die in der Zukunft erstellt werden, sodass Sie die Standardeinstellungen für jedes neue Konto nicht manuell ändern müssen.

Die Einstellungen werden in der Konfigurationsdatei „/etc/login.defs“ konfiguriert. Da sich die Datei im Verzeichnis „/etc“ befindet, sind zum Bearbeiten Root-Berechtigungen erforderlich. Um Probleme zu vermeiden, bei denen Sie Änderungen vornehmen und diese dann nicht speichern können, weil Sie keine Berechtigungen haben, stellen Sie sicher, dass Sie Ihren bevorzugten Texteditor mit sudo starten.

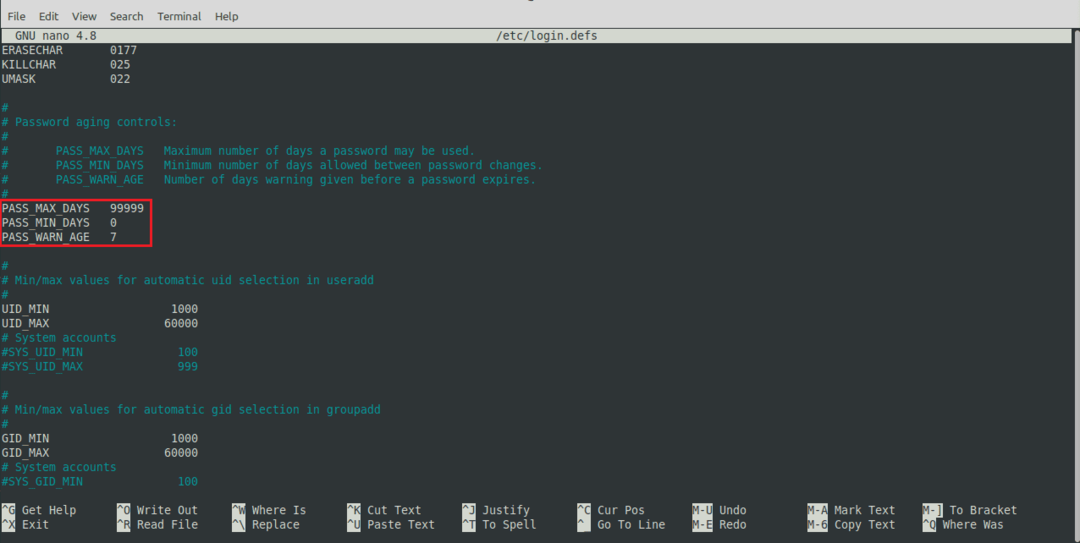

Der gewünschte Abschnitt befindet sich in der Mitte der Datei und trägt den Titel „Password Aging Controls“. Darin befinden sich drei Einstellungen, „PASS_MAX_DAYS“, „PASS_MIN_DAYS“ und „PASS_WARN_AGE“. Diese werden jeweils verwendet, um festzulegen, wie viele Tage ein Passwort gültig sein kann, bevor es zurückgesetzt werden muss, wie schnell nach einer Passwortänderung kann eine andere vorgenommen werden und wie viele Tage eine Warnung ein Benutzer erhält, bevor sein Passwort freigegeben wird abgelaufen.

„PASS_MAX_DAYS“ ist standardmäßig 99999, was verwendet wird, um anzuzeigen, dass Kennwörter nicht automatisch ablaufen sollen. „PASS_MIN_DAYS“ ist standardmäßig 0, was bedeutet, dass Benutzer ihr Passwort so oft ändern können, wie sie möchten.

Tipp: Ein Mindestalter für das Passwortalter wird normalerweise mit einem Passwortverlaufsmechanismus kombiniert, um um zu verhindern, dass Benutzer ihr Passwort ändern und es dann sofort wieder auf das frühere zurücksetzen Sein.

„PASS_WARN_AGE“ beträgt standardmäßig sieben Tage. Dieser Wert wird nur verwendet, wenn das Kennwort eines Benutzers tatsächlich so konfiguriert ist, dass es abläuft.

So konfigurieren Sie die Standardeinstellungen für die Passwortalterung für neue Konten

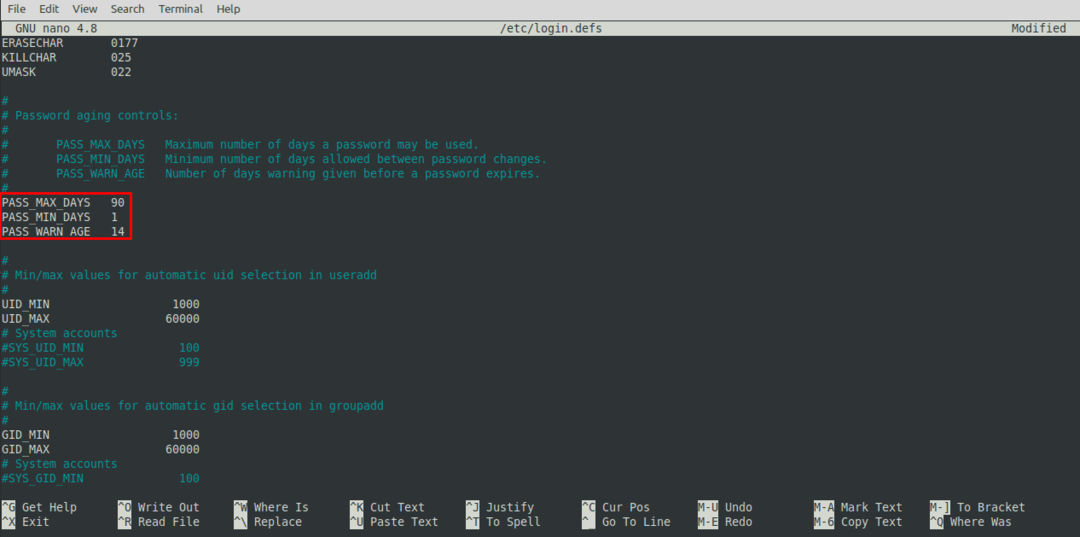

Wenn Sie diese Werte so konfigurieren möchten, dass Passwörter alle 90 Tage automatisch ablaufen, ist ein Mindestalter von einem Jahr erforderlich Tag angewendet wird und Benutzer 14 Tage vor Ablauf gewarnt werden, sollten Sie die Werte „90“, „1“ und „14“ einstellen. bzw. Nachdem Sie die gewünschten Änderungen vorgenommen haben, speichern Sie die Datei. Auf alle neuen Konten, die nach dem Aktualisieren der Datei erstellt werden, werden standardmäßig die von Ihnen konfigurierten Einstellungen angewendet.

Hinweis: Sofern nicht durch Richtlinien vorgeschrieben, sollten Sie es vermeiden, Kennwörter so zu konfigurieren, dass sie im Laufe der Zeit automatisch ablaufen. Das NCSC, NIST und die breitere Cybersicherheits-Community empfehlen nun, Passwörter nur dann ablaufen zu lassen, wenn der begründete Verdacht besteht, dass sie kompromittiert wurden. Dies ist auf Untersuchungen zurückzuführen, die gezeigt haben, dass regelmäßige obligatorische Passwort-Resets Benutzer aktiv dazu bringen, schwächere und formelhaftere Passwörter zu wählen, die leichter zu erraten sind. Wenn Benutzer nicht gezwungen sind, regelmäßig ein neues Passwort zu erstellen und sich dieses zu merken, können sie längere, komplexere und im Allgemeinen stärkere Passwörter besser erstellen.