Der Hauptzweck der Burp Suite besteht darin, den Webverkehr im Rahmen eines Penetrationstests abzufangen und zu modifizieren. Um den Webverkehr abfangen zu können, müssen Sie Ihren Browser oder Ihr Betriebssystem so konfigurieren, dass der Verkehr über den Burp-Proxy umgeleitet wird. Standardmäßig beginnt der Proxy mit Burp und bindet an die Loopback-Adresse auf Port 8080 „127.0.0.1:8080“, aber es gibt viele Optionen, die Sie konfigurieren können.

So konfigurieren Sie einen Proxy-Listener in Burp

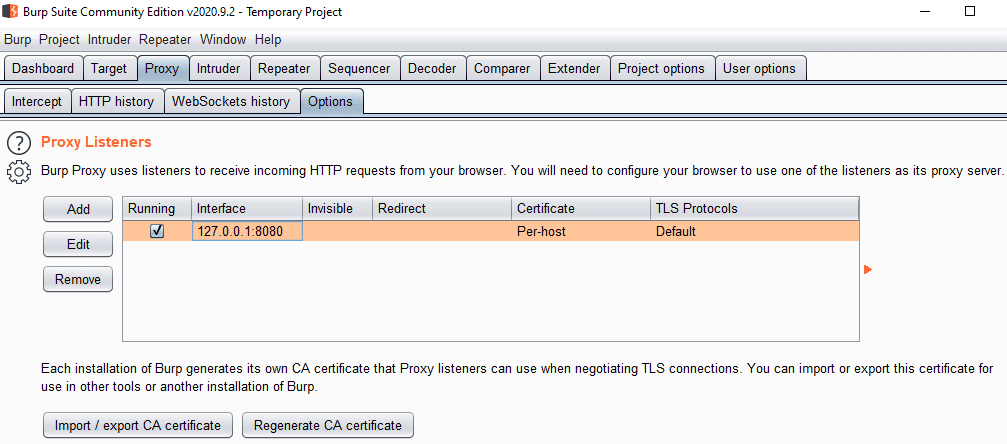

Um die Proxy-Einstellungen zu konfigurieren, möchten Sie auf den Unterreiter „Optionen“ im Reiter „Proxy“ gehen. Im Abschnitt „Proxy-Listener“ können Sie den aktuellen Proxy-Listener bearbeiten, indem Sie einen Listener auswählen und auf „Bearbeiten“ klicken, oder einen zweiten einrichten, indem Sie auf „Hinzufügen“ klicken.

Tipp: Damit der Proxy-Listener betriebsbereit ist, muss das Kontrollkästchen „running“ auf der linken Seite aktiviert sein.

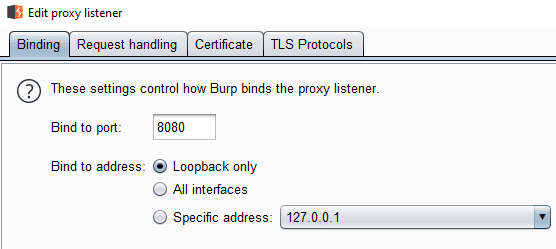

Beim Bearbeiten des Proxy-Listeners können Sie auf der Registerkarte „Binding“ konfigurieren, an welche Portnummer und an welche Schnittstelle sie in der Registerkarte Binding bindet. Sie sollten eine Portnummer zwischen 1001 und 65535 verwenden, da Portnummern unter 1000 zusätzliche Berechtigungen erfordern können.

Die Bindung an die Loopback-Adresse bedeutet, dass der Proxy nur für den lokalen Computer verfügbar ist. Alternativ können Sie es über das Dropdown-Feld an eine andere IP-Adresse Ihres Computers binden, obwohl es wird nicht erklären, auf welche physische Schnittstelle sich dies bezieht und ob andere Geräte darauf zugreifen können. Wenn Sie „Alle Schnittstellen“ auswählen, wird der Proxy auf allen IP-Adressen Ihres Computers sichtbar.

Tipp: Wenn Sie andere IP-Adressen als das Loopback verwenden, können Sie andere Geräte so konfigurieren, dass sie ihren Datenverkehr über Ihre Burp-Instanz weiterleiten. Denken Sie daran, dass Sie das Burp-Zertifikat auf diesen Geräten installieren müssen, um ihren HTTPS-Verkehr zu überwachen. Bitte beachten Sie, dass Sie die Erlaubnis des Besitzers des Geräts benötigen, um dies legal tun zu können Benutzer sollten sich bewusst sein, dass Sie ihre Netzwerknutzung überwachen und ihre Passwörter sehen können usw.

Andere Proxys, benutzerdefinierte Zertifikate und TLS-Protokolle

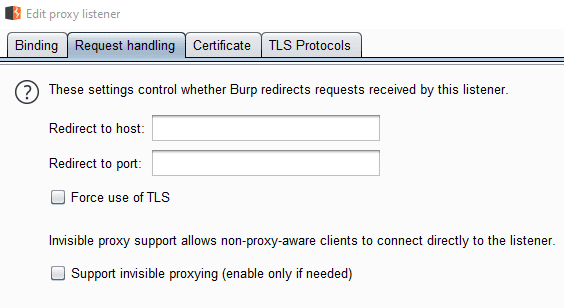

Auf der Registerkarte „Request Handling“ können Sie einen Host und eine Portnummer konfigurieren, an die alle Anfragen an den angegebenen Ort umgeleitet werden, unabhängig davon, welche Ressource sie angefordert haben. Diese Option wird verwendet, um Datenverkehr über einen anderen Proxy weiterzuleiten.

„Force TLS“ aktualisiert automatisch alle Webanfragen, um HTTPS zu verwenden. Diese Option kann einige Websites beschädigen, wenn sie HTTPS nicht unterstützen. „Unsichtbares Proxying“ aktiviert die Unterstützung für Geräte, die die herkömmlichen Proxyeinstellungen nicht unterstützen.

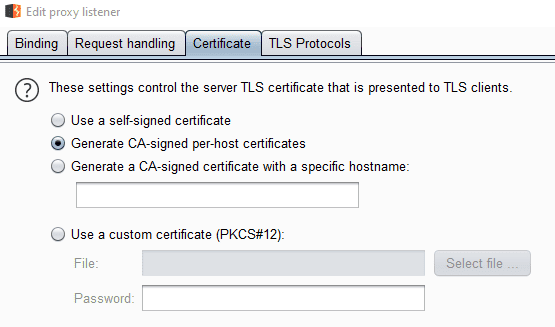

Auf der Registerkarte „Zertifikat“ können Sie die Funktionsweise des HTTPS-Zertifikats konfigurieren. „CA-signierte Per-Host-Zertifikate generieren“ ist die Standardeinstellung und sollte generell verwendet werden. „Selbstsignierte“ Zertifikate erzeugen immer Zertifikatsfehlermeldungen. Die Angabe eines „spezifischen Hostnamens“ ist nur dann sinnvoll, wenn unsichtbares Proxying für eine einzelne Domäne durchgeführt wird. Wenn ein bestimmtes Zertifikat benötigt wird, können Sie es mit der Option „Benutzerdefiniertes Zertifikat“ importieren.

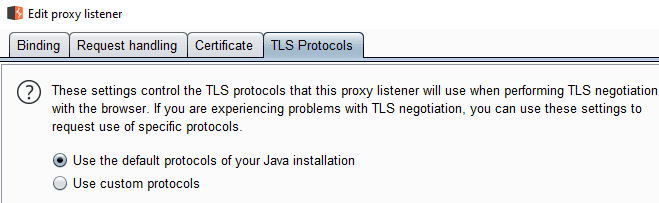

Auf der Registerkarte „TLS-Protokolle“ können Sie angeben, welche TLS-Protokolle Burp unterstützen soll. Standardmäßig wird TLSv1-1.3 unterstützt. Sie können jede dieser Optionen deaktivieren oder SSLv2 oder SSLv3 aktivieren, wenn Sie die Protokolle manuell angeben. Dies sollte nur verwendet werden, wenn Sie ein einzelnes Protokoll gezielt testen möchten oder keine Verbindung zu einem Legacy-Gerät herstellen können.