WannaCry es un cripto-malware grave que llegó a la comunidad de Internet el viernes 12 de mayo de 2017. Inicialmente, se le ha denominado Wana Decrypt0r debido al nombre interno proporcionado en la pantalla de bloqueo. Sin embargo, los expertos en seguridad pronto descubrieron que tiene más variantes, que incluyen Wana Decrypt0r, WannaCryptor, WannaCrypt, Llorar o WNCRY, y se espera que las variaciones sigan surgiendo.

La primera versión de WannaCry, Wana Decrypt0r 2.0, ha sido detectada el 12 de mayo de 2017, tras llegar a los hospitales españoles Telefónica, Portugal Telecom y NHS en Inglaterra.[1] Sin embargo, el ransomware no se limitó a las organizaciones y atacó a las PC domésticas con versiones más antiguas. Versiones de Windows, que carecen de parches de Microsoft indexados como MS17-010, CVE-2017-0146 y CVE-2017-0147.[2] En pocos días, este software malicioso logró infectar más de 230.000 equipos ubicados en 150 países, y estos números hacen que WannaCry se alinee con las infecciones de ransomware más notorias me gusta Locky o Cerber.

WannaCryptor se infiltra en el sistema a través de la vulnerabilidad EternalBlue, que se detectó en las versiones de Windows Vista, 7, 8, 10 y Windows Server. Esta vulnerabilidad en particular se corrigió con las actualizaciones de seguridad MS17-010, CVE-2017-0146 y CVE-2017-0147, pero muchas PC omitieron la actualización y dejaron abierta la vulnerabilidad.

Desafortunadamente, si el ransomware WannaCry cifra los datos (utiliza algoritmos AES y RSA), no hay posibilidad de descifrar archivos de forma gratuita. La gente puede pagar el rescate de los piratas informáticos, recuperar datos mediante copias de seguridad u olvidarse de esos archivos.[3]

Actualización 2018

Este virus fue considerado como una vieja amenaza que ha sido relativamente silenciosa, pero el tercer trimestre de 2018, se publicaron noticias sobre la actividad reciente y las infecciones de WannaCry en todo el mundo. Este criptovirus ya ha afectado a más dispositivos desde los incidentes actuales que comenzaron en julio de 2018.

La cantidad total de presentaciones de WannaCry bloqueadas en el tercer trimestre de 2018, según se informa, es de 947 027 517 y la actividad se descubre en al menos 203 países. La acción indica que este criptovirus no está muerto y el peligro es real. Especialmente, cuando los ataques de ransomware afectan cada vez más a las grandes empresas y servicios.[4]

WannaCry también tiene descifradores desarrollados por varios investigadores durante el año de estos ataques. GitHub lanzó herramientas de descifrado para varias versiones, y es posible que funcionen para variantes de amenazas nuevas y activas.

El éxito de WannaCry dio la oportunidad de copiar las tácticas

Desafortunadamente, el enorme "éxito" de WannaCry empujó a los desarrolladores de ransomware a crear y publicar copias del malware. En el momento de escribir este artículo, los expertos en seguridad registraron ocho copias de WannaCry, algunas de las cuales se encuentran en la fase de desarrollo, mientras que las otras ya se han lanzado. Por lo tanto, tenga mucho cuidado y asegúrese de proteger su PC correctamente. Estas son las copias de Wana Decrypt0r:

No 1. DarkoderCrypt0r

DarkoderCrypt0r cifra los archivos ubicados en el escritorio de la PC, utiliza una pantalla de bloqueo similar al ransomware WannaCryptor, necesaria para el rescate, y realiza todas las demás actividades típicas del predecesor. El archivo ejecutable se denomina @[correo electrónico protegido] Todos los datos cifrados obtienen la extensión de archivo .DARKCRY y se insta al usuario de PC a pagar un rescate de 300 dólares estadounidenses. Actualmente, utiliza un código HiddenTear, lo que significa que los archivos que cifra se pueden descifrar fácilmente.

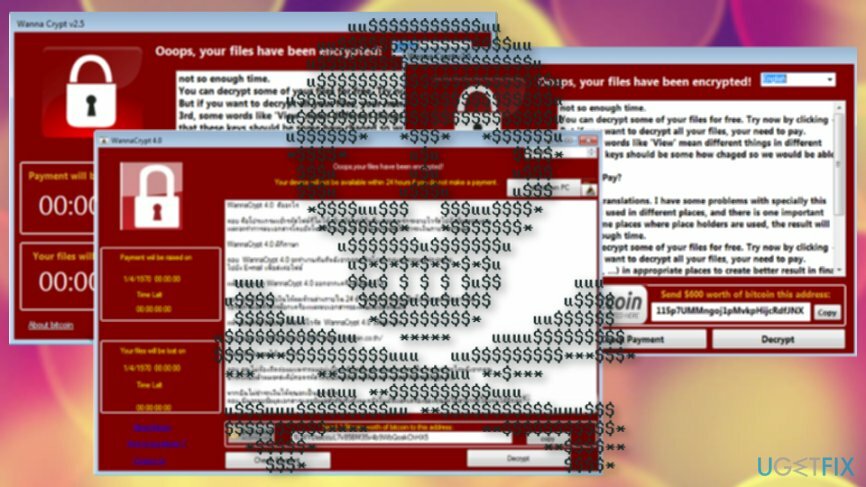

Nr 2. WannaCrypt v2.5

El ransomware WannaCrypt v2.5 se encuentra actualmente en fase de desarrollo. Si infecta la PC, no bloquea los archivos, excepto que muestra la pantalla de bloqueo y requiere pagar el rescate de 600 dólares estadounidenses. Todavía no es peligroso, pero puede asustar a la gente hasta la muerte.

No 3. WannaCrypt 4.0

WannaCrypt 4.0 es otra copia del virus WannaCry, que aún puede clasificarse como no maliciosa. Se propaga como cualquier otro virus ransomware, excepto que no cifra los archivos. La nota de rescate, la pantalla de bloqueo y otra información se proporcionan en tailandés, lo que significa que se dirigirá a los usuarios de Tailandia.

No 4. Generador Aron WanaCrypt0r 2.0 v1.0

Aron WanaCrypt0r 2.0 Generator v1.0 se conoce como un generador de WannaCry Ransomware personalizable. Permite a las personas seleccionar el texto, los colores, las imágenes, la fuente y otras configuraciones de la pantalla de bloqueo de WannaCry. Se especula que los piratas informáticos también están utilizando el ejecutable Wana Decrypt0r y lo están difundiendo para generar el rescate. Afortunadamente, este "servicio" aún no está disponible. Las personas solo pueden generar una pantalla de bloqueo de WannaCry personalizada, pero el ejecutable de ransomware no se propaga.

No 5. Wana Decrypt0r 2.0

El ejecutable de Wana Decrypt0r 2.0 es MS17-010.exe. La pantalla de bloqueo y la nota de rescate son similares a WannaCry. La versión indonesia del virus está disponible.

No 6. @kee

@kee ransomware cifra los archivos personales y proporciona una nota de rescate dentro de un "¡Hola!" Fellow @kee User! .Txt ”.

N ° 7. WannaDecryptOr 2.0

WannaDecryptOr 2.0 aún no se ha desarrollado por completo. Es capaz de infectar computadoras, pero no puede cifrar archivos. Además, es la pantalla de bloqueo y la nota de rescate no proporciona información sobre el virus ni instrucciones sobre cómo pagar el rescate. Sin embargo, es crucial desinstalar el virus porque puede actualizarse en breve y encriptar los archivos después.

N ° 8. Quiero suscribirte 1.0

Aún no se ha recibido mucha información. Esta es una amenaza escrita en Java y tiene el diseño de color gris de una ventana de rescate conocida anteriormente.

Como puede ver, el virus WannaCry tiene muchos clones, algunos de los cuales ya están distribuidos y otros están en fase de desarrollo. Sin embargo, es fundamental actualizar y proteger su PC correctamente. En esta y esta publicaciones, puede encontrar información sobre qué medidas de precaución deben tomarse para protegerse del ataque WannaCry y qué pasos deben tomarse si su PC ya ha sido infectada. Tomando estas medidas preventivas, protegerá el sistema de todas las variantes de WannaCry, incluidos sus imitadores.