Microsoft reconoció recientemente la existencia de una vulnerabilidad de día cero en su sistema Windows. El 23 de marzo informó que sus investigadores habían identificado una nueva vulnerabilidad que puede afectar a Windows 7/8 / 8.1 / 10 y otras versiones anteriores. Las versiones más actualizadas de Windows 10 también se ven afectadas, dijo un portavoz de Microsoft.

Además de esto, Microsoft también aclaró que la vulnerabilidad tiene un alcance limitado y solo puede atacar a un tipo específico de usuario. Los usuarios que utilizan el panel de vista previa y tratan con frecuencia con archivos de fuentes son los principales destinatarios.

Microsoft agregó además que han identificado y reducido a cero los ataques. Hemos encontrado dos casos en los que notamos que los atacantes están explotando las lagunas en la biblioteca de Adobe Type Manager, dijo Microsoft.

Desafortunadamente, Microsoft aún no ha lanzado un parche de seguridad para el vacío legal encontrado recientemente que se cree que se lanzará el 14 de abril de 2020. Entonces, hasta entonces, los usuarios deben tomar medidas preventivas y correctivas para salvaguardar sus

Ventanas sistema.

Vulnerabilidad de día cero marzo de 2020: todo lo que necesita saber al respecto

Un portavoz de Microsoft ha descrito que la vulnerabilidad de día cero recientemente identificada está relacionada con archivos de fuentes que admiten los vacíos de seguridad actualmente disponibles en la biblioteca de Adobe Type Manager. Para mayor claridad, dijo que el problema ocurre debido a un manejo inadecuado de "Formato PostScript de Adobe Type 1", una fuente multimaestro especialmente diseñada.

La ejecución remota tiene lugar cuando el usuario intenta descargar un archivo de fuente y obtener una vista previa de la fuente en el panel de vista previa o en forma de miniatura. Los investigadores también han comentado que, junto con los archivos de fuentes OTF / TTF, los atacantes también pueden explotar documentos especialmente diseñados. “Se está notando que los atacantes están implementando métodos para engañar a los usuarios. Están convenciendo a los usuarios de que obtengan una vista previa del archivo en el Panel de vista previa de Windows o lo abran en sus sistemas ”, agregó Microsoft.

En resumen, la mera descarga del archivo es suficiente para atacar un sistema. Dado que los cyber hooks utilizan vistas previas y miniaturas de Windows, la apertura del archivo no es necesariamente necesaria para que los atacantes ejecuten el ataque.

Por lo tanto, hasta que Microsoft publique un parche de seguridad, se recomienda a los usuarios que desactiven la función de panel de vista previa y miniatura en su PC con Windows. Además, los expertos han recomendado a los usuarios que no descarguen ningún archivo de terceros y fuentes no confiables.

"Las personas que usan Windows 7 no recibirán ningún parche de seguridad, excepto aquellos que hayan tomado la versión paga de las actualizaciones de seguridad extendidas de Windows", Microsoft aclaró aún más.

Hay pocas medidas manuales que los usuarios pueden practicar para arreglar el Vulnerabilidad de día cero en Windows 8 / 8.1 y 10.

Lee mas: Cómo solucionar problemas de actualización de Windows

Correcciones de vulnerabilidades de día cero para Windows 8 / 8.1 / 10

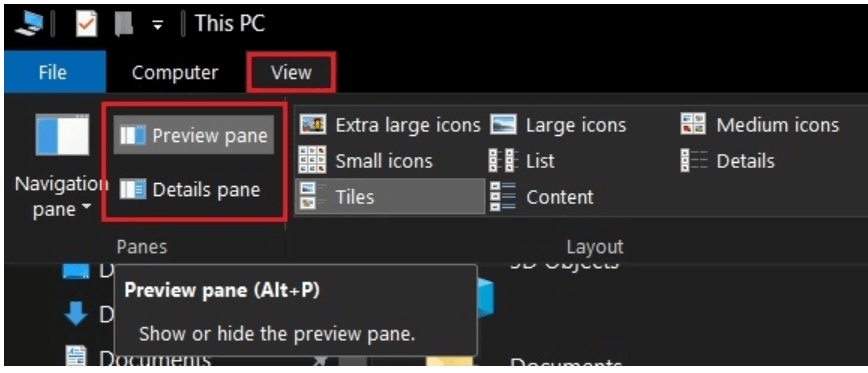

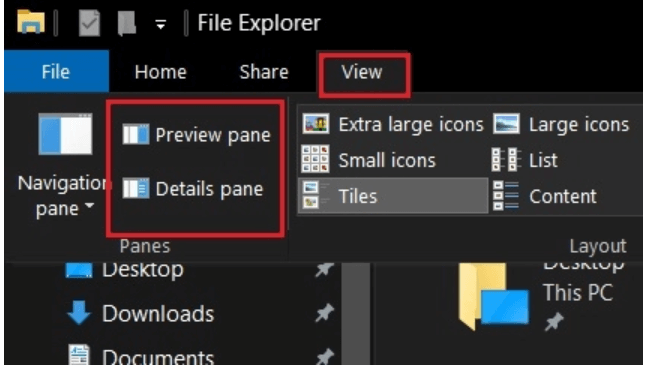

1. Inicie el programa Explorador de archivos en su sistema Windows.

2. Desde la ventana recién abierta, abra el "Vista" pestaña.

3. En el siguiente paso, elija el Panel de detalles y el Panel de vista previa y desactívelos.

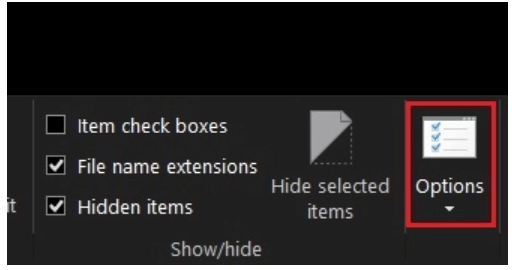

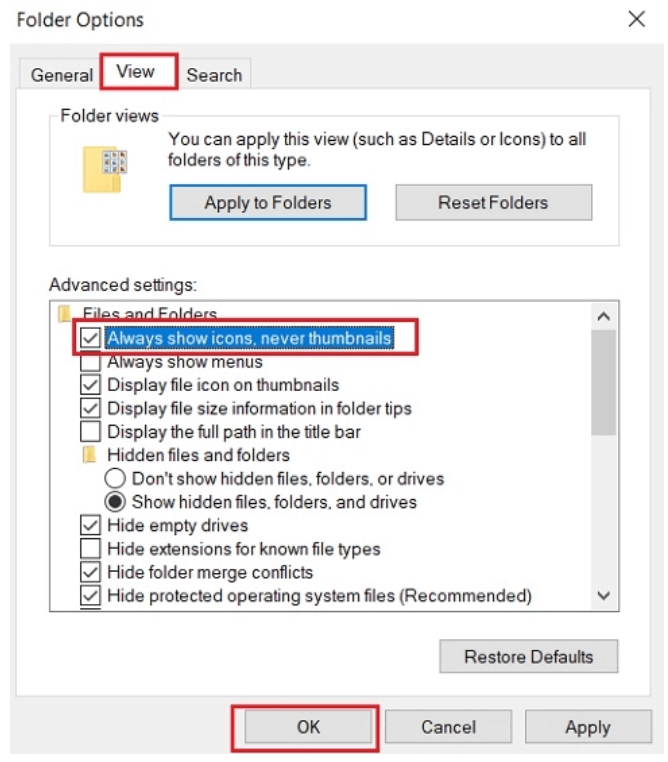

4. Ahora, desde la esquina superior derecha, haga clic en la pestaña Ver seguido del botón Opciones.

5. Se abrirá una nueva ventana en la pantalla de Windows.

6. Seleccione la pestaña Ver y luego marque la opción que dice "Mostrar siempre iconos, nunca miniaturas".

7. Guarde los cambios haciendo clic en el botón Aceptar.

La finalización exitosa de los pasos mencionados anteriormente llenará todas las lagunas en su PC con Windows y salvará su PC de las vulnerabilidades de día cero.

Lee mas: Cómo descargar controladores para dispositivos desconocidos

Cómo reparar la vulnerabilidad de día cero en Windows 7

Ahora que hemos aprendido los pasos para proteger las versiones de Windows 10 / 8.1 y 8, echemos un vistazo rápido a cómo puede proteger sus computadoras con Windows 7.

Dado que los menús y submenús de Windows 7 son bastante diferentes, los pasos varían un poco.

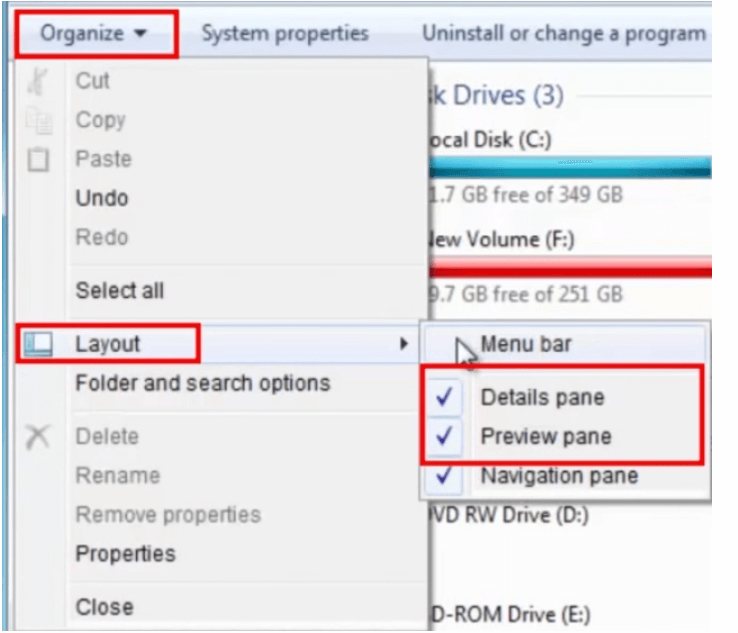

- Para empezar, inicie el Explorador de archivos en su sistema y haga clic en el botón "Organizar" ubicado en la esquina superior izquierda de su pantalla.

- En el menú desplegable, haga clic en el botón Diseño.

- Desde el diseño, la barra de menú hace clic en el panel de vista previa y

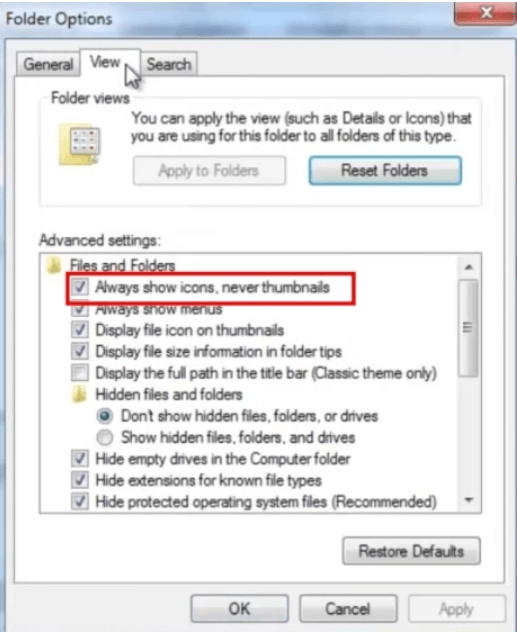

- Además elija el "Carpetas y opciones de búsqueda" en el menú Organizar.

- En el siguiente paso, haga clic en la pestaña Ver y luego elija la opción que dice "Mostrar siempre iconos, nunca miniaturas".

Completar los pasos anteriores asegurará su versión de Windows 7 al menos a nivel de host.

Lee mas: Cómo actualizar a Windows 10 gratis

Consejos adicionales

1. Deshabilitar el servicio WebClient

Deshabilite WebClient Services en su PC con Windows 7 y 10 para agregar otra capa de seguridad. Hacer esto hará que su sistema sea inaccesible para los piratas informáticos al bloquear todas las solicitudes de WebDAV.

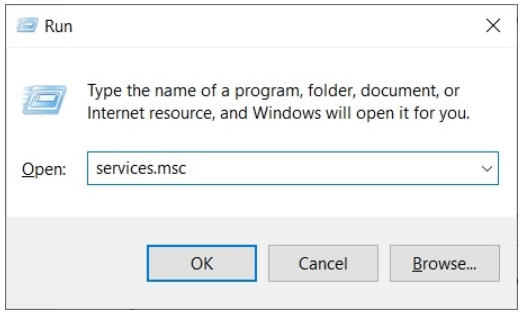

- Abra la ventana Ejecutar presionando la tecla Windows + R en su teclado.

- Se abrirá una ventana Ejecutar

- Ahora escribe "Services.msc" y presione Entrar, o haga clic en el botón Aceptar.

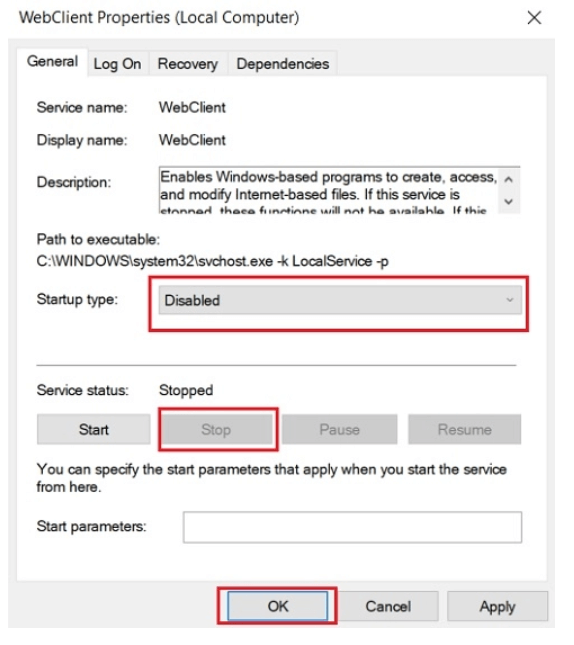

- Ahora haga clic derecho en el "WebClient" y elija la opción Propiedades de la lista desplegable.

- Haga clic en el botón Detener y configure el "Tipo de inicio" en el modo Desactivar.

- Al final, haga clic en el botón Aceptar o presione enter.

2. Cambie el nombre del archivo ATMFD.DLL para proteger aún más su PC de la vulnerabilidad de día cero

Envase Arriba

Entonces, esto es amigos. Consulte nuestro blog para mitigar los riesgos relacionados con la vulnerabilidad de día cero. Hasta que Windows publique el parche de seguridad, recomendamos a nuestros usuarios que realicen los cambios manuales de inmediato en su sistema.

Fuente de la imagen: Beebom y Betakart