WannaCry on tõsine krüpto-pahavara, mis jõudis Interneti-kogukonda reedel, 12. mail 2017. Algselt on seda lukustuskuval esitatud sisemise nime tõttu nimetatud Wana Decrypt0r-ks. Turvaeksperdid leidsid aga peagi, et sellel on rohkem variante, sealhulgas Wana Decrypt0r, WannaCryptor, WannaCrypt, Wcry või WNCRY, ja eeldatakse, et variatsioonid ilmnevad jätkuvalt.

Esimene WannaCry versioon, Wana Decrypt0r 2.0, tuvastati 12. mail 2017 pärast Hispaania Telefonica, Portugal Telecomi ja NHS haiglate tabamist Inglismaal.[1] Kuid lunavara ei piirdunud ainult organisatsioonidega ja ründas vanemaid koduarvuteid Windowsi versioonid, millel puuduvad Microsofti paigad, mis on indekseeritud kui MS17-010, CVE-2017-0146 ja CVE-2017-0147.[2] Mõne päeva jooksul suutis see pahatahtlik tarkvara nakatada rohkem kui 230 000 arvutit 150 riiki ja need numbrid viivad WannaCry vastavusse kõige kurikuulsamate lunavaranakkustega meeldib Locky või Cerber.

WannaCryptor tungib süsteemi EternalBlue haavatavuse kaudu, mis tuvastati Windows Vista, 7, 8, 10 ja Windows Serveri versioonides. See konkreetne haavatavus on parandatud turvavärskendustega MS17-010, CVE-2017-0146 ja CVE-2017-0147, kuid paljud arvutid jätsid värskenduse vahele ja jätsid haavatavuse avatuks.

Kui WannaCry lunavara krüpteerib andmeid (kasutab AES- ja RSA-algoritme), ei ole kahjuks võimalust faile tasuta dekrüpteerida. Inimesed saavad häkkerite eest lunaraha maksta, andmeid varukoopiate abil taastada või need failid unustada.[3]

Värskendus 2018

Seda viirust peeti vanaks ohuks, mis on olnud suhteliselt vaikne, kuid 2018. aasta kolmandas kvartalis avaldati uudiseid WannaCry hiljutise tegevuse ja nakkuste kohta kogu maailmas. See krüptoviirus on alates praegustest 2018. aasta juulis alanud intsidentidest mõjutanud juba rohkem seadmeid.

Blokeeritud WannaCry esildiste kogusumma 2018. aasta kolmandas kvartalis on väidetavalt 947 027 517 ja tegevust avastati vähemalt 203 riigis. Tegevus näitab, et see krüptoviirus ei ole surnud ja oht on reaalne. Eriti siis, kui lunavararünnakud mõjutavad üha enam suuri ettevõtteid ja teenuseid.[4]

WannaCryl on ka dekrüpteerijad, mille on nende rünnakute aasta jooksul välja töötanud erinevad teadlased. GitHub välja andnud dekrüpteerimistööriistad erinevate versioonide jaoks ja need võivad töötada uute ja aktiivsete ohuvariantide jaoks.

WannaCry edu andis võimaluse taktikat kopeerida

Kahjuks sundis WannaCry tohutu "edu" lunavara arendajaid pahavara koopiaid looma ja välja andma. Kirjutamise hetkel registreerisid turvaeksperdid kaheksa WannaCry koopiat, millest osa on arendusfaasis, teised aga juba välja antud. Seetõttu olge väga ettevaatlik ja kaitske oma arvutit korralikult. Need on Wana Decrypt0r koopiad:

Nr 1. DarkoderCrypt0r

DarkoderCrypt0r krüpteerib arvutite töölaual asuvad failid, kasutab lunaraha saamiseks vajalikku WannaCryptori lunavaraga sarnast lukustuskuva ja teostab kõiki muid eelkäijale omaseid toiminguid. Käivitatava faili nimi on @[e-postiga kaitstud] Kõik krüptitud andmed saavad faililaiendi .DARKCRY ja arvutikasutajat kutsutakse üles maksma 300 USA dollari suurust lunaraha. Praegu kasutab see HiddenTeari koodi, mis tähendab, et krüpteeritud faile saab hõlpsasti dekrüpteerida.

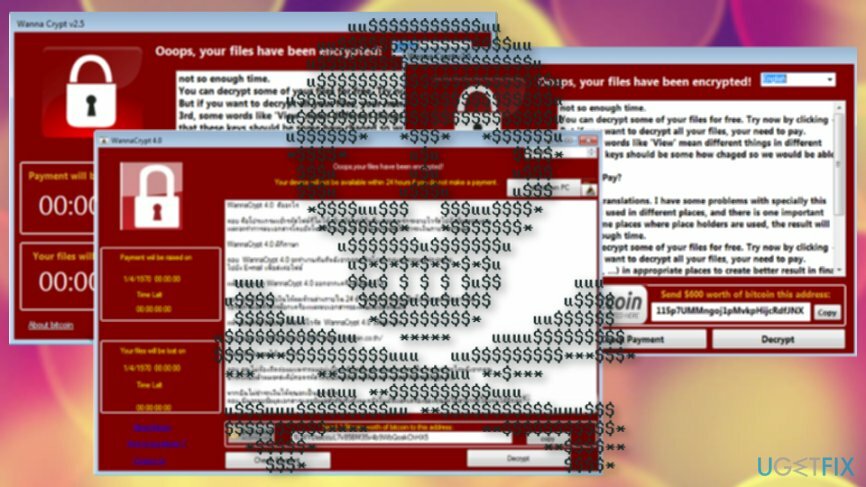

Nr 2. WannaCrypt v2.5

WannaCrypt v2.5 lunavara on praegu arendusfaasis. Kui see nakatab arvutit, ei lukusta see faile, välja arvatud see, et see kuvab lukustuskuva ja nõuab 600 USA dollari suuruse lunaraha tasumist. See ei ole veel ohtlik, kuid võib inimesi surnuks hirmutada.

Nr 3. WannaCrypt 4.0

WannaCrypt 4.0 on järjekordne WannaCry viiruse koopia, mida võib veel liigitada mittepahatahtlikuks. See levib nagu iga teinegi lunavaraviirus, välja arvatud see, et see ei krüpteeri faile. Lunarahateatis, lukustuskuva ja muu teave on esitatud tai keeles, mis tähendab, et see sihib Tai kasutajaid.

Nr 4. Aron WanaCrypt0r 2.0 Generator v1.0

Aron WanaCrypt0r 2.0 Generator v1.0 nimetatakse kohandatavaks WannaCry Ransomware generaatoriks. See võimaldab inimestel valida WannaCry lukustuskuva teksti, värvid, pildid, fondi ja muud seaded. Spekuleeritakse, et häkkerid kasutavad ka Wana Decrypt0r käivitatavat faili ja levitavad seda lunaraha genereerimiseks. Õnneks pole see "teenus" veel saadaval. Inimesed saavad luua ainult kohandatud WannaCry lukustuskuva, kuid lunavara käivitatavat faili ei levitata.

Nr 5. Wana Decrypt0r 2.0

Wana Decrypt0r 2.0 käivitatav fail on MS17-010.exe. Lukustuskuva ja lunarahateade on sarnased WannaCryga. Saadaval on viiruse Indoneesia versioon.

Nr 6. @kee

@kee ransomware krüpteerib isiklikud failid ja annab väljale „Tere! Kaaslane @kee User!.txt“ fail.

Nr 7. WannaDecryptOr 2.0

WannaDecryptOr 2.0 pole veel täielikult välja töötatud. See on võimeline nakatama arvuteid, kuid ei saa faile krüptida. Pealegi on see lukustuskuva ja lunarahateade ei anna teavet viiruse kohta ega juhiseid lunaraha maksmiseks. Sellegipoolest on väga oluline viirus desinstallida, kuna seda võidakse peagi värskendada ja seejärel failid krüptida.

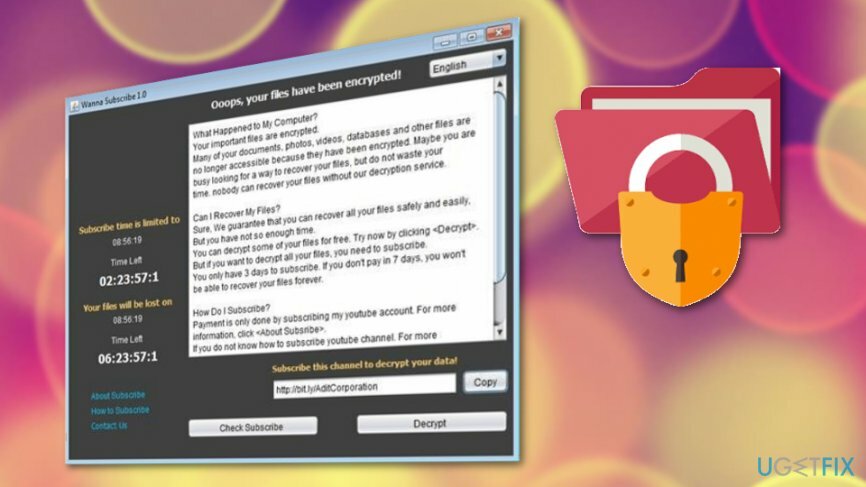

Nr 8. Tahad tellida 1.0

Pole veel palju infot saanud. See on Java keeles kirjutatud oht ja sellel on varem tuntud lunarahaakna halli värvi kujundus.

Nagu näha, on WannaCry viirusel palju kloone, millest osad on juba levitatud ja teised arendusfaasis. Siiski on oluline oma arvutit korralikult värskendada ja kaitsta. sisse see ja see postitustest leiate teavet selle kohta, milliseid ettevaatusabinõusid tuleks võtta, et kaitsta end WannaCry rünnaku eest ja milliseid meetmeid tuleks võtta, kui teie arvuti on juba nakatunud. Neid ennetavaid meetmeid rakendades kaitsete süsteemi kõigi WannaCry variantide, sealhulgas selle jäljendajate eest.