Viime vuosina verkkorikolliset ovat levittäneet uudentyyppisiä viruksia, jotka voivat salata tiedostoja tietokoneessasi (tai verkossasi) ansaitakseen helppoa rahaa uhreiltaan. Tämän tyyppisiä viruksia kutsutaan "ransomwareiksi" ja ne voivat saastuttaa tietokonejärjestelmiä, jos tietokoneen käyttäjä ei kiinnitä huomiota avaaessasi liitteitä tai linkkejä tuntemattomilta lähettäjiltä tai sivustoilta, jotka ovat hakkeroituja kyberrikolliset. Kokemukseni mukaan ainoa turvallinen tapa suojautua tämän tyyppisiltä viruksilta on tallentaa tiedostoistasi puhtaat varmuuskopiot erilliseen paikkaan tietokoneesta. Esimerkiksi irrotettuun ulkoiseen USB-kiintolevyyn tai DVD-ROM-levyihin.

Tämä artikkeli sisältää tärkeitä tietoja joistakin tunnetuista salaavista kiristysohjelmista – kryptaviruksista, jotka on suunniteltu suojaamaan salaa tärkeät tiedostot sekä käytettävissä olevat vaihtoehdot ja apuohjelmat salattujen tiedostojesi salauksen purkamiseksi tartunnan yhteydessä. Kirjoitin tämän artikkelin pitääkseni kaikki tiedot käytettävissä olevista salauksenpurkutyökaluista yhdessä paikassa ja yritän pitää tämän artikkelin ajan tasalla. Kerro meille kokemuksesi ja muut uudet tiedot, jotka saatat tietää, jotta voit auttaa toisiamme.

Kuinka purkaa Ransomwaresta salattujen tiedostojen salaus – Kuvaus ja tunnetut salauksenpurkutyökalut – Menetelmät:

- RANSOWARE NIMI

- Cryptowall

- CryptoDefense & How_Decrypt

- Cryptorbit tai HowDecrypt

- Cryptolocker (Troj/Ransom-ACP), "Trojan. Ransomcrypt. F)

- CryptXXX V1, V2, V3 (muunnelmat: .crypt, crypz tai 5 heksadesimaalimerkkiä)

- Locky & AutoLocky (versiot: .locky)

- Troijalainen-Ransom. Win32.Rehtori

- Troijalainen-Ransom. Win32.Xorist, Trojan-Ransom. MSIL.Vandev

- Troijalainen-Ransom. Win32.Rakhni

- Troijalainen-Ransom. Win32.Rannoh tai Trojan-Ransom. Win32.Cryakl.

- TeslaCrypt (variantit: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc ja .vvv)

- TeslaCrypt 3.0 (versiot: .xxx, .ttt, .micro, .mp3)

- TeslaCrypt 4.0 (Tiedostonimi ja laajennus ennallaan)

Päivitykset kesäkuussa 2016:

1. Trend Micro on julkaissut a Ransomware File Decryptor työkalu, jolla yritetään purkaa seuraavien kiristysohjelmaperheiden salaamat tiedostot:

CryptXXX V1, V2, V3*

.crypt, crypz tai 5 heksadesimaalimerkkiä

CryptXXX V4, V5.5 Heksadesimaalimerkit

TeslaCrypt V1.ECC

TeslaCrypt V2.VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3.XXX tai TTT tai MP3 tai MICRO

TeslaCrypt V4.

SNSLocker.RSNSLukittu

AutoLocky.locky

BadBlock

777.777

XORIST.xorist tai satunnainen laajennus

XORBAT.salattu

CERBER V1 <10 satunnaista merkkiä>.cerber

Stampado.lukittu

Nemucod.salattu

Chimera.crypt

* Merkintä: Koskee CryptXXX V3 ransomwarea: Tämän tietyn Crypto-Ransomwaren edistyneen salauksen ansiosta vain osittaisia tietoja salauksen purku on tällä hetkellä mahdollista tiedostoissa, joihin CryptXXX V3 vaikuttaa, ja sinun on käytettävä kolmannen osapuolen korjaustyökalua tiedostot kuten: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Lataa Trend Micron Ransomware File Decrypter -työkalu (ja lue sen käyttöohjeet) siirtymällä tälle sivulle: Trend Micro Ransomware File Decryptorin lataaminen ja käyttäminen

2. Kasperky on julkaissut seuraavat salauksenpurkutyökalut:

A. Kasperskyn RakhniDecryptor-työkalu on suunniteltu purkamaan tiedostojen salaus, joihin* vaikuttavat:

* Merkintä: RakhniDecryptor-apuohjelma päivitetään aina purkamaan useiden kiristysohjelmaperheiden tiedostot.

Rakhni

Agent.iih

Aura

Autoit

Pletor

Roottori

Lamer

Lortok

Cryptokluchen

Demokratia

Bitman – TeslaCrypt versiot 3 ja 4B. Kasperskyn RannohDecryptor-työkalu on suunniteltu purkamaan tiedostojen salaus, joihin vaikuttavat:

Rannoh

AutoIt

Raivoa

Crybola

Cryakl

CryptXXX versiot 1 ja 2

Cryptowalll – Virustiedot ja salauksen purkuvaihtoehdot.

The Cryptowall (tai "Cryptowall Decrypter”) virus on uusi muunnos Kryptopuolustus ransomware virus. Kun tietokone on saanut tartunnan Cryptowall kiristysohjelmat, sitten kaikki tietokoneella olevat tärkeät tiedostot (mukaan lukien tiedostot yhdistetyillä -verkko-asemilla, jos olet kirjautuneena verkkoon) salataan vahvalla salauksella, mikä tekee salauksen purkamisen käytännössä mahdottomaksi niitä. Jälkeen Cryptowall salauksen yhteydessä virus luo ja lähettää yksityisen avaimen (salasanan) yksityiselle palvelimelle, jotta rikollinen voi käyttää sitä tiedostojesi salauksen purkamiseen. Sen jälkeen rikolliset ilmoittavat uhreilleen, että kaikki heidän tärkeät tiedostonsa on salattu ja ainoa tapa purkaa ne on maksa 500 $ (tai enemmän) lunnaat tietyn ajan kuluessa, muuten lunnaat tuplataan tai heidän tiedostonsa katoavat pysyvästi.

Kuinka purkaa Cryptowall-tartunnan saaneiden tiedostojen salaus ja palauttaa tiedostot:

Jos haluat purkaa salauksen Cryptowall salatut tiedostot ja saada tiedostot takaisin, sinulla on seuraavat vaihtoehdot:

A. Ensimmäinen vaihtoehto on maksaa lunnaat. Jos päätät tehdä niin, jatka maksua omalla vastuullasi, koska tutkimuksemme mukaan osa käyttäjistä saa tietonsa takaisin ja toiset eivät. Muista, että rikolliset eivät ole planeetan luotettavimpia ihmisiä.

B. Toinen vaihtoehto on puhdistaa tartunnan saanut tietokone ja sitten palauttaa tartunnan saaneet tiedostot puhtaasta varmuuskopiosta (jos sinulla on sellainen).

C. Jos sinulla ei ole puhdasta varmuuskopiota, ainoa jäljellä oleva vaihtoehto on palauttaa tiedostosi aiemmissa versioissa "Varjokopiot”. Huomaa, että tämä toimenpide toimii vain Windows 8-, Windows 7- ja Vista-käyttöjärjestelmissä ja vain, jos "Järjestelmän palauttaminen”-ominaisuus oli aiemmin käytössä tietokoneessasi, eikä sitä poistettu käytöstä sen jälkeen Cryptowall infektio.

- Viittauslinkki: Kuinka palauttaa tiedostot Shadow Copiesista.

Yksityiskohtainen analyysi aiheesta Cryptowall ransomware-tartunta ja -poisto löytyy tästä viestistä:

- Kuinka poistaa CryptoWall virus ja palauttaa tiedostot

CryptoDefense & How_Decrypt – Virustiedot ja salauksen purku.

Kryptopuolustuson toinen kiristysohjelmavirus, joka voi salata kaikki tietokoneellasi olevat tiedostot niiden laajennuksesta (tiedostotyypistä) riippumatta vahvalla salauksella, joten niiden salauksen purkaminen on käytännössä mahdotonta. Virus voi poistaa käytöstäJärjestelmän palauttaminen"-ominaisuus tartunnan saaneessa tietokoneessa ja voi poistaa kaikki "Shadow Volume kopiot"-tiedostot, joten et voi palauttaa tiedostojasi aiempiin versioihinsa. Tartunnan yhteydessä Kryptopuolustus ransomware-virus, luo jokaiseen tartunnan saaneeseen kansioon kaksi tiedostoa ("How_Decrypt.txt" ja "How_Decrypt.html") sisältäen yksityiskohtaiset ohjeet, kuinka voit maksaa lunnaita tiedostojesi salauksen purkamiseksi ja lähettää yksityisen avaimen (salasanan) yksityiselle palvelimelle, jotta rikollinen käyttää sitä salauksen purkamiseen. tiedostot.

Yksityiskohtainen analyysi aiheesta Kryptopuolustus ransomware-tartunta ja -poisto löytyy tästä viestistä:

- Kuinka poistaa CryptoDefense virus ja palauttaa tiedostot

Kuinka purkaa Cryptodefense-salattujen tiedostojen salaus ja saada tiedostot takaisin:

Salauksen purkamiseksi Kryptopuolustus tartunnan saaneet tiedostot sinulla on seuraavat vaihtoehdot:

A. Ensimmäinen vaihtoehto on maksaa lunnaat. Jos päätät tehdä niin, jatka maksua omalla vastuullasi, koska tutkimuksemme mukaan jotkut käyttäjät saavat tietonsa takaisin ja toiset eivät. Muista, että rikolliset eivät ole planeetan luotettavimpia ihmisiä.

B. Toinen vaihtoehto on puhdistaa tartunnan saanut tietokone ja sitten palauttaa tartunnan saaneet tiedostot puhtaasta varmuuskopiosta (jos sinulla on sellainen).

C. Jos sinulla ei ole puhdasta varmuuskopiota, voit yrittää palauttaa tiedostot aiemmissa versioissa osoitteesta "Varjokopiot”. Huomaa, että tämä toimenpide toimii vain Windows 8-, Windows 7- ja Vista-käyttöjärjestelmissä ja vain, jos "Järjestelmän palauttaminen”-ominaisuus oli aiemmin käytössä tietokoneessasi, eikä sitä ole poistettu käytöstä sen jälkeen Kryptopuolustus infektio.

- Viittauslinkki: Kuinka palauttaa tiedostot Shadow Copiesista.

D. Lopuksi, jos sinulla ei ole puhdasta varmuuskopiota etkä pysty palauttamaan tiedostojasiVarjokopiot”, voit yrittää purkaa salauksen Cryptodefense salatut tiedostot käyttämällä Emsisoftin salauksenpurku apuohjelma. Tehdä se:

Tärkeä ilmoitus: Tämä apuohjelma toimii vain tietokoneissa, jotka ovat saaneet tartunnan ennen 1. huhtikuuta 2014.

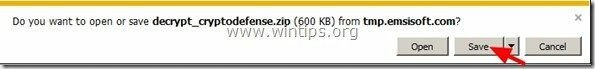

1.ladata “Emsisoft Decrypter"-apuohjelma tietokoneellesi (esim Työpöytä).

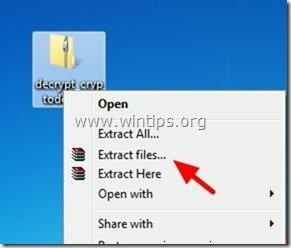

2. Kun lataus on valmis, siirry omaan Työpöytä ja "Ottaa talteen""decrypt_cryptodefense.zip” tiedosto.

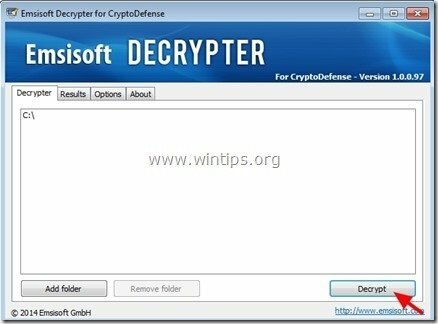

3. Nyt tuplaklikkaus ajaa "decrypt_cryptodefense" apuohjelma.

4. Paina lopuksi "Pura salaus” -painiketta tiedostojesi salauksen purkamiseksi.

Lähde – Lisätiedot: Yksityiskohtainen opetusohjelma CryptoDefense-salattujen tiedostojen salauksen purkamisesta Emsisoftin salauksen purkuohjelma apuohjelma löytyy täältä: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit tai HowDecrypt – Virustiedot ja salauksen purku.

Cryptorbit tai HowDecrypt virus on lunnasohjelmavirus, joka voi salata kaikki tietokoneellasi olevat tiedostot. Kun tietokoneesi on saanut tartunnan Cryptorbit virus kaikki tärkeät tiedostosi on salattu niiden laajennuksesta (tiedostotyypistä) riippumatta vahvalla salauksella, joka tekee niiden salauksen purkamisen käytännössä mahdottomaksi. Virus luo myös kaksi tiedostoa jokaiseen tietokoneesi tartunnan saaneeseen kansioon ("HowDecrypt.txt" ja "HowDecrypt.gif") ja yksityiskohtaiset ohjeet lunnaiden maksamiseen ja tiedostojesi salauksen purkamiseen.

Yksityiskohtainen analyysi aiheesta Cryptorbit ransomware-tartunta ja -poisto löytyy tästä viestistä:

- Kuinka poistaa Cryptorbit (HOWDECRYPT) virus ja palauttaa tiedostot

Kuinka purkaa Cryptorbit-tartunnan saaneet tiedostot ja saada tiedostot takaisin:

Salauksen purkamiseksi Cryptorbit salattuja tiedostoja sinulla on seuraavat vaihtoehdot:

A. Ensimmäinen vaihtoehto on maksaa lunnaat. Jos päätät tehdä niin, jatka maksua omalla vastuullasi, koska tutkimuksemme mukaan osa käyttäjistä saa tietonsa takaisin ja toiset eivät.

B. Toinen vaihtoehto on puhdistaa tartunnan saanut tietokone ja sitten palauttaa tartunnan saaneet tiedostot puhtaasta varmuuskopiosta (jos sinulla on sellainen).

C. Jos sinulla ei ole puhdasta varmuuskopiota, voit yrittää palauttaa tiedostot aiemmissa versioissa osoitteesta "Varjokopiot”. Huomaa, että tämä toimenpide toimii vain Windows 8-, Windows 7- ja Vista-käyttöjärjestelmissä ja vain, jos "Järjestelmän palauttaminen”-ominaisuus oli aiemmin käytössä tietokoneessasi, eikä sitä ole poistettu käytöstä sen jälkeen Cryptorbit infektio.

- Viittauslinkki: Kuinka palauttaa tiedostot Shadow Copiesista.

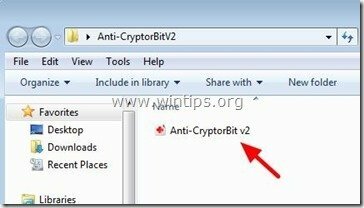

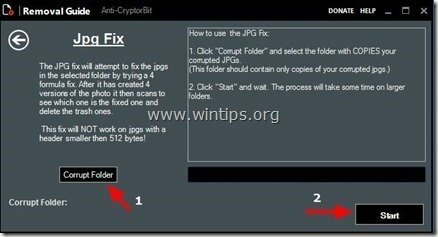

D. Lopuksi, jos sinulla ei ole puhdasta varmuuskopiota etkä pysty palauttamaan tiedostojasiVarjokopiot", niin voit yrittää purkaa salauksen Cryptorbitin salatut tiedostot käyttämällä Anti-CryptorBit apuohjelma. Tehdä se:

1.ladata “Anti-CryptorBit"-apuohjelma tietokoneellesi (esim Työpöytä)

2. Kun lataus on valmis, siirry omaan Työpöytä ja "Ottaa talteen""Anti-CryptorBitV2.zip” tiedosto.

3. Nyt tuplaklikkaus ajaa Anti-CryptorBitv2 apuohjelma.

4. Valitse, minkä tyyppiset tiedostot haluat palauttaa. (esim. "JPG")

5. Valitse lopuksi kansio, joka sisältää vioittuneet/salatut (JPG) tiedostot ja paina sitten "alkaa” -painiketta korjataksesi ne.

Cryptolocker – Virustiedot ja salauksen purku.

Cryptolocker (tunnetaan myös "Troj/Ransom-ACP”, “Troijalainen. Ransomcrypt. F”) on Ransomware-nasty virus (TROJAN), ja kun se tartuttaa tietokoneesi, se salaa kaikki tiedostot niiden laajennuksesta (tiedostotyypistä) riippumatta. Tämän viruksen huono uutinen on, että kun se tartuttaa tietokoneesi, tärkeät tiedostosi salataan vahvalla salauksella, ja niiden salauksen purkaminen on käytännössä mahdotonta. Kun tietokone on saastunut Cryptolocker-viruksella, uhrin tietokoneelle ilmestyy ilmoitus, jossa vaaditaan 300 dollarin (tai enemmän) maksua (lunnasmaksua) tiedostojesi salauksen purkamiseksi.

Yksityiskohtainen analyysi aiheesta Cryptolocker ransomware-tartunta ja -poisto löytyy tästä viestistä:

- Kuinka poistaa CryptoLocker Ransomware ja palauttaa tiedostot

Kuinka purkaa Cryptolocker-tartunnan saaneet tiedostot ja palauttaa tiedostot:

Salauksen purkamiseksi Cryptolocker tartunnan saaneet tiedostot sinulla on seuraavat vaihtoehdot:

A. Ensimmäinen vaihtoehto on maksaa lunnaat. Jos päätät tehdä niin, jatka maksua omalla vastuullasi, koska tutkimuksemme mukaan osa käyttäjistä saa tietonsa takaisin ja toiset eivät.

B. Toinen vaihtoehto on puhdistaa tartunnan saanut tietokone ja sitten palauttaa tartunnan saaneet tiedostot puhtaasta varmuuskopiosta (jos sinulla on sellainen).

C. Jos sinulla ei ole puhdasta varmuuskopiota, voit yrittää palauttaa tiedostot aiemmissa versioissa osoitteesta "Varjokopiot”. Huomaa, että tämä toimenpide toimii vain Windows 8-, Windows 7- ja Vista-käyttöjärjestelmissä ja vain, jos "Järjestelmän palauttaminen”-ominaisuus oli aiemmin käytössä tietokoneessasi, eikä sitä ole poistettu käytöstä sen jälkeen Cryptolocker infektio.

- Viittauslinkki: Kuinka palauttaa tiedostot Shadow Copiesista.

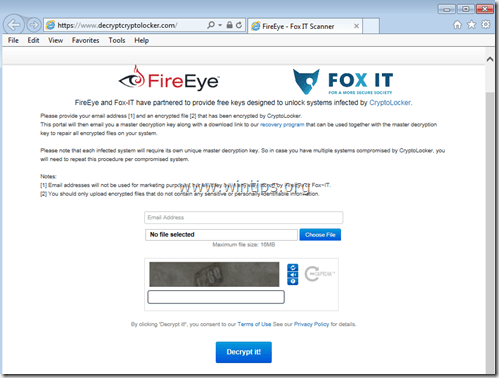

D. Elokuussa 2014 FireEye & Fox-IT ovat julkaisseet uuden palvelun, joka hakee yksityisen salauksenpurkuavaimen käyttäjille, jotka ovat saaneet CryptoLocker-lunnasohjelman saastuttaman. Palvelu on ns.DecryptCryptoLocker' (palvelu on lopetettu), se on saatavilla maailmanlaajuisesti, eikä se vaadi käyttäjiä rekisteröitymään tai antamaan yhteystietoja käyttääkseen sitä.

Jotta voit käyttää tätä palvelua, sinun tulee vierailla tällä sivustolla: (palvelu on lopetettu) ja lataa yksi salattu CryptoLocker-tiedosto tartunnan saaneelta tietokoneelta (Huomaa: lataa tiedosto, joka ei sisällä arkaluonteisia ja/tai yksityisiä tietoja). Kun olet tehnyt tämän, sinun on määritettävä sähköpostiosoite saadaksesi yksityinen avaimesi ja linkki salauksenpurkutyökalun lataamiseen. Suorita lopuksi ladattu CryptoLocker-salauksenpurkutyökalu (paikallisesti tietokoneellasi) ja anna yksityinen avaimesi CryptoLocker-salattujen tiedostojesi salauksen purkamiseksi.

Lisätietoa palvelusta löytyy täältä: FireEye ja Fox-IT julkistavat uuden palvelun CryptoLocker-uhrien auttamiseksi.

CryptXXX V1, V2, V3 (muunnelmat: .crypt, crypz tai 5 heksadesimaalimerkkiä).

- CryptXXX V1 & CryptXXX V2 ransomware salaa tiedostosi ja lisää ".crypt"-tunnisteen jokaisen tiedoston loppuun tartunnan jälkeen.

- CryptXXX v3 lisää ".cryptz"-laajennuksen tiedostojesi salauksen jälkeen.

Troijalainen CryptXXX salaa seuraavan tyyppiset tiedostot:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR, .GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF, .PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT, .UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV, .ZIP, .ZIPX

Kuinka purkaa CryptXXX-tiedostot.

Jos olet saanut tartunnan CryptXXX-versiolla 1 tai versiolla 2, käytä sitä Kasperskyn RannohDecryptor-työkalu tiedostojesi salauksen purkamiseen.

Jos olet saanut CryptXXX-version 3 tartunnan, käytä Trend Micron Ransomware File Decryptor. *

merkintä: CryptXXX V3 -viruksen edistyneen salauksen ansiosta vain osittainen tietojen salauksen purku on tällä hetkellä mahdollista ja sinun on käytettävä kolmannen osapuolen korjaustyökalua tiedostojen korjaamiseen, kuten: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky & AutoLocky (versiot: .locky)

Locky ransomware salaa tiedostosi RSA-2048- ja AES-128-salauksella ja tartunnan jälkeen kaikki tiedostosi nimetään uudelleen ainutlaatuisella – 32 merkin pituisella tiedostonimellä, jonka tunniste on ".locky" (esim.1E776633B7E6DFE7ACD1B1A5E9577BCE.locky"). Locky virus voi saastuttaa paikallisia tai verkkoasemia ja luo tartunnan aikana tiedoston nimeltä "_HELP_instructions.html" jokaisessa tartunnan saaneessa kansiossa, jossa on ohjeet lunnaiden maksamiseen ja tiedostojen salauksen purkamiseen TOR-selaimen avulla.

AutoLocky on toinen muunnelma Locky-viruksesta. Suurin ero Lockyn ja Autolockyn välillä on, että Autolocky ei muuta tiedoston alkuperäistä nimeä tartunnan aikana. (esim. jos tiedosto on nimeltään "Asiakirja1.doc"ennen tartuntaa Autolocky nimeää sen uudelleen "Asiakirja1.doc.locky")

LOCKY-tiedostojen salauksen purkaminen:

- Ensimmäinen vaihtoehto on puhdistaa tartunnan saanut tietokone ja sitten palauttaa tartunnan saaneet tiedostot puhtaasta varmuuskopiosta (jos sinulla on sellainen).

- Toinen vaihtoehto, jos sinulla ei ole puhdasta varmuuskopiota, on palauttaa tiedostosi aiemmissa versioissa "Varjokopiot”. Kuinka palauttaa tiedostot Shadow Copiesista.

- Kolmas vaihtoehto on käyttää Emsisoftin salauksenpurkuohjelma AutoLockylle tiedostojesi salauksen purkamiseen. (Salauksenpurkutyökalu toimii vain Automaattinen lukitus).

Troijalainen-Ransom. Win32.Rector – Virustiedot ja salauksen purku.

The Troijan rehtori salaa tiedostot seuraavilla tunnisteilla: .doc, .jpg, .pdf.rar, ja tartunnan jälkeen se tekee niistä käyttökelvottomia. Kun tiedostosi ovat saastuneet Troijan rehtori, sitten tartunnan saaneiden tiedostojen tunnisteet muutetaan .VSCRYPT, .TARTUNNAN SAANUT, .KORREKTOR tai .BLOC ja tämä tekee niistä käyttökelvottomia. Kun yrität avata tartunnan saaneita tiedostoja, näytölläsi näkyy kyrillisillä kirjaimilla kirjoitettu viesti, joka sisältää lunnaita koskevan vaatimuksen ja maksun tiedot. Kyberrikollinen, joka tekee Troijan rehtori olla nimeltään "††KOPPEKTOP†† ja pyytää kommunikoimaan hänen kanssaan sähköpostitse tai ICQ: lla (EMAIL: [email protected] / ICQ: 557973252 tai 481095), jotta saat ohjeita tiedostojesi lukituksen avaamiseen.

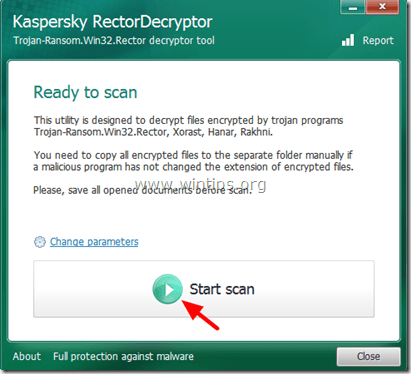

Kuinka purkaa Trojan Rectorin tartuttamien tiedostojen salaus ja palauttaa tiedostot:

Neuvoja: Kopioi kaikki tartunnan saaneet tiedostot erilliseen hakemistoon ja sulje kaikki avoimet ohjelmat ennen kuin jatkat kyseisten tiedostojen tarkistamista ja salauksen purkamista.

1. ladata Rehtori Decryptorapuohjelma (alkaen Kaspersky Labs) tietokoneellesi.

2. Kun lataus on valmis, suorita RectorDecryptor.exe.

3. Paina "Aloita skannaus” -painiketta tarkistaaksesi asemillasi salatut tiedostot.

4. Anna RectorDecryptor apuohjelma salattujen tiedostojen skannaamiseen ja salauksen purkamiseen (tunnisteilla .vscrypt, .infected, .bloc, .korrektor) ja valitse sitten vaihtoehto "Poista salatut tiedostot salauksen purkamisen jälkeen", jos salauksen purku onnistui. *

* Salauksen purkamisen jälkeen löydät skannaus-/salauksenpurkuprosessin raporttilokin C:\-asemasi juureen (esim.C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt”).

5. Jatka lopuksi järjestelmän tarkistamista ja puhdistamista siinä mahdollisesti olevista haittaohjelmista.

Lähde – Lisätiedot:http://support.kaspersky.com/viruses/disinfection/4264#block2

Troijalainen-Ransom. Win32.Xorist, Trojan-Ransom. MSIL.Vandev – Virustiedot ja salauksen purku.

TheTrojan Ransom Xorist & Troijalainen Ransom Valdev, salaa tiedostot seuraavilla tunnisteilla:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raaka, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir, divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, muste, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, toimi, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr, idx, kwd, lp2, ltr, mies, mbox, msg, nfo, nyt, odm, usein, pwi, rng, rtx, suorita, ssa, teksti, unx, wbk, wsh, 7z, kaari, ari, arj, auto, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, sota, xpi, z02, z04, zap, zipx, eläintarha, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap, htm, moz, svr, url, wdgt, abk, bic, iso, blp, bsp, cgf, chk, col, cty, dem, tonttu, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, kartta, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, surullinen, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, levy, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd, vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, wb, xmt xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp, eql, ex, f90, fla, for, fpp, jav, java, lbi, pöllö, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Tartunnan jälkeen,Trojan Ransom Xorist vaarantaa tietokoneesi turvallisuuden, tekee tietokoneesta epävakaan ja näyttää näytölläsi viestejä, joissa vaaditaan lunnaita tartunnan saaneiden tiedostojen salauksen purkamiseksi. Viestit sisältävät myös tietoa lunnaiden maksamisesta saadakseen salauksenpurkuapuohjelman kyberrikollisilta.

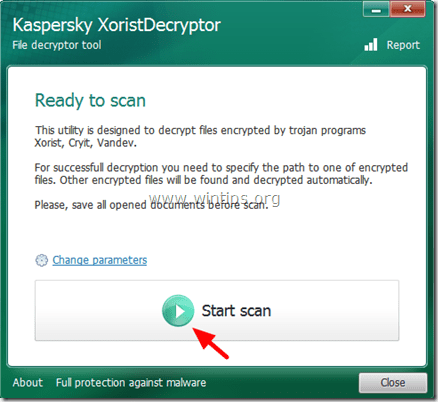

Kuinka purkaa Trojan Win32.Xorist- tai Trojan MSIL.Vandev -tartunnan saaneiden tiedostojen salaus:

Neuvoja: Kopioi kaikki tartunnan saaneet tiedostot erilliseen hakemistoon ja sulje kaikki avoimet ohjelmat ennen kuin jatkat kyseisten tiedostojen tarkistamista ja salauksen purkamista.

1. ladata Xorist Decryptorapuohjelma (alkaen Kaspersky Labs) tietokoneellesi.

2. Kun lataus on valmis, suorita XoristDecryptor.exe.

merkintä: Jos haluat poistaa salatut tiedostot, kun salauksen purku on valmis, napsauta "Muuta parametreja" -vaihtoehto ja valitse "Poista salatut tiedostot salauksen purkamisen jälkeen" valintaruutu "" allaLisävaihtoehtoja”.

3. Paina "Aloita skannaus”-painiketta.

4. Anna vähintään yhden salatun tiedoston polku ja odota, kunnes apuohjelma purkaa salattujen tiedostojen salauksen.

5. Jos salauksen purku onnistui, käynnistä tietokoneesi uudelleen ja tarkista ja puhdista järjestelmäsi mahdollisista haittaohjelmista.

Lähde – Lisätiedot: http://support.kaspersky.com/viruses/disinfection/2911#block2

Troijalainen-Ransom. Win32.Rakhni – Virustiedot ja salauksen purku.

The Troijalainen Ransom Rakhni salaa tiedostot muuttamalla tiedostotunnisteita seuraavasti:

Salauksen jälkeen tiedostosi ovat käyttökelvottomia ja järjestelmäsi tietoturva on vaarantunut. Myös Troijalainen-Ransom. Win32.Rakhni luo tiedoston sinun %SOVELLUSTIEDOT% kansio nimeltä "exit.hhr.oshit", joka sisältää tartunnan saaneiden tiedostojen salatun salasanan.

Varoitus: The Troijalainen-Ransom. Win32.Rakhni luo "exit.hhr.oshit”-tiedosto, joka sisältää salatun salasanan käyttäjän tiedostoille. Jos tämä tiedosto jää tietokoneeseen, se purkaa salauksen RakhniDecryptor apuohjelma nopeammin. Jos tiedosto on poistettu, se voidaan palauttaa tiedostonpalautusapuohjelmilla. Kun tiedosto on palautettu, aseta se sisään %SOVELLUSTIEDOT% ja suorita skannaus apuohjelmalla uudelleen.

%SOVELLUSTIEDOT% kansion sijainti:

-

Windows XP: C:\Documents and Settings\

\Sovelluksen tiedot -

Windows 7/8: C:\Käyttäjät\

\AppData\Roaming

Kuinka purkaa Trojan Rakhni -tartunnan saaneiden tiedostojen salaus ja palauttaa tiedostot:

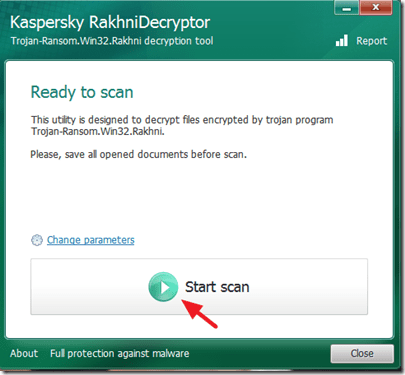

1. ladata Rakhni Decryptorapuohjelma (alkaen Kaspersky Labs) tietokoneellesi.

2. Kun lataus on valmis, suorita RakhniDecryptor.exe.

merkintä: Jos haluat poistaa salatut tiedostot, kun salauksen purku on valmis, napsauta "Muuta parametreja" -vaihtoehto ja valitse "Poista salatut tiedostot salauksen purkamisen jälkeen" valintaruutu "" allaLisävaihtoehtoja”.

3. Paina "Aloita skannaus” -painiketta tarkistaaksesi asemasi salattujen tiedostojen varalta.

4. Anna vähintään yhden salatun tiedoston polku (esim.file.doc.locked) ja odota, kunnes apuohjelma palauttaa salasanan "exit.hhr.oshit”tiedosto (huomio Varoitus) ja purkaa tiedostosi salauksen.

Lähde – Lisätiedot: http://support.kaspersky.com/viruses/disinfection/10556#block2

Troijalainen-Ransom. Win32.Rannoh (Trojan-Ransom. Win32.Cryakl) – Virustiedot ja salauksen purku.

The Troijalainen Rannoh tai Troijalainen Cryak salaa kaikki tietokoneesi tiedostot seuraavalla tavalla:

- Tapauksessa a Troijalainen-Ransom. Win32.Rannoh tartunta, tiedostojen nimet ja tunnisteet muutetaan lukitun mallin mukaan-

. . - Tapauksessa a Troijalainen-Ransom. Win32.Cryakl tartunnan varalta, tunniste {CRYPTENDBLACKDC} lisätään tiedostonimien loppuun.

Kuinka purkaa Trojan Rannoh- tai Trojan Cryaklin tartuttamien tiedostojen salaus ja palauttaa tiedostot:

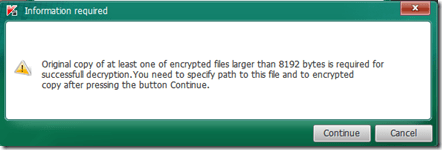

Tärkeä: TheRannoh Decryptor apuohjelma purkaa tiedostot vertaamalla yhtä salattua ja yhtä salattua tiedostoa. Joten jos haluat käyttää Rannoh Decryptor apuohjelma tiedostojen salauksen purkamiseen, sinulla on oltava alkuperäinen kopio vähintään yhdestä salatusta tiedostosta ennen tartuntaa (esimerkiksi puhtaasta varmuuskopiosta).

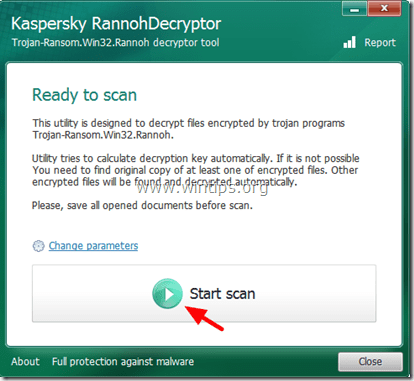

1. ladata Rannoh Decryptorapuohjelma tietokoneellesi.

2. Kun lataus on valmis, suorita RannohDecryptor.exe

merkintä: Jos haluat poistaa salatut tiedostot salauksen purkamisen jälkeen, napsauta "Muuta parametreja" -vaihtoehto ja valitse "Poista salatut tiedostot salauksen purkamisen jälkeen" valintaruutu "" allaLisävaihtoehtoja”.

3. Paina "Aloita skannaus”-painiketta.

4. Lue "Tietoa tarvitaan" -viesti ja napsauta sitten "Jatkaa” ja määritä polku vähintään yhden salatun tiedoston alkuperäiseen kopioon ennen tartuntaa (puhdas – alkuperäinen – tiedosto) ja salatun tiedoston polku (tartunnan saanut – salattu tiedosto).

5. Salauksen purkamisen jälkeen löydät raporttilokin skannaus-/salauksenpurkuprosessista C:\-asemasi juureen. (esim. "C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt”).

Lähde – Lisätiedot: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (variantit: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc ja .vvv)

The TeslaCrypt ransomware virus lisää seuraavat tiedostotunnisteet: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc ja .vvv.

Kuinka purkaa TeslaCrypt-tiedostot:

Jos olet saanut TeslaCrypt-viruksen tartunnan, käytä jotakin seuraavista työkaluista tiedostojesi salauksen purkamiseen:

- TeslaDecoder: Lisätietoa ja käyttöohjeita TeslaDecoder löytyy tästä artikkelista: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/

- Trend Micro Ransomware File Decryptor.

TeslaCrypt V3.0 (versiot: .xxx, .ttt, .micro, .mp3)

The TeslaCrypt 3.0 ransomware virus lisää seuraavat tiedostopäätteet: .xxx, .ttt, .micro & .mp3

TeslaCrypt V3.0 -tiedostojen salauksen purku:

Jos olet saanut tartunnan TeslaCrypt 3.0 yritä sitten palauttaa tiedostosi seuraavasti:

- Trendin Micro Ransomware File Decryptor työkalu.

- RakhniDecryptor (Kuinka ohjata)

- Tesla dekooderi (Kuinka ohjata)

- Tesladecrypt – McAfee

TeslaCrypt V4.0 (Tiedoston nimi ja tunniste ovat ennallaan)

Pura TeslaCrypt V4 -tiedostot kokeilemalla jotakin seuraavista apuohjelmista:

- Trendin Micro Ransomware File Decryptor työkalu.

- RakhniDecryptor (Kuinka ohjata)

- Tesla dekooderi (Kuinka ohjata)

EnzoS.

8. lokakuuta 2016 klo 8.01