Le malware Android a maintenant évolué et utilise 27 langues différentes

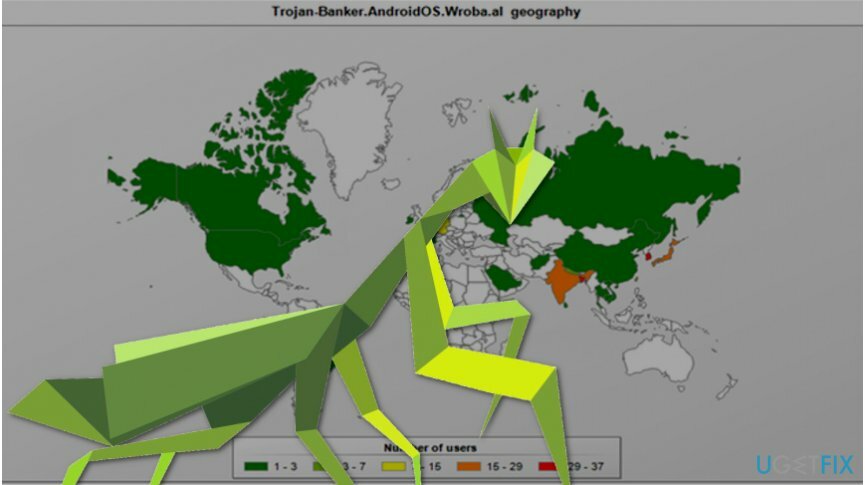

Roaming Mantis est un cheval de Troie bancaire également connu sous le nom de XLoader et MoqHao[1]. Auparavant, cela ne concernait principalement que les appareils Android, y compris les smartphones, les tablettes, etc. Selon les chercheurs, ce programme malveillant n'était actif qu'au Bangladesh, en Chine, en Inde, en Corée et au Japon.

Cependant, les dernières nouvelles montrent que Roaming Mantis a été traduit dans plus de 27 autres langues et mis à jour avec des fonctionnalités supplémentaires[2]. Actuellement, ce cheval de Troie bancaire cible les personnes d'Europe et du Moyen-Orient, notamment :

- Bulgare;

- Tchèque;

- Anglais;

- Hébreu;

- Arménien;

- Italien;

- Géorgien;

- Malais;

- Portugais;

- Serbo-croate;

- Tagalog ;

- Ukrainien;

- Chinois traditionnel;

- Arabe;

- Bengali;

- Allemand;

- Espagnol;

- Hindi;

- Indonésien;

- Japonais;

- Coréen;

- Polonais;

- Russe;

- Thaïlandais;

- Turc;

- Vietnamien;

- Chinois simplifié.

Suguru Ishimaru, chercheur en sécurité chez Kaspersky Lab, pense que les pirates ont utilisé des standards techniques pour traduire automatiquement le texte dans différentes langues et propager leur infection à l'échelle mondiale

[3]:Nous pensons que l'attaquant a utilisé une méthode simple pour potentiellement infecter davantage d'utilisateurs, en traduisant leur ensemble initial de langues avec un traducteur automatique.

Les criminels visent également à infecter les appareils iOS

Alors que le virus Roaming Mantis était initialement conçu pour Android uniquement, les pirates ont désormais changé de tactique et ciblent également les gadgets iOS.[4]. Les experts affirment que le but de telles actions est de propager l'infection dans le monde, car les nouvelles attaques de phishing iOS permettent aux escrocs d'obtenir les informations d'identification de l'utilisateur.

Selon la recherche, un faux service DNS résout le domaine hxxp://security.apple.com/ en l'adresse IP 172.247.116[.]155 adresse qui entraîne une redirection vers le site Web de phishing qui ressemble exceptionnellement à Apple légitime site. Ainsi, les gens sont trompés pour fournir des données sensibles directement aux criminels.

Le faux site Web est également traduit en 25 langues différentes et est conçu pour collecter les détails de l'identifiant Apple, notamment le numéro de carte de crédit, la date d'expiration, le code CVV, la connexion et le mot de passe. Les deux seules langues qui manquent: le géorgien et le bengali.

Roaming Mantis est mis à jour pour effectuer des activités de crypto-mining

Des experts ont analysé le code de Roaming Mantis et découvert qu'il est désormais capable d'exploiter les ressources de l'ordinateur et d'exploiter la crypto-monnaie. C'est parce que le script de Coinhive a été intégré au code source HTML[5]. Ce mineur Javascript a récemment remporté du succès parmi les pirates informatiques et est devenu largement utilisé à travers le monde.

Une fois que l'utilisateur est connecté à la page de destination depuis l'ordinateur, sa puissance CPU devient accessible au mineur Web. De même, l'utilisation du processeur peut augmenter jusqu'à 100 % et endommager le PC ou endommager considérablement ses performances. À long terme, certains appareils peuvent même devenir inutilisables.