Au cours des dernières années, les cybercriminels distribuent un nouveau type de virus qui peuvent crypter des fichiers sur votre ordinateur (ou votre réseau) dans le but de gagner de l'argent facilement auprès de leurs victimes. Ce type de virus est appelé « Ransomware » et peut infecter les systèmes informatiques si l'utilisateur de l'ordinateur ne le fait pas. faites attention lorsque vous ouvrez des pièces jointes ou des liens provenant d'expéditeurs inconnus ou de sites qui ont été piratés par cybercriminels. D'après mon expérience, le seul moyen sûr de se protéger contre ce type de virus est d'avoir des sauvegardes propres de vos fichiers stockées dans un endroit séparé de votre ordinateur. Par exemple, dans un disque dur USB externe débranché ou dans un DVD-Rom.

Cet article contient des informations importantes sur certains ransomwares de cryptage connus -crypt-virus qui ont été conçus pour cryptez les fichiers critiques ainsi que les options et utilitaires disponibles afin de décrypter vos fichiers cryptés lors de l'infection. J'ai écrit cet article afin de conserver toutes les informations sur les outils de décryptage disponibles en un seul endroit et j'essaierai de garder cet article à jour. Veuillez partager avec nous votre expérience et toute autre nouvelle information que vous pourriez connaître afin de nous entraider.

Comment décrypter les fichiers cryptés à partir de Ransomware - Description et outils de décryptage connus - Méthodes :

- NOM DU RANSOWARE

- Cryptowall

- CryptoDefense & How_Decrypt

- Cryptorbit ou HowDecrypt

- Cryptolocker (Troj/Ransom-ACP", "Trojan. Ransomcrypt. F)

- CryptXXX V1, V2, V3 (Variantes: .crypt, crypz ou 5 caractères hexadécimaux)

- Locky et AutoLocky (Variantes: .locky)

- Trojan-Rançon. Win32.Recteur

- Trojan-Rançon. Win32.Xorist, cheval de Troie-Ransom. MSIL.Vandev

- Trojan-Rançon. Win32.Rakhni

- Trojan-Rançon. Win32.Rannoh ou Trojan-Ransom. Win32.Cryakl.

- TeslaCrypt (Variantes: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc et .vvv)

- TeslaCrypt 3.0 (Variantes: .xxx, .ttt, .micro, .mp3)

- TeslaCrypt 4.0 (nom de fichier et extension inchangés)

Mises à jour juin 2016:

1. Trend Micro a publié un Décrypteur de fichiers de ransomware outil pour tenter de décrypter les fichiers cryptés par les familles de ransomware suivantes :

CryptXXX V1, V2, V3*

.crypt, crypz ou 5 caractères hexadécimaux

CryptXXX V4, V5.5 Caractères hexadécimaux

TeslaCrypt V1.ECC

TeslaCrypt V2.VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3.XXX ou TTT ou MP3 ou MICRO

TeslaCrypt V4.

SNSLocker.RSNSLocked

Verrouillage automatique.locky

MauvaisBloc

777.777

XORISTE.xorist ou extension aléatoire

XORBAT.crypté

CERBER V1 <10 caractères aléatoires>.cerber

Stampado.fermé à clé

Nemucod.crypté

Chimère.crypte

* Noter: S'applique au ransomware CryptXXX V3: en raison du cryptage avancé de ce Crypto-Ransomware particulier, seules des données partielles le décryptage est actuellement possible sur les fichiers affectés par CryptXXX V3, et vous devez utiliser un outil de réparation tiers pour réparer votre des fichiers comme: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Pour télécharger l'outil Ransomware File Decrypter de Trend Micro (et lire les instructions sur son utilisation), accédez à cette page: Téléchargement et utilisation du décrypteur de fichiers Trend Micro Ransomware

2. Kasperky a publié les outils de décryptage suivants :

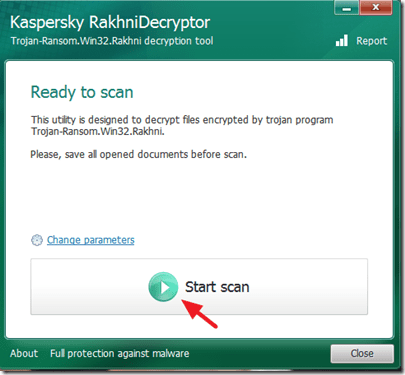

UNE. L'outil RakhniDecryptor de Kaspersky est conçu pour décrypter les fichiers affectés par* :

* Noter: L'utilitaire RakhniDecryptor est toujours mis à jour pour décrypter les fichiers de plusieurs familles de ransomwares.

Rakhni

Agent.iih

Aura

Autoit

Pletor

Rotor

Lamer

Lortok

Cryptokluchen

Démocratie

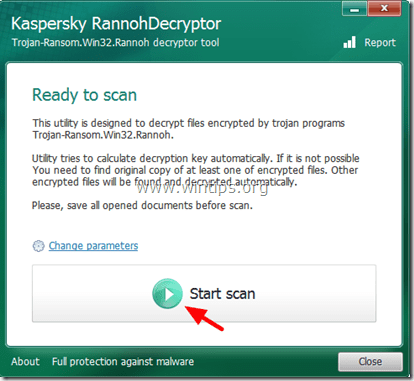

Bitman – TeslaCrypt versions 3 et 4B. L'outil RannohDecryptor de Kaspersky est conçu pour décrypter les fichiers affectés par :

Rannoh

AutoIt

Fureur

Crybole

Cryakl

CryptXXX versions 1 et 2

Cryptowalll - Informations sur les virus et options de décryptage.

le Cryptowall (ou "Décrypteur de mur de cryptage") le virus est la nouvelle variante de Cryptodéfense virus ransomware. Lorsqu'un ordinateur est infecté par Cryptowall ransomware, puis tous les fichiers critiques sur l'ordinateur (y compris les fichiers sur les lecteurs réseau mappés si vous êtes connecté à un réseau) deviennent cryptés avec un cryptage fort, ce qui rend pratiquement impossible le décryptage eux. Après le Cryptowall cryptage, le virus crée et envoie la clé privée (mot de passe) à un serveur privé afin qu'elle soit utilisée par le criminel pour décrypter vos fichiers. Après cela, les criminels informent leurs victimes que tous leurs fichiers critiques sont cryptés et que le seul moyen de les décrypter est de payer une rançon de 500$ (ou plus) dans une période de temps définie, sinon la rançon sera doublée ou leurs fichiers seront perdus en permanence.

Comment décrypter les fichiers infectés par Cryptowall et récupérer vos fichiers :

Si vous voulez décrypter Cryptowall fichiers cryptés et récupérer vos fichiers, alors vous avez ces options :

UNE. La première option est de payer la rançon. Si vous décidez de le faire, procédez au paiement à vos risques et périls, car selon nos recherches, certains utilisateurs récupèrent leurs données et d'autres non. Gardez à l'esprit que les criminels ne sont pas les personnes les plus dignes de confiance de la planète.

B. La deuxième option consiste à nettoyer l'ordinateur infecté, puis à restaurer vos fichiers infectés à partir d'une sauvegarde propre (si vous en avez une).

C. Si vous n'avez pas de sauvegarde propre, la seule option qui reste est de restaurer vos fichiers dans les versions précédentes à partir de "Clichés instantanés”. Notez que cette procédure ne fonctionne que sous Windows 8, Windows 7 et Vista OS et uniquement si le "Restauration du systèmeLa fonction " était précédemment activée sur votre ordinateur et n'a pas été désactivée après la Cryptowall infection.

- Lien de référence: Comment restaurer vos fichiers à partir de clichés instantanés.

Une analyse détaillée de Cryptowall L'infection et la suppression du ransomware peuvent être trouvées dans cet article :

- Comment supprimer le virus CryptoWall et restaurer vos fichiers

CryptoDefense & How_Decrypt – Informations sur les virus et décryptage.

Cryptodéfenseest un autre virus ransomware qui peut crypter tous les fichiers sur votre ordinateur quelle que soit leur extension (type de fichier) avec un cryptage fort de sorte qu'il soit pratiquement impossible de les décrypter. Le virus peut désactiver le "Restauration du système" fonctionnalité sur l'ordinateur infecté et peut supprimer tout "Clichés instantanés de volume", vous ne pouvez donc pas restaurer vos fichiers dans leurs versions précédentes. Lors de l'infection Cryptodéfense virus ransomware, crée deux fichiers sur chaque dossier infecté ("How_Decrypt.txt" et "How_Decrypt.html") avec des instructions détaillées sur la façon de payer le rançon afin de décrypter vos fichiers et envoie la clé privée (mot de passe) à un serveur privé afin d'être utilisé par le criminel pour décrypter votre des dossiers.

Une analyse détaillée de Cryptodéfense L'infection et la suppression du ransomware peuvent être trouvées dans cet article :

- Comment supprimer le virus CryptoDefense et restaurer vos fichiers

Comment décrypter les fichiers cryptés Cryptodefense et récupérer vos fichiers :

Afin de décrypter Cryptodéfense fichiers infectés, vous disposez des options suivantes :

UNE. La première option est de payer la rançon. Si vous décidez de le faire, procédez au paiement à vos risques et périls, car selon nos recherches, certains utilisateurs récupèrent leurs données et d'autres non. Gardez à l'esprit que les criminels ne sont pas les personnes les plus dignes de confiance de la planète.

B. La deuxième option consiste à nettoyer l'ordinateur infecté, puis à restaurer vos fichiers infectés à partir d'une sauvegarde propre (si vous en avez une).

C. Si vous n'avez pas de sauvegarde propre, vous pouvez essayer de restaurer vos fichiers dans les versions précédentes à partir de "Clichés instantanés”. Notez que cette procédure ne fonctionne que sous Windows 8, Windows 7 et Vista OS et uniquement si le "Restauration du systèmeLa fonction " était précédemment activée sur votre ordinateur et n'a pas été désactivée après la Cryptodéfense infection.

- Lien de référence: Comment restaurer vos fichiers à partir de clichés instantanés.

RÉ. Enfin, si vous n'avez pas de sauvegarde propre et que vous n'êtes pas en mesure de restaurer vos fichiers à partir de "Clichés instantanés”, alors vous pouvez essayer de décrypter Cryptodéfense fichiers cryptés à l'aide du Décrypteur d'Emsisoft utilitaire. Pour faire ça:

Avis important: Cet utilitaire ne fonctionne que pour les ordinateurs infectés avant le 1er avril 2014.

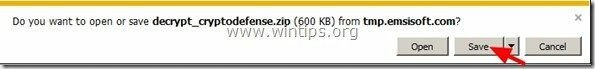

1.Télécharger “Décrypteur Emsisoft” sur votre ordinateur (par exemple, votre Bureau).

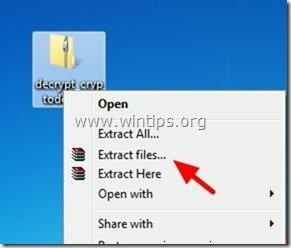

2. Une fois le téléchargement terminé, accédez à votre Bureau et "Extrait" la "decrypt_cryptodefense.zip" déposer.

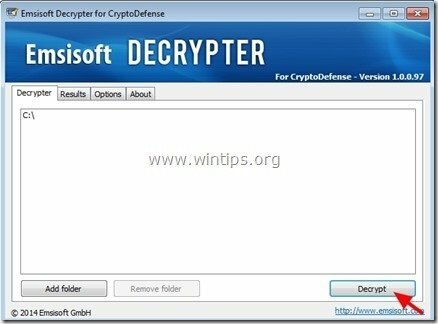

3. À présent double-cliquer pour exécuter le "décrypter_cryptodéfense" utilitaire.

4. Appuyez enfin sur le "Décrypter” pour décrypter vos fichiers.

Source – Informations complémentaires: Un didacticiel détaillé sur la façon de décrypter les fichiers cryptés CryptoDefense à l'aide Décrypteur d'Emsisoft l'utilitaire peut être trouvé ici: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit ou HowDecrypt – Informations sur les virus et décryptage.

Cryptorbit ou Comment décrypter virus est un virus ransomware qui peut crypter tous les fichiers sur votre ordinateur. Une fois que votre ordinateur est infecté par Cryptorbit virus tous vos fichiers critiques sont cryptés quelle que soit leur extension (type de fichier) avec un cryptage fort qui rend pratiquement impossible leur décryptage. Le virus crée également deux fichiers sur chaque dossier infecté sur votre ordinateur ("HowDecrypt.txt» et « HowDecrypt.gif ») avec des instructions détaillées sur la façon dont vous pouvez payer la rançon et décrypter vos fichiers.

Une analyse détaillée de Cryptorbit L'infection et la suppression du ransomware peuvent être trouvées dans cet article :

- Comment supprimer le virus Cryptorbit (HOWDECRYPT) et restaurer vos fichiers

Comment décrypter les fichiers infectés par Cryptorbit et récupérer vos fichiers :

Afin de décrypter Cryptorbit fichiers cryptés, vous disposez de ces options :

UNE. La première option est de payer la rançon. Si vous décidez de le faire, procédez au paiement à vos risques et périls, car selon nos recherches, certains utilisateurs récupèrent leurs données et d'autres non.

B. La deuxième option consiste à nettoyer l'ordinateur infecté, puis à restaurer vos fichiers infectés à partir d'une sauvegarde propre (si vous en avez une).

C. Si vous n'avez pas de sauvegarde propre, vous pouvez essayer de restaurer vos fichiers dans les versions précédentes à partir de "Clichés instantanés”. Notez que cette procédure ne fonctionne que sous Windows 8, Windows 7 et Vista OS et uniquement si le "Restauration du systèmeLa fonction " était précédemment activée sur votre ordinateur et n'a pas été désactivée après la Cryptorbit infection.

- Lien de référence: Comment restaurer vos fichiers à partir de clichés instantanés.

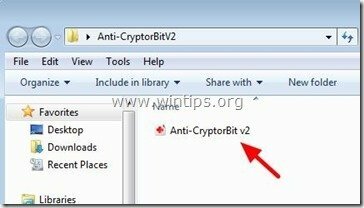

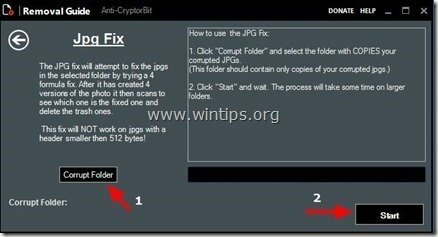

RÉ. Enfin, si vous n'avez pas de sauvegarde propre et que vous n'êtes pas en mesure de restaurer vos fichiers à partir de "Clichés instantanés” alors vous pouvez essayer de décrypter Cryptorbit fichiers cryptés à l'aide du Anti-CryptorBit utilitaire. Pour faire ça:

1.Télécharger “Anti-CryptorBit” sur votre ordinateur (par exemple, votre Bureau)

2. Une fois le téléchargement terminé, accédez à votre Bureau et "Extrait" la "Anti-CryptorBitV2.zip" déposer.

3. À présent double-cliquer pour exécuter le Anti-crypteur Bitv2 utilitaire.

4. Choisissez le type de fichiers que vous souhaitez récupérer. (par exemple « JPG »)

5. Enfin, choisissez le dossier qui contient les fichiers corrompus/cryptés (JPG), puis appuyez sur la touche "Démarrer” pour les corriger.

Cryptolocker - Informations sur les virus et décryptage.

Cryptolocker (aussi connu sous le nom "Troj/Rançon-ACP”, “Troyen. Ransomcrypt. F”) est un virus malveillant Ransomware (TROJAN) et lorsqu'il infecte votre ordinateur, il crypte tous les fichiers quelle que soit leur extension (type de fichier). La mauvaise nouvelle avec ce virus est qu'une fois qu'il infecte votre ordinateur, vos fichiers critiques sont cryptés avec un cryptage fort et il est pratiquement impossible de les décrypter. Une fois qu'un ordinateur est infecté par le virus Cryptolocker, un message d'information apparaît sur l'ordinateur de la victime exigeant un paiement (rançon) de 300$ (ou plus) afin de décrypter vos fichiers.

Une analyse détaillée de Cryptolocker L'infection et la suppression du ransomware peuvent être trouvées dans cet article :

- Comment supprimer CryptoLocker Ransomware et restaurer vos fichiers

Comment décrypter les fichiers infectés par Cryptolocker et récupérer vos fichiers :

Afin de décrypter Cryptolocker fichiers infectés, vous disposez des options suivantes :

UNE. La première option est de payer la rançon. Si vous décidez de le faire, procédez au paiement à vos risques et périls, car selon nos recherches, certains utilisateurs récupèrent leurs données et d'autres non.

B. La deuxième option consiste à nettoyer l'ordinateur infecté, puis à restaurer vos fichiers infectés à partir d'une sauvegarde propre (si vous en avez une).

C. Si vous n'avez pas de sauvegarde propre, vous pouvez essayer de restaurer vos fichiers dans les versions précédentes à partir de "Clichés instantanés”. Notez que cette procédure ne fonctionne que sous Windows 8, Windows 7 et Vista OS et uniquement si le "Restauration du systèmeLa fonction " était précédemment activée sur votre ordinateur et n'a pas été désactivée après la Cryptolocker infection.

- Lien de référence: Comment restaurer vos fichiers à partir de clichés instantanés.

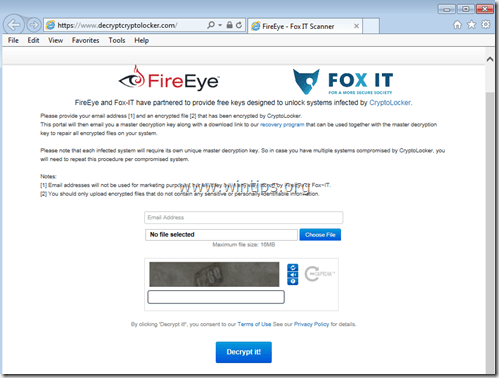

RÉ. En août 2014, FireEye & Fox-IT ont publié un nouveau service qui récupère la clé de déchiffrement privée pour les utilisateurs infectés par le ransomware CryptoLocker. Le service s'appelle 'DécrypterCryptoLocker' (le service est interrompu), il est disponible dans le monde entier et ne nécessite pas que les utilisateurs s'enregistrent ou fournissent des informations de contact pour l'utiliser.

Pour utiliser ce service, vous devez visiter ce site: (le service a été interrompu) et téléchargez un fichier CryptoLocker crypté à partir de l'ordinateur infecté (Remarque: téléchargez un fichier qui ne contient pas d'informations sensibles et/ou privées). Après cela, vous devez spécifier une adresse e-mail afin de recevoir votre clé privée et un lien pour télécharger l'outil de décryptage. Enfin, exécutez l'outil de décryptage CryptoLocker téléchargé (localement sur votre ordinateur) et entrez votre clé privée pour décrypter vos fichiers cryptés CryptoLocker.

Plus d'informations sur ce service peuvent être trouvées ici: FireEye et Fox-IT annoncent un nouveau service pour aider les victimes de CryptoLocker.

CryptXXX V1, V2, V3 (Variantes: .crypt, crypz ou 5 caractères hexadécimaux).

- CrypteXXX V1 & CryptXXX V2 ransomware crypte vos fichiers et ajoute l'extension ".crypt" à la fin de chaque fichier après l'infection.

- CryptXXX v3 ajoute l'extension ".cryptz" après cryptage de vos fichiers.

Le cheval de Troie CryptXXX crypte les types de fichiers suivants :

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR, .GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF, .PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT, .UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

Comment décrypter les fichiers CryptXXX.

Si vous êtes infecté par CryptXXX Version 1 ou Version 2, utilisez L'outil RannohDecryptor de Kaspersky pour décrypter vos fichiers.

Si vous êtes infecté par CryptXXX Version 3, utilisez Décrypteur de fichiers Ransomware de Trend Micro. *

Noter: En raison du cryptage avancé du virus CryptXXX V3, seul le décryptage partiel des données est actuellement possible et vous devez utiliser un outil de réparation tiers pour réparer vos fichiers comme: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky et AutoLocky (Variantes: .locky)

Verrouillable ransomware crypte vos fichiers à l'aide du cryptage RSA-2048 et AES-128 et après l'infection, tous vos fichiers sont renommés avec un nom de fichier unique de 32 caractères avec l'extension ".locky" (par exemple "1E776633B7E6DFE7ACD1B1A5E9577BCE.locky"). Verrouillable le virus peut infecter les lecteurs locaux ou réseau et pendant l'infection crée un fichier nommé "_HELP_instructions.html" sur chaque dossier infecté, avec des instructions sur la façon dont vous pouvez payer la rançon et décrypter vos fichiers à l'aide du navigateur TOR.

Verrouillage automatique est une autre variante du virus Locky. La principale différence entre Locky et Autolocky est qu'Autolocky ne changera pas le nom d'origine du fichier pendant l'infection. (par exemple, si un fichier est nommé "Document1.doc" avant l'infection, l'Autolocky le renomme en "Document1.doc.locky")

Comment décrypter les fichiers .LOCKY :

- La première option consiste à nettoyer l'ordinateur infecté, puis à restaurer vos fichiers infectés à partir d'une sauvegarde propre (si vous en avez une).

- La deuxième option, si vous n'avez pas de sauvegarde propre, consiste à restaurer vos fichiers dans les versions précédentes à partir de "Clichés instantanés”. Comment restaurer vos fichiers à partir de clichés instantanés.

- La 3ème option, est d'utiliser le Décrypteur d'Emsisoft pour AutoLocky pour décrypter vos fichiers. (L'outil de décryptage ne fonctionne que pour Verrouillage automatique).

Trojan-Rançon. Win32.Rector - Informations sur les virus et décryptage.

le Recteur de Troie crypte les fichiers avec les extensions suivantes : .doc, .jpg, .pdf.rar, et après l'infection ce les rend inutilisables. Une fois que vos fichiers sont infectés par Recteur troyen, puis les extensions des fichiers infectés sont changées en .VSCRYPT, .INFECTÉ, .KORREKTOR ou .BLOC et cela les rend inutilisables. Lorsque vous essayez d'ouvrir les fichiers infectés, un message en caractères cyrilliques s'affiche sur votre écran qui contient la demande de rançon et les détails du paiement. Le cybercriminel qui fait le Recteur de Troie appelé "††KOPPEKTOP†† et demande à communiquer avec lui par e-mail ou ICQ (EMAIL: [email protected] / ICQ: 557973252 ou 481095) pour donner des instructions sur la façon de déverrouiller vos fichiers.

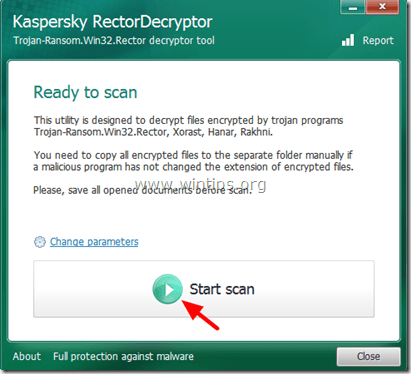

Comment décrypter les fichiers infectés par Trojan Rector et récupérer vos fichiers :

Conseils: Copiez tous les fichiers infectés dans un répertoire séparé et fermez tous les programmes ouverts avant de procéder à l'analyse et au décryptage des fichiers affectés.

1. Télécharger Recteur Décrypteurutilitaire (de Laboratoires Kaspersky) à ton ordinateur.

2. Une fois le téléchargement terminé, exécutez RectorDecryptor.exe.

3. Appuyez sur la "Lancer l'analyse” pour analyser vos lecteurs à la recherche des fichiers cryptés.

4. Laisse le RecteurDécrypteur utilitaire pour analyser et décrypter les fichiers cryptés (avec des extensions .vscrypt, .infecté, .bloc, .korrektor) puis sélectionnez l'option "Supprimer les fichiers cryptés après décryptage” si le décryptage a réussi. *

* Après le déchiffrement, vous pouvez trouver un journal de rapport du processus d'analyse/déchiffrement à la racine de votre lecteur C:\ (par exemple "C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt”).

5. Enfin, continuez à vérifier et à nettoyer votre système des programmes malveillants qui peuvent s'y trouver.

Source – Informations complémentaires :http://support.kaspersky.com/viruses/disinfection/4264#block2

Trojan-Rançon. Win32.Xorist, cheval de Troie-Ransom. MSIL.Vandev – Informations sur les virus et décryptage.

leTrojan Ransom Xorist & Cheval de Troie Rançon Valdev, chiffre les fichiers avec les extensions suivantes :

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, as, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, milieu, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, poubelle, dir, divx, dvx, evo, flv, qtq, tch, rts, rhum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, came, dng, encre, jif, jiff, jpc, jpf, jpw, mag, micro, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, acte, adt, objectif, ans, asc, ase, bdp, bdr, bavoir, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, euh, euc, faq, fdr, fds, gthr, idx, kwd, lp2, ltr, homme, mbox, msg, nfo, maintenant, odm, souvent, pwi, rng, rtx, courir, ssa, texte, unx, wbk, wsh, 7z, arc, ari, arj, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, liasse, guerre, xpi, z02, z04, zap, zipx, zoo, ipa, isu, pot, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atome, bml, cer, cms, crt, dap, htm, moz, svr, url, wdgt, abk, bic, gros, blp, bsp, cgf, chk, col, cty, dem, elfe, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, carte, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, triste, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, etats unis, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disque, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd, vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, x, wmd xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, casquette, cc, la morue, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp, eql, ex, f90, fla, pour, fpp, jav, java, lbi, hibou, pl, plc, pli, pm, res, rnc, rsrc, donc, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, singe, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Après l'infection,Trojan Ransom Xorist compromet la sécurité de votre ordinateur, rend votre ordinateur instable et affiche des messages sur votre écran demandant une rançon afin de décrypter les fichiers infectés. Les messages contiennent également des informations sur la façon de payer la rançon afin d'obtenir l'utilitaire de décryptage des cybercriminels.

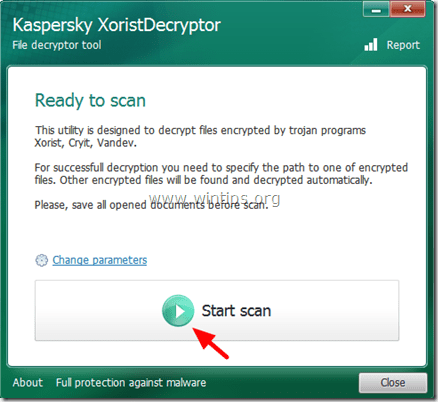

Comment décrypter les fichiers infectés par Trojan Win32.Xorist ou Trojan MSIL.Vandev :

Conseils: Copiez tous les fichiers infectés dans un répertoire séparé et fermez tous les programmes ouverts avant de procéder à l'analyse et au décryptage des fichiers affectés.

1. Télécharger Décrypteur Xoristutilitaire (de Laboratoires Kaspersky) à ton ordinateur.

2. Une fois le téléchargement terminé, exécutez XoristDecryptor.exe.

Noter: Si vous souhaitez supprimer les fichiers cryptés lorsque le décryptage est terminé, cliquez sur le "Modifier les paramètres" et cochez la case "Supprimer les fichiers cryptés après décryptage" case à cocher sous "Options additionelles”.

3. Appuyez sur la "Lancer l'analyse" bouton.

4. Entrez le chemin d'au moins un fichier crypté, puis attendez que l'utilitaire décrypte les fichiers cryptés.

5. Si le décryptage a réussi, redémarrez votre ordinateur, puis analysez et nettoyez votre système des programmes malveillants qui peuvent exister dessus.

Source – Informations complémentaires: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-Rançon. Win32.Rakhni - Informations sur les virus et décryptage.

le Rançon de Troie Rakhni crypte les fichiers en modifiant les extensions de fichiers comme suit :

Après le cryptage, vos fichiers sont inutilisables et la sécurité de votre système est compromise. Également Trojan-Rançon. Win32.Rakhni crée un fichier sur votre %DONNÉES D'APPLICATION% dossier nommé "exit.hhr.oshit” qui contient le mot de passe crypté des fichiers infectés.

Avertissement: le Trojan-Rançon. Win32.Rakhni crée le "exit.hhr.oshit” qui contient un mot de passe crypté pour les fichiers de l'utilisateur. Si ce fichier reste sur l'ordinateur, il effectuera le décryptage avec le RakhniDécrypteur utilitaire plus rapidement. Si le fichier a été supprimé, il peut être récupéré avec des utilitaires de récupération de fichiers. Une fois le fichier récupéré, placez-le dans %DONNÉES D'APPLICATION% et exécutez à nouveau l'analyse avec l'utilitaire.

%DONNÉES D'APPLICATION% emplacement du dossier :

-

Windows XP: C:\Documents et paramètres\

\Application Data -

Windows 7/8 : C:\Utilisateurs\

\AppData\Roaming

Comment décrypter les fichiers infectés par le cheval de Troie Rakhni et récupérer vos fichiers :

1. Télécharger Décrypteur Rakhniutilitaire (de Laboratoires Kaspersky) à ton ordinateur.

2. Une fois le téléchargement terminé, exécutez RakhniDecryptor.exe.

Noter: Si vous souhaitez supprimer les fichiers cryptés lorsque le décryptage est terminé, cliquez sur le "Modifier les paramètres" et cochez la case "Supprimer les fichiers cryptés après décryptage" case à cocher sous "Options additionelles”.

3. Appuyez sur la "Lancer l'analyse” pour analyser vos lecteurs à la recherche de fichiers cryptés.

4. Entrez le chemin d'au moins un fichier crypté (par exemple "fichier.doc.verrouillé"), puis attendez que l'utilitaire récupère le mot de passe à partir du "exit.hhr.oshit” (attention au Avertissement) et décrypte vos fichiers.

Source – Informations complémentaires: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojan-Rançon. Win32.Rannoh (Trojan-Ransom. Win32.Cryakl) – Informations sur les virus et décryptage.

le Cheval de Troie Rannoh ou Troyen Cryakl crypte tous les fichiers sur votre ordinateur de la manière suivante :

- En cas de Trojan-Rançon. Win32.Rannoh infection, les noms de fichiers et les extensions seront modifiés en fonction du modèle verrouillé-

. . - En cas de Trojan-Rançon. Win32.Cryakl infection, la balise {CRYPTENDBLACKDC} est ajoutée à la fin des noms de fichiers.

Comment décrypter les fichiers infectés par Trojan Rannoh ou Trojan Cryakl et récupérer vos fichiers :

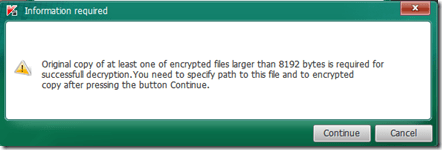

Important: leDécrypteur Rannoh L'utilitaire décrypte les fichiers en comparant un fichier crypté et un fichier décrypté. Donc, si vous voulez utiliser le Décrypteur Rannoh utilitaire pour décrypter les fichiers, vous devez posséder une copie originale d'au moins un fichier crypté avant l'infection (par exemple à partir d'une sauvegarde propre).

1. Télécharger Décrypteur Rannohutilitaire sur votre ordinateur.

2. Une fois le téléchargement terminé, exécutez RannohDecryptor.exe

Noter: Si vous souhaitez supprimer les fichiers cryptés une fois le décryptage terminé, cliquez sur le "Modifier les paramètres" et cochez la case "Supprimer les fichiers cryptés après décryptage" case à cocher sous "Options additionelles”.

3. Appuyez sur la "Lancer l'analyse" bouton.

4. Lis le "Information requise", puis cliquez sur "Continuez” et spécifiez le chemin d'accès à une copie originale d'au moins un fichier crypté avant l'infection (propre – original – fichier) et le chemin d'accès au fichier crypté (infecté – crypté -fichier).

5. Après le déchiffrement, vous pouvez trouver un journal de rapport du processus d'analyse/déchiffrement à la racine de votre lecteur C:\. (par exemple. "C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt”).

Source – Informations complémentaires: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (Variantes: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc et .vvv)

le TeslaCrypte virus ransomware ajoute les extensions suivantes à vos fichiers: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc et .vvv.

Comment décrypter les fichiers TeslaCrypt :

Si vous êtes infecté par le virus TeslaCrypt, utilisez l'un de ces outils pour décrypter vos fichiers :

- TeslaDécodeur : Plus d'informations et d'instructions sur l'utilisation TeslaDécodeur peut être trouvé dans cet article: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/

- Décrypteur de fichiers Trend Micro Ransomware.

TeslaCrypt V3.0 (Variantes: .xxx, .ttt, .micro, .mp3)

le TeslaCrypt 3.0 virus ransomware ajoute les extensions suivantes à vos fichiers: .xxx, .ttt, .micro & .mp3

Comment décrypter les fichiers TeslaCrypt V3.0 :

Si vous êtes infecté par TeslaCrypt 3.0 puis essayez de récupérer vos fichiers avec :

- Décrypteur de fichiers Micro Ransomware de Trend outil.

- RakhniDécrypteur (Guide d'instruction)

- Décodeur Tesla (Guide d'instruction)

- Tesladecrypt – McAfee

TeslaCrypt V4.0 (le nom et l'extension du fichier sont inchangés)

Pour décrypter les fichiers TeslaCrypt V4, essayez l'un des utilitaires suivants :

- Décrypteur de fichiers Micro Ransomware de Trend outil.

- RakhniDécrypteur (Guide d'instruction)

- Décodeur Tesla (Guide d'instruction)

EnzoS.

8 octobre 2016 à 8 h 01