Comme le volume de programmes malveillants augmente extrêmement rapidement ces dernières années, il est difficile pour les programmes antivirus de les gérer. Cela se produit parce que chaque programme antivirus doit mettre à jour sa base de données avec la nouvelle signature de virus (d'abord) afin de désinfecter un système infecté ou d'empêcher qu'un système ne soit infecté.

En dehors de cela, il y a un autre problème qui est apparu l'année dernière: l'apparition d'un logiciel ransomware qui, une fois qu'il infecte un ordinateur, empêche l'utilisateur de l'utiliser dans tous les modes Windows (Normal, Mode sans échec, Mode sans échec avec mise en réseau) et, par conséquent, l'utilisateur ne peut pas désinfecter son PC. Un exemple bien connu de ce type de ransomware est le FBI Moneypack Virus ou le FBI Virus ou le virus Police. Pour toutes ces raisons, j'ai décidé d'écrire un guide de suppression pour désinfecter votre ordinateur de presque n'importe quel programme malveillant (Virus, cheval de Troie, Rootkit, etc.) ou programme ransomware qui vous empêche d'utiliser votre l'ordinateur.

Pour pouvoir nettoyer votre système infecté, vous avez tout d'abord besoin d'une image CD (ou USB) de support de démarrage propre afin de démarrer votre ordinateur dans un environnement propre, puis de le désinfecter des logiciels malveillants. Pour cette raison, dans ce guide, j'utilise le support Hirens BootCD, car il contient une image de démarrage propre intégrée avec d'incroyables utilitaires anti-programme malveillant et de nettoyage gratuits qui peuvent vous aider à désinfecter facilement votre ordinateur à partir de n'importe quel malware.

Dans ce didacticiel, vous trouverez des instructions sur l'utilisation de Hirens BootCD pour désinfecter n'importe quel système informatique.

Comment désinfecter un ordinateur infecté à l'aide de Hiren's BootCD.

Étape 1. Télécharger le BootCD de Hiren

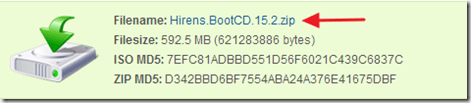

1. Télécharger BootCD de Hiren à ton ordinateur.*

* Page de téléchargement officiel de Hiren's BootCD: http://www.hirensbootcd.org/download/

Faites défiler la page vers le bas et cliquez sur "Hirens. BootCD.15.2.zip” )

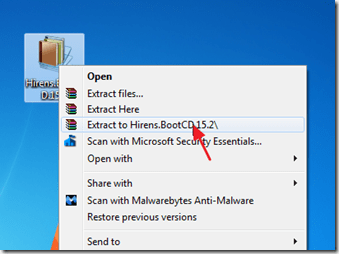

2. Une fois le téléchargement terminé, clic-droit au "Hirens. BootCD.15.2.zip" pour l'extraire.

Étape 2: Brûler Hirens BootCD dans un disque optique.

Noter: Si vous n'avez pas de lecteur de CD/DVD sur votre ordinateur (par exemple, si vous possédez un netbook), suivez ce guide: Comment mettre Hirens BootCD dans une clé USB.

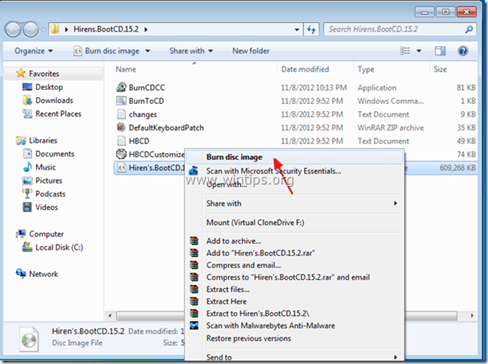

1. Dans "Hirens. CD de démarrage.15.2», recherchez le dossier « Hiren's. BootCD.15.2.ISO" disque Image et gravez-le sur un CD.

Étape 3: Démarrez l'ordinateur infecté avec Hirens. CD de démarrage.

1. Tout d'abord, assurez-vous que votre lecteur de DVD/CDROM est sélectionné comme premier périphérique de démarrage dans la configuration du BIOS (CMOS). Pour faire ça:

-

Allumer votre ordinateur et appuyez sur "DEL" ou "F1" ou "F2" ou "F10" entrer BIOS (CMOS) utilitaire de configuration.

(La façon d'entrer dans les paramètres du BIOS dépend du fabricant de l'ordinateur). - Dans le menu du BIOS, recherchez le "Ordre de démarrage" réglage.

(Ce paramètre se trouve généralement à l'intérieur de "Fonctionnalités du BIOS avancées" menu). - À "Ordre de démarrage", réglez le CD ROM conduire comme premier périphérique de démarrage.

- Sauvegarder et sortir à partir des paramètres du BIOS.

2. Placez le Hirens Boot CD sur le lecteur CD/DVD de l'ordinateur infecté afin de démarrer à partir de celui-ci.

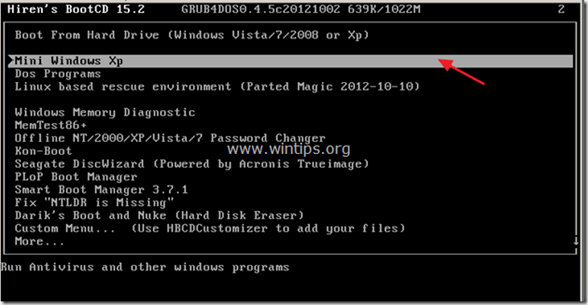

3. Quand le "BootCD de Hiren” apparaît sur votre écran, utilisez les touches fléchées de votre clavier pour mettre en surbrillance le “Mini Windows Xp" puis appuyez sur "ENTRER"

Étape 4. Supprimez les fichiers temporaires.

Dans cette étape, nous procédons à la suppression de tout le contenu des dossiers temporaires du système infecté: "Temp” & “Fichiers Internet temporaires”.

* Noter: “Temp” & “Fichiers Internet temporairesLes dossiers " sont créés et utilisés par Windows pour stocker des fichiers temporaires créés par les services Windows ou d'autres programmes logiciels (par exemple " Internet Explorer "). Ces dossiers sont également utilisés par des programmes malveillants (virus, chevaux de Troie, logiciels publicitaires, rootkits, etc.) pour stocker et exécuter leurs fichiers malveillants. Ainsi, lorsque nous supprimons le contenu de ces dossiers, nous supprimons tous les fichiers de rebut ainsi que tous les fichiers potentiellement malveillants, sans aucune incidence sur le fonctionnement de l'ordinateur !

Commençons par découvrir la lettre de lecteur du disque local principal. Le disque local principal est le disque sur lequel Windows est installé. Pour faire ça:

1. À partir de "Mini Windows XP" bureau, double-cliquer à Windows Explorer icône.

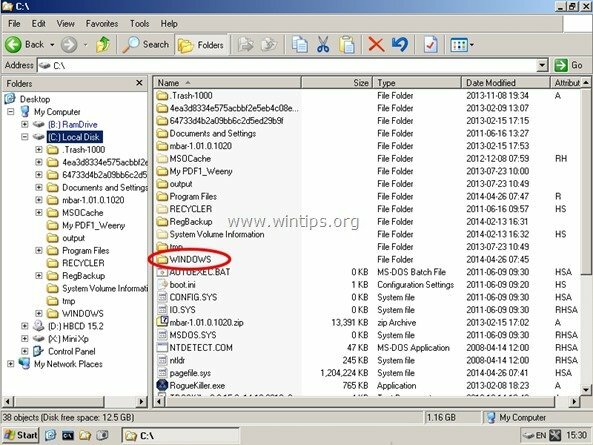

Lorsque l'Explorateur Windows s'ouvre, vous devriez voir tous les lecteurs installés sur votre système. La liste comprend les lecteurs Hirens BootCD ("RamDrive”, “HBCD15.2” & “Mini Xp") et votre lecteur de disque local (ou vos lecteurs).

Par exemple, dans un système basé sur Windows XP avec un disque dur installé dessus, vous devriez voir les lecteurs suivants :

- (B :) RamDrive

- (C :) Disque local

- (D :) HBCD 15.2

- (X :) Mini Xp

2. Dans l'exemple ci-dessus, le disque local principal est marqué de la lettre "C”. Si vous voyez plus d'un "Disque local" répertorié sur votre ordinateur, alors vous devez explorer tout "Disques locaux", jusqu'à ce que vous trouviez dans quel " Disque local (lettre de lecteur) " Windows sont installés.

3. Lorsque vous découvrez la lettre du lecteur de disque local principal, accédez aux emplacements suivants et supprimez tout le contenu trouvé à l'intérieur du "TEMPÉRATURE" et "Dossiers « Fichiers Internet temporaires ».

Windows XP:

C:\Temp\

C:\Windows\Temp\

C:\Documents et paramètres\

C:\Documents et paramètres\

C:\Documents and Settings\Default User\Local Settings\Temp\

C:\Documents and Settings\Default User\Local Settings\Fichiers Internet temporaires\

Windows 8, 7 et Vista

C:\Temp\

C:\Windows\Temp\

C:\Utilisateurs\

C:\Utilisateurs\

C:\Users\Default\AppData\Local\Temp\

C:\Users\Default\AppData\Local\Microsoft\Windows\Fichiers Internet temporaires\

C:\Utilisateurs\Tous les utilisateurs\TEMPÉRATURE\

4. Effacez également le contenu de "Temp” & “Fichiers Internet temporaires" pour tout autre utilisateur utilisant l'ordinateur infecté.

5. Fermez l'explorateur Windows.

Étape 5. Activez la connexion réseau Mini Windows XP.

Nous allons maintenant activer la connexion réseau afin de pouvoir nous connecter et télécharger des fichiers depuis Internet.

Attention: Si vous travaillez sur un ordinateur portable, connectez votre ordinateur portable au réseau à l'aide d'un câble Ethernet avant de passer à cette étape. “Configuration du réseau” l'utilitaire ne reconnaît pas correctement les cartes Wi-Fi,

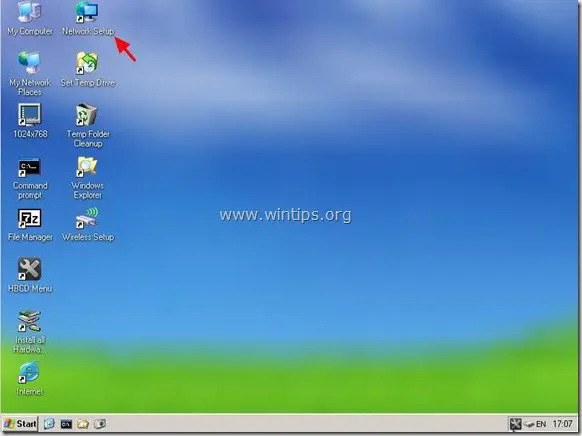

1. À partir de "Mini Windows XP" bureau double-cliquer à "Configuration du réseau" icône.

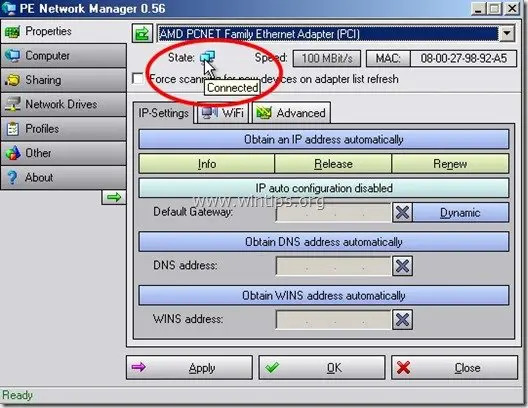

2. Lorsque "Gestionnaire de réseau PE" démarre, faites glisser et laissez votre souris sur "État” signe pour vérifier si votre ordinateur est connecté (au réseau).

3. Après cela, assurez-vous que votre carte réseau a obtenu une adresse IP valide. Pour ce faire, cliquez sur le "Info" bouton.

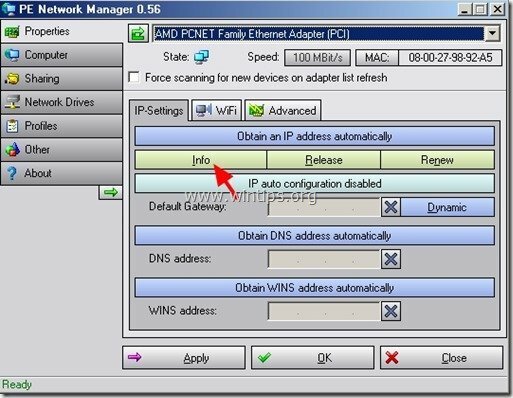

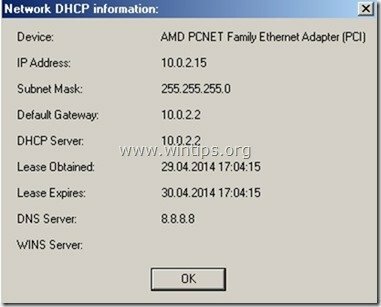

4. À "Informations DHCP du réseau” vous devez voir un écran similaire :*

* Noter: Le "Adresse IP”, “Masque de sous-réseau”, “Passerelle par défaut" et "Serveur dns” les numéros des champs peuvent différer sur votre ordinateur.

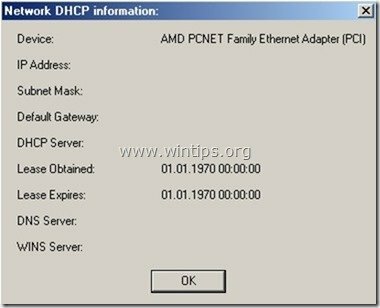

Si la "Adresse IP”, “Masque de sous-réseau”, “Passerelle par défaut" et "Serveur dns" les champs sont vides, vous ne pourrez donc pas vous connecter au réseau. Si cela se produit, vérifiez vos câbles ou spécifiez manuellement les paramètres d'adresse réseau. **

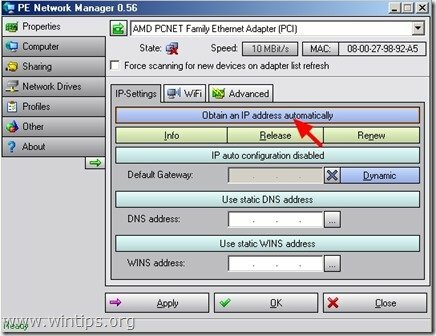

**Afin de spécifier manuellement vos paramètres réseau, à partir de la principale "Gestionnaire de réseau PEfenêtre ", cliquez sur "Obtenez une adresse IP automatiquement”.

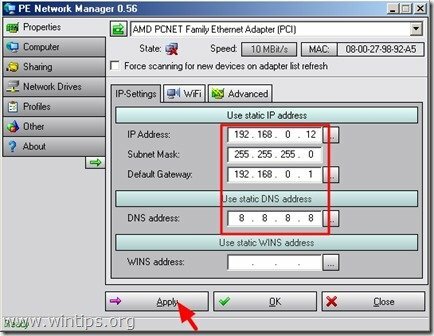

Tapez manuellement votre "IP", “Masque de sous-réseau”, “Passerelle par défaut" et "Serveur dns” et cliquez sur “Appliquer”.

5. Fermer "Gestionnaire de réseau PE” utilitaire.

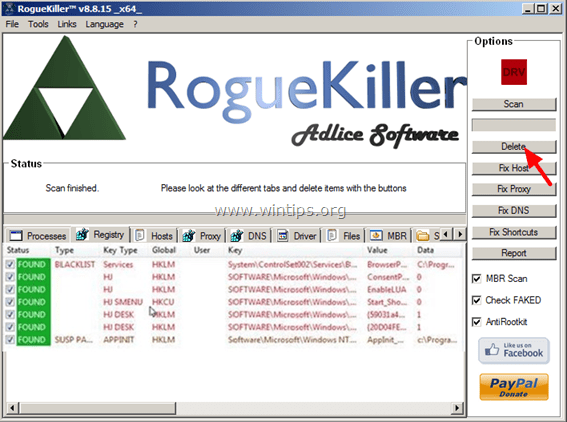

Étape 5. Désinfectez l'ordinateur infecté avec RogueKiller.

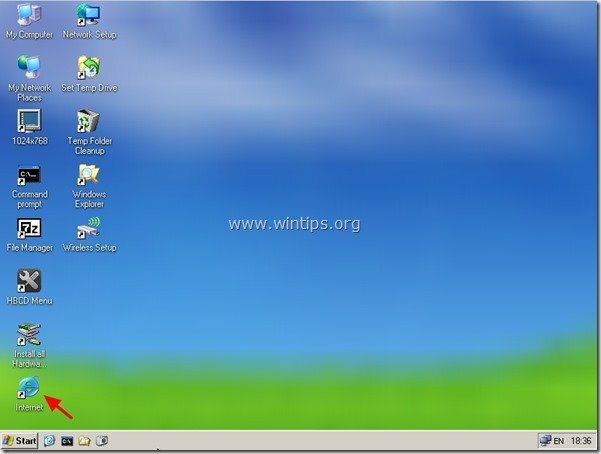

1. Depuis le bureau Mini Windows XP, double-cliquez sur "l'Internet" icône du navigateur.

2. Aller vers "https://www.adlice.com/softwares/roguekiller/" et faites défiler la page vers le bas jusqu'à ce que vous trouviez et cliquez sur "RogueKiller" lien de téléchargement. *

* Noter: Vous pouvez également trouver la page de téléchargement « RogueKiller » à partir de «www.wintips.org» site Web (sous «Outils et ressources" section).

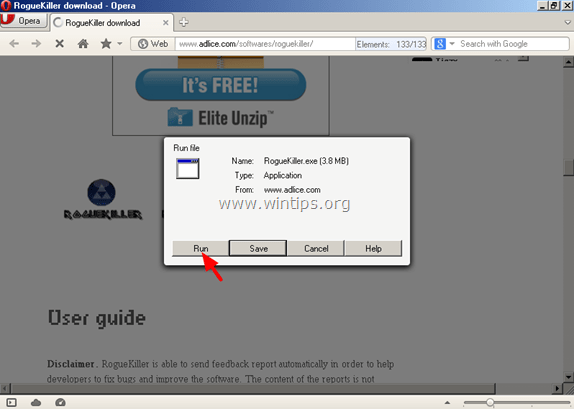

3. Dans la fenêtre contextuelle, cliquez sur "Courir" courir "RogueKiller.exe" déposer.

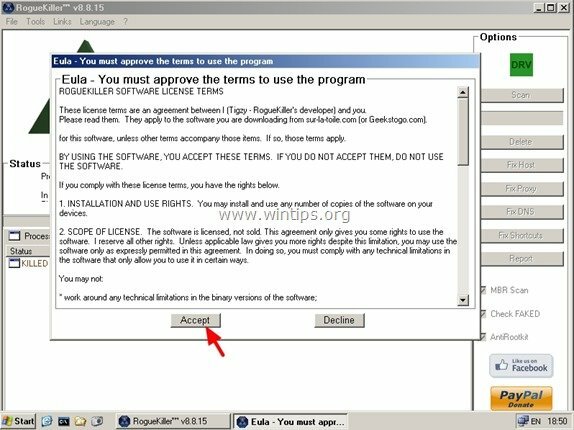

4. Lorsque le pré-scan est terminé, lisez et "J'accepte" les termes de la licence.

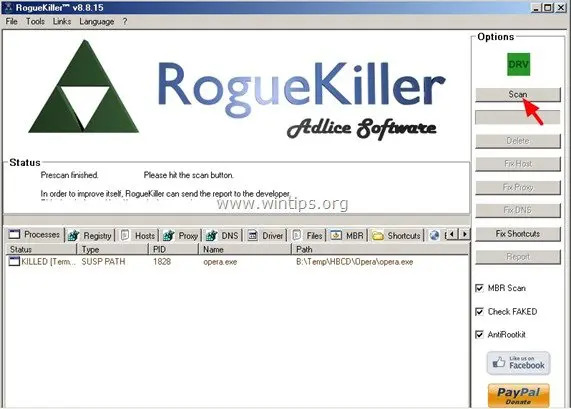

5. Appuyez sur la "Analyse” pour analyser votre ordinateur à la recherche de menaces malveillantes et d'entrées de démarrage malveillantes.

6. Enfin, lorsque l'analyse complète est terminée, appuyez sur le bouton "Supprimer" bouton pour supprimer tous les éléments malveillants trouvés.

7. Fermer “RogueKiller” et passez à l'étape suivante.

Étape 6. Supprimez les logiciels malveillants avec Malwarebytes Anti-Malware.

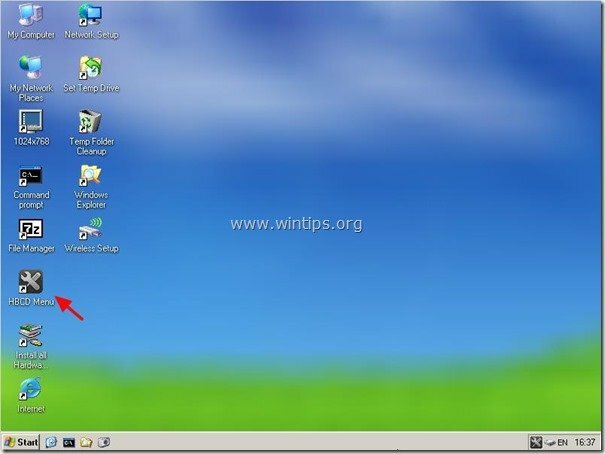

1. Depuis le bureau Mini Windows XP, double-cliquez sur "HBCD l'icône "Menu".

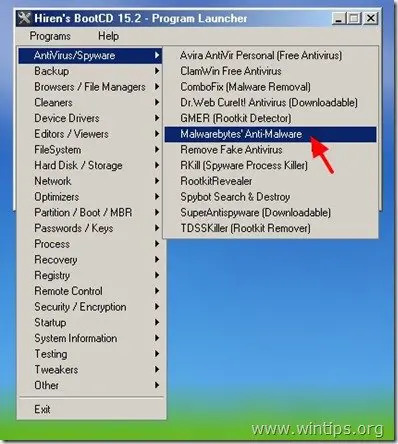

2. À Hiren's BootCD 15.7 - Lanceur de programme fenêtre, allez à "Programmes” > “Antivirus/Spyware" et cliquez sur "Malwarebytes Anti-Malware”.

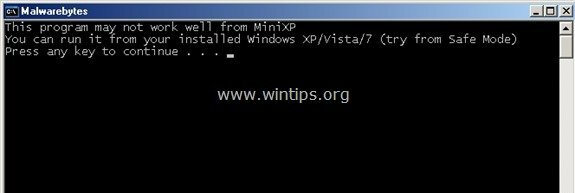

3. Appuyez sur n'importe quelle touche lorsque l'écran suivant apparaît.

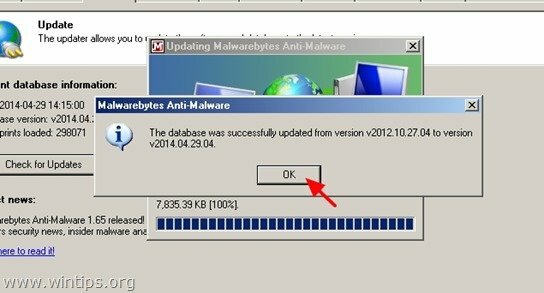

4. Lorsque "Malwarebytes Anti-Malware» apparaît sur votre écran, sélectionnez le «Mettre à jouronglet " et cliquez sur "Vérifier les mises à jour”.

5. Une fois la mise à jour terminée, appuyez sur "d'accord” pour fermer la fenêtre contextuelle d'information.

6. Cliquez maintenant sur le "Scanneronglet ".

7. Cliquez pour activer le "Effectuer une analyse complète” puis appuyez sur la touche “Analyse" bouton.

8. Sur l'écran suivant, ne sélectionnez que la lettre de votre lecteur de disque local principal (par exemple, « C » dans cet exemple) et désélectionnez tous les autres lecteurs répertoriés. Appuyez ensuite sur le "Analyse" bouton.

9. Attendez que Malwarebytes Anti-Malware analyse votre ordinateur à la recherche de logiciels malveillants.*

* Noter: Lorsque le programme trouve des objets de menace, vous verrez que "Objet détecté" domaine devient rouge compter les éléments infectés au fur et à mesure que la procédure d'analyse se poursuit.

10. Une fois la numérisation terminée, appuyez sur la touche "d'accord” pour fermer la fenêtre d'information puis appuyez sur la touche "Montrer les résultats" pour afficher et supprimer les menaces malveillantes.

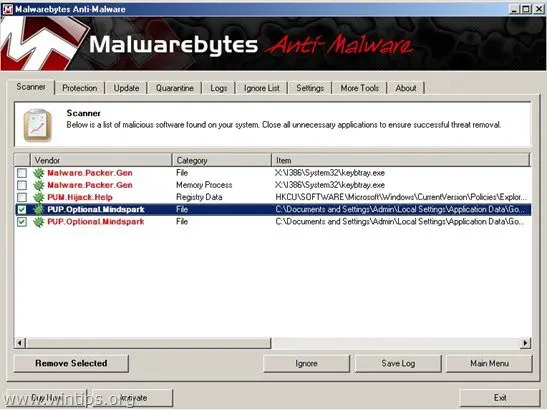

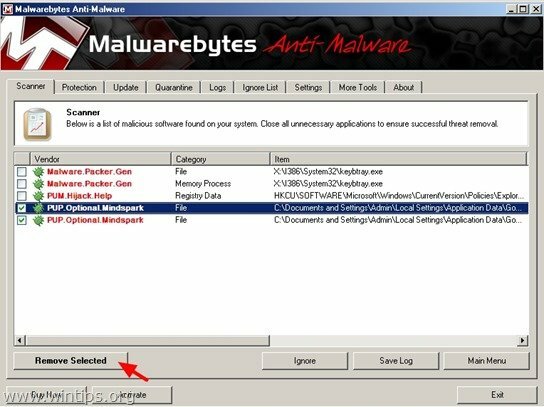

11. Au "Montrer les résultats" la fenêtre Chèque - en utilisant le bouton gauche de votre souris- tous les objets infectés trouvé À L'EXCEPTION les trois (3) objets suivants :

- Malware. Emballeur. Gén | Fichier | X:\I386\System32\keybtray.exe

- Malware. Emballeur. Gén | Fichier de processus de mémoire | X:\I386\System32\keybtray.exe

- PUM.Détournement. Aide | Données de registre | HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer| NoSMHelp

12. Appuyez enfin sur le "Enlever la sélection” pour désinfecter votre ordinateur.

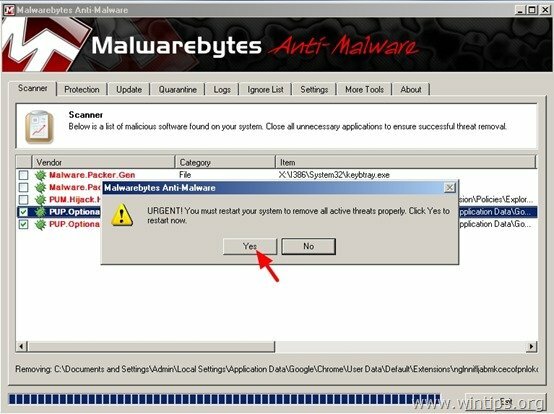

13. Lorsque le processus de suppression des objets infectés est terminé, réponse "Oui" à "Redémarrez votre système et supprimez correctement toutes les menaces actives" puis supprimer le « Hirens BootCD » du lecteur de CD/DVD afin de démarrer normalement sous Windows.

14. Lorsque Windows est chargé, assurez-vous que votre ordinateur est totalement désinfecté des programmes malveillants en suivant les étapes de ce guide: Guide de suppression des logiciels malveillants pour nettoyer votre ordinateur infecté.

J'utilise Vista, mais j'ai démarré avec Mini Xp. Lorsque j'exécute malwarebytes à l'aide de l'analyse rapide, je trouve 11 éléments. Je les sélectionne tous, clique sur « supprimer la sélection », puis le message « URGENT » pour redémarrer. Je clique sur Oui et j'attends, mais il ne redémarre pas. Je finis par le redémarrer dans mini xp et l'exécuter et les mêmes 11 choses sont là. Que puis-je faire? La même chose se produit si j'abandonne une analyse complète et que j'essaie ensuite de supprimer ces éléments.

Merci!

Kristy