La plupart des utilisateurs d'Internet savent déjà que l'icône de cadenas dans la barre d'URL signifie que le site est sécurisé, mais vous ne réalisez peut-être pas exactement ce que cela signifie ni à quel point votre connexion est sécurisée avec cela cadenas.

Le cadenas est une indication visuelle que votre connexion au site Web a été sécurisée à l'aide de HTTPS. HTTPS, ou Hypertext Transfer Protocol Secure, est une version du protocole HTTP qui utilise le cryptage pour protéger vos données des regards indiscrets.

Le chiffrement est un processus de brouillage des données avec un chiffrement et une clé de chiffrement afin qu'elles ne puissent être lues qu'à l'aide de la clé de déchiffrement. Vous pouvez le considérer comme un coffre-fort, vous pouvez écrire un message, verrouiller la boîte, et alors seul quelqu'un avec la bonne clé peut ouvrir la boîte pour lire le message. Cela protège vos données contre les pirates qui tentent de voler les détails du compte.

Une information clé que vous devez savoir est que le cryptage et la sécurité de HTTPS vérifient uniquement que votre connexion au site Web que vous avez tapé dans la barre d'URL est sécurisée. Cela n'implique pas que le site Web est sécurisé, ni même qu'il s'agit du site Web vers lequel vous vouliez naviguer. De nombreux sites Web de phishing et de logiciels malveillants utilisent le HTTPS à mesure qu'il devient plus accessible, il n'est donc pas prudent de faire confiance à un site qui utilise HTTPS.

Astuce: un site Web de « phishing » essaie de vous inciter à soumettre des données sensibles, telles que des informations de compte, en simulant une page de connexion légitime. Les liens vers des sites de phishing sont souvent envoyés par courrier électronique. Malware est un terme fourre-tout pour « logiciels malveillants », il comprend les virus, les vers, les ransomwares, etc.

Remarque: Vous ne devez jamais saisir votre nom d'utilisateur et votre mot de passe, ni d'autres informations sensibles telles que des coordonnées bancaires sur une connexion non sécurisée. Même si un site a le cadenas et HTTPS, cela ne veut pas dire que vous ne devez pas toujours faire attention à l'endroit où vous entrez vos coordonnées.

Outils de développement Chrome

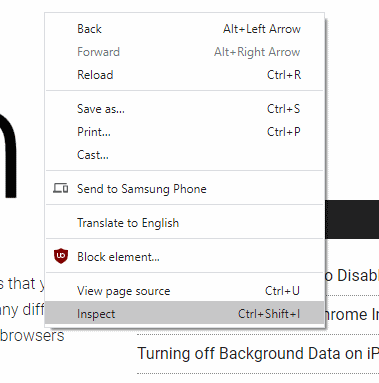

Pour afficher plus d'informations sur votre connexion sécurisée, vous devez ouvrir la barre d'outils du développeur Chrome. Vous pouvez le faire en appuyant sur F12 ou en cliquant avec le bouton droit de la souris et en sélectionnant « Inspecter » au bas de la liste.

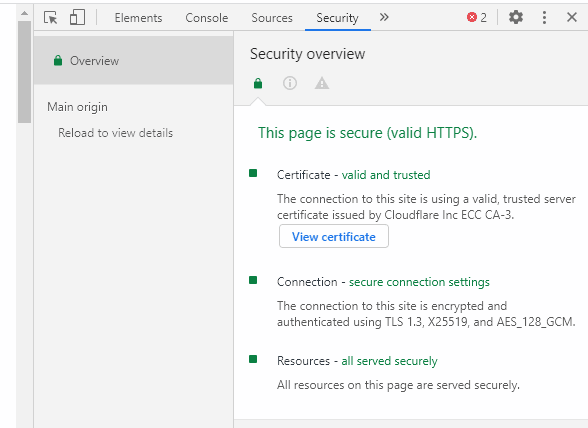

La barre d'outils du développeur sera par défaut le panneau "Éléments", pour voir les informations de sécurité dont vous avez besoin pour passer au panneau "Sécurité". S'il n'est pas immédiatement visible, vous devrez peut-être cliquer sur l'icône en forme de double flèche dans la barre du panneau des outils de développement, puis sélectionner « Sécurité » à partir de là.

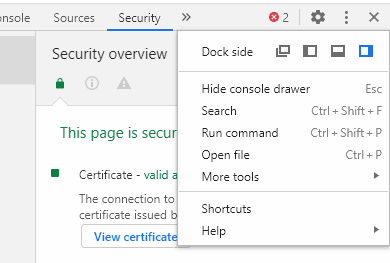

Si vous n'aimez pas que la barre d'outils du développeur soit attachée à droite de la page, vous pouvez la déplacer en bas, à gauche ou dans un autre fenêtre en cliquant sur l'icône à trois points en haut à droite de la barre d'outils du développeur, puis en sélectionnant votre option préférée dans le « côté Dock » sélection.

Dans la vue d'ensemble du panneau de sécurité, il y a trois sections d'informations, Certificat, Connexion et Ressources. Ceux-ci couvrent les détails du certificat HTTPS, le cryptage utilisé pour sécuriser la connexion et détaillent respectivement si des ressources ont été servies de manière non sécurisée.

Certificats

La section certificat indique quelle autorité de certification a émis le certificat HTTPS, s'il est valide et approuvé, et vous permet de visualiser le certificat. Au-delà de la vérification que le site Web auquel vous vous connectez est géré par la personne qui possède l'URL, le certificat n'affecte pas directement la sécurité de votre connexion

Astuce: les certificats HTTPS fonctionnent sur un système de chaîne de confiance. Un certain nombre d'autorités de certification racine sont autorisées à délivrer des certificats aux propriétaires de sites Web, après avoir prouvé qu'ils possèdent le site Web. Ce système est conçu pour empêcher les pirates de pouvoir générer des certificats pour les sites Web ils ne possèdent pas, car ces certificats n'auront pas la chaîne de confiance vers un certificat racine autorité.

Lien

La section « Connexion » détaille le protocole de cryptage, l'algorithme d'échange de clés et l'algorithme de cryptage utilisé pour crypter vos données. L'algorithme de cryptage devrait idéalement dire "TLS 1.2" ou "TLS 1.3". TLS, ou Transport Level Security, est la norme pour négocier les configurations de chiffrement.

Les versions TLS 1.3 et 1.2 sont les normes actuelles et sont considérées comme sécurisées. TLS 1.0 et 1.1 sont tous deux en train d'être dépréciés car ils sont anciens et présentent des faiblesses connues, bien qu'ils soient toujours adéquats en termes de sécurité.

Astuce: Déconseillé signifie que leur utilisation est déconseillée et que des mesures sont prises pour supprimer la prise en charge.

Les prédécesseurs de TLS étaient SSLv3 et SSLv2. Presque nulle part ne prend plus en charge l'une ou l'autre de ces options, car elles ont été dépréciées en raison d'être considérées comme non sécurisées depuis 2015 et 2011 respectivement.

La valeur suivante est l'algorithme d'échange de clé. Ceci est utilisé pour négocier en toute sécurité la clé de cryptage à utiliser avec l'algorithme de cryptage. Il y en a beaucoup trop pour les nommer, mais ils reposent généralement sur un protocole d'accord clé appelé « Elliptic-curve Diffe-Hellman Ephemeral » ou ECDHE. Il n'est pas possible de déterminer la clé de cryptage convenue sans utiliser un logiciel de surveillance de réseau tiers et une configuration délibérément affaiblie. Ne pas explicitement prendre en charge l'accès à ces informations dans le navigateur signifie qu'elles ne peuvent pas être compromises par accident.

La valeur finale dans la section Connexion est la suite de chiffrement utilisée pour chiffrer la connexion. Encore une fois, il y en a beaucoup trop pour les nommer. Les chiffrements ont généralement des noms en plusieurs parties qui peuvent décrire l'algorithme de chiffrement utilisé, la force du chiffrement en bits et le mode utilisé.

Dans l'exemple d'AES-128-GCM comme on le voit dans la capture d'écran ci-dessus, l'algorithme de cryptage est AES, ou le Advanced Encryption Standard, la force est de 128 bits, et le Galois-Counter-Mode est en cours utilisé.

Astuce: 128 ou 256 bits sont les niveaux de sécurité cryptographique les plus courants. Ils signifient qu'il y a 128 ou 256 bits d'aléatoire constituant la clé de cryptage utilisée. C'est 2^128 combinaisons possibles, ou deux multipliées par elle-même 128 fois. Comme pour toutes les exponentielles, les nombres deviennent très gros, très rapidement. Le nombre de combinaisons de touches possibles de 256 bits est à peu près égal à certaines estimations bas de gamme du nombre d'atomes dans l'univers observable. Il est incroyablement difficile de deviner correctement une clé de cryptage, même avec plusieurs superordinateurs et des siècles de temps.

Ressources

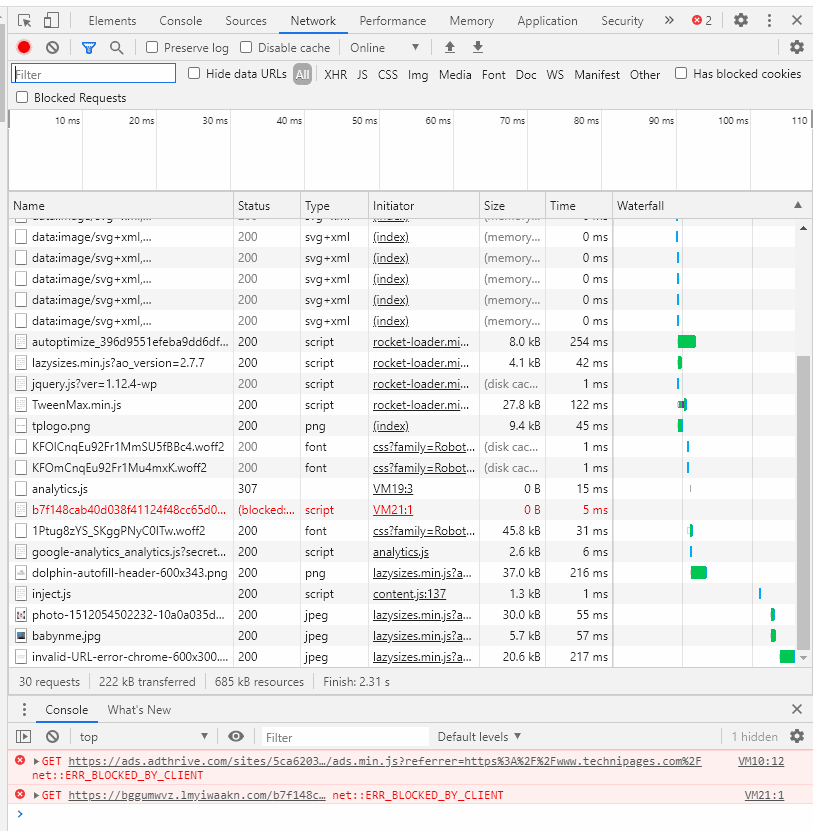

La section des ressources affiche toutes les ressources de la page, telles que les images, les scripts et les feuilles de style, qui n'ont pas été chargées via une connexion sécurisée. Si des ressources ont été chargées de manière non sécurisée, cette section sera mise en surbrillance en rouge et fournira un lien pour afficher l'élément ou les éléments spécifiques dans le panneau réseau.

Idéalement, toutes les ressources doivent être chargées en toute sécurité, car toute ressource non sécurisée pourrait être modifiée par un pirate informatique à votre insu.

Plus d'information

Vous pouvez voir plus d'informations sur chaque domaine et sous-domaine qui ont été chargés en utilisant la colonne à gauche du panneau. Ces pages affichent à peu près les mêmes informations que la vue d'ensemble, bien que des informations sur la transparence des certificats et des détails supplémentaires sur les certificats soient affichés.

Astuce: La transparence des certificats est un protocole utilisé pour contrer certains abus historiques du processus d'émission de certificats. C'est désormais une partie obligatoire de tous les certificats nouvellement émis et est utilisé pour vérifier davantage que le certificat est légitime.

La vue d'origine vous permet de parcourir chacun des domaines et sous-domaines qui ont chargé du contenu dans la page, afin que vous puissiez revoir leurs configurations de sécurité spécifiques.