WannaCry est un crypto-malware sérieux, qui a frappé la communauté Internet le vendredi 12 mai 2017. Initialement, il a été appelé Wana Decrypt0r en raison du nom interne fourni sur l'écran de verrouillage. Cependant, les experts en sécurité ont rapidement découvert qu'il avait plus de variantes, y compris Wana Decrypt0r, WannaCryptor, WannaCrypt, pleurer ou WNCRY, et on s'attend à ce que les variations continuent d'apparaître.

La première version de WannaCry, Wana Decrypt0r 2.0, a été détectée le 12 mai 2017, après avoir frappé les hôpitaux espagnols Telefonica, Portugal Telecom et NHS en Angleterre.[1] Cependant, le ransomware ne s'est pas limité aux organisations et a attaqué les PC domestiques fonctionnant plus Les versions de Windows, qui manquent de correctifs Microsoft indexés comme MS17-010, CVE-2017-0146 et CVE-2017-0147.[2] En quelques jours, ce logiciel malveillant a réussi à infecter plus de 230 000 ordinateurs situés dans 150 pays, et ces chiffres font que WannaCry s'aligne sur les infections de ransomware les plus notoires Comme Verrouillable ou Cerbère.

WannaCryptor infiltre le système via la vulnérabilité EternalBlue, qui a été détectée dans les versions Windows Vista, 7, 8, 10 et Windows Server. Cette vulnérabilité particulière a été corrigée avec les mises à jour de sécurité MS17-010, CVE-2017-0146 et CVE-2017-0147, mais de nombreux PC ont ignoré la mise à jour et laissé la vulnérabilité ouverte.

Malheureusement, si le ransomware WannaCry crypte les données (utilise les algorithmes AES et RSA), il n'y a aucune chance de décrypter les fichiers gratuitement. Les gens peuvent payer la rançon pour les pirates, récupérer des données à l'aide de sauvegardes ou oublier ces fichiers.[3]

Mise à jour 2018

Ce virus était considéré comme une ancienne menace relativement silencieuse, mais au troisième trimestre 2018, des nouvelles ont été publiées sur l'activité récente de WannaCry et les infections dans le monde entier. Ce cryptovirus a déjà affecté plus d'appareils depuis les incidents actuels qui ont commencé en juillet 2018.

Le nombre total de soumissions WannaCry bloquées au troisième trimestre de 2018 serait de 947 027 517 et l'activité est découverte dans au moins 203 pays. L'action indique que ce cryptovirus n'est pas mort et que le danger est réel. Surtout lorsque les attaques de ransomware affectent de plus en plus les grandes entreprises et services.[4]

WannaCry dispose également de décrypteurs développés par divers chercheurs au cours de l'année de ces attaques. GitHub a publié des outils de décryptage pour différentes versions, et ils pourraient fonctionner pour des variantes de menaces nouvelles et actives.

Le succès de WannaCry a permis de copier la tactique

Malheureusement, l'énorme « succès » de WannaCry a poussé les développeurs de logiciels de rançon à créer et publier les copies du logiciel malveillant. Au moment de la rédaction, les experts en sécurité ont enregistré huit copies de WannaCry dont certaines sont en phase de développement, tandis que les autres ont déjà été publiées. Soyez donc très prudent et assurez-vous de bien protéger votre PC. Voici les copies Wana Decrypt0r :

N° 1. DarkoderCrypt0r

DarkoderCrypt0r crypte les fichiers situés sur le bureau du PC, utilise un écran de verrouillage similaire au ransomware WannaCryptor, requis pour la rançon, et effectue toutes les autres activités typiques du prédécesseur. Le fichier exécutable est nommé @[email protégé] Toutes les données cryptées portent l'extension de fichier .DARKCRY et l'utilisateur du PC est invité à payer une rançon de 300 dollars américains. Actuellement, il utilise un code HiddenTear, ce qui signifie que les fichiers qu'il crypte peuvent être facilement décryptés.

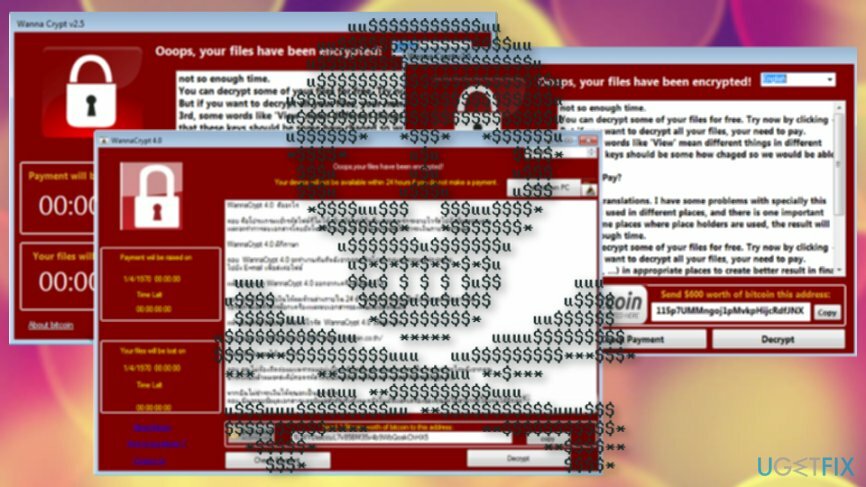

N° 2. WannaCrypt v2.5

Le ransomware WannaCrypt v2.5 est actuellement en phase de développement. S'il infecte le PC, il ne verrouille pas les fichiers, sauf qu'il affiche l'écran de verrouillage et demande de payer la rançon de 600 dollars US. Ce n'est pas encore dangereux mais peut effrayer les gens à mort.

N°3. WannaCrypt 4.0

WannaCrypt 4.0 est encore une autre copie du virus WannaCry, qui peut encore être classée comme non malveillante. Il se propage comme n'importe quel autre virus ransomware, sauf qu'il ne crypte pas les fichiers. La demande de rançon, l'écran de verrouillage et d'autres informations sont fournis en thaï, ce qui signifie qu'il ciblera les utilisateurs thaïlandais.

N° 4. Générateur Aron WanaCrypt0r 2.0 v1.0

Aron WanaCrypt0r 2.0 Generator v1.0 est appelé un générateur de ransomware WannaCry personnalisable. Il permet aux utilisateurs de sélectionner le texte, les couleurs, les images, la police et d'autres paramètres de l'écran de verrouillage WannaCry. On suppose que les pirates utilisent également l'exécutable Wana Decrypt0r et le diffusent pour générer la rançon. Heureusement, ce « service » n'est pas encore disponible. Les utilisateurs ne peuvent générer qu'un écran de verrouillage WannaCry personnalisé, mais l'exécutable du ransomware ne se propage pas.

N° 5. Wana Decrypt0r 2.0

L'exécutable Wana Decrypt0r 2.0 est MS17-010.exe. L'écran de verrouillage et la demande de rançon sont similaires à ceux du WannaCry. La version indonésienne du virus est disponible.

N° 6. @kee

@kee ransomware crypte les fichiers personnels et fournit une note de rançon dans un « Hello There! Fellow @kee User!.txt“.

N° 7. WannaDecryptOr 2.0

WannaDecryptOr 2.0 n'a pas encore été complètement développé. Il est capable d'infecter les ordinateurs, mais ne peut pas crypter les fichiers. En outre, il s'agit d'un écran de verrouillage et la note de rançon ne fournit pas d'informations sur le virus ni d'instructions sur la façon de payer la rançon. Néanmoins, il est crucial de désinstaller le virus car il peut être mis à jour sous peu et crypter les fichiers par la suite.

N° 8. Je veux m'abonner 1.0

Peu d'informations reçues pour le moment. Il s'agit d'une menace écrite en Java et qui a la couleur grise d'une fenêtre de rançon connue auparavant.

Comme vous pouvez le voir, le virus WannaCry possède de nombreux clones, dont certains sont déjà distribués et les autres sont en phase de développement. Cependant, il est essentiel de mettre à jour et de sécuriser correctement votre PC. Dans cette et cette messages, vous pouvez trouver des informations sur les mesures de précaution à prendre pour vous protéger contre l'attaque WannaCry et sur les mesures à prendre si votre PC a déjà été infecté. En prenant ces mesures préventives, vous protégerez le système de toutes les variantes de WannaCry, y compris ses imitateurs.