Le ransomware Bad Rabbit est le virus informatique le plus agressif et le plus dangereux du moment

WannaCry et Petya ne sont pas les seuls virus qui se sont fait connaître lors des cyberattaques mondiales. Le rançongiciel Bad Rabbit, qui est soupçonné d'être une nouvelle variante de Petya/PasPetya/ExPetr, a durement touché la Russie, l'Ukraine, l'Allemagne, la Turquie et d'autres pays du monde le 24 octobre.

Le ransomware crypte toutes les données sur l'ordinateur et réécrit Master Boot Record. Par conséquent, le malware redémarre le système, puis affiche une demande de rançon à l'écran. La nouvelle variante de malware a déjà touché un certain nombre de pays différents dans le monde, et compte tenu de la rapidité avec laquelle elle se propage, il est indispensable de connaître les principaux faits à son sujet.

Le flux d'informations s'accélère et les utilisateurs d'ordinateurs peuvent rapidement se perdre car chaque site d'actualités fournit de plus en plus de détails sur le virus. Les experts de l'équipe VirusActivity ont préparé une fiche d'information sur

Cyberattaque Bad Rabbit, qu'est-ce que c'est et que doivent savoir les utilisateurs d'ordinateurs.Top 5 des choses à savoir sur la cyberattaque BadRabbit

1. Le ransomware se propage via de fausses mises à jour d'Adobe Flash Player.

Selon les experts, les développeurs du ransomware ont utilisé une méthode de distribution de ransomware ancienne et efficace qui repose sur de fausses mises à jour de Flash Player.[1] Il semble que des pirates aient injecté des codes JavaScript malveillants dans le code HTML de divers sites Web (la plupart d'entre eux sont russe, bulgare ou turc) et les a ainsi forcés à diffuser de fausses fenêtres contextuelles suggérant de mettre à jour un Flash obsolète Joueur.

Si la victime clique sur le bouton « Installer », le script malveillant redirige la victime vers des domaines chargés de logiciels malveillants et télécharge le fichier install_flash_player.exe. À ce stade, la victime peut toujours prendre du recul et supprimer le fichier téléchargé pour éviter une corruption complète des données. Malheureusement, l'exécution dudit fichier démarre immédiatement le processus de cryptage des données.

Le ransomware ne se propage pas en utilisant la vulnérabilité EternalBlue comme l'a fait le virus NotPetya. Au lieu de cela, Bad Rabbit est capable de se propager davantage via les partages SMB.[2]

2. Bad Rabbit est soupçonné d'être une variante améliorée du ransomware Petya/NotPetya

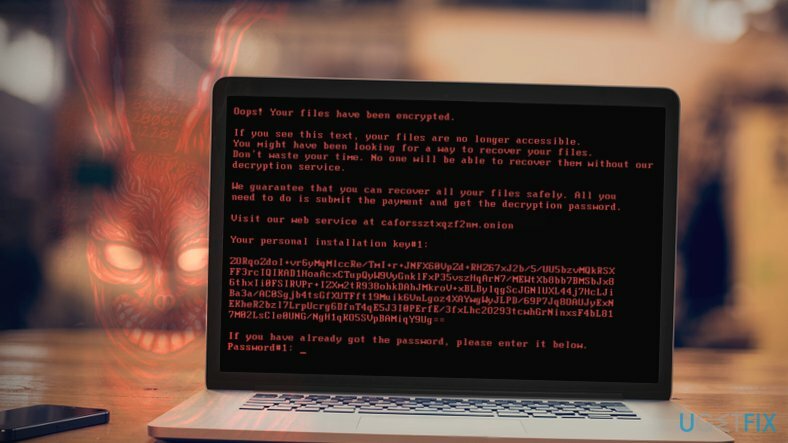

En parlant des origines de Bad Rabbit, nous devons mentionner le tristement célèbre ransomware connu sous le nom de Petya/NotPetya/ExPetr[3]. Les deux virus ont des similitudes et des différences, mais le détail le plus notable est qu'ils modifient tous les deux le Master Boot Record (MBR) et affichent un message effrayant sur un écran d'ordinateur.

3. Le nouveau virus n'est pas un essuie-glace et fonctionne comme un véritable crypto-ransomware qui rend les fichiers inutiles pour exiger une rançon.

BadRabbit, cependant, n'est pas un essuie-glace. Alors que NotPetya a été initialement identifié comme un ransomware, une analyse plus approfondie a révélé qu'il corrompait de façon permanente les données sur le système cible. Les dommages portés par la charge utile malveillante ne pouvaient en aucun cas être inversés.

La nouvelle variante, cependant, crypte les fichiers à l'aide de l'utilitaire DiskCryptor. Les fichiers encodés par Bad Rabbit auront l'extension de fichier .encrypted ajoutée à leurs noms.

4. Le ransomware demande de payer 0,05 Bitcoin

Après avoir crypté les fichiers sur le système cible, le malware modifie le MBR et redémarre l'ordinateur. En conséquence, les victimes se heurtent à un message effrayant écrit en rouge sur fond noir. Le ransomware suggère de visiter une URL d'apparence suspecte qui n'est pas accessible via les navigateurs Web classiques.

La victime doit télécharger et installer le navigateur Tor pour accéder au site de paiement. Le site Web demande alors de saisir la clé d'identification personnelle. Fournir la clé donnée permet à la victime de voir l'adresse Bitcoin des criminels où le paiement doit être transféré. Le ransomware donne 40 heures pour terminer la transaction. Le prix de la rançon augmente dès que 40 heures s'écoulent.

5. Aucun moyen de décrypter les fichiers cryptés par Bad Rabbit

Malheureusement, peu importe vos efforts, il n'y a aucun moyen de récupérer les fichiers corrompus par le malware Bad Rabbit. Il reste encore un peu d'espoir que les analystes de logiciels malveillants puissent trouver une faille dans le code du ransomware qui pourrait leur permettre de créer un outil de décryptage fonctionnel, cependant, pour le moment, de telles attentes semblent irréaliste.

Actuellement, le seul moyen possible de récupérer des fichiers corrompus par cette nouvelle variante de ransomware est d'utiliser une sauvegarde de données.[4] Cependant, vous devez d'abord supprimer le malware Bad Rabbit. Si vous n'êtes pas familier avec les meilleurs outils de suppression de logiciels malveillants de nos jours, nous vous conseillons fortement de lire les critiques sur les sites liés à la sécurité tels que 2-Spyware.com.