Microsoft a récemment reconnu l'existence d'une vulnérabilité zero-day dans son système Windows. Le 23 mars, il a signalé qu'une nouvelle vulnérabilité a été identifiée par ses chercheurs qui peut affecter Windows 7/8/8.1/10 et d'autres versions antérieures. Les versions les plus récentes de Windows 10 sont également concernées, a déclaré un porte-parole de Microsoft.

En plus de cela, Microsoft a également précisé que la vulnérabilité a une portée limitée et ne peut attaquer qu'un type d'utilisateur spécifique. Les utilisateurs qui utilisent le volet de prévisualisation et traitent fréquemment des fichiers de polices sont ceux qui sont en grande partie ciblés.

Microsoft a ajouté qu'ils avaient identifié et réduit à zéro les attaques. Nous avons trouvé deux cas où nous avons remarqué que les attaquants exploitaient des failles dans la bibliothèque Adobe Type Manager, a déclaré Microsoft.

Malheureusement, Microsoft n'a pas encore publié de correctif de sécurité pour la faille récemment découverte qui devrait être publiée le 14 avril 2020. Jusque-là, les utilisateurs doivent prendre des mesures de précaution et correctives pour protéger leur

les fenêtres système.

Vulnérabilité Zero-Day Mars 2020 - Tout ce que vous devez savoir à ce sujet

Un porte-parole de Microsoft a décrit que la vulnérabilité zero-day nouvellement identifiée est liée aux fichiers de polices qui prennent en charge les vides de sécurité actuellement disponibles dans la bibliothèque Adobe Type Manager. Pour plus de clarté, il a déclaré que le problème est dû à une mauvaise gestion des "Format Adobe PostScript Type 1", une police multi-maîtres spécialement conçue.

L'exécution à distance a lieu lorsque l'utilisateur essaie de télécharger un fichier de police et de prévisualiser la police soit dans le volet d'aperçu, soit sous la forme d'une vignette. Les chercheurs ont également indiqué qu'en plus des fichiers de polices OTF/TTF, les attaquants peuvent également exploiter des documents spécialement conçus. « On remarque que les attaquants déploient des méthodes pour tromper les utilisateurs. Ils convainquent les utilisateurs de prévisualiser le fichier dans le volet de prévisualisation de Windows ou de l'ouvrir sur leurs systèmes », a ajouté Microsoft.

En résumé, un simple téléchargement du fichier suffit pour attaquer un système. Étant donné que les cyber-crochets utilisent l'aperçu et les vignettes Windows, l'ouverture du fichier n'est pas nécessairement requise pour que les attaquants exécutent l'attaque.

Ainsi, jusqu'à ce qu'un correctif de sécurité soit publié par Microsoft, il est conseillé aux utilisateurs de désactiver la fonctionnalité de vignette et de volet de prévisualisation sur leur PC Windows. En outre, les experts ont recommandé aux utilisateurs de ne télécharger aucun fichier provenant de sources tierces et peu fiables.

« Les personnes utilisant Windows 7 ne recevront aucun correctif de sécurité, à l'exception de celles qui ont pris la version payante des mises à jour de sécurité étendues de Windows », Microsoft a encore clarifié.

Il y a peu de mesures manuelles que les utilisateurs peuvent pratiquer pour réparer le Vulnérabilité zero-day dans Windows 8/8.1 et 10.

Lire la suite: Comment résoudre les problèmes de mise à jour de Windows

Correctifs de vulnérabilité Zero-Day pour Windows 8/8.1/10

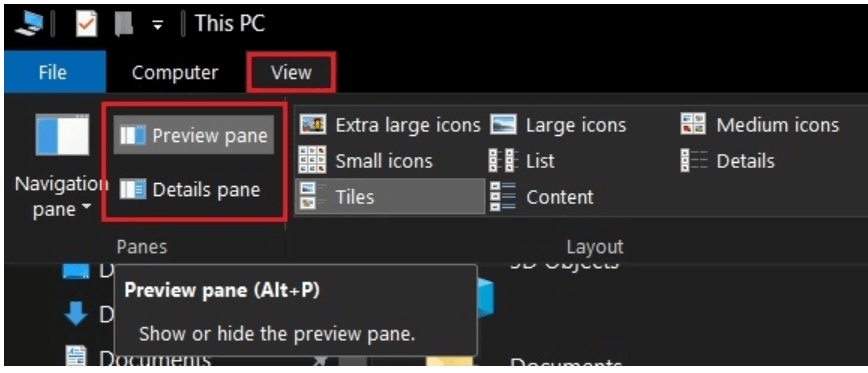

1. Lancez le programme Explorateur de fichiers sur votre système Windows.

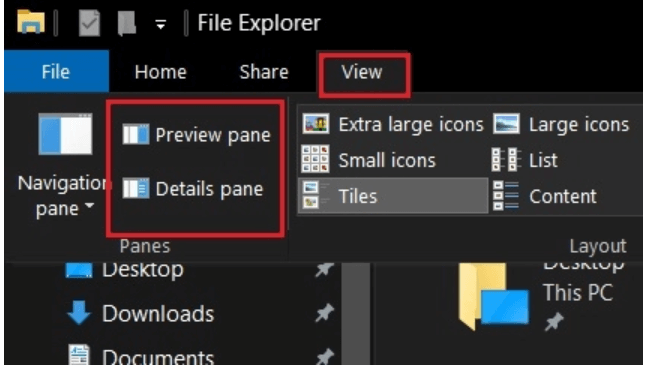

2. Depuis la fenêtre qui vient d'être ouverte, ouvrez le "Voir" languette.

3. À l'étape suivante, choisissez le volet de détails et le volet d'aperçu et désactivez-les.

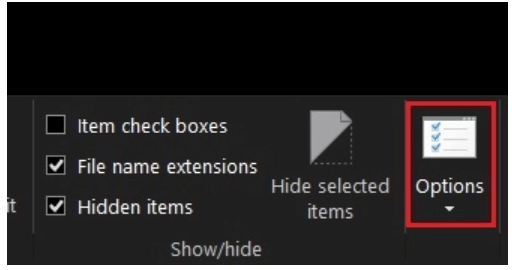

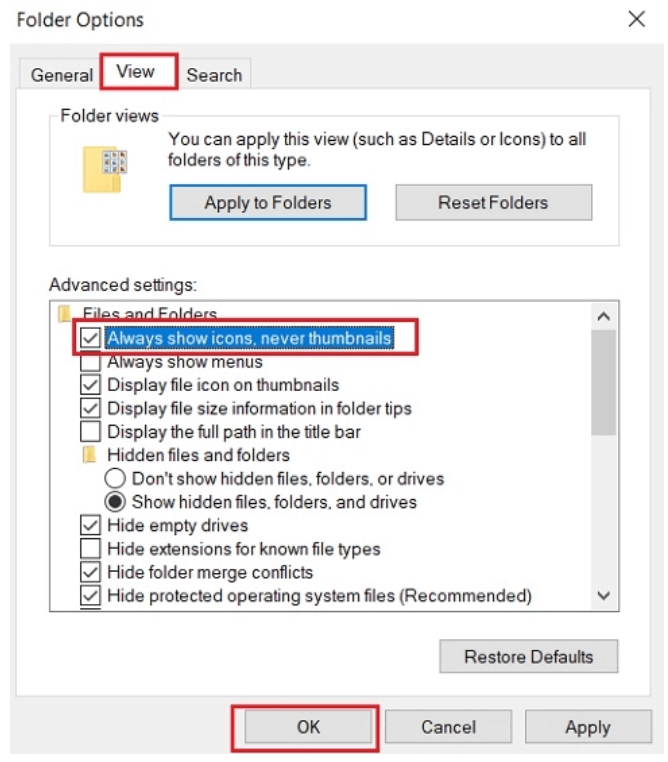

4. Maintenant, dans le coin supérieur droit, cliquez sur l'onglet Affichage suivi du bouton Options.

5. Une nouvelle fenêtre s'ouvrira sur votre écran Windows.

6. Sélectionnez l'onglet Affichage, puis cochez l'option indiquant « Toujours afficher les icônes, jamais les vignettes ».

7. Enregistrez les modifications en cliquant sur le bouton OK.

La réussite des étapes mentionnées ci-dessus comblera toutes les lacunes de votre PC Windows et sauvera votre PC des exploits Zero-day.

Lire la suite: Comment télécharger des pilotes pour des périphériques inconnus

Comment réparer la vulnérabilité Zero-Day sur Windows 7

Maintenant que nous avons appris les étapes pour protéger les versions de Windows 10/8.1 et 8, examinons rapidement comment vous pouvez sécuriser vos ordinateurs Windows 7.

Les menus et sous-menus de Windows 7 étant assez différents, les étapes varient un peu.

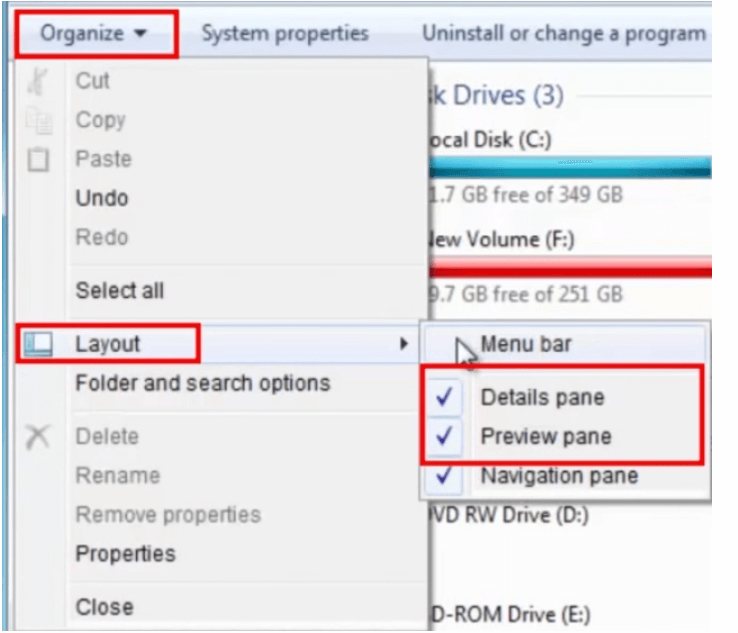

- Pour commencer, lancez l'explorateur de fichiers sur votre système et cliquez sur le bouton « Organiser » situé dans le coin supérieur gauche de votre écran.

- Dans le menu déroulant, cliquez sur le bouton Mise en page.

- Depuis la mise en page, la barre de menus clique sur le volet Aperçu et

- De plus, choisissez le "Dossiers et options de recherche" dans le menu Organiser.

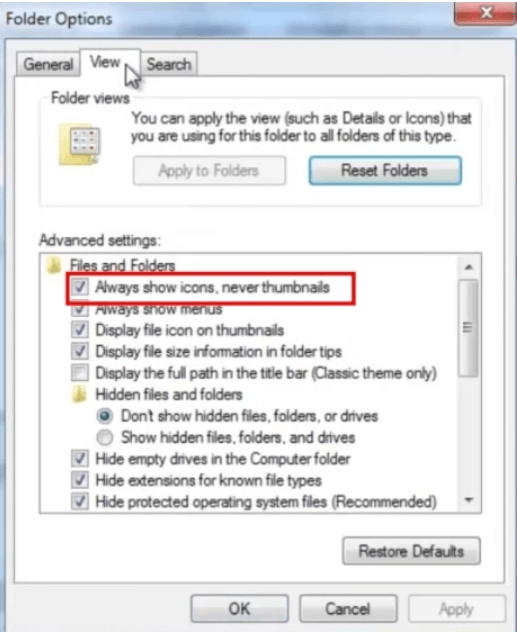

- À l'étape suivante, cliquez sur l'onglet Affichage, puis choisissez l'option indiquant « Toujours afficher les icônes, jamais les vignettes ».

L'exécution des étapes ci-dessus sécurisera votre version de Windows 7 au moins au niveau de l'hôte.

Lire la suite: Comment mettre à niveau vers Windows 10 gratuitement

Conseils supplémentaires

1. Désactiver le service client Web

Désactivez les services WebClient sur votre PC Windows 7 et 10 pour ajouter une autre couche de sécurité. Faire cela rendra votre système inaccessible aux pirates en bloquant toutes les demandes de WebDAV.

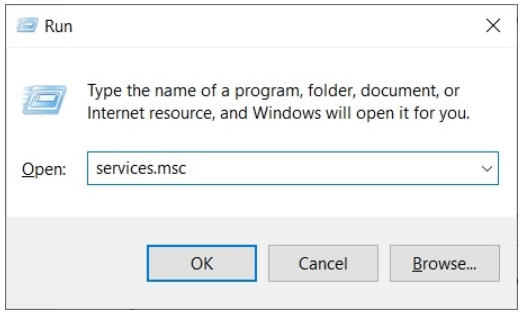

- Ouvrez la fenêtre Exécuter en appuyant sur la touche Windows + R de votre clavier.

- Une fenêtre Exécuter s'ouvrira

- Tapez maintenant « services.msc » et appuyez sur Entrée, ou cliquez sur le bouton OK.

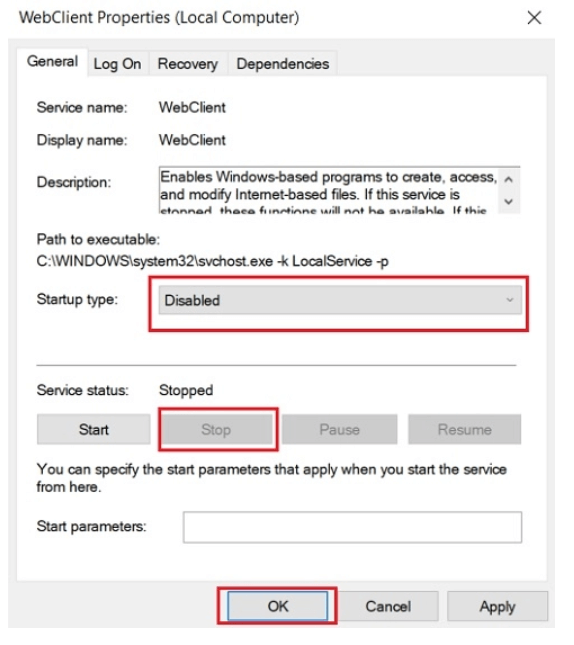

- Maintenant, faites un clic droit sur le « client Web » et choisissez l'option Propriétés dans la liste déroulante.

- Cliquez sur le bouton Arrêter et définissez le "Type de démarrage" en mode Désactiver.

- À la fin, cliquez sur le bouton OK ou appuyez sur Entrée.

2. Renommez le fichier ATMFD.DLL pour mieux protéger votre PC contre la vulnérabilité zero-day

Emballage En haut

Alors, ça y est les amis. Consultez notre blog pour atténuer les risques liés à la vulnérabilité Zero-day. Jusqu'à ce que le correctif de sécurité soit publié par Windows, nous recommandons à nos utilisateurs d'effectuer les modifications manuelles immédiatement sur leur système.

Source de l'image: Beebom et Betakart