De nombreux services réseau s'exécutent en utilisant le protocole de contrôle de transmission ou TCP comme protocole de couche de transport. En effet, TCP offre une communication orientée connexion qui permet au périphérique de transmission d'être sûr que le destinataire prévu du message le reçoive réellement, car une connexion bidirectionnelle est créé.

Cependant, toutes les applications n'ont pas besoin d'avoir ce type de connexion, en particulier les applications en temps réel où il est préférable qu'un message soit abandonné plutôt que d'avoir à attendre qu'il soit retransmis, ce qui retarde tout autre. Pour ces applications, le protocole de datagramme utilisateur ou le protocole de couche de transport UDP est généralement utilisé.

Les jeux vidéo en ligne sont un exemple de type de programme qui utilise UDP. Ces jeux reposent sur des mises à jour constantes envoyées par le serveur et l'ordinateur et tout retard causé par la retransmission de données est nettement plus perturbateur que de devoir gérer un ou deux paquets manqués.

Comme ces services basés sur UDP peuvent se trouver sur n'importe quel réseau, il est important de les vérifier dans le cadre d'un test d'intrusion. Heureusement, comme UDP est assez courant, il est généralement pris en charge par les logiciels de test de réseau, et Nmap ne fait pas exception.

Comment scanner les ports UDP avec Nmap

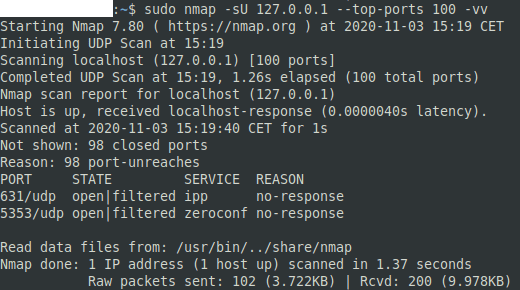

Tester les ports UDP avec Nmap est très similaire au test TCP, en fait, la syntaxe est essentiellement identique. La seule différence est que vous devez spécifier l'indicateur « type d'analyse » en tant que « -sU » plutôt que « -sT » ou « -sS ». Par exemple, une commande pourrait être « nmap -sU 127.0.0.1 –top-ports 100 -vv » pour analyser l'adresse de bouclage des 100 premiers ports UDP les plus courants et pour rapporter les résultats avec une sortie doublement détaillée.

Une chose à savoir avec une analyse UDP est que cela prendra beaucoup de temps. La plupart des demandes ne reçoivent aucune réponse, ce qui signifie que l'analyse doit attendre que la demande expire. Cela rend les analyses beaucoup plus lentes que les analyses TCP qui renvoient généralement une sorte de réponse même si un port est fermé.

Vous pouvez voir quatre résultats pour les ports UDP « ouverts », « ouverts|filtrés », « fermés » et « filtrés ». « Open » indique qu'une requête a reçu une réponse UDP. « Open|filtered » indique qu'aucune réponse n'a été reçue, ce qui pourrait indiquer qu'un service était à l'écoute ou qu'il n'y avait aucun service là-bas. « Fermé » est un message d'erreur ICMP spécifique « port inaccessible ». "Filtré" indique d'autres messages d'erreur ICMP inaccessibles.