Un journal d'accès est un fichier journal qui suit le moment où une ou plusieurs choses ont été accédées. Les journaux d'accès sont un élément essentiel de la sécurité et de l'analyse en informatique. Les journaux d'accès sont également un outil de sécurité important dans le monde physique.

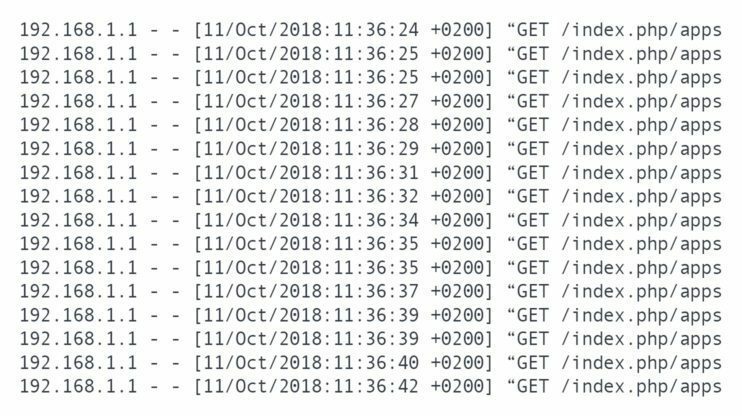

Un journal d'accès suit la date et l'heure à laquelle quelque chose est accédé ou tenté d'être accédé. Généralement par qui, ainsi que cela est connu. Les journaux d'accès incluent souvent également des informations secondaires. Ces informations secondaires peuvent fournir un contexte ou d'autres données analytiquement utiles.

Journaux d'accès et sécurité numérique

Les journaux d'accès peuvent suivre quand quelqu'un tente d'accéder à un système privilégié. Ou fichier et peut être assez simple. Il peut suivre des points de données tels que "l'accès a-t-il réussi?", "qui a essayé d'accéder au fichier?", "Quand la tentative a-t-elle eu lieu?". Dans certains cas, le journal d'accès peut même suivre les modifications apportées. Cela serait généralement enregistré séparément.

L'accès refusé est un état qui doit être consigné. Cela donne un aperçu direct du moment où quelqu'un tente d'accéder à quelque chose qu'il ne devrait pas. Bien sûr, il y a des raisons potentiellement légitimes à cela. L'utilisateur a peut-être fait une faute de frappe dans son mot de passe. Ou peut-être que l'utilisateur n'a pas reçu l'accès qu'il aurait dû avoir.

L'alternative est qu'un utilisateur non autorisé tente d'accéder. Dans le cas d'un serveur Web, il peut s'agir d'un pirate informatique non authentifié tentant d'accéder à un fichier sensible. Il peut également s'agir d'un compte d'utilisateur légitime essayant d'accéder à un fichier auquel il n'est pas autorisé. En supposant que l'utilisateur légitime ne devrait pas avoir accès, le compte pourrait être compromis ou l'utilisateur est devenu un voyou.

Le suivi lorsque l'accès est réussi est également utile. L'accès lui-même n'est peut-être pas un problème, mais les actions ultérieures peuvent l'être. Par exemple, le suivi des comptes accédant à un backend de site Web peut permettre un suivi médico-légal si le site est dégradé. La simple journalisation du nom d'utilisateur peut ne pas suffire pour ce cas d'utilisation. Combiné à l'adresse IP, il serait possible de voir si l'utilisateur légitime a dégradé le site ou si un pirate a utilisé son compte. Cela pourrait être déterminé parce que les adresses IP source correspondraient ou non aux données enregistrées historiquement.

Accéder aux journaux et aux analyses

Les journaux d'accès aux données publiques peuvent permettre l'analyse des tendances générales. Par exemple, enregistrer l'accès à chaque page d'un site Web peut vous permettre de voir quelles pages sont les plus populaires et quelles pages sont les moins populaires. Des informations supplémentaires telles que l'adresse IP du visiteur peuvent vous permettre d'analyser le comportement de déplacement des visiteurs de votre site Web. Vous pouvez voir par quelle page ils ont été amenés et quel contenu les a retenus.

La journalisation d'autres informations telles que l'en-tête du référent peut vous informer de quels sites proviennent vos visiteurs et potentiellement du succès de campagnes publicitaires spécifiques. La tenue d'un journal de la chaîne de l'agent utilisateur peut vous permettre de voir les navigateurs que votre base d'utilisateurs préfère et les navigateurs pour lesquels vous devez prioriser les optimisations et la compatibilité.

La journalisation lorsque des utilisateurs spécifiques effectuent des actions spécifiques peut également vous permettre de créer un profil de modèles d'activité légitimes. Il peut alors être utile de savoir quand ces modèles sont rompus, car cela pourrait indiquer un incident de sécurité. Il existe, bien sûr, de nombreuses autres explications légitimes à un changement de schémas et de comportement, cela ne devrait donc pas immédiatement être une cause de préoccupation majeure.

Journaux d'accès et sécurité physique

De nombreuses entreprises pratiquent la sécurité physique dans leurs bureaux et centres de données. La journalisation des accès ici peut être low-tech, comme l'utilisation d'un livre de connexion. Des options de haute technologie telles que les cartes de porte RFID peuvent également être utilisées. La journalisation des accès physiques est une excellente première ligne de défense physique. Alors qu'un voleur ou un pirate informatique peut être disposé à entrer et à voir ce qu'il peut faire, se connecter, fournir le nom de la personne que vous êtes là pour voir et pourquoi vous êtes là complique les choses.

Les cartes d'accès verrouillent essentiellement toutes ou un bon nombre de portes. Cela rend beaucoup plus difficile pour les pirates ou les voleurs de se déplacer de manière fiable dans le bâtiment. N'ayant pas de carte d'accès légitime, ils comptent sur des employés honnêtes qui ouvrent la porte et ignorent la formation concernant l'autorisation des personnes à suivre.

Bien sûr, il existe de nombreuses façons de contrer ces mesures de sécurité physique. Même en l'absence d'autres mesures en place, elles peuvent être un moyen de dissuasion raisonnable. Les voleurs et les pirates informatiques potentiels doivent être beaucoup plus informés avant d'essayer quoi que ce soit. Ils s'appuieraient sur des compétences en ingénierie sociale et au moins un peu de chance.

Journaux d'accès et sécurité physique

La journalisation des accès physiques à un bâtiment présente un avantage potentiellement salvateur. Dans le cas d'une évacuation d'urgence, à cause d'un incendie ou d'une autre raison, il peut être possible de savoir précisément combien de personnes se trouvaient dans le bâtiment. Ces informations peuvent ensuite être combinées avec un décompte pour déterminer si quelqu'un est coincé à l'intérieur et a besoin que les pompiers tentent de le localiser et de le secourir. Alternativement, il peut informer l'équipe de pompiers qu'il n'y a aucun risque pour la vie, leur permettant de prendre moins de risques personnels pour éteindre l'incendie.

Les journaux d'accès peuvent être à la fois une bénédiction et une malédiction dans certains scénarios comme celui-ci. Par exemple, avec une feuille de présence papier, il n'y a pas nécessairement de feuille de présence, ce qui rend impossible de savoir qui doit être comptabilisé. Les systèmes numériques sont encore plus sujets à un problème quelque peu connexe. Dans de nombreux cas, si quelqu'un suit un collègue à travers une porte, il se peut qu'il ne prenne pas la peine de scanner son laissez-passer, mais qu'il se fraie un chemin à la place.

De plus, les systèmes numériques rapportent généralement aux ordinateurs internes. Ces ordinateurs internes seraient situés à l'intérieur du bâtiment maintenant évacué, ce qui rendrait difficile de vérifier combien de personnes doivent être prises en compte.

De plus, d'autres facteurs humains peuvent saboter les plans les mieux conçus. En cas d'incendie, tout le monde est censé se rendre au point de rassemblement d'urgence. Certaines personnes, cependant, peuvent prendre une sortie différente et attendre au mauvais endroit. D'autres peuvent en profiter pour fumer une cigarette ou aller dans les magasins. La sécurité physique est difficile à assurer de la sorte et oblige chacun à suivre les procédures, ce qui n'arrive pas toujours.

Conclusion

Un journal d'accès est un fichier ou un document qui suit l'accès ou les tentatives d'accès à un système. Ils peuvent être utilisés pour des systèmes physiques tels que des bâtiments et des centres de données ou des systèmes informatiques tels que des sites Web ou des documents sensibles. Les journaux fournissent une aide pour assurer le suivi de la sécurité et, avec les bons points de données, peuvent permettre des analyses utiles.