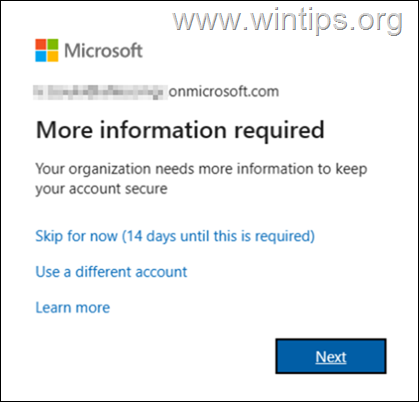

इस गाइड में आपको Microsoft 365 टू-फैक्टर ऑथेंटिकेशन प्रॉम्प्ट "अधिक जानकारी की आवश्यकता है" को अक्षम करने के लिए चरण दर चरण निर्देश मिलेंगे। आपके खाते को सुरक्षित रखने के लिए आपके संगठन को अधिक जानकारी की आवश्यकता है। अभी के लिए छोड़ें (इसकी आवश्यकता होने तक 14 दिन)"।

Microsoft 365 में मल्टी-फैक्टर ऑथेंटिकेशन (MFA) या टू-फैक्टर ऑथेंटिकेशन (2FA) (उदा। Office 365), उपयोगकर्ताओं को स्वयं को प्रमाणित करने के लिए एक अतिरिक्त चरण का उपयोग करने की आवश्यकता होती है। Microsoft 365 में MFA का उपयोग करने से आपको उपयोगकर्ताओं को प्रमाणित करते समय अधिक सुरक्षा मिलती है और उनके खाते और डेटा को छेड़छाड़ से बचाया जा सकता है।

Microsoft Office 365 में बनाए गए नए उपयोगकर्ताओं के लिए Azure Active Directory में डिफ़ॉल्ट रूप से MFA/2FA सक्षम है, और उन्हें उनके स्थान पर संकेत देता है 14 दिनों के भीतर खुद को प्रमाणित करने के लिए या "छोड़ने" के लिए एक अतिरिक्त प्रमाणीकरण विधि को सेटअप करने और उपयोग करने के लिए पहला साइन-इन अब"। यदि 14-दिन की अवधि के बाद, उपयोगकर्ता अपनी पहचान सत्यापित करने के लिए कोई अतिरिक्त विधि निर्दिष्ट नहीं करता है, तो वे Microsoft 365 सेवाओं से कनेक्ट नहीं हो पाएंगे और उन्हें लॉक कर दिया जाएगा।

चूंकि कुछ संगठन नहीं चाहते कि उपयोगकर्ता अपनी पहचान सत्यापित करने के लिए हमेशा एक द्वितीयक चरण का उपयोग करें, इस ट्यूटोरियल में हम दिखाते हैं कि दो-कारकों को कैसे बंद किया जाए संगठन के सभी उपयोगकर्ताओं के लिए Microsoft 365 व्यवस्थापन केंद्र में प्रमाणीकरण और इसे केवल उस व्यवस्थापक या अन्य खाते के लिए सक्षम करने के लिए जिन्हें इसे बनाए रखने की आवश्यकता है सुरक्षित।

Azure AD में Microsoft 365 द्वि-कारक प्रमाणीकरण को सुरक्षित रूप से अक्षम कैसे करें।

स्टेप 1। Azure AD सुरक्षा डिफ़ॉल्ट अक्षम करें।

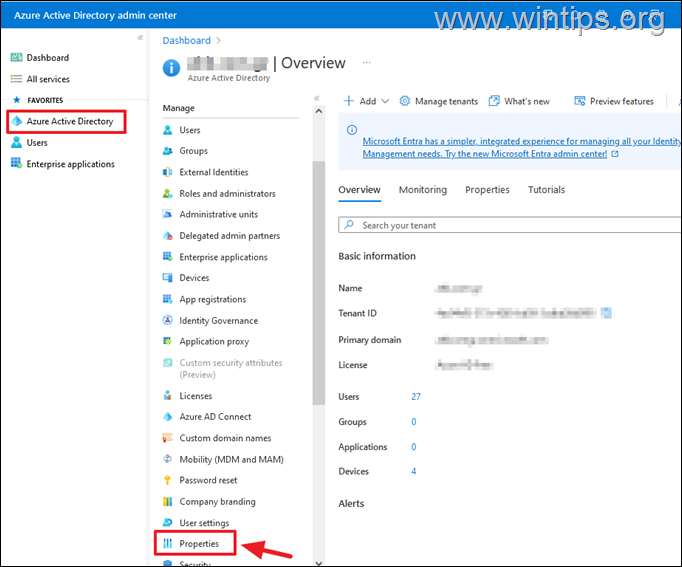

1. दाखिल करना को एज़्योर पोर्टल. (Azure Active Directory व्यवस्थापन केंद्र)

2. चुनना Azure सक्रिय निर्देशिका बाएँ और दाएँ क्लिक पर गुण।

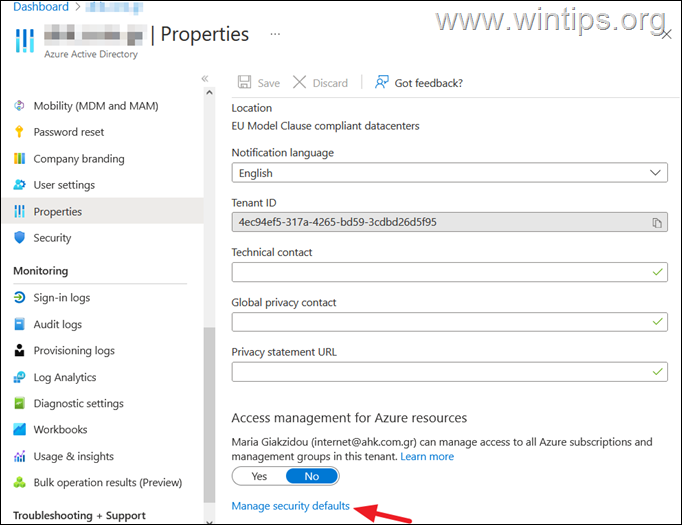

3. पर गुण पेज का चयन सुरक्षा डिफ़ॉल्ट प्रबंधित करें।

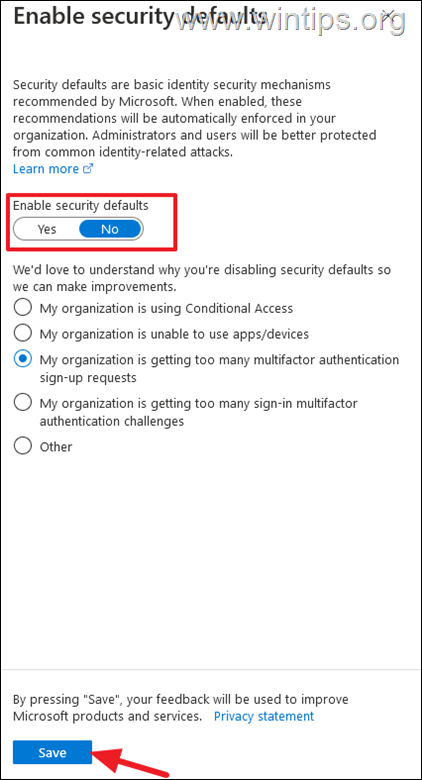

4. ठीक सुरक्षा डिफ़ॉल्ट सक्षम करें पर स्विच नहीं, फिर नीचे कोई कारण चुनें और क्लिक करें बचाना।

5. इस बिंदु पर, आपने वैश्विक व्यवस्थापकों और बिलिंग खातों सहित Azure AD के सभी उपयोगकर्ताओं के लिए बहु-कारक प्रमाणीकरण अक्षम कर दिया है, जो सुरक्षित नहीं है और इसकी अनुशंसा नहीं की जाती है। इसलिए, कम से कम ग्लोबल एडमिनिस्ट्रेटर और बिलिंग एडमिनिस्ट्रेटर अकाउंट के लिए मल्टीफैक्टर ऑथेंटिकेशन को आगे बढ़ाएं और सक्षम करें, जैसा कि नीचे निर्देश दिया गया है।

चरण दो। Microsoft 365 में विशिष्ट खातों के लिए MFA सक्षम करें (MFA प्रति उपयोगकर्ता सक्षम करें)।

Office 365 में लॉग इन करने के लिए व्यवस्थापकों या विशिष्ट उपयोगकर्ताओं को मल्टीफ़ैक्टर प्रमाणीकरण (उर्फ "दो कारक प्रमाणीकरण") का उपयोग करने की आवश्यकता के लिए, प्रति उपयोगकर्ता MFA को निम्नानुसार संशोधित करने के लिए आगे बढ़ें:

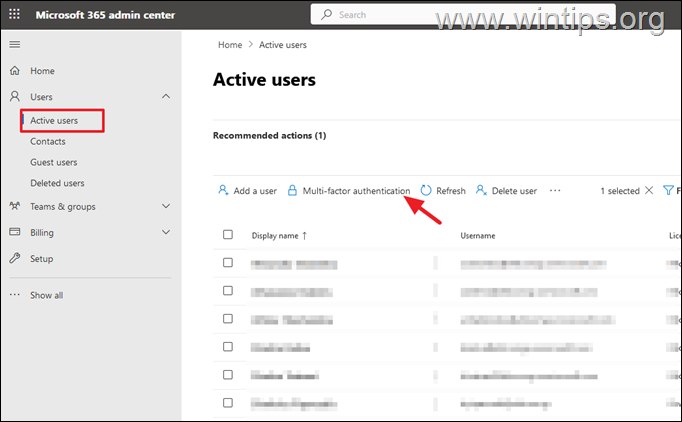

1. से माइक्रोसॉफ्ट ऑफिस 365 एडमिन सेंटर, के लिए जाओ उपयोगकर्ताओं > सक्रिय उपयोगकर्ता।

2. चुनना बहु-कारक प्रमाणीकरण मेनू बार में।

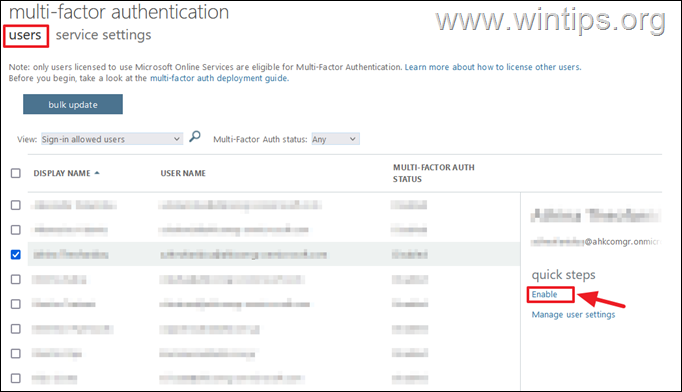

3. 'मल्टी-फैक्टर ऑथेंटिकेशन' पेज में:

4अ. में उपयोगकर्ताओं टैब पर, उस उपयोगकर्ता (उपयोगकर्ताओं) का चयन करें जिसे आप MFA को सक्षम करना चाहते हैं और क्लिक करें सक्षम करना। *

* महत्वपूर्ण:कम से कम Microsoft 365 ग्लोबल और बिलिंग व्यवस्थापकों के लिए दो-कारक प्रमाणीकरण आवश्यक होना चाहिए।

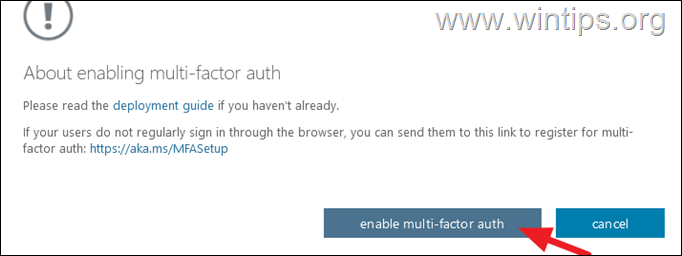

4ख। क्लिक मल्टी-फैक्टर ऑथेंटिकेशन को सक्षम करें

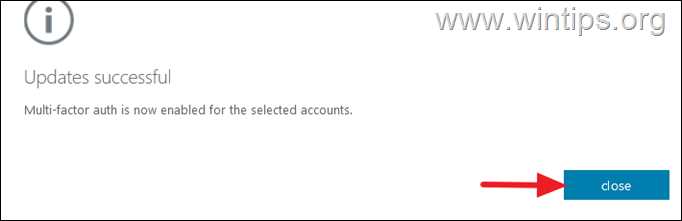

4ग. क्लिक बंद करना और आपने कल लिया। अब से चयनित उपयोगकर्ताओं को लॉगिन करने के लिए एमएफए के लिए कहा जाएगा।

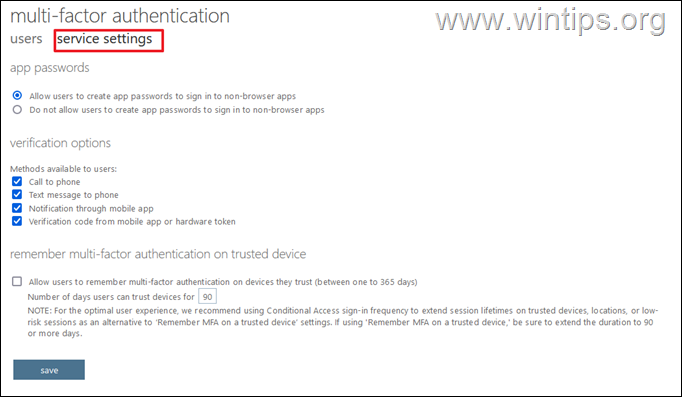

5. का चयन करें सेवा सेटिंग्स टैब, उपयोगकर्ता के लिए उपलब्ध बहु-कारक प्रमाणीकरण विधियों को देखने और चुनने के लिए और क्लिक करें बचाना. *

* अतिरिक्त सहायता: Microsoft 365 उपयोगकर्ता के लिए प्रमाणीकरण विधियों के विवरण (फ़ोन, ईमेल, आदि) को जोड़ने या संशोधित करने के लिए:

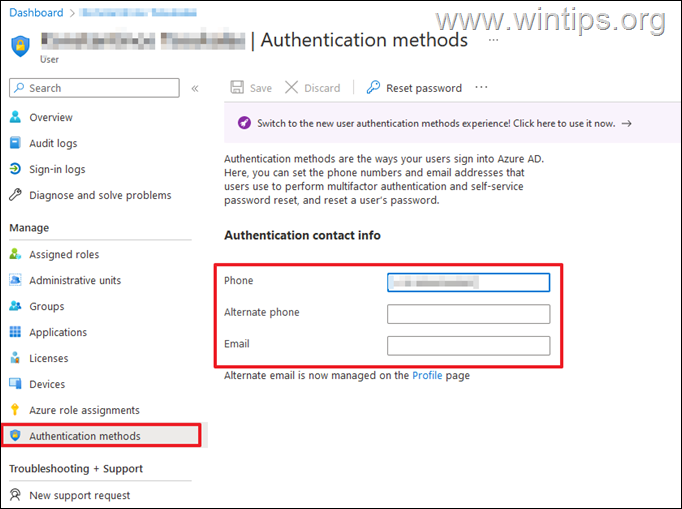

1. के लिए जाओ Azure सक्रिय निर्देशिका व्यवस्थापन केंद्र > उपयोगकर्ताओं

2. उस उपयोगकर्ता पर क्लिक करें जिसे आप चाहते हैं और फिर खोलें प्रमाणीकरण के तरीके पृष्ठ। यहां संबंधित 'प्रमाणीकरण संपर्क जानकारी' फ़ील्ड में आवश्यक जानकारी भरें और फिर क्लिक करें बचाना परिवर्तनों को लागू करने के लिए।

इतना ही! मुझे बताएं कि क्या इस गाइड ने आपके अनुभव के बारे में अपनी टिप्पणी छोड़कर आपकी मदद की है। दूसरों की मदद करने के लिए कृपया इस गाइड को लाइक और शेयर करें।