Posljednjih godina cyber kriminalci distribuiraju novu vrstu virusa koji mogu šifrirati datoteke na vašem računalu (ili vašoj mreži) u svrhu lakšeg zarađivanja novca od svojih žrtava. Ova vrsta virusa naziva se “Ransomware” i mogu zaraziti računalne sustave ako korisnik računala ne obratite pozornost kada otvarate privitke ili poveznice nepoznatih pošiljatelja ili web-mjesta koje su hakirali kibernetičkih kriminalaca. Prema mom iskustvu, jedini siguran način da se zaštitite od ove vrste virusa je čiste sigurnosne kopije vaših datoteka pohranjene na mjestu odvojenom od vašeg računala. Na primjer, na isključenom vanjskom USB tvrdom disku ili na DVD-Rom-u.

Ovaj članak sadrži važne informacije o nekim poznatim virusima ransomware-a za šifriranje – kripto-virusima koji su namijenjeni šifriranje kritičnih datoteka plus dostupne opcije i uslužni programi za dešifriranje vaših šifriranih datoteka nakon infekcije. Napisao sam ovaj članak kako bih sve informacije o dostupnim alatima za dešifriranje sačuvao na jednom mjestu i nastojat ću ovaj članak održavati ažuriranim. Molimo podijelite s nama svoje iskustvo i sve druge nove informacije koje možda znate kako bismo pomogli jedni drugima.

Kako dešifrirati datoteke šifrirane iz Ransomwarea – Opis i poznati alati za dešifriranje – Metode:

- NAZIV RANSOWARE-a

- Cryptowall

- CryptoDefence & How_Decrypt

- Cryptorbit ili HowDecrypt

- Cryptolocker (Troj/Ransom-ACP), “Trojan. Otkupnina. F)

- CryptXXX V1, V2, V3 (varijante: .crypt, crypz ili 5 heksadecimalnih znakova)

- Locky & AutoLocky (varijante: .locky)

- Trojan-Ransom. Win32.Rektor

- Trojan-Ransom. Win32.Xorist, Trojan-Ransom. MSIL.Vandev

- Trojan-Ransom. Win32.Rakhni

- Trojan-Ransom. Win32.Rannoh ili Trojan-Ransom. Win32.Cryakl.

- TeslaCrypt (varijante: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)

- TeslaCrypt 3.0 (varijante: .xxx, .ttt, .micro, .mp3)

- TeslaCrypt 4.0 (naziv datoteke i ekstenzija nepromijenjeni)

Ažuriranja iz lipnja 2016.:

1. Trend Micro je objavio a Dešifriranje datoteka za ransomware alat za pokušaj dešifriranja datoteka šifriranih sljedećim obiteljima ransomwarea:

CryptXXX V1, V2, V3*

.crypt, crypz ili 5 heksadecimalnih znakova

CryptXXX V4, V5.5 Heksadecimalni znakovi

TeslaCrypt V1.ECC

TeslaCrypt V2.VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3.XXX ili TTT ili MP3 ili MICRO

TeslaCrypt V4.

SNLocker.RSNSZaključano

AutoLocky.locky

BadBlock

777.777

XORIST.xorist ili slučajni nastavak

XORBAT.kriptirano

CERBER V1 <10 nasumičnih znakova>.cerber

Stampado.zaključan

Nemucod.kriptirano

Himera.kripta

* Bilješka: Odnosi se na CryptXXX V3 ransomware: Zbog napredne enkripcije ovog konkretnog Crypto-Ransomwarea, samo djelomični podaci dešifriranje je trenutačno moguće na datotekama zahvaćenim CryptXXX V3, a za popravak morate koristiti alat treće strane za popravak datoteke kao što su: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Da biste preuzeli Trend Micro-ov alat za dešifriranje datoteka Ransomware (i pročitali upute o tome kako ga koristiti), idite na ovu stranicu: Preuzimanje i korištenje programa Trend Micro Ransomware File Decryptor

2. Kasperky je izdao sljedeće alate za dešifriranje:

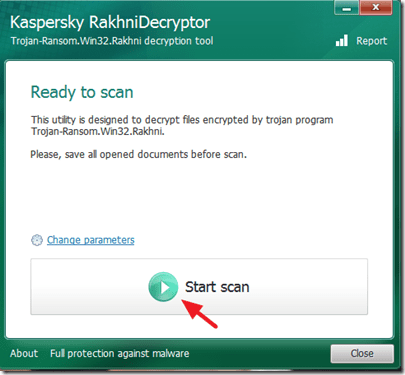

A. Kasperskyjev alat RakhniDecryptor dizajniran je za dešifriranje datoteka na koje utječe*:

* Bilješka: Uslužni program RakhniDecryptor uvijek se ažurira kako bi dešifrirao datoteke iz nekoliko obitelji ransomwarea.

Rakhni

Agent.iih

Aura

Autoit

Pletor

Rotor

Lamer

Lortok

Cryptokluchen

Demokrija

Bitman – TeslaCrypt verzija 3 i 4B. Kasperskyjev RannohDecryptor alat dizajniran je za dešifriranje datoteka na koje utječe:

Rannoh

AutoIt

Bijes

Crybola

Cryakl

CryptXXX verzije 1 i 2

Cryptowall – Informacije o virusima i mogućnosti dešifriranja.

The Cryptowall (ili "Cryptowall Decrypter”) virus je nova varijanta Kriptodbrana ransomware virus. Kada je računalo zaraženo s Cryptowall ransomware, zatim sve kritične datoteke na računalu (uključujući datoteke na mapiranim –mrežnim- pogonima ako ste prijavljeni u mrežu) postaju šifrirani snažnom enkripcijom, što čini dešifriranje praktički nemogućim ih. Nakon što Cryptowall enkripcijom, virus stvara i šalje privatni ključ (lozinku) privatnom poslužitelju kako bi ga kriminalac koristio za dešifriranje vaših datoteka. Nakon toga, kriminalci obavještavaju svoje žrtve da su sve njihove kritične datoteke šifrirane i jedini način da ih dešifriraju je da platiti otkupninu od 500$ (ili više) u određenom vremenskom razdoblju, inače će se otkupnina udvostručiti ili će njihove datoteke biti izgubljene trajno.

Kako dešifrirati datoteke zaražene Cryptowallom i vratiti vaše datoteke:

Ako želite dešifrirati Cryptowall šifrirane datoteke i vratite svoje datoteke, tada imate sljedeće mogućnosti:

A. Prva opcija je da platite otkupninu. Ako se odlučite na to, nastavite s plaćanjem na vlastitu odgovornost jer prema našem istraživanju neki korisnici dobivaju svoje podatke natrag, a neki ne. Imajte na umu da kriminalci nisu najpouzdaniji ljudi na planeti.

B. Druga je opcija očistiti zaraženo računalo, a zatim vratiti zaražene datoteke iz čiste sigurnosne kopije (ako je imate).

C. Ako nemate čistu sigurnosnu kopiju, jedina opcija koja preostaje je vratiti svoje datoteke u prethodne verzije iz "Kopije u sjeni”. Imajte na umu da ovaj postupak radi samo u sustavima Windows 8, Windows 7 i Vista OS i samo ako je "Vraćanje sustava” značajka je prethodno bila omogućena na vašem računalu i nije onemogućena nakon Cryptowall infekcija.

- Link za preporuku: Kako vratiti svoje datoteke iz Shadow Copies.

Detaljna analiza od Cryptowall Infekcija i uklanjanje ransomwareom mogu se pronaći u ovom postu:

- Kako ukloniti CryptoWall virus i vratiti svoje datoteke

CryptoDefense & How_Decrypt – Informacije o virusima i dešifriranje.

Kriptodbranaje još jedan ransomware virus koji snažnom enkripcijom može šifrirati sve datoteke na vašem računalu bez obzira na njihovu ekstenziju (vrstu datoteke) tako da ih je praktički nemoguće dešifrirati. Virus može onemogućiti “Vraćanje sustava” na zaraženom računalu i može izbrisati sve “Kopije u sjeni volumena” datoteke, tako da ne možete vratiti svoje datoteke na njihove prethodne verzije. Nakon infekcije Kriptodbrana ransomware virus, stvara dvije datoteke u svakoj zaraženoj mapi (“How_Decrypt.txt” i “How_Decrypt.html”) s detaljnim uputama o tome kako platiti otkupninu kako bi dešifrirao vaše datoteke i šalje privatni ključ (lozinku) na privatni poslužitelj kako bi ga kriminalac upotrijebio za dešifriranje vaših datoteke.

Detaljna analiza od Kriptodbrana Infekcija i uklanjanje ransomwareom mogu se pronaći u ovom postu:

- Kako ukloniti CryptoDefense virus i vratiti svoje datoteke

Kako dešifrirati šifrirane datoteke Cryptodefense i vratiti svoje datoteke:

U cilju dešifriranja Kriptodbrana zaražene datoteke imate ove opcije:

A. Prva opcija je da platite otkupninu. Ako se odlučite na to, nastavite s plaćanjem na vlastitu odgovornost jer prema našem istraživanju neki korisnici dobivaju svoje podatke natrag, a neki ne. Imajte na umu da kriminalci nisu najpouzdaniji ljudi na planeti.

B. Druga je opcija očistiti zaraženo računalo, a zatim vratiti zaražene datoteke iz čiste sigurnosne kopije (ako je imate).

C. Ako nemate čistu sigurnosnu kopiju, možete pokušati vratiti svoje datoteke u prethodne verzije iz "Kopije u sjeni”. Imajte na umu da ovaj postupak radi samo u sustavima Windows 8, Windows 7 i Vista OS i samo ako je "Vraćanje sustava” značajka je prethodno bila omogućena na vašem računalu i nije onemogućena nakon Kriptodbrana infekcija.

- Link za preporuku: Kako vratiti svoje datoteke iz Shadow Copies.

D. Konačno, ako nemate čistu sigurnosnu kopiju i ne možete vratiti svoje datoteke iz "Kopije u sjeni“, tada možete pokušati dešifrirati Kriptodbrana šifrirane datoteke pomoću Emsisoftov dekriptor korisnost. Napraviti to:

Važna obavijest: Ovaj uslužni program radi samo za računala zaražena prije 1. travnja 2014.

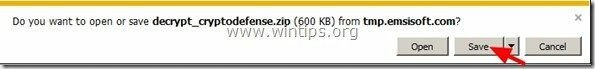

1.preuzimanje datoteka “Emsisoft Decrypter” uslužni program za vaše računalo (npr Radna površina).

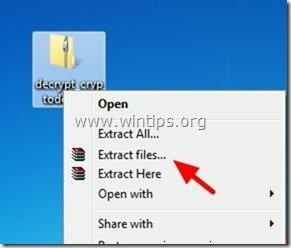

2. Kada je preuzimanje dovršeno, idite na svoj Radna površina i “Ekstrakt” the “decrypt_cryptodefense.zip" datoteka.

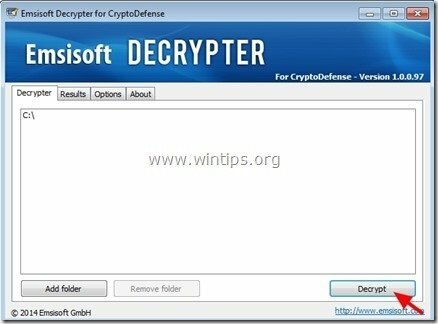

3. Sada dvostruki klik pokrenuti "decrypt_cryptodefense” korisnost.

4. Na kraju pritisnite "Dešifrirajte” za dešifriranje datoteka.

Izvor – Dodatne informacije: Detaljan vodič o tome kako dešifrirati šifrirane datoteke CryptoDefense pomoću Emsisoftov dešifriranje uslužni program možete pronaći ovdje: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit ili HowDecrypt – informacije o virusima i dešifriranje.

Cryptorbit ili KakoDekriptirati virus je ransomware virus koji može šifrirati sve datoteke na vašem računalu. Nakon što je vaše računalo zaraženo sa Cryptorbit virus sve vaše kritične datoteke su šifrirane bez obzira na njihovu ekstenziju (vrstu datoteke) uz jaku enkripciju koja ih čini praktički nemogućim dešifrirati. Virus također stvara dvije datoteke u svakoj zaraženoj mapi na vašem računalu (“HowDecrypt.txt” i “HowDecrypt.gif”) s detaljnim uputama o tome kako možete platiti otkupninu i dešifrirati svoje datoteke.

Detaljna analiza od Cryptorbit Infekcija i uklanjanje ransomwareom mogu se pronaći u ovom postu:

- Kako ukloniti virus Cryptorbit (HOWDECRYPT) i vratiti svoje datoteke

Kako dešifrirati datoteke zaražene Cryptorbitom i vratiti vaše datoteke:

U cilju dešifriranja Cryptorbit šifrirane datoteke imate ove opcije:

A. Prva opcija je da platite otkupninu. Ako se odlučite na to, nastavite s plaćanjem na vlastitu odgovornost jer prema našem istraživanju neki korisnici dobivaju svoje podatke natrag, a neki ne.

B. Druga je opcija očistiti zaraženo računalo, a zatim vratiti zaražene datoteke iz čiste sigurnosne kopije (ako je imate).

C. Ako nemate čistu sigurnosnu kopiju, možete pokušati vratiti svoje datoteke u prethodne verzije iz "Kopije u sjeni”. Imajte na umu da ovaj postupak radi samo u sustavima Windows 8, Windows 7 i Vista OS i samo ako je "Vraćanje sustava” značajka je prethodno bila omogućena na vašem računalu i nije onemogućena nakon Cryptorbit infekcija.

- Link za preporuku: Kako vratiti svoje datoteke iz Shadow Copies.

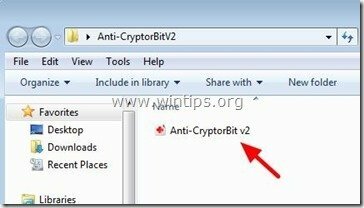

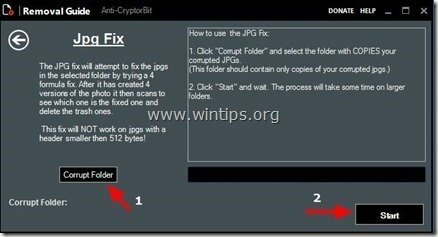

D. Konačno, ako nemate čistu sigurnosnu kopiju i ne možete vratiti svoje datoteke iz "Kopije u sjeni” tada možete pokušati dešifrirati Cryptorbit's šifrirane datoteke pomoću Anti-CryptorBit korisnost. Napraviti to:

1.preuzimanje datoteka “Anti-CryptorBit” uslužni program za vaše računalo (npr Radna površina)

2. Kada je preuzimanje dovršeno, idite na svoj Radna površina i “Ekstrakt” the “Anti-CryptorBitV2.zip" datoteka.

3. Sada dvostruki klik pokrenuti Anti-CryptorBitv2 korisnost.

4. Odaberite koju vrstu datoteka želite oporaviti. (npr. "JPG")

5. Na kraju odaberite mapu koja sadrži oštećene/šifrirane (JPG) datoteke i zatim pritisnite "Početak” da biste ih popravili.

Cryptolocker – informacije o virusima i dešifriranje.

Cryptolocker (također poznat kao "Troj/Ransom-ACP”, “Trojanski. Otkupnina. F”) je gadni virus Ransomware (TROJAN) i kada zarazi vaše računalo, šifrira sve datoteke bez obzira na njihovu ekstenziju (vrstu datoteke). Loša vijest s ovim virusom je da, nakon što zarazi vaše računalo, vaše kritične datoteke su šifrirane snažnom enkripcijom i praktički ih je nemoguće dešifrirati. Nakon što je računalo zaraženo virusom Cryptolocker, tada se na računalu žrtve pojavljuje informativna poruka koja zahtijeva plaćanje (otkupninu) od 300$ (ili više) kako bi se dešifrirali vaše datoteke.

Detaljna analiza od Cryptolocker Infekcija i uklanjanje ransomwareom mogu se pronaći u ovom postu:

- Kako ukloniti CryptoLocker Ransomware i vratiti svoje datoteke

Kako dešifrirati datoteke zaražene Cryptolockerom i vratiti vaše datoteke:

U cilju dešifriranja Cryptolocker zaražene datoteke imate ove opcije:

A. Prva opcija je da platite otkupninu. Ako se odlučite na to, nastavite s plaćanjem na vlastitu odgovornost jer prema našem istraživanju neki korisnici dobivaju svoje podatke natrag, a neki ne.

B. Druga je opcija očistiti zaraženo računalo, a zatim vratiti zaražene datoteke iz čiste sigurnosne kopije (ako je imate).

C. Ako nemate čistu sigurnosnu kopiju, možete pokušati vratiti svoje datoteke u prethodne verzije iz "Kopije u sjeni”. Imajte na umu da ovaj postupak radi samo u sustavima Windows 8, Windows 7 i Vista OS i samo ako je "Vraćanje sustava” značajka je prethodno bila omogućena na vašem računalu i nije onemogućena nakon Cryptolocker infekcija.

- Link za preporuku: Kako vratiti svoje datoteke iz Shadow Copies.

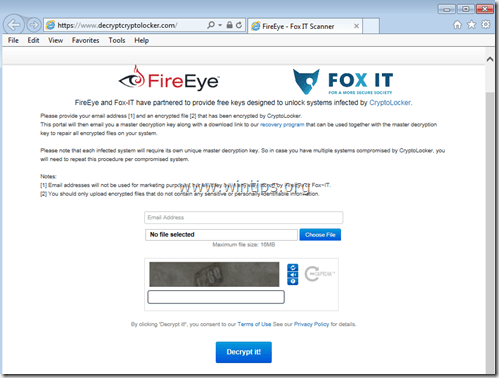

D. U kolovozu 2014. VatrenoOko & Fox-IT objavili su novu uslugu koja dohvaća privatni ključ za dešifriranje za korisnike koji su zaraženi CryptoLocker ransomwareom. Usluga se zove 'DecryptCryptoLocker' (usluga je prekinuta), dostupan je globalno i ne zahtijeva od korisnika da se registriraju ili daju kontakt podatke kako bi ga mogli koristiti.

Da biste koristili ovu uslugu morate posjetiti ovu stranicu: (usluga je prekinuta) i prenesite jednu šifriranu datoteku CryptoLocker sa zaraženog računala (obavijest: prenesite datoteku koja ne sadrži osjetljive i/ili privatne podatke). Nakon što to učinite, morate navesti adresu e-pošte kako biste dobili svoj privatni ključ i vezu za preuzimanje alata za dešifriranje. Konačno pokrenite preuzeti alat za dešifriranje CryptoLocker (lokalno na vašem računalu) i unesite svoj privatni ključ za dešifriranje vaših CryptoLocker šifriranih datoteka.

Više informacija o ovoj usluzi možete pronaći ovdje: FireEye i Fox-IT najavljuju novu uslugu za pomoć žrtvama CryptoLockera.

CryptXXX V1, V2, V3 (varijante: .crypt, crypz ili 5 heksadecimalnih znakova).

- CryptXXX V1 & CryptXXX V2 ransomware šifrira vaše datoteke i dodaje ekstenziju ".crypt" na kraju svake datoteke nakon infekcije.

- CryptXXX v3 dodaje ekstenziju ".cryptz" nakon šifriranja vaših datoteka.

Trojanski CryptXXX šifrira sljedeće vrste datoteka:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR, .GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .BOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF, .PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT, .UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

Kako dešifrirati datoteke CryptXXX.

Ako ste zaraženi CryptXXX verzijom 1 ili verzijom 2, upotrijebite Kasperskyjev RannohDecryptor alat za dešifriranje vaših datoteka.

Ako ste zaraženi CryptXXX verzijom 3, upotrijebite Trend Micro's Ransomware File Decryptor. *

Bilješka: Zbog napredne enkripcije virusa CryptXXX V3, trenutno je moguće samo djelomično dešifriranje podataka i morate koristiti alat za popravak treće strane da popravite svoje datoteke kao što su: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky & AutoLocky (varijante: .locky)

Locky ransomware šifrira vaše datoteke pomoću RSA-2048 i AES-128 enkripcije i nakon infekcije sve vaše datoteke se preimenuju s jedinstvenim – 32 znaka – imenom datoteke s nastavkom ".locky" (npr. "1E776633B7E6DFE7ACD1B1A5E9577BCE.locky"). Locky virus može zaraziti lokalne ili mrežne pogone i tijekom infekcije stvara datoteku pod nazivom "_HELP_instructions.html" na svakoj zaraženoj mapi, s uputama o tome kako možete platiti otkupninu i dešifrirati svoje datoteke pomoću TOR preglednika.

AutoLocky je još jedna varijanta Locky virusa. Glavna razlika između Lockyja i Autolockyja je ta što Autolocky neće promijeniti izvorni naziv datoteke tijekom infekcije. (npr. ako je datoteka nazvana "Dokument1.doc" prije infekcije, Autolocky ga preimenuje u "Dokument1.doc.locky")

Kako dešifrirati .LOCKY datoteke:

- Prva opcija je čišćenje zaraženog računala, a zatim vraćanje zaraženih datoteka iz čiste sigurnosne kopije (ako je imate).

- Druga opcija, ako nemate čistu sigurnosnu kopiju, je da vratite svoje datoteke u prethodne verzije iz "Kopije u sjeni”. Kako vratiti svoje datoteke iz Shadow Copies.

- Treća opcija je korištenje Emsisoftov dešifriranje za AutoLocky za dešifriranje vaših datoteka. (Alat za dešifriranje radi samo za Autolocky).

Trojan-Ransom. Win32.Rector – Informacije o virusima i dešifriranje.

The Trojanski rektor šifrira datoteke sa sljedećim nastavcima: .doc, .jpg, .pdf.rar, i nakon infekcije to čini ih neupotrebljivim. Nakon što su vaše datoteke zaražene sa Trojanski rektor, tada se ekstenzije zaraženih datoteka mijenjaju u .VSCRYPT, .ZARAŽEN, .KORREKTOR ili .BLOK i to ih čini neupotrebljivima. Kada pokušate otvoriti zaražene datoteke, tada se na vašem ekranu prikazuje poruka ispisana ćirilicom koja sadrži zahtjev za otkupninu i detalje za plaćanje. Internetski kriminalac koji čini Trojanski rektor pod nazivom "††KOPPEKTOP†† i traži da komunicira s njim putem e-pošte ili ICQ-a (EMAIL: v-martjanov@mail.ru / ICQ: 557973252 ili 481095) kako bi dao upute kako otključati svoje datoteke.

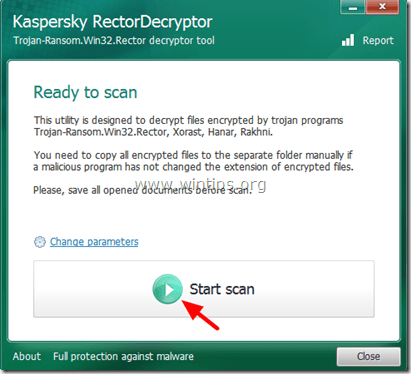

Kako dešifrirati datoteke zaražene Trojan Rectorom i vratiti vaše datoteke:

Savjet: Kopirajte sve zaražene datoteke u poseban direktorij i zatvorite sve otvorene programe prije nego što nastavite skenirati i dešifrirati zahvaćene datoteke.

1. preuzimanje datoteka Rektor Dešifriranjekorisnost (od Kaspersky Labs) na svoje računalo.

2. Kada se preuzimanje završi, pokrenite RectorDecryptor.exe.

3. Pritisni "Započni skeniranje” za skeniranje vaših diskova u potrazi za šifriranim datotekama.

4. Pusti da RectorDecryptor uslužni program za skeniranje i dešifriranje šifriranih datoteka (s ekstenzijama .vscrypt, .inficiran, .bloc, .korrektor) a zatim odaberite opciju za "Izbrišite kriptirane datoteke nakon dešifriranja” ako je dešifriranje bilo uspješno. *

* Nakon dešifriranja možete pronaći zapisnik izvješća o procesu skeniranja/dešifriranja u korijenu vašeg C:\ pogona (npr.C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt”).

5. Konačno nastavite provjeravati i čistiti svoj sustav od zlonamjernih programa koji na njemu mogu postojati.

Izvor – Dodatne informacije:http://support.kaspersky.com/viruses/disinfection/4264#block2

Trojan-Ransom. Win32.Xorist, Trojan-Ransom. MSIL.Vandev – Informacije o virusima i dešifriranje.

TheTrojanac Ransom Xorist & Trojanac Ransom Valdev, šifrira datoteke sa sljedećim nastavcima:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, val, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir, divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, tinta, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, točka, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr, idx, kwd, lp2, ltr, čovjek, mbox, msg, nfo, sada, odm, često, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, auto, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap, htm, moz, svr, url, wdgt, abk, bic, veliki, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, karta, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd, vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, x wm, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp, eql, ex, f90, fla, za, fpp, jav, java, lbi, sova, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, majmun, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Nakon infekcije,Trojanac Ransom Xorist ugrožava sigurnost vašeg računala, čini vaše računalo nestabilnim i prikazuje poruke na vašem zaslonu koje zahtijevaju otkupninu kako bi se dešifrirali zaražene datoteke. Poruke također sadrže informacije o tome kako platiti otkupninu kako bi od kibernetičkih kriminalaca dobili uslužni program za dešifriranje.

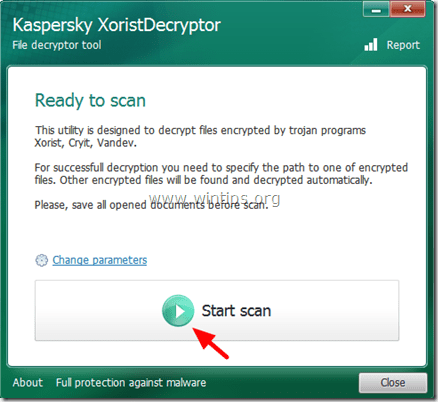

Kako dešifrirati datoteke zaražene trojanskim Win32.Xorist ili trojanskim MSIL.Vandev:

Savjet: Kopirajte sve zaražene datoteke u poseban direktorij i zatvorite sve otvorene programe prije nego što nastavite skenirati i dešifrirati zahvaćene datoteke.

1. preuzimanje datoteka Xorist Decryptorkorisnost (od Kaspersky Labs) na svoje računalo.

2. Kada se preuzimanje završi, pokrenite XoristDecryptor.exe.

Bilješka: Ako želite izbrisati šifrirane datoteke kada je dešifriranje dovršeno, kliknite na "Promjena parametara” opciju i označite opciju “Izbrišite kriptirane datoteke nakon dešifriranja” potvrdni okvir ispod “Dodatne opcije”.

3. Pritisni "Započni skeniranje" dugme.

4. Unesite put do najmanje jedne šifrirane datoteke, a zatim pričekajte dok uslužni program ne dešifrira šifrirane datoteke.

5. Ako je dešifriranje bilo uspješno, ponovno pokrenite računalo, a zatim skenirajte i očistite sustav od zlonamjernih programa koji mogu postojati na njemu.

Izvor – Dodatne informacije: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-Ransom. Win32.Rakhni – Informacije o virusima i dešifriranje.

The Trojanac Ransom Rakhni šifrira datoteke promjenom ekstenzija datoteka na sljedeći način:

Nakon enkripcije, vaše datoteke su neupotrebljive i sigurnost vašeg sustava je ugrožena. Također Trojan-Ransom. Win32.Rakhni stvara datoteku na vašem %PODACI APLIKACIJE% mapa pod nazivom "izlaz.hhr.oshit” koji sadrži šifriranu lozinku za zaražene datoteke.

Upozorenje: The Trojan-Ransom. Win32.Rakhni stvara "izlaz.hhr.oshit” datoteka koja sadrži šifriranu lozinku za datoteke korisnika. Ako ova datoteka ostane na računalu, izvršit će dešifriranje pomoću RakhniDecryptor korisnost brže. Ako je datoteka uklonjena, može se oporaviti pomoću uslužnih programa za oporavak datoteka. Nakon što se datoteka oporavi, stavite je %PODACI APLIKACIJE% i još jednom pokrenite skeniranje uslužnim programom.

%PODACI APLIKACIJE% mjesto mape:

-

Windows XP: C:\Documents and Settings\

\Podaci aplikacije -

Windows 7/8: C:\Korisnici\

\AppData\Roaming

Kako dešifrirati datoteke zaražene Trojancem Rakhni i vratiti vaše datoteke:

1. preuzimanje datoteka Rakhni Decryptorkorisnost (od Kaspersky Labs) na svoje računalo.

2. Kada se preuzimanje završi, pokrenite RakhniDecryptor.exe.

Bilješka: Ako želite izbrisati šifrirane datoteke kada je dešifriranje dovršeno, kliknite na "Promjena parametara” opciju i označite opciju “Izbrišite kriptirane datoteke nakon dešifriranja” potvrdni okvir ispod “Dodatne opcije”.

3. Pritisni "Započni skeniranje” za skeniranje vaših diskova u potrazi za šifriranim datotekama.

4. Unesite put do najmanje jedne šifrirane datoteke (npr.datoteka.doc.zaključan”), a zatim pričekajte dok uslužni program ne vrati lozinku iz “izlaz.hhr.oshit” datoteku (imajte na umu Upozorenje) i dešifrira vaše datoteke.

Izvor – Dodatne informacije: http://support.kaspersky.com/viruses/disinfection/10556#block2

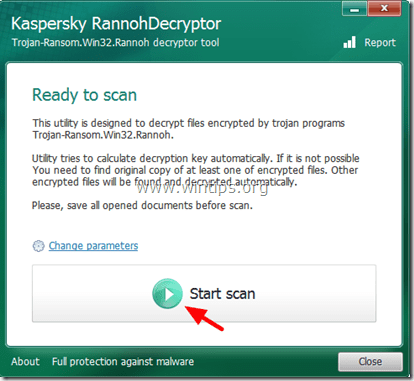

Trojan-Ransom. Win32.Rannoh (Trojan-Ransom. Win32.Cryakl) – Informacije o virusima i dešifriranje.

The Trojanac Rannoh ili Trojanac Cryakl šifrira sve datoteke na vašem računalu na sljedeći način:

- U slučaju a Trojan-Ransom. Win32.Rannoh infekcija, nazivi datoteka i ekstenzije bit će promijenjeni prema predlošku zaključano-

. . - U slučaju a Trojan-Ransom. Win32.Cryakl infekcije, oznaka {CRYPTENDBLACKDC} se dodaje na kraj naziva datoteka.

Kako dešifrirati datoteke zaražene Trojancem Rannoh ili Trojan Cryakl i vratiti svoje datoteke:

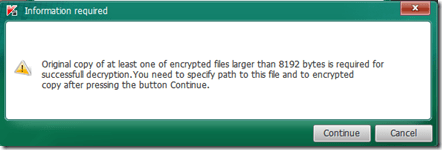

Važno: TheRannoh Decryptor uslužni program dešifrira datoteke uspoređujući jednu šifriranu i jednu dešifriranu datoteku. Dakle, ako želite koristiti Rannoh Decryptor uslužni program za dešifriranje datoteka morate posjedovati izvornu kopiju barem jedne šifrirane datoteke prije zaraze (npr. iz čiste sigurnosne kopije).

1. preuzimanje datoteka Rannoh Decryptoruslužni program na vašem računalu.

2. Kada se preuzimanje završi, pokrenite RannohDecryptor.exe

Bilješka: Ako želite izbrisati šifrirane datoteke nakon što je dešifriranje dovršeno, kliknite na "Promjena parametara” opciju i označite opciju “Izbrišite kriptirane datoteke nakon dešifriranja” potvrdni okvir ispod “Dodatne opcije”.

3. Pritisni "Započni skeniranje" dugme.

4. Čitati "Potrebne informacije” poruku, a zatim kliknite na “Nastaviti” i navedite put do izvorne kopije barem jedne šifrirane datoteke prije zaraze (čisto – original – datoteka) i put do šifrirane datoteke (zaražena – šifrirana -datoteka).

5. Nakon dešifriranja, možete pronaći zapisnik izvješća o procesu skeniranja/dešifriranja u korijenu vašeg C:\ pogona. (npr. “C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt”).

Izvor – Dodatne informacije: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (varijante: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)

The TeslaCrypt ransomware virus dodaje sljedeća proširenja vašim datotekama: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv.

Kako dešifrirati TeslaCrypt datoteke:

Ako ste zaraženi virusom TeslaCrypt, upotrijebite jedan od ovih alata za dešifriranje datoteka:

- TeslaDekoder: Više informacija i uputa o korištenju TeslaDekoder možete pronaći u ovom članku: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/

- Trend Micro Ransomware program za dešifriranje datoteka.

TeslaCrypt V3.0 (varijante: .xxx, .ttt, .micro, .mp3)

The TeslaCrypt 3.0 ransomware virus dodaje sljedeća proširenja vašim datotekama: .xxx, .ttt, .micro & .mp3

Kako dešifrirati TeslaCrypt V3.0 datoteke:

Ako ste zaraženi s TeslaCrypt 3.0 zatim pokušajte oporaviti svoje datoteke pomoću:

- Trendov Micro Ransomware File Decryptor alat.

- RakhniDecryptor (Kako voditi)

- Tesla dekoder (Kako voditi)

- Tesladecrypt – McAfee

TeslaCrypt V4.0 (naziv datoteke i ekstenzija su nepromijenjeni)

Za dešifriranje datoteka TeslaCrypt V4, isprobajte jedan od sljedećih uslužnih programa:

- Trendov Micro Ransomware File Decryptor alat.

- RakhniDecryptor (Kako voditi)

- Tesla dekoder (Kako voditi)

EnzoS.

8. listopada 2016. u 8:01 sati