Primarni fokus Burp Suitea je djelovati kao web proxy u svrhu analize i modifikacije web prometa, općenito kao dio testa penetracije. Iako je to dovoljno jednostavno za HTTP promet običnih tekstova, potrebno je dodatno podešavanje kako bi se mogao presresti HTTPS promet bez stalnih pogrešaka certifikata.

Savjet; Testiranje penetracije je proces testiranja kibernetičke sigurnosti web-mjesta, uređaja i infrastrukture pokušajem hakiranja.

Za presretanje HTTPS prometa, Burp stvara vlastito certifikacijsko tijelo na vašem uređaju. Morate uvesti taj certifikat u pohranu povjerenja vašeg preglednika kako vaš preglednik ne bi generirao pogreške certifikata.

Savjet: Korištenje Burp Suitea kao proxyja u biti znači da izvodite MitM, ili Man in the Middle, napad na sebe. Trebali biste biti svjesni da će Burp sve HTTPS certifikate zamijeniti svojim. Zbog toga je puno teže primijetiti istinski zlonamjerne MitM napade jer nećete vidjeti pogreške certifikata - imajte na umu ako instalirate i koristite Burp Suite!

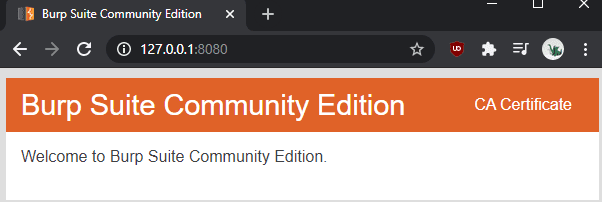

Prvi korak za instaliranje Burpovog certifikacijskog tijela je njegovo preuzimanje. Da biste to učinili, pokrenite Burp, a zatim pretražite port slušatelja proxyja, koji je prema zadanim postavkama "127.0.0.1:8080". Kada ste na stranici, kliknite "CA Certificate" u gornjem desnom kutu za preuzimanje certifikata "cacert.der".

Savjet: vjerojatno ćete biti upozoreni da je vrsta datoteke nesigurna i da može naštetiti vašem računalu, morat ćete prihvatiti upozorenje.

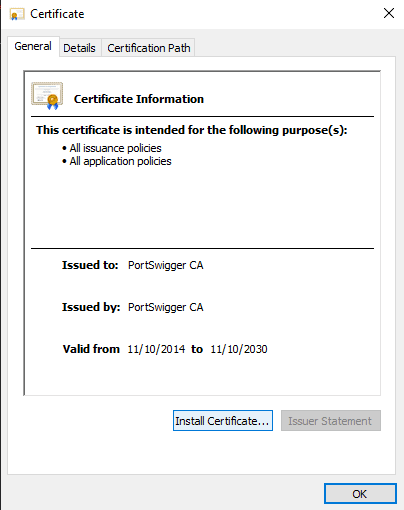

Da biste instalirali certifikat u sustav Windows, dvaput kliknite na preuzetu datoteku “cacert.der” da biste je pokrenuli i prihvatili sigurnosno upozorenje. U prozoru preglednika certifikata kliknite "Instaliraj certifikat".

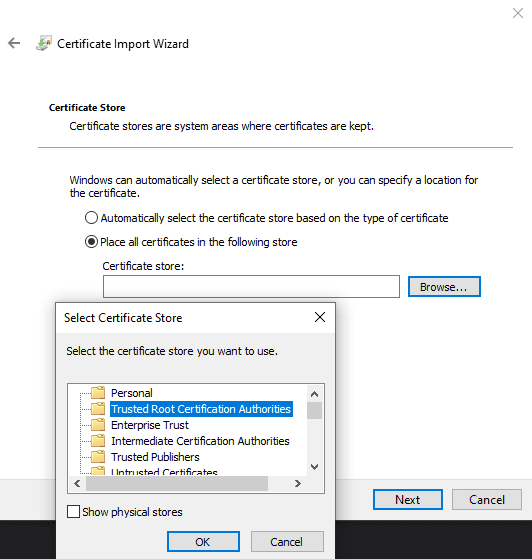

Odaberite želite li da vaš korisnik ima povjerenje u certifikat ili za druge upotrebe s "Trenutnim korisnikom" i "Lokalnim računalom". Morat ćete ručno postaviti da se certifikat smjesti u određeno spremište certifikata, “Trusted Root Certification Authorities”. Kada ste gotovi, kliknite "Završi" za uvoz certifikata.

Savjet: da bi promjena stupila na snagu, morat ćete ponovno pokrenuti preglednike. To bi trebalo utjecati na sve preglednike na vašem računalu, čak i na Firefox, međutim, možda ćete morati dodati certifikat određenim preglednicima ako koriste vlastitu pohranu povjerenja.

Ako želite presresti mrežni promet s drugog uređaja, morat će uvesti vaš specifični Burp certifikat, a ne onaj koji sam generira. Svaka instalacija, isključujući ažuriranja, generira novi certifikat. Ovaj dizajn znatno otežava zloupotrebu Burpa za masovno praćenje interneta.