Srijeda je loša vijest za programere i napredne korisnike. Ugodan dan pokvarilo je nekoliko pristiglih izvješća da novo ažuriranje Androidovog SafetyNeta nije samo uzrokovalo postojeće probleme skrivanje mehanizama za prestanak rada (uobičajen scenarij), ali je također počeo davati nepovoljne rezultate na uređajima koji nisu bili ujednačeni ukorijenjen!

Pokretanje od Forumi za Nexus 6P na Redditu, a zatim se ponavlja na nekoliko mjesta, uključujući Reddit Android forumi, naša vlastita Forumi za Nexus 6P i teme za suhide i Magisk, korisnici otkrivaju da najnovije ažuriranje SafetyNeta uzrokuje neuspješne provjere uređaja ako imaju otključan bootloader. Korisnici su isprobali različite kombinacije scenarija modifikacije i metoda maskiranja, ali zajednički čimbenik neuspjeha u većini slučajeva svodi se na otključavanje bootloadera.

Pokretanje od Forumi za Nexus 6P na Redditu, a zatim se ponavlja na nekoliko mjesta, uključujući Reddit Android forumi, naša vlastita Forumi za Nexus 6P i teme za suhide i Magisk, korisnici otkrivaju da najnovije ažuriranje SafetyNeta uzrokuje neuspješne provjere uređaja ako imaju otključan bootloader. Korisnici su isprobali različite kombinacije scenarija modifikacije i metoda maskiranja, ali zajednički čimbenik neuspjeha u većini slučajeva svodi se na otključavanje bootloadera.

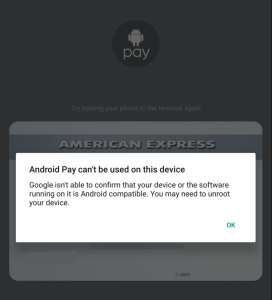

Otključavanje bootloadera je prvi korak za neslužbene izmjene za većinu uređaja. Ako najnovije ažuriranje SafetyNeta doista provjerava status bootloadera, to bi moglo značiti kraj dana u kojima moglo se pokrenuti Android Pay i druge aplikacije temeljene na SafetyNetu u kombinaciji s rootom i Xposed korištenjem maskiranja Tehnike.

Magisk programer topjohnwukomentirao ranu situaciju, ističući da bi SafetyNet mogao biti izgubljen slučaj nakon ovog ažuriranja:

"Imajte na umu da u najnovijem ažuriranju sigurnosne mreže koje se dogodilo za nekoliko sati, čini se da Google pojačava igru, i moglo bi doći do točke da nikakve izmjene nisu dopuštene, i moglo bi biti nemoguće zaobići.

Trenutno na svom HTC 10, bez obzira što sam učinio s boot slikom, čak i samo repack 100% stock boot slike, Sigurnosna mreža neće proći ni pod kojim uvjetima. S druge strane, čini se da moj standardni Nougat Nexus 9 zaobilazi bez problema, s root-om i modulima koji su svi omogućeni i dobro rade. Provjera pokretanja može se razlikovati od jednog do drugog OEM-a, HTC-ova implementacija može biti samo jedna od prvih uključenih u sigurnosnu mrežu, ali na kraju će biti uključena metoda svih glavnih OEM-ova, i u to vrijeme mislim da će svaki "mod" za Android, uključujući prilagođene jezgre, prilično razbiti sigurnosnu mrežu. Ove provjere trebale bi biti kodirane duboko u bootloaderu, koji nije tako lako probiti. Dakle, zaključak je da u budućnosti neću provoditi toliko vremena zaobilazeći Safety Net."

Kada je suhide objavljen, Chainfire je to učinio predvidio nešto u istom smislu:

U konačnici, informacije će biti dostavljene i potvrđene od strane pokretačkih programa/TrustZone/SecureBoot/TIMA/TEE/TPM itd. (Samsung to već radi sa svojim KNOX/TIMA rješenjima). Dijelovi uređaja koje ne možemo lako dosegnuti ili zakrpati, pa će doći vrijeme kada ove premosnice za otkrivanje više neće [biti] održive.

Budući da se situacija tek razvija, stvari bi mogle biti složenije od onoga što se čini na površini. Obavještavat ćemo naše čitatelje ako bude novih događaja po tom pitanju.