A WannaCry egy komoly kripto-malware, amely 2017. május 12-én, pénteken érte el az internetes közösséget. Kezdetben Wana Decrypt0r néven emlegették a lezárási képernyőn megjelenő belső név miatt. A biztonsági szakértők azonban hamarosan rájöttek, hogy több változata is van, beleértve Wana Decrypt0r, WannaCryptor, WannaCrypt, Wcry vagy WNCRY, és várhatóan továbbra is megjelennek a változatok.

Az első WannaCry verziót, a Wana Decrypt0r 2.0-t 2017. május 12-én észlelték, miután Angliában elérte a spanyol Telefonica, a Portugal Telecom és az NHS kórházakat.[1] A ransomware azonban nem korlátozódott a szervezetekre, és régebbi otthoni számítógépeket támadott meg Windows-verziók, amelyekből hiányoznak az MS17-010, CVE-2017-0146 és CVE-2017-0147.[2] Ennek a rosszindulatú szoftvernek néhány napon belül több mint 230 000 számítógépet sikerült megfertőznie. 150 ország, és ezek a számok a WannaCry-t a leghírhedtebb ransomware fertőzésekhez igazítják. mint Locky vagy Cerber.

A WannaCryptor a Windows Vista, 7, 8, 10 és Windows Server verziókban észlelt EternalBlue sebezhetőségen keresztül hatol be a rendszerbe. Ezt a biztonsági rést az MS17-010, CVE-2017-0146 és CVE-2017-0147 biztonsági frissítésekkel javították, de sok számítógép kihagyta a frissítést, és nyitva hagyta a biztonsági rést.

Sajnos, ha a WannaCry ransomware titkosítja az adatokat (AES és RSA algoritmusokat használ), akkor nincs esély a fájlok ingyenes visszafejtésére. Az emberek kifizethetik a váltságdíjat a hackerekért, visszaállíthatják az adatokat biztonsági másolatok segítségével, vagy elfelejthetik ezeket a fájlokat.[3]

Frissítés 2018

Ezt a vírust régi fenyegetésnek tekintették, amely viszonylag hallgatag volt, de 2018 harmadik negyedévében hírek jelentek meg a WannaCry közelmúltbeli tevékenységéről és a világszerte tapasztalt fertőzésekről. Ez a kriptovírus már több eszközt érintett a jelenlegi, 2018 júliusában kezdődött incidensek óta.

2018 harmadik negyedévében a blokkolt WannaCry beadványok teljes száma 947 027 517 volt, és a tevékenységet legalább 203 országban fedezték fel. Az akció azt jelzi, hogy ez a kriptovírus nem halt meg, és a veszély valós. Különösen akkor, ha a zsarolóvírus-támadások egyre nagyobb mértékben érintik a nagy cégeket és szolgáltatásokat.[4]

A WannaCry rendelkezik dekódolókkal is, amelyeket különböző kutatók fejlesztettek ki a támadások éve során. GitHub dekódoló eszközöket adott ki különféle verziókhoz, és működhetnek az új és aktív fenyegetésváltozatoknál is.

A WannaCry sikere lehetőséget adott a taktika lemásolására

Sajnos a WannaCry hatalmas „siker” arra késztette a zsarolóvírus-fejlesztőket, hogy elkészítsék és kiadják a kártevő másolatait. Az írás pillanatában a biztonsági szakértők nyolc WannaCry-példányt regisztráltak, amelyek egy része fejlesztési fázisban van, míg a többit már kiadták. Ezért legyen nagyon óvatos, és ügyeljen a számítógép megfelelő védelmére. Ezek a Wana Decrypt0r másolatai:

1. sz. DarkoderCrypt0r

A DarkoderCrypt0r titkosítja a PC-k asztalán található fájlokat, a váltságdíjhoz szükséges WannaCryptor ransomware-hez hasonló lezárási képernyőt használ, és végrehajt minden egyéb, az elődre jellemző tevékenységet. A végrehajtható fájl neve @[e-mail védett] Minden titkosított adat .DARKCRY fájlkiterjesztést kap, és a PC-felhasználót 300 dollár váltságdíj megfizetésére szólítják fel. Jelenleg HiddenTear kódot használ, ami azt jelenti, hogy az általa titkosított fájlok könnyen visszafejthetők.

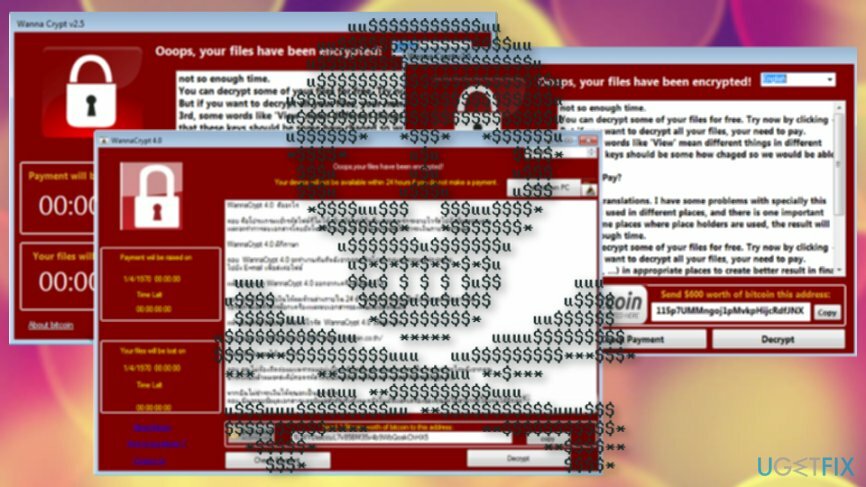

2. sz. WannaCrypt v2.5

A WannaCrypt v2.5 ransomware jelenleg fejlesztési fázisban van. Ha megfertőzi a számítógépet, akkor nem zárolja a fájlokat, kivéve, hogy megjeleníti a lezárási képernyőt, és meg kell fizetnie a 600 dolláros váltságdíjat. Még nem veszélyes, de halálra rémítheti az embereket.

Nr 3. WannaCrypt 4.0

A WannaCrypt 4.0 egy újabb WannaCry vírusmásolat, amely még nem minősíthető rosszindulatúnak. Ugyanúgy terjed, mint bármely más zsarolóvírus, kivéve, hogy nem titkosítja a fájlokat. A váltságdíjat, a zárolási képernyőt és egyéb információkat thai nyelven közöljük, ami azt jelenti, hogy a thaiföldi felhasználókat célozza meg.

4. sz. Aron WanaCrypt0r 2.0 Generator v1.0

Az Aron WanaCrypt0r 2.0 Generator v1.0-t testreszabható WannaCry Ransomware generátornak nevezik. Lehetővé teszi az emberek számára a szöveg, a színek, a képek, a betűtípus és a WannaCry zárolási képernyő egyéb beállításainak kiválasztását. A feltételezések szerint a hackerek a Wana Decrypt0r futtatható fájlt is használják, és azt terjesztik a váltságdíj generálására. Szerencsére ez a „szolgáltatás” még nem elérhető. Az emberek csak egy személyre szabott WannaCry zárolási képernyőt tudnak létrehozni, de a ransomware futtatható fájl nem terjed.

Nr 5. Wana Decrypt0r 2.0

A Wana Decrypt0r 2.0 végrehajtható fájlja az MS17-010.exe. A lezárási képernyő és a váltságdíj-jegyzet hasonló a WannaCry-hez. Elérhető a vírus indonéz verziója.

Nr 6. @kee

A @kee ransomware titkosítja a személyes fájlokat, és a „Helló! @kee User!.txt” fájl.

Nr 7. WannaDecryptOr 2.0

A WannaDecryptOr 2.0 még nincs teljesen kifejlesztve. Képes megfertőzni a számítógépeket, de nem tudja titkosítani a fájlokat. Ezenkívül ez egy zár képernyő, és a váltságdíj-jegyzet nem ad tájékoztatást a vírusról és a váltságdíj kifizetésére vonatkozó utasításokat. Mindazonáltal kulcsfontosságú a vírus eltávolítása, mert előfordulhat, hogy rövidesen frissül, majd titkosítja a fájlokat.

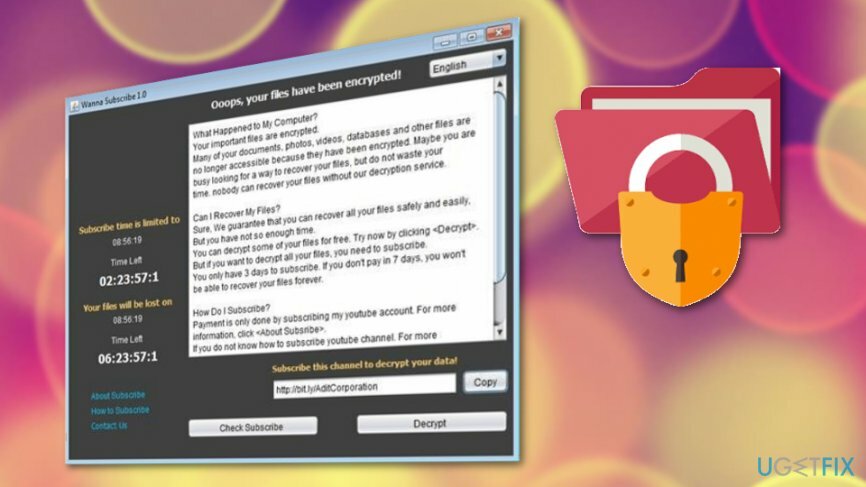

Nr 8. Szeretne előfizetni 1.0-ra

Még nem sok információ érkezett. Ez egy Java nyelven írt fenyegetés, és egy korábban ismert váltságdíj-ablak szürke színű kialakítása.

Mint látható, a WannaCry vírusnak sok klónja van, amelyek egy része már el van terjesztve, a többi pedig fejlesztési fázisban van. Mindazonáltal kritikus fontosságú a számítógép megfelelő frissítése és biztonsága. Ban ben ez és ez bejegyzésekben információkat találhat arról, hogy milyen óvintézkedéseket kell tenni a WannaCry támadás elleni védekezés érdekében, és milyen lépéseket kell tenni, ha a számítógépe már megfertőződött. Ezekkel a megelőző intézkedésekkel megvédi a rendszert a WannaCry összes változatától, beleértve az utánzóit is.