Olvasson tovább, hogy részletes ismereteket szerezzen a számítógép biztonságáról, a biztonsági kockázatokról és a számítógép védelméről.

Számítógépe minden nap bújócskát játszik számos biztonsági fenyegetéssel. Ez alatt azt értjük, hogy számos veszély folyamatosan arra törekszik, hogy megtalálja és megtámadja eszközét. Amikor internetezik, új szoftvert tölt le, fájlt importál vagy más feladatokat hajt végre, a hackerek, vírusok és egyéb problémák könnyebben elkaphatják a gépet.

Az eszközbe való belépés után a gyakori számítógép-biztonsági fenyegetések sok nehézséggel szembesíthetik Önt.

Például ellophatják az Ön adatait, és cserébe pénzt kicsikarhatnak ki, személyes adatait csalárd célokra használhatják fel, és sok egyéb problémát okozhatnak.

Ezért elengedhetetlen, hogy megismerjük a leggyakoribb számítógépes biztonsági fenyegetéseket, és hogyan védekezhetünk ellenük.

Ez a cikk a számítógéppel kapcsolatos különféle szempontokról szól kiberbiztonság és a kapcsolódó fenyegetések részletesen. Mielőtt azonban továbblépnénk, először beszéljük meg a számítógépes biztonságot, hogy jobban megértsük.

Bevezetés a számítógépes biztonságba

Ha a számítógépes biztonság alapvető definíciójáról beszélünk, akkor az az, hogy megóvja készülékét és adatait a jogosulatlan használattól, sérülésektől és lopástól.

Más szavakkal, a számítógépes biztonság jelentése olyan rendszerek összessége, amelyek megvédik számítógépét minden olyan dologtól, amely potenciálisan káros lehet az eszközre és az Ön magánéletére.

Néhány példa a számítógépes biztonságra: kétirányú hitelesítés, jelszavas védelem stb. A cikk későbbi részében többet fogunk megtudni ezekről a mechanizmusokról a számítógép biztonságának megőrzése érdekében.

Mielőtt továbblépne, elengedhetetlen a számítógépes biztonság típusainak megvitatása, hogy jobban megvédje magát a fenyegetésektől (amelyeket a következő szakaszokban említünk).

Olvassa el még: Kritikus biztonsági hibákat találtunk a népszerű VPN-alkalmazásokban

A számítógépes biztonsági rendszerek típusai

Most, hogy megtanulta, mi az a számítógépes biztonság, azt is meg kell jegyeznie, hogy ennek különböző formái lehetnek. A biztonság típusai attól függnek, hogy mit szeretne védeni a számítógépén. A számítógépes biztonság általában a következő típusú lehet.

Alkalmazásbiztonság

Mivel a számítógépen lévő alkalmazások puha célpontot jelentenek a támadók számára, megvédheti őket alkalmazásbiztonsággal. Biztonsági funkciókat ad az alkalmazásokhoz, hogy megóvja őket a kibertámadásoktól.

Webes alkalmazások tűzfalai, víruskereső szoftverei, tűzfalai, jelszavai és Titkosítás néhány példa az alkalmazásbiztonsági rendszerekre.

Információ biztonság

Ha aggasztja számítógépe rendszerének jogosulatlan használata vagy bizalmasságának, elérhetőségének és integritásának megsértése, alkalmazhat információbiztonságot. Az ilyen típusú számítógépes biztonság az információk védelmére összpontosít a CIA-triád modellen keresztül, amely biztosítja, hogy az adatok mindig biztonságban maradjanak a termelékenység csökkenése nélkül.

Hálózati biztonság

A számítógépes bûnözõk gyakran keresik a hálózat kiskapuit, hogy megtámadják számítógépét. Ezért rendelkeznie kell egy hálózati biztonsági mechanizmussal, amely megakadályozza a számítógépes hálózatokhoz való jogosulatlan hozzáférést.

Endpoint Security

A számítógépes fenyegetésekkel szembeni védelem felelőssége mindig a végfelhasználóé. A felhasználók azonban sokszor nem szándékosan segítenek a támadóknak törvénytelen céljaik megvalósításában (például a felhasználók gyakran tudtukon kívül kattintanak rosszindulatú hivatkozásokra).

Ezért a végpontbiztonság célja, hogy felhívja a felhasználók figyelmét a számítógép-biztonsági témákra, mint pl adathalász/szociális tervezési támadások, jelszavak létrehozása és használata, eszköz/fizikai biztonság, valamint a kiberbiztonság.

internet biztonság

Amint azt már Ön is tudja, az internet számos dolog virtuális kapuja, például információs és számítógép-biztonsági kockázatok (például vírusok, kémprogramok és egyéb rosszindulatú programok). Ezért az internetes biztonság azt jelenti, hogy megvédjük a számítógépet a különféle internet-alapú problémáktól.

Fentebb megvitattuk a számítógépes biztonság meghatározását és típusait, hogy alapvető képet adjunk a témáról. Véleményünk szerint Ön jól felkészült a következő személyi számítógépes fenyegetések leküzdésére, amelyekkel találkozhat.

A leggyakoribb számítógép-biztonsági fenyegetések

Most itt az ideje, hogy ismerje a számítógép-biztonsági kockázatokat, amelyek felmerülhetnek. Az alábbiakban megosztjuk őket.

1. Adathalászat

Az adathalász támadások gyakoriak, és az egyik legnagyobb veszélyforrás a számítógép biztonságára. A legújabb kutatások szerint a szervezetek több mint 81%-a esett adathalászat áldozatává az elmúlt évben.

Az adathalász támadások leggyakrabban e-maileken keresztül történnek. A támadó egy ismerősnek tűnő e-mail címet használ, hogy becsapja Önt. Ha rákattint a levélre, megnyitja a megadott mellékletet, és kitölti a szükséges adatokat, akkor adatai elvesznek. Sőt, a felhasználók még pénzügyi veszteségeket is jelentettek olyan számítógépes biztonsági fenyegetések miatt, mint az adathalászat.

Az e-maileken kívül a hackerek a vállalatok felhőalkalmazásain is elkezdtek adathalászatot folytatni. Ezért meg kell tennie a megfelelő lépéseket a védelme érdekében.

2. Rosszindulatú

Ha „Súlyos biztonsági fenyegetést észleltek a számítógépen” hibaüzenetet kap, akkor eszköze rosszindulatú szoftverrel fertőzött lehet. A rosszindulatú programok rosszindulatú szoftverek, például kémprogramok, zsarolóprogramok, vírusok stb. A rosszindulatú támadások akkor történnek, ha rákattint bármely fertőző hivatkozásra vagy e-mail mellékletre.

A számítógépbe kerülve a rosszindulatú programok sok kárt okozhatnak, például káros anyagokat telepíthetnek szoftver, megakadályozza a hozzáférést a hálózat kulcsfontosságú összetevőihez, összegyűjti személyes adatait, és több.

Jegyzet: Egy friss tanulmány szerint a ransomware támadások száma több mint 140%-kal nőtt csak 2021 harmadik negyedévében. A számok alapján megbecsülhető, hogy 2022-ben exponenciálisan megnőhet a rosszindulatú támadások száma.

Olvassa el még: A legjobb ingyenes kártevő-eltávolító eszközök a Windows rendszerhez

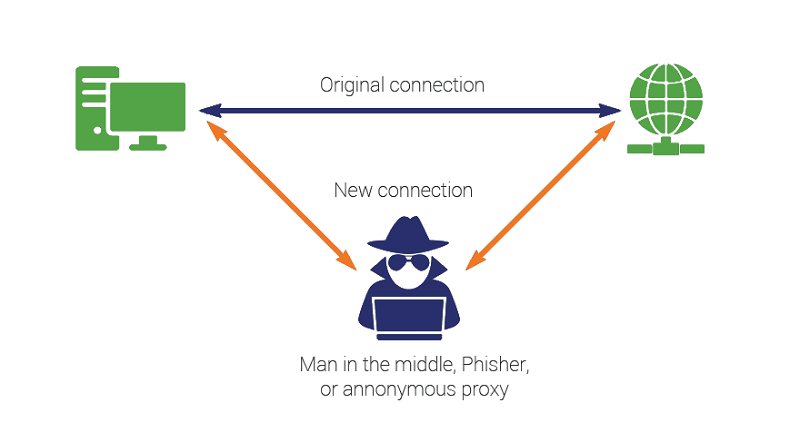

3. Ember a közepén

A MitM vagy a Man in the Middle a számítógépes fenyegetések egyik fajtája, ahol a hacker egy kétoldalú tranzakció közé helyezi magát. Amint a kiberbûnözõ belép a kommunikációba, érzékeny adatokat lophat el.

A Man in the Middle támadások többnyire nem biztonságos nyilvános WiFi-hálózatokon keresztül történnek. Ezért óvatosan kell használni őket.

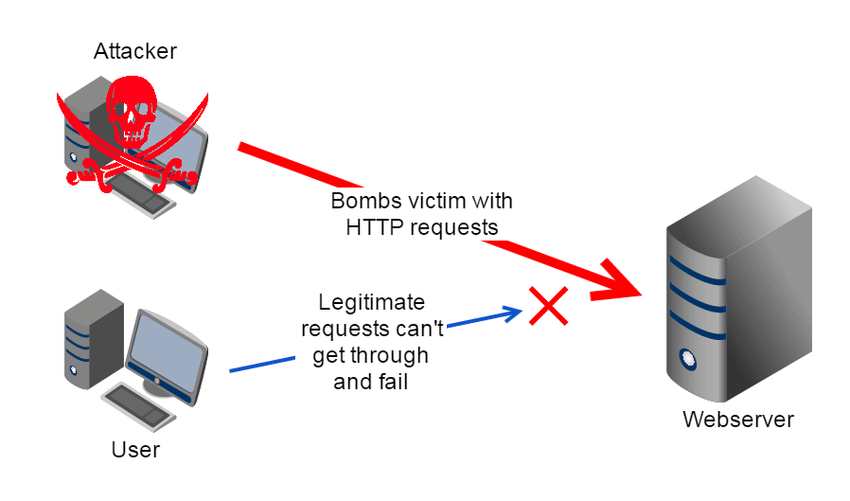

4. Szolgáltatás megtagadása

A számítógépes kiberbiztonság másik veszélye a szolgáltatásmegtagadásos támadások. Az ilyen típusú támadások megakadályozzák, hogy hozzáférjen a géphez vagy a hálózati erőforrásokhoz. Elárasztja a rendszert, a hálózatot vagy a szervereket haszontalan adatokkal, és elérhetetlenné tételét kéri.

Sőt, az elosztott szolgáltatásmegtagadás révén a támadók akár az Ön eszközét is megtámadhatják számos fertőzött eszköz használatával.

Jegyzet: A legutóbbi adatok szerint a szolgáltatásmegtagadási támadások óránként több mint 20 000-40 000 dollárba kerülnek egy vállalatnak. Ez elég nagy összeg!

5. SQL-injekció

A következő számítógépes biztonsági kockázat, amellyel szembesülhet, az SQL injekció. Itt a kiberbűnözők rosszindulatú kódot szúrnak be az SQL-kiszolgálókba, hogy hozzáférjenek az adatbázishoz. A szerver elérése után a támadó megtekintheti az adatokat, módosíthatja vagy törölheti azokat.

6. Emotet

Most beszéljünk Emotetről. Ez egy trójai (a rosszindulatú program típusa), amely behatol a számítógépébe, hogy ellopja érzékeny vagy bizalmas adatait.

Az Emotet spam e-maileken, rosszindulatú szkripteken vagy fertőzött hivatkozásokon keresztül jut el a számítógépére. Az egyik legdrágább és legkárosabb malware-nek tartják.

Jegyzet: Az Emotet nem marad egyetlen számítógépen sem. Féregként replikálja magát, és a fertőzést az összes csatlakoztatott számítógépre továbbítja. A legújabb statisztikák szerint az Emotet a szervezetek több mint 5%-át érintette világszerte.

7. Social engineering támadások

A számítógépes rendszerek jogosulatlan használata elleni védelem talán leggyakoribb formája a jelszó. A social engineering támadások terjedésével azonban még a jelszavak is veszélyben vannak.

A hackerek szociális manipulációt vagy emberi interakciókat magában foglaló stratégiát alkalmaznak, hogy rávegyék a felhasználókat jelszavaik felfedésére. Ezenkívül a social engineering támadások egyéb formái közé tartozik a biztonsági kulcsokhoz (jelszavakhoz) való hozzáférés kitaláláson vagy jelszóadatbázison keresztül.

Jegyzet: A legújabb kutatások szerint a social engineering támadások riasztó mértékben, 270%-kal nőttek 2021-ben, és várhatóan még tovább fog növekedni 2022-ben.

Olvassa el még: Az Android malware „Unkillable” teljes távoli hozzáférést biztosít a hackereknek

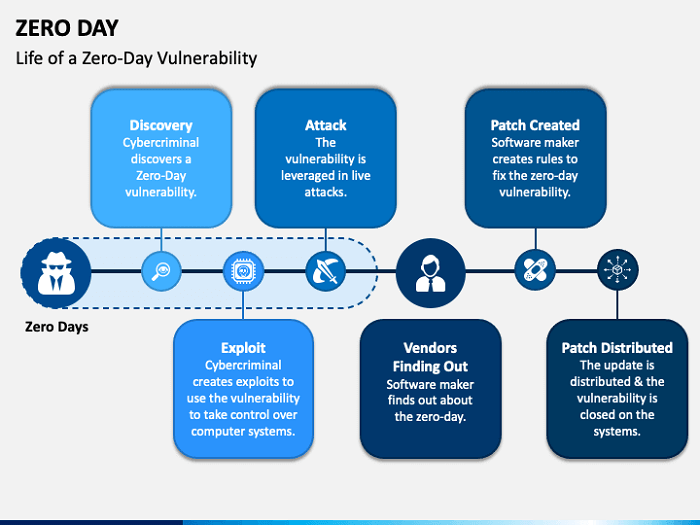

8. Nulladik napi exploit

Egyetlen szoftver vagy alkalmazás sem bolondbiztos. Szinte minden programnak vannak bizonyos sebezhetőségei, amelyek megnyithatják az utat a hackerek számára, hogy megtámadják a rendszert. A nulladik napi kizsákmányolás akkor történik, amikor ezek a kiskapuk ismertté válnak a hírhedt elmék előtt, mielőtt a szoftver-/alkalmazásfejlesztők kiadnának egy javítási frissítést a javításukra.

Jegyzet: A kutatók tanúsága szerint a nulladik napi kizsákmányolás drámaian, 100%-kal nőtt 2020 és 2021 között. Ezek a támadások 2022-ben is növekednek.

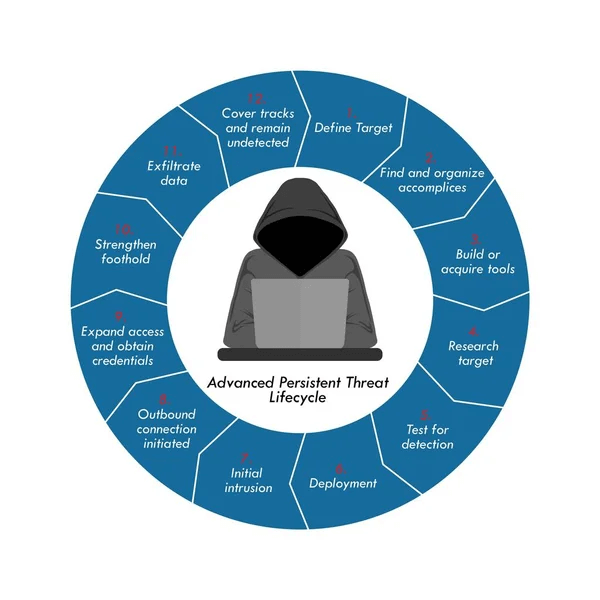

9. Fejlett, tartós támadások

Ha egy rosszindulatú szereplő belép egy hálózatba vagy rendszerbe, és jelentős ideig észrevétlen marad, azt fejlett, tartós támadásnak nevezzük. Itt a támadó célja az Ön hálózati tevékenységének ellenőrzése, hogy lényeges információkat szerezzen a célpontról.

A továbbfejlesztett, tartós támadások célpontjai többnyire nagyra becsült vállalkozások, nemzeti oldalak és más nagy értékű áldozatok.

Jegyzet: Különböző kutatások azt jósolták, hogy 2022-ben a mobileszközök, az ellátási láncok és a felhőalapú számítástechnikai szoftverek lesznek a fejlett, tartós támadások legfőbb áldozatai.

10. IoT támadások

A modern világban az IoT (Internet of Things) óriási népszerűségre tett szert. A kiberbűnözők botneten keresztül támadják meg az IoT-eszközöket. A botnet rosszindulatú programja nem őrzött eszközöket keres az interneten, és annyi eszközt megfertőz, amennyit csak tud.

A botnet a fertőzött eszközök energiáját és erőforrásait használja fel különféle automatikus tevékenységekre, amelyek az eszköz felhasználója számára ismeretlenek. Ezenkívül a hackerek ezeket a botneteket e-mail spamküldésre, csaló kampányokra, rosszindulatú forgalom generálására és egyéb jogellenes tevékenységek végrehajtására használják.

Jegyzet: Mint számolt be a Gartner, a kibertámadások több mint 25%-a az elkövetkező időkben az IoT-hez fog kötni.

Miután megtudta a legtöbbet gyakori számítógép-biztonsági fenyegetések, esetleg azon töprenghet, hogyan védheti meg készülékét tőlük, igaz? Nos, ugyanezt osztjuk meg a következő részben.

Hogyan védjük meg a számítógépet a biztonsági fenyegetésektől

Néhányat követhetsz egyszerű tippek a számítógép és az adatok védelméhez. Ezeket az alábbiakban közöljük.

Használjon erős jelszavakat

A jelszavak a leggyakoribb eszközök a számítógép és az adatok illetéktelen hozzáférés elleni védelmére. Meg kell őriznie egy olyan jelszót, amelyet elég nehéz kitalálni. Egy ilyen jelszó létrehozásához használhat számok, betűk és szimbólumok kombinációját.

Telepítsen egy víruskereső szoftvert

A víruskereső szoftver az a védőpajzs, amelyre szüksége van ahhoz, hogy megvédje adatait a hackerek kíváncsi tekintetétől. Segít távol tartani a vírusokat és más rosszindulatú programokat. Ezenkívül lehetővé teszi a vírusok könnyű észlelését és eltávolítását, ha az eszköz megfertőződik. Ha nem tudja, melyik víruskeresőt használja, választhat az egyik közül legjobb ajánlásaink.

Frissítse operációs rendszerét, alkalmazásait és böngészőjét

A frissítések befoltozzák azokat a biztonsági réseket, amelyeket a hackerek jogellenes céljaikra kihasználhatnak. Ezenkívül a számítógépes biztonság első szabálya a javítások ellenőrzése. Ezért mindig azt tanácsoljuk olvasóinknak, hogy tartsák meg operációs rendszerüket, böngésző, és az alkalmazások mindig naprakészek.

Hagyja figyelmen kívül a gyanúsnak tűnő e-maileket

A hackerek gyakran használnak jövedelmező e-maileket a cél megtévesztésére. Ezért ha egy e-mail túl szépnek tűnik ahhoz, hogy igaz legyen, soha ne kattintson rá. Például, ha kap egy e-mailt, amelyben az áll, hogy nyert egy 1 millió dolláros lottón, az valószínűleg egy átverés, amelynek célja az Ön kirablása. Ezért álljon ellen a kísértésnek, hogy igényt tartson a jutalomra.

Kéttényezős hitelesítés alkalmazása

A jelszavak a leggyakoribb hitelesítési módszerek. Mivel azonban a hackerek mára elég intelligensek lettek ahhoz, hogy feltörjék a gyenge jelszavakat, sok webhelyen lehetőség nyílik kéttényezős hitelesítésre. Itt a jelszó megadása és egy másik ellenőrzési mód, például az e-mail-címére/mobilszámára kapott OTP (egyszeri jelszó) megadása után férhet hozzá. Jobbnak látjuk megtartani a kéttényezős hitelesítést, és ezt javasoljuk olvasóinknak is.

Fentebb felsoroltuk a számítógépét fenyegető biztonsági fenyegetéseket és azok távol tartásának módjait. Ha továbbra is kérdései vagy zavarai vannak, a következő szakaszon keresztül megtalálhatja a szükséges válaszokat.

Olvassa el még: A legjobb ingyenes kémprogram-eltávolító eszközök Windows PC-hez

Gyakran Ismételt Kérdések

Az alábbiakban megválaszoljuk a számítógépes kiberbiztonsággal kapcsolatos minden olyan kérdést, amely felmerülhet a fejében.

Q1. Mi az adatbiztonság?

Egyszerűen fogalmazva, az adatbiztonság az információtechnológia egyik aspektusa, amely a szoftverek és az adatok jogosulatlan megváltoztatástól vagy sérüléstől való védelmével foglalkozik.

Q2. Mi az a számítógépes adatvédelem?

Egyszerűen fogalmazva, a számítógépes adatvédelem az Ön lehetősége annak eldöntésére, hogy a számítógépén lévő adatokat milyen adatok közölhetik harmadik felekkel. Az Ön tudta nélkül semmilyen információ nem osztható meg harmadik féllel.

Q3. Mi a számítógép biztonsági kockázata?

Számítógép-biztonsági kockázatnak nevezzük mindazt, ami károsíthatja az Ön adatait vagy lehetővé teszi azokhoz illetéktelen hozzáférést. Bármi, ami számítógépbiztonsági kockázatot jelenthet, beleértve a vírusokat, zsarolóprogramokat és egyéb rosszindulatú programokat.

Q4. Mi a jelentősége a számítógépes biztonságnak?

Az adatvédelem a számítógép biztonságának elsődleges fontossága. Ezen kívül az alábbiakban további olyan tényezőket is felsorolunk, amelyek fontossá teszik a számítógép biztonságát.

- A szervezet tulajdonságainak védelme

- Vírusok és egyéb rosszindulatú programok megelőzése

- Az illetéktelen hozzáférés kockázatának minimalizálása

Q5. Melyik tényező okozza a legtöbb problémát a számítógépes biztonsággal kapcsolatban?

A véletlen hibák azok az elemek, amelyek számos számítógép-biztonsági problémát okoznak.

Q6. Melyik példa a számítógépes biztonság hiányára?

A spam a legáltalánosabb példa a nem megfelelő számítógépes biztonságra. Ha sok spam e-mail vagy üzenet érkezik, előfordulhat, hogy valami nincs rendben a biztonsági rendszerrel.

Q7. Milyen típusú adatvédelmi törvények érintik a számítógép biztonságát?

Az Ön szervezetére vonatkozó adatvédelmi törvények hatással vannak a számítógép biztonságára. Például, ha a COPPA (Children’s Online Privacy Protection Act) az Ön szervezetére vonatkozik, az hatással van a számítógép biztonságára.

Ennyit a számítógépbiztonságról és a kapcsolódó fenyegetésekről

Ebben a cikkben különféle számítógépes biztonsági fenyegetéseket és megoldásokat vizsgáltunk meg. Reméljük, hogy ez az írás segített megérteni a leggyakoribb számítógép-biztonsági kockázatokat, és megérteni, hogyan tartsa távol őket az eszközétől.

A modern világ számos kaput nyitva tart a hackerek és számítógépes bûnözõk elõtt, hogy megtámadják számítógépét. Ezért azt tanácsoljuk, hogy mindig legyen éber.

Ha bármilyen kérdése vagy aggálya van ezzel a cikkel kapcsolatban, szívesen válaszolunk minden kérdésére. Nyugodtan írjon nekünk egy megjegyzést.