Dalam beberapa tahun terakhir, penjahat dunia maya mendistribusikan jenis virus baru yang dapat mengenkripsi file di komputer Anda (atau jaringan Anda) dengan tujuan mendapatkan uang dengan mudah dari korbannya. Jenis virus ini disebut "Ransomware" dan mereka dapat menginfeksi sistem komputer jika pengguna komputer tidak perhatikan saat membuka lampiran atau tautan dari pengirim yang tidak dikenal atau situs yang telah diretas oleh penjahat dunia maya. Menurut pengalaman saya, satu-satunya cara aman untuk melindungi diri dari virus jenis ini, adalah memiliki cadangan file Anda yang bersih yang disimpan di tempat terpisah dari komputer Anda. Misalnya, di hard drive USB eksternal yang dicabut atau di DVD-Rom.

Artikel ini berisi informasi penting dari beberapa enkripsi ransomware –crypt-virus yang diketahui yang dirancang untuk mengenkripsi file penting ditambah opsi & utilitas yang tersedia untuk mendekripsi file terenkripsi Anda saat terinfeksi. Saya menulis artikel ini untuk menyimpan semua informasi untuk alat dekripsi yang tersedia di satu tempat dan saya akan mencoba untuk terus memperbarui artikel ini. Silakan berbagi dengan kami pengalaman Anda dan informasi baru lainnya yang mungkin Anda ketahui untuk saling membantu.

Cara mendekripsi file yang dienkripsi dari Ransomware – Deskripsi & Alat Dekripsi yang Diketahui – Metode:

- NAMA RANSOWARE

- Cryptowall

- CryptoDefense & How_Decrypt

- Cryptorbit atau HowDecrypt

- Cryptolocker (Troj/Ransom-ACP”, “Trojan. Ransomcrypt. F)

- CryptXXX V1, V2, V3 (Varian: .crypt, crypz, atau 5 karakter heksadesimal)

- Locky & AutoLocky (Varian: .locky)

- Trojan-Tebusan. Win32.Rektor

- Trojan-Tebusan. Win32.Xorist, Trojan-Ransom. MSIL.Vandev

- Trojan-Tebusan. Win32.Rakhni

- Trojan-Tebusan. Win32.Rannoh atau Trojan-Ransom. Win32.Cryakl.

- TeslaCrypt (Varian: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)

- TeslaCrypt 3.0 (Varian: .xxx, .ttt, .micro, .mp3)

- TeslaCrypt 4.0 (Nama File & Ekstensi tidak berubah)

Pembaruan Juni 2016:

1. Tren Mikro telah merilis Dekripsi File Ransomware alat untuk mencoba mendekripsi file yang dienkripsi oleh keluarga ransomware berikut:

CryptXXX V1, V2, V3*

.crypt, crypz, atau 5 karakter heksadesimal

CryptXXX V4, V5.5 Karakter Heksadesimal

TeslaCrypt V1.ECC

TeslaCrypt V2.VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3.XXX atau TTT atau MP3 atau MIKRO

TeslaCrypt V4.

SNLocker.RSNSTerkunci

kunci otomatis.locky

Blok Buruk

777.777

XORIST.xorist atau ekstensi acak

XORBAT.terenkripsi

CERBER V1 <10 Karakter Acak>.cerber

perangko.terkunci

Nemukoda.terenkripsi

Chimera.ruang bawah tanah

* Catatan: Berlaku untuk ransomware CryptXXX V3: Karena enkripsi lanjutan dari Crypto-Ransomware khusus ini, hanya sebagian data dekripsi saat ini dimungkinkan pada file yang terpengaruh oleh CryptXXX V3, dan Anda harus menggunakan alat perbaikan pihak ketiga untuk memperbaiki Anda file seperti: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Untuk mengunduh alat Ransomware File Decrypter dari Trend Micro (dan membaca petunjuk tentang cara menggunakannya), navigasikan ke halaman ini: Mengunduh dan Menggunakan Dekripsi File Ransomware Trend Micro

2. Kasperky telah merilis alat dekripsi berikut:

SEBUAH. Alat RakhniDecryptor Kaspersky dirancang untuk mendekripsi file yang terpengaruh oleh*:

* Catatan: Utilitas RakhniDecryptor selalu diperbarui untuk mendekripsi file dari beberapa keluarga ransomware.

Rakhni

Agen.iih

aura

Autoit

pletor

Rotor

Lamer

Lortok

Cryptokluchen

demokrasi

Bitman – TeslaCrypt versi 3 dan 4B. Alat RannohDecryptor Kaspersky dirancang untuk mendekripsi file yang dipengaruhi oleh:

Rannoh

AutoIt

Kemarahan

Crybola

Cryakl

CryptXXX versi 1 dan 2

Cryptowalll – Informasi Virus & Opsi Dekripsi.

Itu Cryptowall (atau "Dekripsi Cryptowall”) virus adalah varian baru dari pertahanan kripto virus ransomware. Ketika komputer terinfeksi dengan Cryptowall ransomware, lalu semua file penting di komputer (termasuk file di drive –jaringan- yang dipetakan jika Anda masuk jaringan) menjadi terenkripsi dengan enkripsi yang kuat, yang membuatnya hampir tidak mungkin untuk didekripsi mereka. Setelah Cryptowall enkripsi, virus membuat dan mengirimkan kunci pribadi (password) ke server pribadi untuk digunakan dari penjahat untuk mendekripsi file Anda. Setelah itu, para penjahat memberi tahu korban mereka bahwa semua file penting mereka dienkripsi dan satu-satunya cara untuk mendekripsi mereka adalah dengan membayar tebusan $500 (atau lebih) dalam jangka waktu yang ditentukan, jika tidak, tebusan akan digandakan atau file mereka akan hilang permanen.

Cara mendekripsi file yang terinfeksi Cryptowall dan mengembalikan file Anda:

Jika Anda ingin mendekripsi Cryptowall file terenkripsi dan dapatkan kembali file Anda, maka Anda memiliki opsi ini:

SEBUAH. Opsi pertama adalah membayar uang tebusan. Jika Anda memutuskan untuk melakukan itu, lanjutkan dengan pembayaran dengan risiko Anda sendiri karena menurut penelitian kami beberapa pengguna mendapatkan kembali data mereka dan beberapa lainnya tidak. Ingatlah bahwa penjahat bukanlah orang yang paling dapat dipercaya di planet ini.

B. Opsi kedua adalah membersihkan komputer yang terinfeksi dan kemudian memulihkan file yang terinfeksi dari cadangan yang bersih (jika ada).

C. Jika Anda tidak memiliki cadangan yang bersih, maka satu-satunya pilihan yang tersisa adalah memulihkan file Anda di versi sebelumnya dari “Salinan Bayangan”. Perhatikan bahwa prosedur ini hanya berfungsi di Windows 8, Windows 7 dan Vista OS dan hanya jika "Pemulihan Sistem” sebelumnya telah diaktifkan di komputer Anda dan tidak dinonaktifkan setelah Cryptowall infeksi.

- Tautan rujukan: Cara memulihkan file Anda dari Shadow Copies.

Sebuah analisis rinci Cryptowall infeksi dan penghapusan ransomware dapat ditemukan di posting ini:

- Cara menghapus virus CryptoWall dan memulihkan file Anda

CryptoDefense & How_Decrypt – Informasi & Dekripsi Virus.

pertahanan kriptoadalah virus ransomware lain yang dapat mengenkripsi semua file di komputer Anda terlepas dari ekstensinya (tipe file) dengan enkripsi yang kuat sehingga hampir tidak mungkin untuk mendekripsinya. Virus dapat menonaktifkan "Pemulihan Sistem” pada komputer yang terinfeksi dan dapat menghapus semua “Salinan Volume Bayangan”, jadi Anda tidak dapat memulihkan file Anda ke versi sebelumnya. Setelah infeksi pertahanan kripto ransomware virus, membuat dua file pada setiap folder yang terinfeksi ("How_Decrypt.txt" dan "How_Decrypt.html") dengan petunjuk rinci tentang cara membayar tebusan untuk mendekripsi file Anda dan mengirimkan kunci pribadi (kata sandi) ke server pribadi untuk digunakan oleh penjahat untuk mendekripsi Anda file.

Sebuah analisis rinci pertahanan kripto infeksi dan penghapusan ransomware dapat ditemukan di posting ini:

- Bagaimana menghapus virus CryptoDefense dan memulihkan file Anda

Cara mendekripsi file terenkripsi Cryptodefense dan mendapatkan kembali file Anda:

Untuk mendekripsi pertahanan kripto file yang terinfeksi Anda memiliki opsi ini:

SEBUAH. Opsi pertama adalah membayar uang tebusan. Jika Anda memutuskan untuk melakukan itu, lanjutkan dengan pembayaran dengan risiko Anda sendiri karena menurut penelitian kami, beberapa pengguna mendapatkan kembali data mereka dan beberapa lainnya tidak. Ingatlah bahwa penjahat bukanlah orang yang paling dapat dipercaya di planet ini.

B. Opsi kedua adalah membersihkan komputer yang terinfeksi dan kemudian memulihkan file yang terinfeksi dari cadangan yang bersih (jika ada).

C. Jika Anda tidak memiliki cadangan yang bersih maka Anda dapat mencoba memulihkan file Anda di versi sebelumnya dari "Salinan Bayangan”. Perhatikan bahwa prosedur ini hanya berfungsi di Windows 8, Windows 7 dan Vista OS dan hanya jika "Pemulihan SistemFitur ” sebelumnya diaktifkan di komputer Anda dan tidak dinonaktifkan setelah pertahanan kripto infeksi.

- Tautan rujukan: Cara memulihkan file Anda dari Shadow Copies.

D. Terakhir, jika Anda tidak memiliki cadangan yang bersih dan Anda tidak dapat memulihkan file dari "Salinan Bayangan”, maka Anda dapat mencoba mendekripsi Cryptodefense file terenkripsi dengan menggunakan Dekripsi Emsisoft kegunaan. Untuk melakukannya:

Pemberitahuan Penting: Utilitas ini hanya berfungsi untuk komputer yang terinfeksi sebelum 1 April 2014.

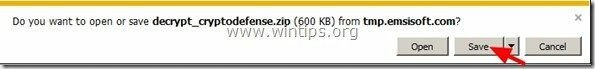

1.Unduh “Emsisoft Decrypter” utilitas ke komputer Anda (mis Desktop).

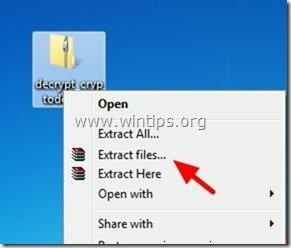

2. Saat unduhan selesai, navigasikan ke Anda Desktop dan "Ekstrak” yang “decrypt_cryptodefense.zipberkas.

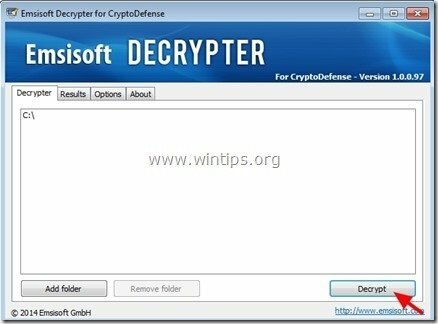

3. Sekarang klik dua kali untuk menjalankan “decrypt_cryptodefense” kegunaan.

4. Terakhir tekan tombol “Dekripsi” untuk mendekripsi file Anda.

Sumber – Informasi tambahan: Tutorial terperinci tentang cara mendekripsi file terenkripsi CryptoDefense menggunakan Dekripsi Emsisoft utilitas dapat ditemukan di sini: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit atau HowDecrypt – Informasi & Dekripsi Virus.

Kriptorbit atau BagaimanaDekripsi virus adalah virus ransomware yang dapat mengenkripsi semua file di komputer Anda. Setelah komputer Anda terinfeksi Kriptorbit virus semua file penting Anda dienkripsi terlepas dari ekstensinya (tipe file) dengan enkripsi kuat yang membuatnya hampir mustahil untuk mendekripsinya. Virus juga membuat dua file di setiap folder yang terinfeksi di komputer Anda (“BagaimanaDecrypt.txt” dan “HowDecrypt.gif”) dengan petunjuk terperinci tentang bagaimana Anda dapat membayar uang tebusan dan mendekripsi file Anda.

Sebuah analisis rinci Kriptorbit infeksi dan penghapusan ransomware dapat ditemukan di posting ini:

- Cara Menghapus virus Cryptorbit (HOWDECRYPT) dan Mengembalikan file Anda

Cara mendekripsi file yang terinfeksi Cryptorbit dan mengembalikan file Anda:

Untuk mendekripsi Kriptorbit file terenkripsi Anda memiliki opsi ini:

SEBUAH. Opsi pertama adalah membayar uang tebusan. Jika Anda memutuskan untuk melakukan itu, lanjutkan dengan pembayaran dengan risiko Anda sendiri karena menurut penelitian kami beberapa pengguna mendapatkan kembali data mereka dan beberapa lainnya tidak.

B. Opsi kedua adalah membersihkan komputer yang terinfeksi dan kemudian memulihkan file yang terinfeksi dari cadangan yang bersih (jika ada).

C. Jika Anda tidak memiliki cadangan yang bersih, maka Anda dapat mencoba memulihkan file Anda di versi sebelumnya dari “Salinan Bayangan”. Perhatikan bahwa prosedur ini hanya berfungsi di Windows 8, Windows 7 dan Vista OS dan hanya jika "Pemulihan SistemFitur ” sebelumnya diaktifkan di komputer Anda dan tidak dinonaktifkan setelah Kriptorbit infeksi.

- Tautan rujukan: Cara memulihkan file Anda dari Shadow Copies.

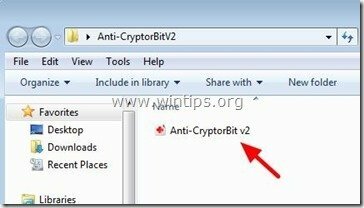

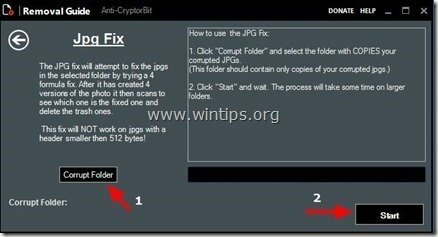

D. Terakhir, jika Anda tidak memiliki cadangan yang bersih dan Anda tidak dapat memulihkan file dari "Salinan Bayangan” maka Anda dapat mencoba mendekripsi Cryptorbit file terenkripsi dengan menggunakan Anti-CryptorBit kegunaan. Untuk melakukannya:

1.Unduh “Anti-CryptorBit” utilitas ke komputer Anda (mis Desktop)

2. Saat unduhan selesai, navigasikan ke Anda Desktop dan "Ekstrak” yang “Anti-CryptorBitV2.zipberkas.

3. Sekarang klik dua kali untuk menjalankan Anti-CryptorBitv2 kegunaan.

4. Pilih jenis file yang ingin Anda pulihkan. (mis. “JPG”)

5. Terakhir pilih folder yang berisi file corrupt/encrypted (JPG) & kemudian tekan tombol “Awal” untuk memperbaikinya.

Cryptolocker – Informasi & Dekripsi Virus.

Kriptolocker (juga dikenal sebagai “Troj/Tebusan-ACP”, “Trojan. Ransomcrypt. F”) adalah virus jahat Ransomware (TROJAN) dan ketika menginfeksi komputer Anda, ia mengenkripsi semua file terlepas dari ekstensinya (tipe file). Berita buruk dengan virus ini adalah, setelah menginfeksi komputer Anda, file penting Anda dienkripsi dengan enkripsi yang kuat dan praktis tidak mungkin untuk mendekripsinya. Setelah komputer terinfeksi virus Cryptolocker, maka pesan informasi muncul di komputer korban yang menuntut pembayaran (tebusan) sebesar $300 (atau lebih) untuk mendekripsi file Anda.

Sebuah analisis rinci Kriptolocker infeksi dan penghapusan ransomware dapat ditemukan di posting ini:

- Bagaimana menghapus CryptoLocker Ransomware dan Mengembalikan file Anda

Cara mendekripsi file yang terinfeksi Cryptolocker dan mengembalikan file Anda:

Untuk mendekripsi Kriptolocker file yang terinfeksi Anda memiliki opsi ini:

SEBUAH. Opsi pertama adalah membayar uang tebusan. Jika Anda memutuskan untuk melakukan itu, lanjutkan dengan pembayaran dengan risiko Anda sendiri karena menurut penelitian kami beberapa pengguna mendapatkan kembali data mereka dan beberapa lainnya tidak.

B. Opsi kedua adalah membersihkan komputer yang terinfeksi dan kemudian memulihkan file yang terinfeksi dari cadangan yang bersih (jika ada).

C. Jika Anda tidak memiliki cadangan yang bersih, maka Anda dapat mencoba memulihkan file Anda di versi sebelumnya dari “Salinan Bayangan”. Perhatikan bahwa prosedur ini hanya berfungsi di Windows 8, Windows 7 dan Vista OS dan hanya jika "Pemulihan SistemFitur ” sebelumnya diaktifkan di komputer Anda dan tidak dinonaktifkan setelah Kriptolocker infeksi.

- Tautan rujukan: Cara memulihkan file Anda dari Shadow Copies.

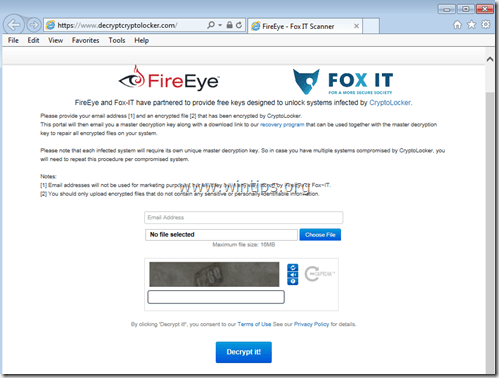

D. Pada Agustus 2014, mata api & Fox-IT telah merilis layanan baru yang mengambil kunci dekripsi pribadi untuk pengguna yang terinfeksi oleh ransomware CryptoLocker. Layanan ini disebut 'DekripsiCryptoLocker' (layanan telah dihentikan), tersedia secara global dan tidak mengharuskan pengguna untuk mendaftar atau memberikan informasi kontak untuk menggunakannya.

Untuk menggunakan layanan ini, Anda harus mengunjungi situs ini: (layanan telah dihentikan) dan unggah satu file CryptoLocker terenkripsi dari komputer yang terinfeksi (Perhatikan: unggah file yang tidak berisi informasi sensitif dan/atau pribadi). Setelah Anda melakukannya, Anda harus menentukan alamat email untuk menerima kunci pribadi Anda dan tautan untuk mengunduh alat dekripsi. Terakhir jalankan alat dekripsi CryptoLocker yang diunduh (secara lokal di komputer Anda) dan masukkan kunci pribadi Anda untuk mendekripsi file terenkripsi CryptoLocker Anda.

Informasi lebih lanjut tentang layanan ini dapat ditemukan di sini: FireEye dan Fox-IT Mengumumkan Layanan Baru untuk Membantu Korban CryptoLocker.

CryptXXX V1, V2, V3 (Varian: .crypt, crypz, atau 5 karakter heksadesimal).

- CryptXXX V1 & CryptXXX V2 ransomware mengenkripsi file Anda dan menambahkan ekstensi ".crypt" di akhir setiap file setelah infeksi.

- CryptXXX v3 menambahkan ekstensi ".cryptz" setelah enkripsi file Anda.

Trojan CryptXXX mengenkripsi jenis file berikut:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR, .GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .CATATAN, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF, .PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT, .UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

Cara mendekripsi file CryptXXX.

Jika Anda terinfeksi CryptXXX Versi 1 atau Versi 2, gunakan Alat RannohDecryptor Kaspersky untuk mendekripsi file Anda.

Jika Anda terinfeksi CryptXXX Versi 3, gunakan Dekripsi File Ransomware Trend Micro. *

Catatan: Karena enkripsi lanjutan virus CryptXXX V3, hanya dekripsi data parsial yang saat ini dimungkinkan dan Anda harus menggunakan alat perbaikan pihak ketiga untuk memperbaiki file Anda seperti: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky & AutoLocky (Varian: .locky)

Locky ransomware mengenkripsi file Anda menggunakan enkripsi RSA-2048 dan AES-128 dan setelah infeksi semua file Anda diganti namanya dengan unik – 32 karakter- nama file dengan ekstensi ".locky" (mis. "1E776633B7E6DFE7ACD1B1A5E9577BCE.locky"). Locky virus dapat menginfeksi drive lokal atau jaringan dan selama infeksi membuat file bernama "_HELP_instructions.html" di setiap folder yang terinfeksi, dengan instruksi tentang bagaimana Anda dapat membayar uang tebusan dan mendekripsi file Anda menggunakan browser TOR.

kunci otomatis adalah varian lain dari virus Locky. Perbedaan utama antara Locky dan Autolocky adalah bahwa Autolocky tidak akan mengubah nama asli file selama infeksi. (mis. Jika file bernama "Dokumen1.doc" sebelum infeksi, Autolocky menamainya menjadi "Dokumen1.doc.locky")

Cara mendekripsi file .LOCKY:

- Opsi pertama adalah membersihkan komputer yang terinfeksi dan kemudian memulihkan file yang terinfeksi dari cadangan yang bersih (jika ada).

- Opsi kedua, jika Anda tidak memiliki cadangan yang bersih, adalah mengembalikan file Anda ke versi sebelumnya dari “Salinan Bayangan”. Cara memulihkan file Anda dari Shadow Copies.

- Opsi ke-3, adalah menggunakan Decrypter Emsisoft untuk AutoLocky untuk mendekripsi file Anda. (Alat dekripsi hanya berfungsi untuk kunci otomatis).

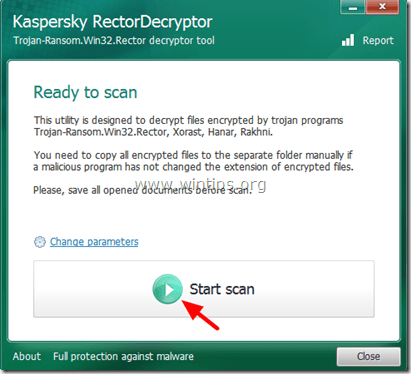

Trojan-Tebusan. Win32.Rector – Informasi & Dekripsi Virus.

Itu Rektor Trojan mengenkripsi file dengan ekstensi berikut: .dokter, .jpg, .pdf.rar, dan setelah infeksi dia membuat mereka tidak dapat digunakan. Setelah file Anda terinfeksi Rektor Trojan, kemudian ekstensi file yang terinfeksi diubah menjadi .VSCRYPT, .TERJANGKIT, .KORREKTOR atau .BLOK dan ini membuat mereka tidak dapat digunakan. Saat Anda mencoba membuka file yang terinfeksi, maka pesan dalam karakter Cyrillic ditampilkan di layar Anda yang berisi permintaan tebusan dan detail pembayaran. Penjahat dunia maya yang membuat Rektor Trojan ditelepon "††KOPPEKTOPdan meminta untuk berkomunikasi dengannya melalui email atau ICQ (EMAIL: [email protected] / ICQ: 557973252 atau 481095) untuk memberikan instruksi tentang cara membuka kunci file Anda.

Cara mendekripsi file yang terinfeksi Trojan Rector dan mengembalikan file Anda:

Nasihat: Salin semua file yang terinfeksi ke direktori terpisah dan tutup semua program yang terbuka sebelum melanjutkan untuk memindai dan mendekripsi file yang terpengaruh.

1. Unduh Rektor Decryptorutilitas (dari Lab Kaspersky) ke komputermu.

2. Saat unduhan selesai, jalankan RektorDecryptor.exe.

3. Tekan "Mulai Pindai” untuk memindai drive Anda untuk mencari file terenkripsi.

4. Biarkan RektorDecryptor utilitas untuk memindai dan mendekripsi file terenkripsi (dengan ekstensi .vscrypt, .infected, .bloc, .korrektor) lalu pilih opsi untuk “Hapus file terenkripsi setelah dekripsi” jika dekripsi berhasil. *

* Setelah dekripsi, Anda dapat menemukan log laporan dari proses pemindaian/dekripsi ke root drive C:\ Anda (mis. “C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt”).

5. Terakhir lanjutkan untuk memeriksa dan membersihkan sistem Anda dari program malware yang mungkin ada di dalamnya.

Sumber – Informasi tambahan:http://support.kaspersky.com/viruses/disinfection/4264#block2

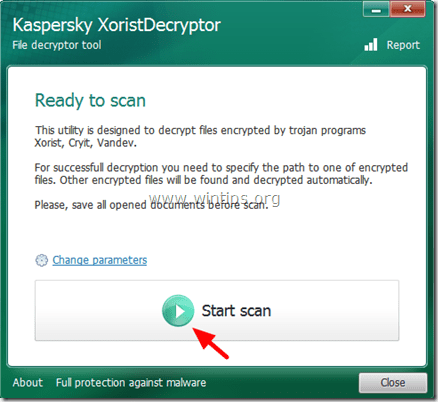

Trojan-Tebusan. Win32.Xorist, Trojan-Ransom. MSIL.Vandev – Informasi & Dekripsi Virus.

ItuTrojan Ransom Xorist & Trojan Ransom Valdev, mengenkripsi file dengan ekstensi berikut:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, doc, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, mentah, saf, val, gelombang, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, tempat sampah, dir, divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, tinta, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, bertindak, adt, tujuan, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr, idx, kwd, lp2, ltr, manusia, mbox, pesan, nfo, sekarang, odm, sering, pwi, rng, rtx, menjalankan, ssa, teks, unx, wbk, wsh, 7z, arc, ari, arj, mobil, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, gumpalan, perang, xpi, z02, z04, zap, zipx, kebun binatang, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap, htm, moz, svr, url, wdgt, abk, bic, besar, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, peta, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sedih, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, Amerika Serikat, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd, vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp, eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, jadi, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, kera, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Setelah infeksi,Trojan Ransom Xorist membahayakan keamanan komputer Anda, membuat komputer Anda tidak stabil dan menampilkan pesan di layar Anda yang menuntut tebusan untuk mendekripsi file yang terinfeksi. Pesan tersebut juga berisi informasi tentang cara membayar uang tebusan untuk mendapatkan utilitas dekripsi dari penjahat dunia maya.

Cara mendekripsi file yang terinfeksi Trojan Win32.Xorist atau Trojan MSIL.Vandev:

Nasihat: Salin semua file yang terinfeksi ke direktori terpisah dan tutup semua program yang terbuka sebelum melanjutkan untuk memindai dan mendekripsi file yang terpengaruh.

1. Unduh Dekripsi Xoristutilitas (dari Lab Kaspersky) ke komputermu.

2. Saat unduhan selesai, jalankan XoristDecryptor.exe.

Catatan: Jika Anda ingin menghapus file terenkripsi saat dekripsi selesai, maka klik tombol “Ubah parameter” dan centang opsi “Hapus file terenkripsi setelah dekripsi” kotak centang di bawah “Opsi Tambahan”.

3. Tekan "Mulai Pindai" tombol.

4. Masukkan jalur setidaknya satu file terenkripsi dan kemudian tunggu hingga utilitas mendekripsi file terenkripsi.

5. Jika dekripsi berhasil, reboot komputer Anda lalu pindai dan bersihkan sistem Anda dari program malware yang mungkin ada di dalamnya.

Sumber – Informasi tambahan: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-Tebusan. Win32.Rakhni – Informasi & Dekripsi Virus.

Itu Trojan Ransom Rakhni mengenkripsi file dengan mengubah ekstensi file sebagai berikut:

Setelah enkripsi, file Anda tidak dapat digunakan dan keamanan sistem Anda terganggu. Juga Trojan-Tebusan. Win32.Rakhni membuat file di. Anda %DATA APLIKASI% folder bernama “exit.hhr.oshit” yang berisi kata sandi terenkripsi untuk file yang terinfeksi.

Peringatan: Itu Trojan-Tebusan. Win32.Rakhni menciptakan “exit.hhr.oshit” yang berisi kata sandi terenkripsi ke file pengguna. Jika file ini tetap ada di komputer, itu akan membuat dekripsi dengan RakhniDecryptor utilitas lebih cepat. Jika file telah dihapus, itu dapat dipulihkan dengan utilitas pemulihan file. Setelah file dipulihkan, masukkan ke dalam %DATA APLIKASI% dan jalankan pemindaian dengan utilitas sekali lagi.

%DATA APLIKASI% lokasi folder:

-

Windows XP: C:\Documents and Settings\

\Data aplikasi -

Jendela 7/8: C:\Pengguna\

\AppData\Roaming

Cara mendekripsi file yang terinfeksi Trojan Rakhni dan mengembalikan file Anda:

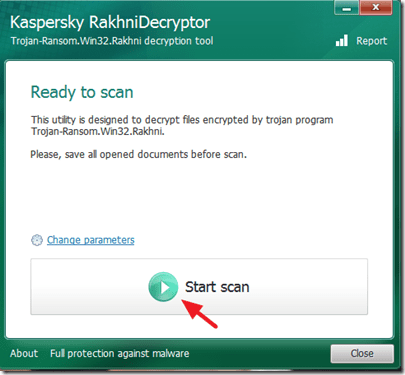

1. Unduh Rakhni Decryptorutilitas (dari Lab Kaspersky) ke komputermu.

2. Saat unduhan selesai, jalankan RakhniDecryptor.exe.

Catatan: Jika Anda ingin menghapus file terenkripsi saat dekripsi selesai, maka klik tombol “Ubah parameter” dan centang opsi “Hapus file terenkripsi setelah dekripsi” kotak centang di bawah “Opsi Tambahan”.

3. Tekan "Mulai Pindai” untuk memindai drive Anda untuk mencari file terenkripsi.

4. Masukkan jalur setidaknya satu file terenkripsi (mis. “file.doc.locked”) dan kemudian tunggu hingga utilitas memulihkan kata sandi dari “exit.hhr.oshit” file (ingat Peringatan) dan mendekripsi file Anda.

Sumber – Informasi tambahan: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojan-Tebusan. Win32.Rannoh (Trojan-Ransom. Win32.Cryakl) – Informasi & Dekripsi Virus.

Itu Trojan Rannoh atau Trojan Cryakl mengenkripsi semua file di komputer Anda dengan cara berikut:

- Dalam kasus Trojan-Tebusan. Win32.Rannoh infeksi, nama file dan ekstensi akan diubah sesuai dengan template terkunci-

. . - Dalam kasus Trojan-Tebusan. Win32.Cryakl infeksi, tag {CRYPTENDBLACKDC} ditambahkan ke akhir nama file.

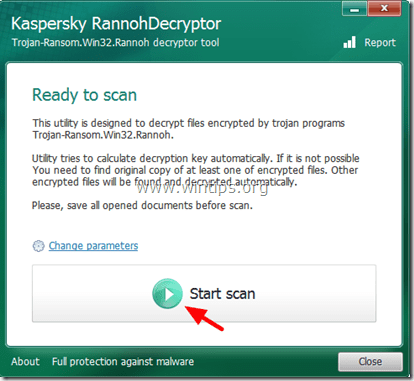

Cara mendekripsi file yang terinfeksi Trojan Rannoh atau Trojan Cryakl dan mendapatkan kembali file Anda:

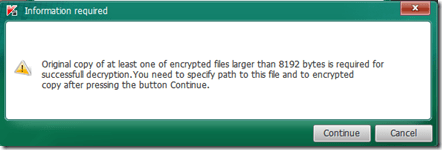

Penting: ItuRannoh Decryptor utilitas mendekripsi file dengan membandingkan satu file terenkripsi dan satu file yang didekripsi. Jadi jika Anda ingin menggunakan Rannoh Decryptor utilitas untuk mendekripsi file Anda harus memiliki salinan asli dari setidaknya satu file terenkripsi sebelum infeksi (misalnya dari cadangan bersih).

1. Unduh Rannoh Decryptorutilitas ke komputer Anda.

2. Saat unduhan selesai, jalankan RannohDecryptor.exe

Catatan: Jika Anda ingin menghapus file terenkripsi setelah dekripsi selesai, klik tombol “Ubah parameter” dan centang opsi “Hapus file terenkripsi setelah dekripsi” kotak centang di bawah “Opsi Tambahan”.

3. Tekan "Mulai Pindai" tombol.

4. Membaca "Informasi dibutuhkan” pesan lalu klik “Melanjutkan” dan tentukan jalur ke salinan asli dari setidaknya satu file terenkripsi sebelum infeksi (bersih – asli – file) dan jalur ke file terenkripsi (terinfeksi – terenkripsi -file).

5. Setelah dekripsi, Anda dapat menemukan log laporan proses pemindaian/dekripsi ke root drive C:\ Anda. (misalnya “C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt”).

Sumber – Informasi tambahan: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (Varian: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)

Itu TeslaCrypt ransomware virus menambahkan ekstensi berikut ke file Anda: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv.

Cara mendekripsi file TeslaCrypt:

Jika Anda terinfeksi virus TeslaCrypt, gunakan salah satu alat ini untuk mendekripsi file Anda:

- TeslaDecoder: Informasi lebih lanjut dan instruksi tentang menggunakan TeslaDecoder dapat ditemukan di artikel ini: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/

- Dekripsi File Ransomware Trend Micro.

TeslaCrypt V3.0 (Varian: .xxx, .ttt, .micro, .mp3)

Itu TeslaCrypt 3.0 virus ransomware menambahkan ekstensi berikut ke file Anda: .xxx, .ttt, .micro & .mp3

Cara mendekripsi file TeslaCrypt V3.0:

Jika Anda terinfeksi TeslaCrypt 3.0 kemudian coba pulihkan file Anda dengan:

- Decryptor File Ransomware Mikro Trend alat.

- RakhniDecryptor (Cara Memandu)

- Dekoder Tesla (Cara Memandu)

- Tesladecrypt – McAfee

TeslaCrypt V4.0 (Nama file dan ekstensi tidak berubah)

Untuk mendekripsi file TeslaCrypt V4, coba salah satu utilitas berikut:

- Decryptor File Ransomware Mikro Trend alat.

- RakhniDecryptor (Cara Memandu)

- Dekoder Tesla (Cara Memandu)

EnzoS.

8 Oktober 2016 @ 08:01