Log akses adalah file log yang melacak ketika satu atau lebih hal diakses. Log akses adalah bagian penting dari keamanan dan analitik dalam komputasi. Log akses juga merupakan alat keamanan dan keselamatan yang penting di dunia fisik.

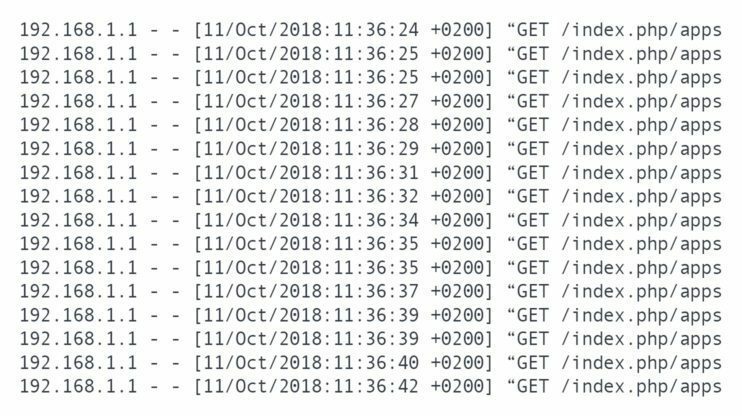

Log akses melacak tanggal dan waktu sesuatu diakses atau dicoba untuk diakses. Umumnya oleh siapa, serta yang diketahui. Log akses sering kali menyertakan informasi sekunder juga. Informasi sekunder ini dapat memberikan konteks atau data yang berguna secara analitis lebih lanjut.

Akses Log dan Keamanan Digital

Log akses dapat melacak ketika seseorang mencoba mengakses sistem yang diistimewakan. Atau file dan mungkin cukup mudah. Ini dapat melacak titik data seperti, "apakah akses berhasil?", "siapa yang mencoba mengakses file?", "Kapan upaya itu terjadi?". Dalam beberapa kasus, log akses bahkan dapat melacak setiap perubahan yang dibuat. Ini biasanya akan dicatat secara terpisah.

Akses ditolak adalah keadaan yang harus dicatat. Ini memberikan wawasan langsung ketika seseorang mencoba untuk mendapatkan akses ke sesuatu yang seharusnya tidak mereka lakukan. Tentu saja, ada kemungkinan alasan yang sah untuk ini. Mungkin pengguna salah ketik kata sandi mereka. Atau mungkin pengguna belum diberikan akses yang seharusnya.

Alternatifnya adalah bahwa pengguna yang tidak sah sedang mencoba untuk mendapatkan akses. Dalam kasus server web, ini bisa menjadi peretas yang tidak diautentikasi yang mencoba mendapatkan akses ke file sensitif. Itu juga bisa menjadi akun pengguna yang sah yang mencoba mengakses file yang tidak mereka miliki izinnya. Dengan asumsi pengguna yang sah tidak boleh memiliki akses, akun tersebut dapat disusupi, atau pengguna menjadi nakal.

Pelacakan ketika akses berhasil juga berguna. Akses itu sendiri mungkin tidak menjadi masalah, tetapi tindakan setelah itu mungkin menjadi masalah. Misalnya, melacak akun mana yang mengakses backend situs web dapat mengaktifkan tindak lanjut forensik jika situs tersebut dirusak. Mencatat nama pengguna saja mungkin tidak cukup untuk kasus penggunaan ini. Dikombinasikan dengan alamat IP, dimungkinkan untuk melihat apakah pengguna yang sah merusak situs atau jika peretas menggunakan akun mereka. Ini dapat ditentukan karena alamat IP sumber akan atau tidak cocok dengan data yang dicatat secara historis.

Akses Log dan Analisis

Log akses untuk data publik dapat memungkinkan analisis tren umum. Misalnya, mencatat akses ke setiap halaman di situs web dapat memungkinkan Anda untuk melihat halaman mana yang paling populer dan halaman mana yang paling tidak populer. Informasi tambahan seperti alamat IP pengunjung dapat memungkinkan Anda untuk menganalisis perilaku pergerakan pengunjung ke situs web Anda. Anda dapat melihat halaman mana mereka dibawa dan konten apa yang menyimpannya.

Mencatat informasi lain seperti tajuk perujuk dapat memberi tahu Anda dari situs mana pengunjung Anda berasal dan kemungkinan seberapa sukses kampanye iklan tertentu. Menyimpan log dari string agen pengguna dapat memungkinkan Anda untuk melihat browser mana yang disukai basis pengguna Anda dan browser mana yang harus Anda prioritaskan pengoptimalan dan kompatibilitasnya.

Mencatat saat pengguna tertentu melakukan tindakan tertentu juga dapat memungkinkan Anda membuat profil pola aktivitas yang sah. Mungkin berguna untuk mengetahui kapan pola ini rusak karena hal itu mungkin mengindikasikan insiden keamanan. Tentu saja ada banyak penjelasan lain yang sah untuk perubahan pola dan perilaku, jadi ini tidak harus segera menjadi perhatian utama.

Akses Log dan Keamanan Fisik

Banyak perusahaan mempraktikkan keamanan fisik di kantor dan pusat data mereka. Akses logging di sini mungkin berteknologi rendah, seperti menggunakan buku masuk. Pilihan berteknologi tinggi seperti kartu pintu RFID juga dapat digunakan. Pencatatan akses fisik adalah lini pertama pertahanan fisik yang sangat baik. Sementara pencuri atau peretas mungkin mau masuk begitu saja dan melihat apa yang bisa mereka lakukan, masuk, memberikan nama siapa Anda di sana untuk dilihat, dan mengapa Anda di sana memperumit masalah.

Kartu akses pada dasarnya mengunci semua atau sejumlah pintu. Ini mempersulit peretas atau pencuri untuk bergerak dengan andal di sekitar gedung. Tidak memiliki kartu akses yang sah, mereka bergantung pada karyawan yang jujur membuka pintu dan mengabaikan pelatihan tentang mengizinkan orang untuk mengekor.

Tentu saja, ada banyak cara untuk melawan langkah-langkah keamanan fisik ini. Bahkan tanpa langkah-langkah lain, mereka bisa menjadi pencegah yang masuk akal. Calon pencuri dan peretas perlu lebih banyak mengetahui informasi sebelum mencoba apa pun. Mereka akan mengandalkan keterampilan rekayasa sosial dan setidaknya sedikit keberuntungan.

Akses Log dan Keamanan Fisik

Melakukan pencatatan akses akses fisik ke gedung memiliki keuntungan yang berpotensi menyelamatkan jiwa. Dalam kasus evakuasi darurat, karena kebakaran atau alasan lain, dimungkinkan untuk mengetahui dengan tepat berapa banyak orang yang berada di dalam gedung. Informasi ini kemudian dapat digabungkan dengan jumlah karyawan untuk menentukan apakah seseorang terjebak di dalam dan membutuhkan kru pemadam kebakaran untuk mencoba menemukan dan menyelamatkan mereka. Atau, ini dapat memberi tahu kru pemadam kebakaran bahwa tidak ada risiko terhadap kehidupan, memungkinkan mereka untuk mengambil risiko pribadi yang lebih sedikit untuk memadamkan api.

Log akses dapat menjadi berkah sekaligus kutukan dalam beberapa skenario seperti ini. Misalnya, dengan kertas sign-in sheet, belum tentu ada sign-out sheet, sehingga tidak mungkin diketahui siapa yang perlu dipertanggungjawabkan. Sistem digital bahkan lebih rentan terhadap masalah yang agak terkait. Dalam banyak kasus, jika seseorang mengikuti seorang rekan melalui sebuah pintu, mereka mungkin tidak perlu repot-repot memindai pass mereka, alih-alih "mengekor" jalan mereka.

Selanjutnya, sistem digital biasanya melaporkan ke komputer internal. Komputer internal ini akan ditempatkan di dalam gedung yang sekarang dievakuasi, membuatnya canggung untuk memeriksa berapa banyak orang yang perlu dipertanggungjawabkan.

Selain itu, faktor manusia lainnya dapat menggagalkan rencana terbaik. Dalam kasus kebakaran, semua orang harus pergi ke titik pertemuan darurat. Beberapa orang, bagaimanapun, mungkin mengambil jalan keluar yang berbeda dan menunggu di tempat yang salah. Orang lain mungkin mengambil kesempatan untuk merokok atau pergi ke toko. Keamanan fisik sulit dipastikan seperti ini dan mengharuskan setiap orang untuk benar-benar mengikuti prosedur, sesuatu yang tidak selalu terjadi.

Kesimpulan

Log akses adalah file atau dokumen yang melacak akses atau upaya akses ke sistem. Mereka dapat digunakan untuk sistem fisik seperti gedung dan pusat data atau sistem komputer seperti situs web atau dokumen sensitif. Log memberikan bantuan untuk menyediakan pelacakan keamanan dan, dengan titik data yang tepat, dapat mengaktifkan analitik yang berguna.