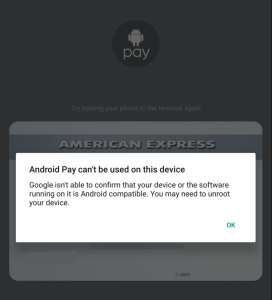

Ini adalah Berita Buruk pada hari Rabu bagi pengembang dan pengguna listrik. Hari yang menyenangkan diwarnai oleh beberapa laporan yang masuk bahwa pembaruan baru pada SafetyNet Android tidak hanya menyebabkan su yang ada menyembunyikan mekanisme untuk berhenti bekerja (skenario kasus normal), tetapi juga mulai memberikan hasil buruk pada perangkat yang bahkan tidak berfungsi berakar!

Memulai dari Forum Nexus 6P Reddit, dan kemudian digaungkan di beberapa tempat termasuk Forum Reddit Android, milik kita sendiri Forum Nexus 6P dan benang untuk sahide Dan Magisk, pengguna menemukan bahwa pembaruan terbaru pada SafetyNet menyebabkan perangkat gagal dalam pemeriksaan jika bootloadernya tidak terkunci. Pengguna telah mencoba berbagai kombinasi skenario modifikasi dan metode masking, namun faktor umum kegagalan dalam banyak kasus adalah karena bootloader tidak terkunci.

Memulai dari Forum Nexus 6P Reddit, dan kemudian digaungkan di beberapa tempat termasuk Forum Reddit Android, milik kita sendiri Forum Nexus 6P dan benang untuk sahide Dan Magisk, pengguna menemukan bahwa pembaruan terbaru pada SafetyNet menyebabkan perangkat gagal dalam pemeriksaan jika bootloadernya tidak terkunci. Pengguna telah mencoba berbagai kombinasi skenario modifikasi dan metode masking, namun faktor umum kegagalan dalam banyak kasus adalah karena bootloader tidak terkunci.

Membuka kunci bootloader adalah langkah pertama untuk modifikasi tidak resmi pada sebagian besar perangkat. Jika pembaruan SafetyNet terbaru memang memeriksa status bootloader, ini mungkin berarti akhir dari segalanya seseorang dapat menjalankan Android Pay dan aplikasi berbasis SafetyNet lainnya bersamaan dengan root dan Xpose dengan menggunakan masking teknik.

Pengembang Magisk topjohnwumengomentari situasi awal, menunjukkan bahwa SafetyNet mungkin tidak akan berguna lagi setelah pembaruan ini:

“Perlu diingat, dalam pembaruan terbaru Jaring Pengaman yang baru saja terjadi beberapa jam lagi, Google tampaknya mengambil langkah maju permainan, dan mungkin sampai pada titik di mana tidak ada modifikasi yang diperbolehkan, dan mungkin tidak mungkin untuk dilewati.

Saat ini di HTC 10 saya, tidak peduli apa yang saya lakukan pada gambar boot, bahkan hanya mengemas ulang gambar boot stok 100%., Jaring Pengaman tidak akan lewat dalam keadaan apa pun. Di sisi lain, Nexus 9 saya yang menjalankan Nougat tampaknya dapat dilewati tanpa masalah, dengan root dan modul semuanya diaktifkan dan berfungsi dengan baik. Verifikasi boot mungkin berbeda dari satu OEM ke OEM lainnya, implementasi HTC mungkin hanya salah satu yang pertama dimasukkan ke dalam Jaring Pengaman, namun pada akhirnya semua metode OEM besar akan disertakan, dan pada saat itu menurut saya "mod" Android apa pun, termasuk kernel khusus, akan cukup merusak Jaring Pengaman. Verifikasi ini harus dikodekan jauh ke dalam bootloader, yang tidak mudah untuk dipecahkan. Jadi kesimpulannya adalah saya tidak akan menghabiskan banyak waktu untuk mengabaikan Safety Net di masa depan."

Dulu ketika suhide dirilis, Chainfire memilikinya meramalkan sesuatu dengan cara yang sama:

Pada akhirnya, informasi akan diberikan dan diverifikasi oleh bootloader/TrustZone/SecureBoot/TIMA/TEE/TPM dll. (Samsung sudah melakukan ini dengan solusi KNOX/TIMA mereka). Bagian dari perangkat yang tidak dapat kita jangkau atau tambal dengan mudah, sehingga akan tiba saatnya ketika bypass deteksi ini tidak lagi dapat dilakukan.

Karena situasinya masih terus berkembang, segala sesuatunya mungkin menjadi lebih kompleks daripada apa yang terlihat di permukaan. Kami akan terus mengabari pembaca kami jika ada perkembangan baru mengenai masalah ini.