L'obiettivo principale di Burp Suite è agire come proxy web allo scopo di analizzare e modificare il traffico web, generalmente come parte di un test di penetrazione. Sebbene sia abbastanza facile per il traffico HTTP in testo normale, richiede una configurazione aggiuntiva per poter intercettare il traffico HTTPS senza errori di certificato costanti.

Consiglio; Il test di penetrazione è il processo di test della sicurezza informatica di siti Web, dispositivi e infrastrutture tentando di violarlo.

Per intercettare il traffico HTTPS, Burp crea la propria autorità di certificazione sul tuo dispositivo. Devi importare quel certificato nel truststore del tuo browser in modo che il tuo browser non generi errori di certificato.

Suggerimento: l'utilizzo di Burp Suite come proxy significa essenzialmente eseguire un MitM, o Man in the Middle, attaccare te stesso. Tieni presente che Burp sostituirà tutti i certificati HTTPS con i suoi. Ciò rende molto più difficile notare attacchi MitM genuinamente dannosi poiché non vedrai alcun errore di certificato: tienilo presente se installi e utilizzi Burp Suite!

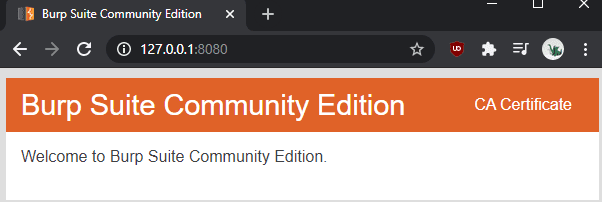

Il primo passo per installare l'autorità di certificazione di Burp è scaricarlo. Per fare ciò, avvia Burp, quindi vai alla porta del listener proxy, che per impostazione predefinita è "127.0.0.1:8080". Una volta sulla pagina, fai clic su "Certificato CA" nell'angolo in alto a destra per scaricare il certificato "cacert.der".

Suggerimento: probabilmente verrai avvisato che il tipo di file non è sicuro e potrebbe danneggiare il tuo computer, dovrai accettare l'avviso.

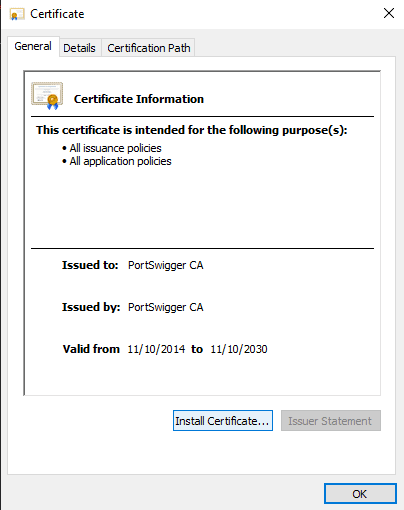

Per installare il certificato in Windows, fare doppio clic sul file scaricato "cacert.der" per eseguirlo e accettare l'avviso di sicurezza. Nella finestra del visualizzatore di certificati, fare clic su "Installa certificato".

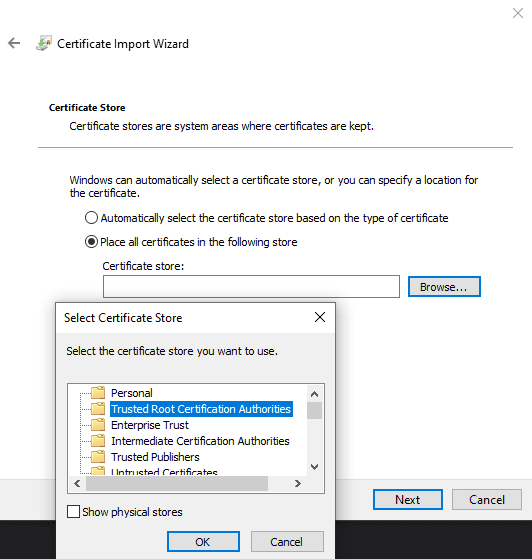

Scegli se vuoi che il certificato sia considerato attendibile dal tuo utente o da altri usi rispettivamente con "Utente corrente" e "Macchina locale". Sarà necessario impostare manualmente il certificato da inserire in un archivio certificati specifico, "Autorità di certificazione radice attendibili". Una volta fatto, fai clic su "Fine" per importare il certificato.

Suggerimento: affinché la modifica abbia effetto, sarà necessario riavviare i browser. Ciò dovrebbe interessare tutti i browser del computer, anche Firefox, tuttavia potrebbe essere necessario aggiungere il certificato a browser specifici se utilizzano il proprio truststore.

Se vuoi intercettare il traffico di rete da un altro dispositivo, dovrà importare il tuo certificato Burp specifico, invece di uno che si genera da solo. Ogni installazione, esclusi gli aggiornamenti, genera un nuovo certificato. Questo design rende molto più difficile l'abuso di Burp per il monitoraggio di massa di Internet.