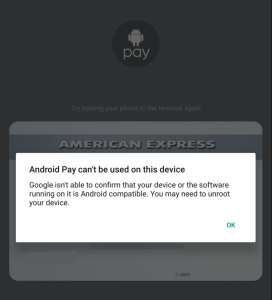

Mercoledì è una brutta notizia sia per gli sviluppatori che per gli utenti esperti. Una giornata piacevole è stata punteggiata da diverse segnalazioni in arrivo secondo cui un nuovo aggiornamento di SafetyNet di Android non solo ha causato il su meccanismi nascosti per smettere di funzionare (scenario normale), ma hanno anche iniziato a dare risultati negativi su dispositivi che non lo erano nemmeno radicato!

A partire da Forum Nexus 6P di Reddit, e poi ha avuto eco in diversi posti, incluso il Forum Android di Reddit, il nostro Forum Nexus 6P e discussioni per suhide E Magisk, gli utenti stanno scoprendo che l'ultimo aggiornamento di SafetyNet sta facendo sì che i dispositivi non superino i controlli se dispongono di un bootloader sbloccato. Gli utenti hanno provato diverse combinazioni di scenari di modifica e metodi di mascheramento, ma il fattore comune di fallimento nella maggior parte dei casi si riduce allo sblocco del bootloader.

A partire da Forum Nexus 6P di Reddit, e poi ha avuto eco in diversi posti, incluso il Forum Android di Reddit, il nostro Forum Nexus 6P e discussioni per suhide E Magisk, gli utenti stanno scoprendo che l'ultimo aggiornamento di SafetyNet sta facendo sì che i dispositivi non superino i controlli se dispongono di un bootloader sbloccato. Gli utenti hanno provato diverse combinazioni di scenari di modifica e metodi di mascheramento, ma il fattore comune di fallimento nella maggior parte dei casi si riduce allo sblocco del bootloader.

Lo sblocco del bootloader è il primo passo per modifiche non ufficiali per la maggior parte dei dispositivi. Se l'ultimo aggiornamento di SafetyNet controlla effettivamente lo stato del bootloader, ciò potrebbe significare la fine dei giorni in cui è possibile eseguire Android Pay e altre app basate su SafetyNet insieme a root e Xposed utilizzando il mascheramento tecniche.

Sviluppatore di Magisk topjohnwuha commentato la situazione iniziale, sottolineando che SafetyNet potrebbe essere una causa persa dopo questo aggiornamento:

"Tenete presente che nell'ultimo aggiornamento di Safety Net avvenuto poche ore fa, Google sembra fare un passo avanti il gioco e potrebbe arrivare al punto in cui non sono consentite modifiche e potrebbe essere impossibile aggirarlo.

Attualmente sul mio HTC 10, non importa cosa ho fatto all'immagine di avvio, anche solo un repack dell'immagine di avvio stock al 100%., Safety Net non passerà in nessuna circostanza. D'altra parte, il mio Nexus 9 in esecuzione Nougat sembra bypassare senza problemi, con root e moduli tutti abilitati e funzionanti. La verifica di avvio potrebbe variare da un OEM all'altro, l'implementazione di HTC potrebbe essere solo una delle prime incluse in Safety Net, ma alla fine verranno inclusi tutti i principali metodi degli OEM. e in quel momento penso che qualsiasi "mod" Android, inclusi i kernel personalizzati, romperà praticamente Safety Net. Queste verifiche dovrebbero essere codificate in profondità nel bootloader, che non è così facile da decifrare. Quindi la conclusione è che in futuro non passerò così tanto tempo a bypassare Safety Net."

Ai tempi in cui suhide fu rilasciato, Chainfire lo aveva fatto predisse qualcosa sulla stessa linea:

Infine, le informazioni verranno fornite e verificate da bootloader/TrustZone/SecureBoot/TIMA/TEE/TPM ecc. (Samsung lo sta già facendo con le soluzioni KNOX/TIMA). Parti del dispositivo che non possiamo raggiungere o riparare facilmente, quindi arriverà il momento in cui questi bypass di rilevamento potrebbero non essere più praticabili.

Poiché la situazione è ancora in evoluzione, le cose potrebbero essere più complesse di quanto appaia in superficie. Terremo aggiornati i nostri lettori qualora ci fossero nuovi sviluppi in merito.