המיקוד העיקרי של Burp Suite הוא לפעול כפרוקסי אינטרנט לצורך ניתוח ושינוי תעבורת אינטרנט, בדרך כלל כחלק ממבחן חדירה. למרות שזה קל מספיק עבור תעבורת HTTP בטקסט רגיל, זה דורש הגדרה נוספת כדי להיות מסוגל ליירט תעבורת HTTPS ללא שגיאות אישור קבועות.

עֵצָה; בדיקת חדירה היא תהליך של בדיקת אבטחת הסייבר של אתרים, מכשירים ותשתיות על ידי ניסיון לפרוץ אותו.

כדי ליירט תעבורת HTTPS, Burp יוצר רשות אישורים משלה במכשיר שלך. עליך לייבא את האישור הזה לחנות האמון של הדפדפן שלך כדי שהדפדפן שלך לא יפיק שגיאות אישורים.

טיפ: השימוש ב-Burp Suite כפרוקסי הוא בעצם התקפת MitM, או Man in the Middle, על עצמך. עליך להיות מודע לכך ש-Burp תחליף את כל אישורי ה-HTTPS באישורים משלה. זה מקשה הרבה יותר להבחין בהתקפות MitM זדוניות אמיתיות מכיוון שלא תראה שגיאות תעודה כלשהן - שים לב לכך אם אתה מתקין ומשתמש ב-Burp Suite!

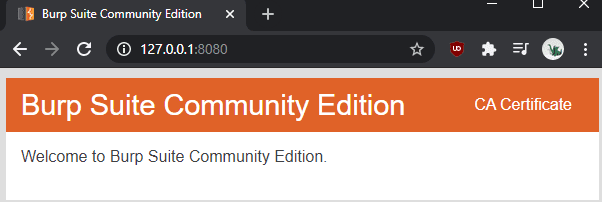

הצעד הראשון להתקנת רשות האישורים של Burp הוא להוריד אותה. כדי לעשות זאת, הפעל את Burp, ולאחר מכן דפדף אל יציאת המאזין של ה-proxy, שברירת המחדל היא "127.0.0.1:8080". ברגע שאתה נמצא בדף, לחץ על "אישור CA" בפינה השמאלית העליונה כדי להוריד את האישור "cacert.der".

טיפ: סביר להניח שתוזהר שסוג הקובץ אינו בטוח ועלול להזיק למחשב שלך, תצטרך לקבל את האזהרה.

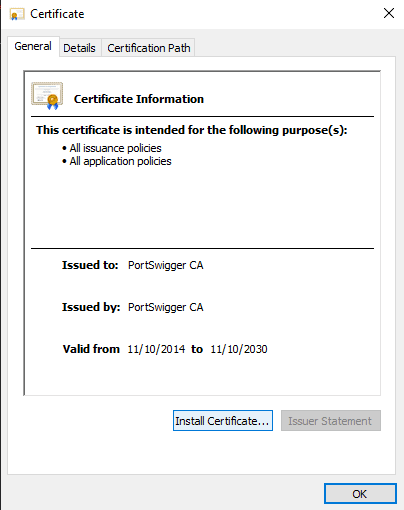

כדי להתקין את האישור ב-Windows, לחץ פעמיים על הקובץ שהורד "cacert.der" כדי להפעיל אותו ולקבל את אזהרת האבטחה. במציג האישורים, חלון, לחץ על "התקן אישור".

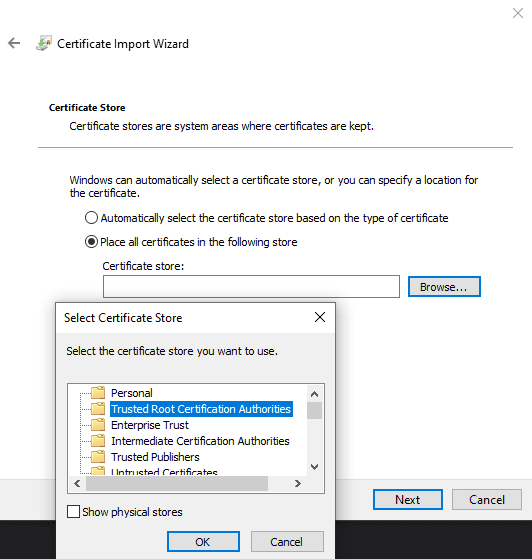

בחר אם אתה רוצה שהמשתמש שלך יאמין באישור או על ידי שימושים אחרים עם "משתמש נוכחי" ו"מכונה מקומית" בהתאמה. יהיה עליך להגדיר באופן ידני את האישור כך שיוצב במאגר אישורים ספציפי, "רשויות אישור שורש מהימנות". לאחר שתסיים, לחץ על "סיום" כדי לייבא את האישור.

טיפ: כדי שהשינוי ייכנס לתוקף, יהיה עליך להפעיל מחדש את הדפדפנים שלך. זה אמור להשפיע על כל הדפדפנים במחשב שלך, אפילו על Firefox, עם זאת, ייתכן שיהיה עליך להוסיף את האישור לדפדפנים ספציפיים אם הם משתמשים בחנות האמון שלהם.

אם ברצונך ליירט תעבורת רשת ממכשיר אחר, הוא יצטרך לייבא את אישור ה-Burp הספציפי שלך, ולא את האישור שהוא יוצר בעצמו. כל התקנה, לא כולל עדכונים, מייצרת תעודה חדשה. עיצוב זה מקשה הרבה יותר על שימוש לרעה ב-Burp לצורך ניטור המוני באינטרנט.