רוב האנשים שמשתמשים באינטרנט כבר יודעים שסמל המנעול בשורת ה-URL אומר שהאתר הוא מאובטח, אבל אולי אתה לא מבין בדיוק מה זה אומר או עד כמה החיבור שלך באמת בטוח עם זה מַנְעוּל.

המנעול הוא אינדיקציה ויזואלית לכך שהחיבור שלך לאתר מאובטח באמצעות HTTPS. HTTPS, או Hypertext Transfer Protocol Secure, היא גרסה של פרוטוקול HTTP המשתמשת בהצפנה כדי לאבטח את הנתונים שלך מעיניים סקרניות.

הצפנה היא תהליך של ערבול נתונים עם צופן ומפתח הצפנה כך שניתן לקרוא אותם רק באמצעות מפתח הפענוח. אתה יכול לחשוב על זה כעל תיבה, אתה יכול לכתוב הודעה, לנעול את התיבה, ואז רק מישהו עם המפתח הנכון יכול לפתוח את התיבה כדי לקרוא את ההודעה. זה שומר על הנתונים שלך מאובטחים מפני האקרים המנסים לגנוב פרטי חשבון.

פיסת מידע מרכזית אחת שכדאי לדעת היא שההצפנה והאבטחה של HTTPS מאמתות רק שהחיבור שלך לאתר שהקלדת בשורת ה-URL מאובטח. זה לא מרמז שהאתר מאובטח, או אפילו שזה האתר אליו התכוונת לגלוש. אתרי דיוג ותוכנות זדוניות רבים עוברים להשתמש ב-HTTPS ככל שהוא הופך לנגיש יותר, כך שלא בטוח לסמוך על כל אתר שמשתמש ב-HTTPS.

טיפ: אתר "דיוג" מנסה להערים עליך לשלוח נתונים רגישים, כגון פרטי חשבון, על ידי זיוף דף כניסה לגיטימי. קישורים לאתרי דיוג נשלחים לרוב באמצעות דואר אלקטרוני. תוכנה זדונית היא מונח כולל ל"תוכנה זדונית" והיא כוללת וירוסים, תולעים, תוכנות כופר ועוד.

הערה: לעולם אל תזין את שם המשתמש והסיסמה שלך, או מידע רגיש אחר כגון פרטי בנק דרך חיבור לא מאובטח. גם אם לאתר יש את המנעול וה-HTTPS, זה לא אומר שאתה עדיין לא צריך להיות זהיר היכן אתה מזין את הפרטים שלך.

כלים למפתחים של Chrome

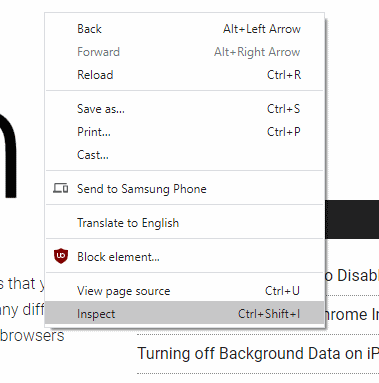

כדי להציג מידע נוסף על החיבור המאובטח שלך, עליך לפתוח את סרגל הכלים למפתחים של Chrome. אתה יכול לעשות זאת על ידי לחיצה על F12, או על ידי לחיצה ימנית ובחירה ב"בדוק" בתחתית הרשימה.

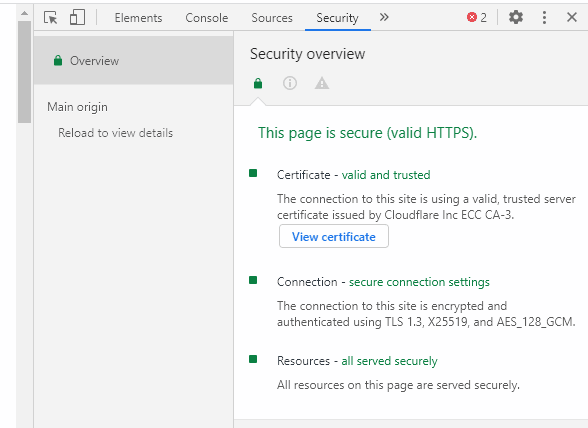

ברירת המחדל של סרגל הכלים למפתחים תהיה בחלונית "אלמנטים", כדי לראות את מידע האבטחה שאתה צריך כדי לעבור לחלונית "אבטחה". אם זה לא נראה מיד, ייתכן שיהיה עליך ללחוץ על סמל החץ הכפול בסרגל חלונית כלי המפתחים ולאחר מכן לבחור "אבטחה" משם.

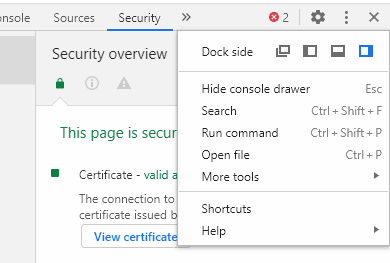

אם אינך אוהב שסרגל הכלים למפתחים מצורף מימין לדף, תוכל להזיז אותו לתחתית, לשמאל או להעביר אותו לחלק נפרד חלון על ידי לחיצה על סמל הנקודה המשולשת בפינה השמאלית העליונה של סרגל הכלים של המפתחים, ולאחר מכן בחירת האפשרות המועדפת עליך מ"צד העגינה" בְּחִירָה.

בסקירת לוח האבטחה, ישנם שלושה חלקים של מידע, אישור, חיבור ומשאבים. אלה מכסים את פרטי אישור ה-HTTPS, ההצפנה המשמשת לאבטחת החיבור, ומפרטים אם משאבים כלשהם הוגשו בצורה לא מאובטחת, בהתאמה.

תעודות

סעיף האישורים מציין איזו רשות אישורים הנפיקה את אישור ה-HTTPS, אם הוא תקף ומהימן, ומאפשר לך להציג את האישור. מעבר לאימות שהאתר שאליו אתה מתחבר מנוהל על ידי האדם שבבעלותו כתובת האתר, האישור אינו משפיע ישירות על אבטחת החיבור שלך

טיפ: תעודות HTTPS פועלות על מערכת של שרשרת אמון. מספר רשויות אישורי בסיס מהימנות להנפיק אישורים לבעלי אתרים, לאחר שיוכיחו שהם הבעלים של האתר. מערכת זו נועדה למנוע מהאקרים את היכולת להפיק אישורים לאתרים הם לא בבעלותם, מכיוון שלאישורים האלה לא תהיה שרשרת האמון חזרה לאישור הבסיס רָשׁוּת.

חיבור

הסעיף "חיבור" מפרט את פרוטוקול ההצפנה, אלגוריתם החלפת מפתחות ואלגוריתם ההצפנה המשמשים להצפנת הנתונים שלך. אלגוריתם ההצפנה צריך לומר באופן אידיאלי "TLS 1.2" או "TLS 1.3". TLS, או Transport Level Security, הוא התקן לניהול משא ומתן על תצורות הצפנה.

גרסאות TLS 1.3 ו-1.2 הן התקנים הנוכחיים ונחשבות מאובטחות. TLS 1.0 ו-1.1 נמצאים שניהם בתהליך של הוצאה משימוש מכיוון שהם ישנים ויש להם כמה חולשות ידועות, אם כי הם עדיין מספקים מבחינה אבטחה.

טיפ: הוצאה משימוש פירושו שהשימוש בהם מונע וננקטים צעדים להסרת התמיכה.

הקודמים ל-TLS היו SSLv3 ו-SSLv2. כמעט בשום מקום כבר לא תומך באף אחת מהאפשרויות הללו, מכיוון שהן הוצאו משימוש עקב היותה לא בטוחה מאז 2015 ו-2011 בהתאמה.

הערך הבא הוא אלגוריתם חילופי המפתחות. זה משמש כדי לנהל משא ומתן מאובטח על מפתח ההצפנה שישמש עם אלגוריתם ההצפנה. יש הרבה יותר מדי מכדי למנות, אבל הם מסתמכים בדרך כלל על פרוטוקול הסכם מפתח בשם "Eliptic-curve Diffe-Hellman Ephemeral" או ECDHE. לא ניתן לקבוע את מפתח ההצפנה המוסכם ללא שימוש בתוכנת ניטור רשת של צד שלישי ובתצורה מוחלשת במכוון. אי תמיכה מפורשת בגישה למידע זה בדפדפן פירושו שלא ניתן להתפשר עליו בטעות.

הערך הסופי בקטע חיבור הוא חבילת הצופן המשמשת להצפנת החיבור. שוב יש הרבה יותר מדי מכדי למנות. לצפנים יש בדרך כלל שמות מרובי חלקים שיכולים לתאר את אלגוריתם ההצפנה בשימוש, את עוצמת הצופן בסיביות ואיזה מצב נעשה שימוש.

בדוגמה של AES-128-GCM כפי שניתן לראות בצילום המסך למעלה, אלגוריתם ההצפנה הוא AES, או תקן ההצפנה המתקדם, החוזק הוא 128 סיביות, ומצב ה-Galois-Counter-Mode בשימוש.

טיפ: 128 או 256 סיביות הן הרמות הנפוצות ביותר של אבטחה קריפטוגרפית. הם מתכוונים שיש 128 או 256 סיביות של אקראיות המרכיבות את מפתח ההצפנה שבו נעשה שימוש. זה 2^128 שילובים אפשריים, או שניים מוכפלים בעצמם פי 128. כמו בכל האקספוננציאלים, המספרים נעשים גדולים מאוד, מהר מאוד. מספר שילובי המקשים האפשריים של 256 סיביות שווה בערך לכמה הערכות נמוכות של מספר האטומים ביקום הנצפה. קשה בצורה בלתי נתפסת לנחש נכון מפתח הצפנה, אפילו עם מחשבי-על מרובים ומאות שנים של זמן.

אֶמְצָעִי

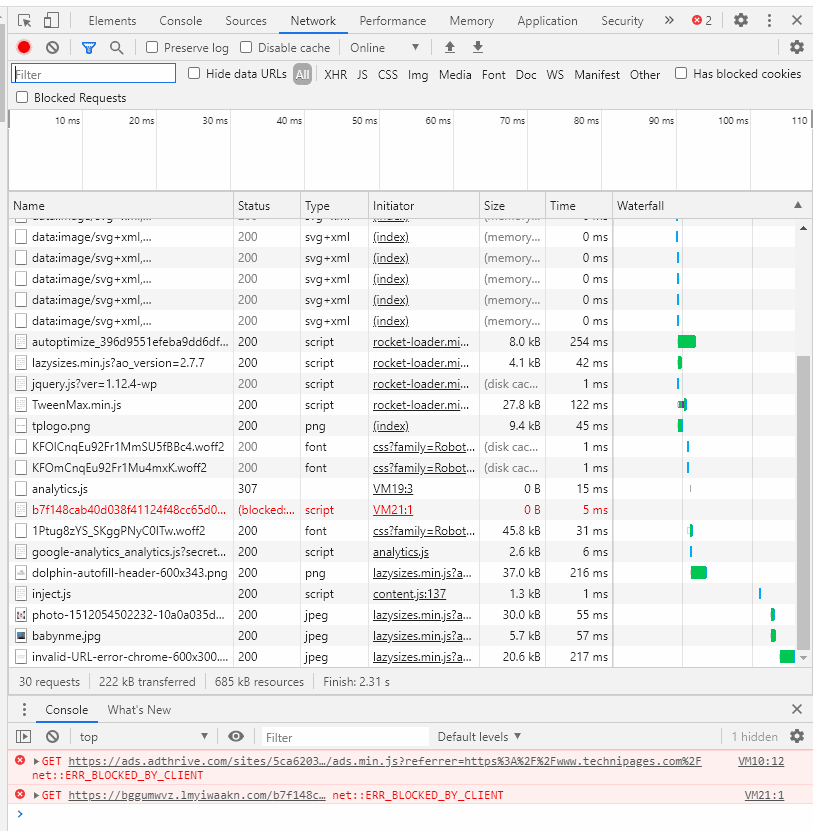

קטע המשאבים מציג כל משאבי עמוד, כגון תמונות, סקריפטים וגיליונות סגנונות, שלא נטענו דרך חיבור מאובטח. אם משאבים כלשהם נטענו בצורה לא מאובטחת חלק זה ידגיש אדום ויספק קישור להצגת הפריט או הפריטים הספציפיים בלוח הרשת.

באופן אידיאלי, כל המשאבים צריכים להיטען בצורה מאובטחת מכיוון שכל משאב לא מאובטח יכול להשתנות על ידי האקר ללא ידיעתך.

עוד מידע

תוכל לראות מידע נוסף על כל דומיין ותת-דומיין שנטענו באמצעות העמודה משמאל לחלונית. דפים אלה מציגים בערך את אותו מידע כמו הסקירה הכללית, למרות שמוצגים מידע על שקיפות האישורים וכמה פרטים נוספים מהאישורים.

טיפ: שקיפות אישורים הוא פרוטוקול המשמש למניעת ניצול לרעה היסטורי של תהליך הנפקת האישור. כעת הוא מהווה חלק חובה מכל התעודות שהונפקו לאחרונה ומשמש לאימות נוספת שהתעודה לגיטימית.

תצוגת המקור מאפשרת לך לעיין בכל אחד מהדומיינים ותת-הדומיינים שטענו תוכן בדף, כך שתוכל לסקור את תצורות האבטחה הספציפיות שלהם.