過去数年間、サイバー犯罪者は、被害者から簡単にお金を稼ぐことを目的として、コンピューター(またはネットワーク)上のファイルを暗号化できる新しいタイプのウイルスを配布しています。 このタイプのウイルスは「ランサムウェア」と呼ばれ、コンピュータのユーザーが感染しない場合、コンピュータシステムに感染する可能性があります。 によってハッキングされた未知の送信者またはサイトからの添付ファイルまたはリンクを開くときは注意してください サイバー犯罪者。 私の経験によると、この種のウイルスから身を守る唯一の安全な方法は、ファイルのクリーンなバックアップをコンピューターとは別の場所に保存することです。 たとえば、プラグが抜かれた外付けUSBハードドライブやDVD-ROMなどです。

この記事には、次の目的で設計された既知の暗号化ランサムウェア–crypt-ウイルスの重要な情報が含まれています。 感染時に暗号化されたファイルを復号化するために、重要なファイルに加えて利用可能なオプションとユーティリティを暗号化します。 この記事は、利用可能な復号化ツールのすべての情報を1か所に保管するために作成したものであり、この記事を最新の状態に保つように努めます。 お互いに助け合うために、あなたの経験やあなたが知っているかもしれない他の新しい情報を私たちと共有してください。

ランサムウェアから暗号化されたファイルを復号化する方法–説明と既知の復号化ツール–方法:

- ランソワレ名

- Cryptowall

- CryptoDefense&How_Decrypt

- CryptorbitまたはHowDecrypt

- Cryptolocker(Troj / Ransom-ACP」、「Trojan。 Ransomcrypt。 F)

- CryptXXX V1、V2、V3(バリアント:.crypt、crypz、または5つの16進文字)

- Locky&AutoLocky(バリアント:.locky)

- トロイの木馬-身代金。 Win32.Rector

- トロイの木馬-身代金。 Win32.Xorist、トロイの木馬-身代金。 MSIL.Vandev

- トロイの木馬-身代金。 Win32.Rakhni

- トロイの木馬-身代金。 Win32.RannohまたはTrojan-Ransom。 Win32.Cryakl。

- TeslaCrypt(バリアント:.ecc、.ezz、.exx、.xyz、.zzz、。 aaa、.abc、.ccc、および.vvv)

- TeslaCrypt 3.0(バリアント:.xxx、.ttt、.micro、.mp3)

- TeslaCrypt 4.0(ファイル名と拡張子は変更されていません)

2016年6月の更新:

1. トレンドマイクロ をリリースしました ランサムウェアファイル復号化 次のランサムウェアファミリによって暗号化されたファイルの復号化を試みるツール:

CryptXXX V1、V2、V3 *

.crypt、crypz、または5つの16進文字

CryptXXX V4、V5.516進文字

TeslaCrypt V1.ECC

TeslaCrypt V2.VVV、CCC、ZZZ、AAA、ABC、XYZ

TeslaCrypt V3.XXXまたはTTTまたはMP3またはMICRO

TeslaCrypt V4.

SNSLocker.RSNSLocked

AutoLocky.locky

BadBlock

777.777

XORIST.xoristまたはランダム拡張子

XORBAT.crypted

CERBER V1 <10のランダムな文字> .cerber

スタンパード.locked

ネムコッド.crypted

キメラ.crypt

* ノート: CryptXXX V3ランサムウェアに適用:この特定のCrypto-Ransomwareの高度な暗号化により、一部のデータのみ 現在、CryptXXX V3の影響を受けるファイルで復号化が可能であり、サードパーティの修復ツールを使用して修復する必要があります。 次のようなファイル: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

トレンドマイクロのランサムウェアファイル復号化ツールをダウンロードするには(およびその使用方法の説明を読んでください)、次のページに移動してください。 Trend MicroRansomwareファイルデクリプターのダウンロードと使用

2. Kasperky 次の復号化ツールをリリースしました。

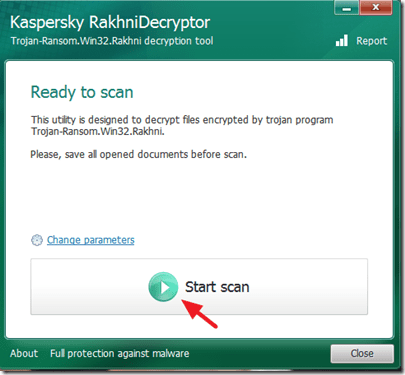

A。 カスペルスキーのRakhniDecryptorツール *の影響を受けるファイルを復号化するように設計されています:

* ノート: RakhniDecryptorユーティリティは常に更新され、いくつかのランサムウェアファミリからのファイルを復号化します。

ラクニー

Agent.iih

オーラ

Autoit

Pletor

ローター

ラメール

Lortok

Cryptokluchen

デモクリ

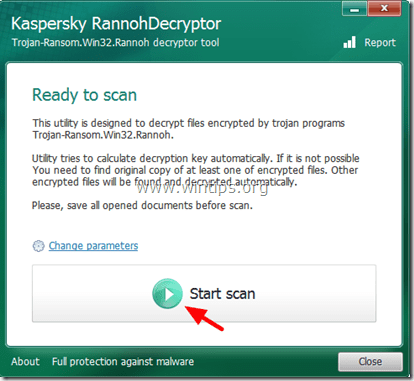

ビットマン–TeslaCryptバージョン3および4B。 カスペルスキーのRannohDecryptorツール 次の影響を受けるファイルを復号化するように設計されています。

ラノウ

AutoIt

フューリー

クリボラ

Cryakl

CryptXXXバージョン1および2

Cryptowalll –ウイルス情報と復号化オプション。

The Cryptowall (また "Cryptowall Decrypter」)ウイルスはの新しい亜種です 暗号防御 ランサムウェアウイルス。 コンピュータが感染したとき Cryptowall ランサムウェア、次にコンピューター上のすべての重要なファイル(マップされた–network-ドライブ上のファイルを含む) ネットワークにログインしている)は強力な暗号化で暗号化されるため、復号化は事実上不可能になります 彼ら。 後に Cryptowall 暗号化すると、ウイルスは秘密鍵(パスワード)を作成して秘密サーバーに送信し、犯罪者がファイルを復号化するために使用します。 その後、犯罪者は被害者に、重要なファイルはすべて暗号化されており、それらを復号化する唯一の方法は 定義された期間内に500ドル(またはそれ以上)の身代金を支払う。そうしないと、身代金が2倍になるか、ファイルが失われます。 永久に。

Cryptowallに感染したファイルを復号化し、ファイルを元に戻す方法:

復号化したい場合 Cryptowall 暗号化されたファイルを取得してファイルを元に戻すには、次のオプションがあります。

A。 最初のオプションは身代金を支払うことです。 それを行うことにした場合は、自己責任で支払いを進めてください。私たちの調査によると、一部のユーザーはデータを取り戻し、他のユーザーは取り戻さないためです。 犯罪者は地球上で最も信頼できる人々ではないことを覚えておいてください。

B。 2番目のオプションは、感染したコンピューターをクリーンアップしてから、クリーンなバックアップ(ある場合)から感染したファイルを復元することです。

C。 クリーンなバックアップがない場合、残っている唯一のオプションは、以前のバージョンのファイルを「シャドウコピー”. この手順は、Windows 8、Windows 7、およびVista OSでのみ機能し、「システムの復元」機能は以前にコンピュータで有効にされていましたが、その後は無効になりませんでした Cryptowall 感染。

- 紹介リンク: シャドウコピーからファイルを復元する方法。

の詳細な分析 Cryptowall ランサムウェアの感染と除去は、この投稿で見つけることができます:

- CryptoWallウイルスを削除してファイルを復元する方法

CryptoDefense&How_Decrypt –ウイルス情報と復号化。

暗号防御は、拡張子(ファイルの種類)に関係なく、コンピューター上のすべてのファイルを強力な暗号化で暗号化できる別のランサムウェアウイルスであるため、ファイルを復号化することは事実上不可能です。 ウイルスは「システムの復元感染したコンピュータの」機能であり、すべての「シャドウボリュームコピー」ファイルであるため、ファイルを以前のバージョンに復元することはできません。 感染すると 暗号防御 ランサムウェアウイルスは、感染したすべてのフォルダに2つのファイル(「How_Decrypt.txt」と「How_Decrypt.html」)を作成し、支払い方法の詳細な手順を示します。 ファイルを復号化するための身代金と、犯罪者があなたのファイルを復号化するために使用するために秘密鍵(パスワード)をプライベートサーバーに送信する ファイル。

の詳細な分析 暗号防御 ランサムウェアの感染と除去は、この投稿で見つけることができます:

- CryptoDefenseウイルスを削除してファイルを復元する方法

Cryptodefense暗号化ファイルを復号化し、ファイルを元に戻す方法:

復号化するために 暗号防御 感染したファイルには次のオプションがあります。

A。 最初のオプションは身代金を支払うことです。 それを行うことにした場合は、自己責任で支払いを続行してください。これは、我々の調査によると、一部のユーザーはデータを取得し、一部のユーザーは取得しないためです。 犯罪者は地球上で最も信頼できる人々ではないことを覚えておいてください。

B。 2番目のオプションは、感染したコンピューターをクリーンアップしてから、クリーンなバックアップ(ある場合)から感染したファイルを復元することです。

C。 クリーンなバックアップがない場合は、以前のバージョンのファイルを「シャドウコピー”. この手順は、Windows 8、Windows 7、およびVista OSでのみ機能し、「システムの復元」機能は以前にコンピュータで有効にされていましたが、その後は無効になりませんでした 暗号防御 感染。

- 紹介リンク: シャドウコピーからファイルを復元する方法。

D。 最後に、クリーンなバックアップがなく、「シャドウコピー」、その後、復号化を試みることができます Cryptodefenseの を使用して暗号化されたファイル Emsisoftのデクリプター 効用。 それを行うには:

重要なお知らせ: このユーティリティは、2014年4月1日より前に感染したコンピュータでのみ機能します。

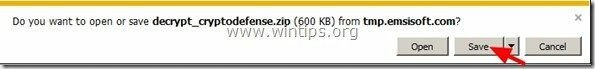

1.ダウンロード “Emsisoft Decrypter」コンピュータへのユーティリティ(例: デスクトップ).

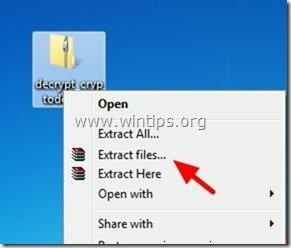

2. ダウンロードが完了したら、に移動します デスクトップ と "エキス」「decode_cryptodefense.zip" ファイル。

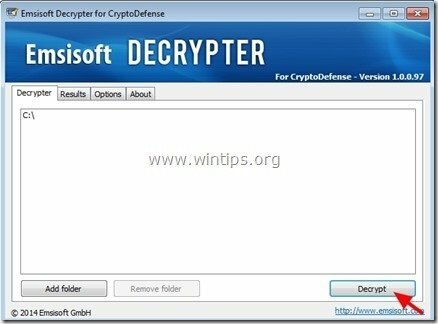

3. 今 ダブルクリック 「復号化_cryptodefense」 効用。

4. 最後に「復号化」ボタンをクリックしてファイルを復号化します。

出典–追加情報: を使用してCryptoDefense暗号化ファイルを復号化する方法に関する詳細なチュートリアル Emsisoftの復号化機能 ユーティリティはここにあります: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

CryptorbitまたはHowDecrypt–ウイルス情報と復号化。

Cryptorbit また HowDecrypt ウイルスは、コンピュータ上のすべてのファイルを暗号化できるランサムウェアウイルスです。 コンピュータが感染したら Cryptorbit ウイルスすべての重要なファイルは、拡張子(ファイルの種類)に関係なく、強力な暗号化によって暗号化されているため、復号化することは事実上不可能です。 このウイルスは、コンピュータ上の感染したすべてのフォルダに2つのファイルを作成します(「HowDecrypt.txt」および「HowDecrypt.gif」)に、身代金を支払い、ファイルを復号化する方法の詳細な手順が記載されています。

の詳細な分析 Cryptorbit ランサムウェアの感染と除去は、この投稿で見つけることができます:

- Cryptorbit(HOWDECRYPT)ウイルスを削除してファイルを復元する方法

Cryptorbitに感染したファイルを復号化し、ファイルを元に戻す方法:

復号化するために Cryptorbit 暗号化されたファイルには、次のオプションがあります。

A。 最初のオプションは身代金を支払うことです。 それを行うことにした場合は、自己責任で支払いを進めてください。私たちの調査によると、一部のユーザーはデータを取り戻し、他のユーザーは取り戻さないためです。

B。 2番目のオプションは、感染したコンピューターをクリーンアップしてから、クリーンなバックアップ(ある場合)から感染したファイルを復元することです。

C。 クリーンなバックアップがない場合は、以前のバージョンのファイルを「シャドウコピー”. この手順は、Windows 8、Windows 7、およびVista OSでのみ機能し、「システムの復元」機能は以前にコンピュータで有効にされていましたが、その後は無効になりませんでした Cryptorbit 感染。

- 紹介リンク: シャドウコピーからファイルを復元する方法。

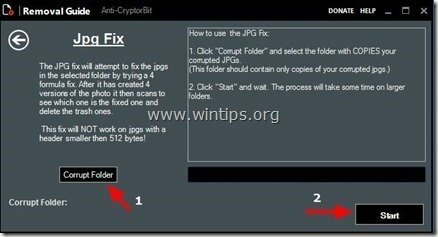

D。 最後に、クリーンなバックアップがなく、「シャドウコピー」その後、復号化を試みることができます Cryptorbitの を使用して暗号化されたファイル Anti-CryptorBit 効用。 それを行うには:

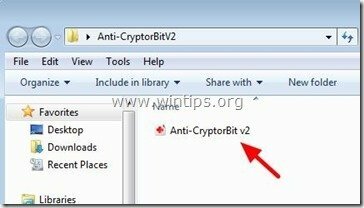

1.ダウンロード “Anti-CryptorBit」コンピュータへのユーティリティ(例: デスクトップ)

2. ダウンロードが完了したら、に移動します デスクトップ と "エキス」「Anti-CryptorBitV2.zip" ファイル。

3. 今 ダブルクリック を実行するには Anti-CryptorBitv2 効用。

4. 回復するファイルの種類を選択します。 (例:「JPG」)

5. 最後に、破損/暗号化(JPG)ファイルを含むフォルダーを選択し、「始める」ボタンを押して修正します。

Cryptolocker –ウイルス情報と復号化。

Cryptolocker (としても知られている "Troj / Ransom-ACP”, “トロイの木馬。 Ransomcrypt。 F」)はランサムウェアの厄介なウイルス(TROJAN)であり、コンピュータに感染すると、拡張子(ファイルの種類)に関係なく、すべてのファイルを暗号化します。 このウイルスの悪いニュースは、コンピュータに感染すると、重要なファイルが強力な暗号化で暗号化され、それらを復号化することが事実上不可能になることです。 コンピューターがCryptolockerウイルスに感染すると、ファイルを復号化するために300ドル(またはそれ以上)の支払い(身代金)を要求する情報メッセージが被害者のコンピューターに表示されます。

の詳細な分析 Cryptolocker ランサムウェアの感染と除去は、この投稿で見つけることができます:

- CryptoLockerランサムウェアを削除してファイルを復元する方法

Cryptolockerに感染したファイルを復号化し、ファイルを元に戻す方法:

復号化するために Cryptolocker 感染したファイルには次のオプションがあります。

A。 最初のオプションは身代金を支払うことです。 それを行うことにした場合は、自己責任で支払いを進めてください。私たちの調査によると、一部のユーザーはデータを取り戻し、他のユーザーは取り戻さないためです。

B。 2番目のオプションは、感染したコンピューターをクリーンアップしてから、クリーンなバックアップ(ある場合)から感染したファイルを復元することです。

C。 クリーンなバックアップがない場合は、以前のバージョンのファイルを「シャドウコピー”. この手順は、Windows 8、Windows 7、およびVista OSでのみ機能し、「システムの復元」機能は以前にコンピュータで有効にされていましたが、その後は無効になりませんでした Cryptolocker 感染。

- 紹介リンク: シャドウコピーからファイルを復元する方法。

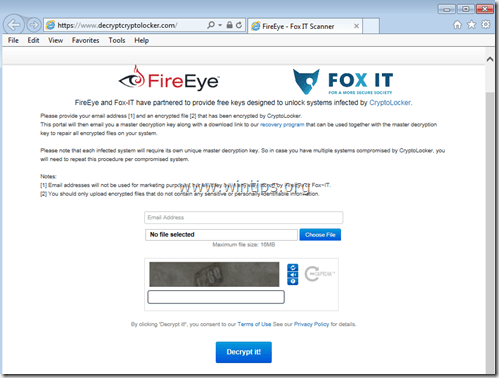

D。 2014年8月、 FireEye & Fox-IT CryptoLockerランサムウェアに感染したユーザーの秘密復号化キーを取得する新しいサービスをリリースしました。 サービスは 'と呼ばれますDecryptCryptoLocker' (サービスは終了しました)、世界中で利用可能であり、ユーザーが使用するために連絡先情報を登録または提供する必要はありません。

このサービスを使用するには、次のサイトにアクセスする必要があります:(サービスは終了しました)そして、感染したコンピューターから暗号化されたCryptoLockerファイルを1つアップロードします(注意:機密情報や個人情報を含まないファイルをアップロードしてください)。 その後、秘密鍵を受け取るための電子メールアドレスと、復号化ツールをダウンロードするためのリンクを指定する必要があります。 最後に、ダウンロードしたCryptoLocker復号化ツール(コンピューター上でローカル)を実行し、秘密鍵を入力してCryptoLocker暗号化ファイルを復号化します。

このサービスの詳細については、こちらをご覧ください。 FireEyeとFox-ITがCryptoLockerの犠牲者を支援する新しいサービスを発表.

CryptXXX V1、V2、V3(バリアント:.crypt、crypz、または5つの16進文字)。

- CryptXXX V1 & CryptXXX V2 ランサムウェアはファイルを暗号化し、感染後に各ファイルの最後に「.crypt」拡張子を追加します。

- CryptXXX v3 ファイルの暗号化後に「.cryptz」拡張子を追加します。

トロイの木馬CryptXXXは、次の種類のファイルを暗号化します。

.3DM、.3DS、.3G2、.3GP、.7Z、.ACCDB、.AES、.AI、.AIF、.APK、.APP、.ARC、.ASC、.ASF、.ASM、.ASP、.ASPX 、ASX、.AVI、.BMP、.BRD、.BZ2、.C、.CER、.CFG、.CFM、.CGI、.CGM、.CLASS、 .CMD、.CPP、.CRT、.CS、.CSR、.CSS、.CSV、.CUE、.DB、.DBF、.DCH、.DCU、.DDS、.DIF、.DIP、.DJV、.DJVU 、.DOC、.DOCB、.DOCM、.DOCX、.DOT、.DOTM、.DOTX、.DTD、.DWG、.DXF、.EML、 .EPS、.FDB、.FLA、.FLV、.FRM、.GADGET、.GBK、.GBR、.GED、.GIF、.GPG、.GPX、.GZ、.H、.H、.HTM、.HTML 、.HWP、.IBD、.IBOOKS、.IFF、.INDD、.JAR、.JAVA、.JKS、.JPG、.JS、.JSP、.KEY、 .KML、.KMZ、.LAY、.LAY6、.LDF、.LUA、.M、.M3U、.M4A、.M4V、.MAX、.MDB、.MDF、.MFD、.MID、.MKV、.MML 、.MOV、.MP3、.MP4、.MPA、.MPG、.MS11、.MSI、.MYD、.MYI、.NEF、.NOTE、.OBJ、 .ODB、.ODG、.ODP、.ODS、.ODT、.OTG、.OTP、.OTS、.OTT、.P12、.PAGES、.PAQ、.PAS、.PCT、.PDB、.PDF、.PEM 、.PHP、.PIF、.PL、.PLUGIN、.PNG、.POT、.POTM、.POTX、.PPAM、.PPS、.PPSM、 .PPSX、.PPT、.PPTM、.PPTX、.PRF、.PRIV、.PRIVAT、.PS、PSD、.PSPIMAGE、.PY、.QCOW2、.RA、.RAR、.RAW、.RM、.RSS、 .RTF、.SCH、.SDF、.SH、.SITX、.SLDX、.SLK、.SLN、.SQL、.SQLITE、 .SQLITE、.SRT、.STC、.STD、.STI、.STW、.SVG、.SWF、.SXC、.SXD、.SXI、.SXM、.SXW、.TAR、.TBK、.TEX、.TGA 、.TGZ、.THM、.TIF、.TIFF、.TLB、.TMP、.TXT、.UOP、.UOT、.VB、.VBS、.VCF、 .VCXPRO、.VDI、.VMDK、.VMX、.VOB、.WAV、.WKS、.WMA、.WMV、.WPD、.WPS、.WSF、.XCODEPROJ、.XHTML、.XLC、.XLM、.XLR 、.XLS、.XLSB、.XLSM、.XLSX、.XLT、.XLTM、.XLTX、.XLW、.XML、 .YUV、.ZIP、.ZIPX

CryptXXXファイルを復号化する方法。

CryptXXXバージョン1またはバージョン2に感染している場合は、 カスペルスキーのRannohDecryptorツール ファイルを復号化します。

CryptXXXバージョン3に感染している場合は、 トレンドマイクロのランサムウェアファイル復号化. *

ノート: CryptXXX V3ウイルスの高度な暗号化により、現在、部分的なデータ復号化のみが可能であり、サードパーティの修復ツールを使用して次のようなファイルを修復する必要があります。 http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky&AutoLocky(バリアント:.locky)

ロッキー ランサムウェアは、RSA-2048およびAES-128暗号化を使用してファイルを暗号化し、感染後、すべてのファイルの名前が、拡張子が「.locky」の一意の32文字のファイル名に変更されます(例:1E776633B7E6DFE7ACD1B1A5E9577BCE.locky"). ロッキー ウイルスはローカルドライブまたはネットワークドライブに感染する可能性があり、感染中に「_HELP_instructions.html「感染したすべてのフォルダで、TORブラウザを使用して身代金を支払い、ファイルを復号化する方法について説明します。

AutoLocky Lockyウイルスの別の亜種です。 LockyとAutolockyの主な違いは、Autolockyが感染中にファイルの元の名前を変更しないことです。 (例:ファイルの名前が「Document1.doc「感染する前に、Autolockyは名前を「」に変更します。Document1.doc.locky")

.LOCKYファイルを復号化する方法:

- 最初のオプションは、感染したコンピューターをクリーンアップしてから、クリーンなバックアップ(ある場合)から感染したファイルを復元することです。

- クリーンバックアップがない場合の2番目のオプションは、以前のバージョンのファイルを「シャドウコピー”. シャドウコピーからファイルを復元する方法。

- 3番目のオプションは、 AutoLocky用のEmsisoftのデクリプター ファイルを復号化します。 (復号化ツールは次の場合にのみ機能します Autolocky).

トロイの木馬-身代金。 Win32.Rector –ウイルス情報と復号化。

The トロイの木馬学長 次の拡張子を持つファイルを暗号化します。 .doc, .jpg, .pdf.rar, 感染後 それ それらを使用できなくします。 ファイルが感染したら トロイの木馬学長、 次に、感染したファイルの拡張子が次のように変更されます .VSCRYPT, 。感染した, .KORREKTOR また 。ブロック これにより、それらは使用できなくなります。 感染したファイルを開こうとすると、身代金の要求と支払いの詳細を含むキリル文字のメッセージが画面に表示されます。 を作るサイバー犯罪者 トロイの木馬学長 「††」と呼ばれるKOPPEKTOP††そして、ファイルのロックを解除する方法を説明するために、電子メールまたはICQ(電子メール:v-martjanov@mail.ru / ICQ:557973252または481095)を介して彼と通信するように依頼します。

Trojan Rectorに感染したファイルを復号化し、ファイルを元に戻す方法:

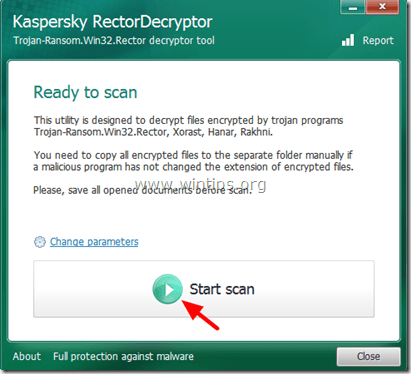

アドバイス: 影響を受けるファイルのスキャンと復号化に進む前に、感染したすべてのファイルを別のディレクトリにコピーし、開いているすべてのプログラムを閉じます。

1. ダウンロード レクターデクリプターユーティリティ(から カスペルスキーラボ)コンピュータに。

2. ダウンロードが完了したら、を実行します RectorDecryptor.exe。

3. 「スキャン開始」ボタンをクリックして、ドライブで暗号化されたファイルをスキャンします。

4. しましょう RectorDecryptor 暗号化されたファイル(拡張子付き)をスキャンして復号化するユーティリティ .vscrypt、.infected、.bloc、.korrektor) 次に、「復号化後に暗号化されたファイルを削除する」復号化が成功した場合。 *

*復号化後、C:\ドライブのルートへのスキャン/復号化プロセスのレポートログを見つけることができます(例:「C:\ RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt”).

5. 最後に、システムに存在する可能性のあるマルウェアプログラムからシステムをチェックしてクリーンアップし続けます。

出典–追加情報:http://support.kaspersky.com/viruses/disinfection/4264#block2

トロイの木馬-身代金。 Win32.Xorist、トロイの木馬-身代金。 MSIL.Vandev –ウイルス情報と復号化。

Theトロイの木馬身代金Xorist & トロイの木馬身代金Valdev、次の拡張子を持つファイルを暗号化します。

doc、xls、docx、xlsx、db、mp3、waw、jpg、jpeg、txt、rtf、pdf、rar、zip、psd、msi、tif、wma、lnk、gif、bmp、ppt、pptx、docm、xlsm、 pps、ppsx、ppd、tiff、eps、png、ace、djvu、xml、cdr、max、wmv、 avi、wav、mp4、pdd、html、css、php、aac、ac3、amf、amr、mid、midi、mmf、mod、mp1、mpa、mpga、mpu、nrt、oga、ogg、pbf、ra、ram、 raw、saf、val、wave、wow、wpk、3g2、3gp、3gp2、3mm、amx、avs、bik、 bin、dir、divx、dvx、evo、flv、qtq、tch、rts、rum、rv、scn、srt、stx、svi、swf、trp、vdo、wm、wmd、wmmp、wmx、wvx、xvid、3d、 3d4、3df8、pbs、adi、ais、amu、arr、bmc、bmf、cag、cam、dng、ink、jif、 jiff、jpc、jpf、jpw、mag、mic、mip、msp、nav、ncd、odc、odi、opf、qif、qtiq、srf、xwd、abw、act、adt、aim、ans、asc、ase、bdp、 bdr、bib、boc、crd、diz、dot、dotm、dotx、dvi、dxe、mlx、err、euc、 faq、fdr、fds、gthr、idx、kwd、lp2、ltr、man、mbox、msg、nfo、now、odm、oft、pwi、rng、rtx、run、ssa、text、unx、wbk、wsh、7z、 arc、ari、arj、car、cbr、cbz、gz、gzig、jgz、pak、pcv、puz、r00、 r01、r02、r03、rev、sdn、sen、sfs、sfx、sh、shar、shr、sqx、tbz2、tg、tlz、vsi、wad、war、xpi、z02、z04、zap、zipx、zoo、ipa、 isu、jar、js、udf、adr、ap、aro、asa、ascx、ashx、asmx、asp、aspx、 asr、atom、bml、cer、cms、crt、dap、htm、moz、svr、url、wdgt、abk、bic、big、blp、bsp、cgf、chk、col、cty、dem、elf、ff、gam、 grf、h3m、h4r、iwd、ldb、lgp、lvl、map、md3、mdl、mm6、mm7、mm8、nds、 pbp、ppf、pwf、pxp、sad、sav、scm、scx、sdt、spr、sud、uax、umx、unr、uop、usa、usx、ut2、ut3、utc、utx、uvx、uxx、vmf、vtf、 w3g、w3x、wtd、wtf、ccd、cd、cso、disk、dmg、dvd、fcd、flp、img、iso、 isz、md0、md1、md2、mdf、mds、nrg、nri、vcd、vhd、snp、bkf、ade、adpb、dic、cch、ctt、dal、ddc、ddcx、dex、dif、dii、itdb、itl、 kmz、lcd、lcf、mbx、mdn、odf、odp、ods、pab、pkb、pkh、pot、potx、 pptm、psa、qdf、qel、rgn、rrt、rsw、rte、sdb、sdc、sds、sql、stt、t01、t03、t05、tcx、thmx、txd、txf、upoi、vmt、wks、wmdb、xl、 xlc、xlr、xlsb、xltx、ltm、xlwx、mcd、cap、cc、cod、cp、cpp、cs、 csi、dcp、dcu、dev、dob、dox、dpk、dpl、dpr、dsk、dsp、eql、ex、f90、fla、for、fpp、jav、java、lbi、owl、pl、plc、pli、pm、 res、rnc、rsrc、so、swd、tpu、tpx、tu、tur、vc、yab、8ba、8bc、8be、8bf、 8bi8、bi8、8bl、8bs、8bx、8by、8li、aip、amxx、ape、api、mxp、oxt、qpx、qtr、xla、xlam、xll、xlv、xpt、cfg、cwf、dbb、slt、bp2、 bp3、bpl、clr、dbx、jc、potm、ppsm、prc、prt、shw、std、ver、wpl、 xlm、yps、md3。

感染後、トロイの木馬身代金Xorist コンピュータのセキュリティを危険にさらし、コンピュータを不安定にし、感染したファイルを復号化するために身代金を要求するメッセージを画面に表示します。 メッセージには、サイバー犯罪者から復号化ユーティリティを入手するために身代金を支払う方法に関する情報も含まれています。

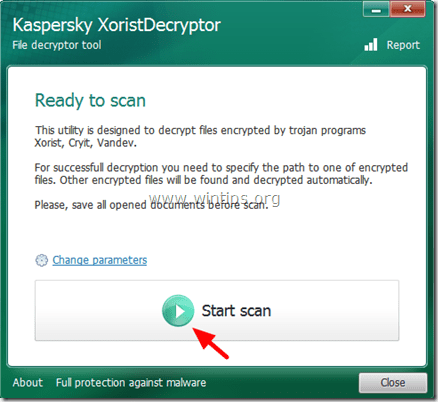

トロイの木馬Win32.Xoristまたはトロイの木馬MSIL.Vandevに感染したファイルを復号化する方法:

アドバイス: 影響を受けるファイルのスキャンと復号化に進む前に、感染したすべてのファイルを別のディレクトリにコピーし、開いているすべてのプログラムを閉じます。

1. ダウンロード Xorist Decryptorユーティリティ(から カスペルスキーラボ)コンピュータに。

2. ダウンロードが完了したら、を実行します XoristDecryptor.exe.

ノート: 復号化が完了したときに暗号化されたファイルを削除する場合は、「パラメータを変更する」オプションを選択し、「復号化後に暗号化されたファイルを削除する「」の下の「」チェックボックス追加オプション”.

3. 「スキャン開始" ボタン。

4. 少なくとも1つの暗号化されたファイルのパスを入力し、ユーティリティが暗号化されたファイルを復号化するまで待ちます。

5. 復号化が成功した場合は、コンピュータを再起動してから、システムをスキャンして、そこに存在する可能性のあるマルウェアプログラムからシステムを駆除します。

出典–追加情報: http://support.kaspersky.com/viruses/disinfection/2911#block2

トロイの木馬-身代金。 Win32.Rakhni –ウイルス情報と復号化。

The トロイの木馬身代金Rakhni 次のようにファイル拡張子を変更してファイルを暗号化します。

暗号化後、ファイルは使用できなくなり、システムのセキュリティが危険にさらされます。 また、 トロイの木馬-身代金。 Win32.Rakhni にファイルを作成します %アプリデータ% 「」という名前のフォルダexit.hhr.oshit」には、感染したファイルの暗号化されたパスワードが含まれています。

警告: The トロイの木馬-身代金。 Win32.Rakhni 「exit.hhr.oshit」ユーザーのファイルへの暗号化されたパスワードを含むファイル。 このファイルがコンピュータに残っている場合、それはで復号化を行います RakhniDecryptor ユーティリティが高速になります。 ファイルが削除されている場合は、ファイル回復ユーティリティを使用して回復できます。 ファイルが回復した後、それを入れます %アプリデータ% ユーティリティを使用してスキャンをもう一度実行します。

%アプリデータ% フォルダの場所:

-

Windows XP: C:\ドキュメントと設定\

\アプリケーションデータ -

Windows 7/8: C:\ Users \

\ AppData \ Roaming

トロイの木馬Rakhniに感染したファイルを復号化し、ファイルを元に戻す方法:

1. ダウンロード Rakhni Decryptorユーティリティ(から カスペルスキーラボ)コンピュータに。

2. ダウンロードが完了したら、を実行します RakhniDecryptor.exe.

ノート: 復号化が完了したときに暗号化されたファイルを削除する場合は、「パラメータを変更する」オプションを選択し、「復号化後に暗号化されたファイルを削除する「」の下の「」チェックボックス追加オプション”.

3. 「スキャン開始」ボタンをクリックして、ドライブをスキャンして暗号化されたファイルを探します。

4. 少なくとも1つの暗号化されたファイルのパスを入力します(例:「file.doc.locked」)次に、ユーティリティが「」からパスワードを回復するまで待ちます。exit.hhr.oshit」ファイル( 警告)ファイルを復号化します。

出典–追加情報: http://support.kaspersky.com/viruses/disinfection/10556#block2

トロイの木馬-身代金。 Win32.Rannoh(トロイの木馬-身代金。 Win32.Cryakl)–ウイルス情報と復号化。

The トロイの木馬Rannoh また トロイの木馬Cryakl 次の方法で、コンピューター上のすべてのファイルを暗号化します。

- の場合 トロイの木馬-身代金。 Win32.Rannoh 感染、ファイル名、拡張子はロックされたテンプレートに応じて変更されます-

. . - の場合 トロイの木馬-身代金。 Win32.Cryakl 感染すると、ファイル名の最後にタグ{CRYPTENDBLACKDC}が追加されます。

TrojanRannohまたはTrojanCryaklに感染したファイルを復号化して、ファイルを元に戻す方法:

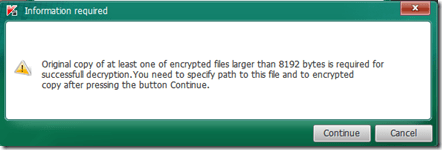

重要: TheRannoh Decryptor ユーティリティは、1つの暗号化されたファイルと1つの復号化されたファイルを比較することによってファイルを復号化します。 だからあなたが使用したい場合 Rannoh Decryptor ファイルを復号化するユーティリティでは、感染前に少なくとも1つの暗号化されたファイルの元のコピーを所有している必要があります(たとえば、クリーンバックアップから)。

1. ダウンロード Rannoh Decryptorお使いのコンピュータへのユーティリティ。

2. ダウンロードが完了したら、を実行します RannohDecryptor.exe

ノート: 復号化が完了した後で暗号化されたファイルを削除する場合は、「パラメータを変更する」オプションを選択し、「復号化後に暗号化されたファイルを削除する「」の下の「」チェックボックス追加オプション”.

3. 「スキャン開始" ボタン。

4. 読む "必要な情報」メッセージを表示し、「継続する」を入力し、感染前の少なくとも1つの暗号化ファイルの元のコピーへのパス(クリーン–元のファイル)と暗号化ファイルへのパス(感染–暗号化ファイル)を指定します。

5. 復号化後、C:\ドライブのルートへのスキャン/復号化プロセスのレポートログを見つけることができます。 (例:「C:\ RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt”).

出典–追加情報: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt(バリアント:.ecc、.ezz、.exx、.xyz、.zzz、。 aaa、.abc、.ccc、および.vvv)

The TeslaCrypt ランサムウェアウイルスは、ファイルに次の拡張子を追加します:.ecc、.ezz、.exx、.xyz、.zzz、。 aaa、.abc、.ccc、および.vvv。

TeslaCryptファイルを復号化する方法:

TeslaCryptウイルスに感染している場合は、次のツールのいずれかを使用してファイルを復号化します。

- TeslaDecoder: 使用に関する詳細情報と手順 TeslaDecoder この記事で見つけることができます: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/

- トレンドマイクロのランサムウェアファイル復号化.

TeslaCrypt V3.0(バリアント:.xxx、.ttt、.micro、.mp3)

The TeslaCrypt 3.0 ランサムウェアウイルスは、ファイルに次の拡張子を追加します:.xxx、.ttt、.micro&.mp3

TeslaCrypt V3.0ファイルを復号化する方法:

あなたが感染している場合 TeslaCrypt 3.0 次に、次のコマンドでファイルの回復を試みます。

- Trendのマイクロランサムウェアファイル復号化 道具。

- RakhniDecryptor (ガイドする方法)

- テスラデコーダー (ガイドする方法)

- Tesladecrypt –マカフィー

TeslaCrypt V4.0(ファイル名と拡張子は変更されていません)

TeslaCrypt V4ファイルを復号化するには、次のユーティリティのいずれかを試してください。

- Trendのマイクロランサムウェアファイル復号化 道具。

- RakhniDecryptor (ガイドする方法)

- テスラデコーダー (ガイドする方法)

EnzoS。

2016年10月8日午前8時1分