インターネットを使用するほとんどの人は、URLバーの南京錠アイコンがサイトが 安全ですが、それが何を意味するのか、または接続が実際にどれほど安全であるのかを正確に理解していない可能性があります 南京錠。

南京錠は、HTTPSを使用してWebサイトへの接続が保護されていることを視覚的に示します。 HTTPS(Hypertext Transfer Protocol Secure)は、暗号化を使用してデータを詮索好きな目から保護するHTTPプロトコルのバージョンです。

暗号化は、暗号化暗号とキーを使用してデータをスクランブルするプロセスであり、復号化キーを使用してのみデータを読み取ることができます。 それをロックボックスと考えることができ、メッセージを書いてボックスをロックすると、正しいキーを持っている人だけがボックスを開いてメッセージを読むことができます。 これにより、ハッカーがアカウントの詳細を盗もうとするのを防ぐことができます。

知っておくべき重要な情報の1つは、HTTPSの暗号化とセキュリティは、URLバーに入力したWebサイトへの接続が安全であることを確認するだけであるということです。 これは、Webサイトが安全であることを意味するものではなく、閲覧しようとしたWebサイトであることを意味するものでもありません。 多くのフィッシングやマルウェアのWebサイトは、アクセスしやすくなるにつれてHTTPSを使用するようになっているため、HTTPSを使用するサイトを信頼するだけでは安全ではありません。

ヒント:「フィッシング」Webサイトは、正当なログインページを偽造することにより、アカウント情報などの機密データを送信するように仕向けようとします。 フィッシングサイトへのリンクは、多くの場合、電子メールで送信されます。 マルウェアは「悪意のあるソフトウェア」の総称であり、ウイルス、ワーム、ランサムウェアなどが含まれます。

注:安全でない接続を介して、ユーザー名とパスワード、または銀行の詳細などの他の機密情報を入力しないでください。 サイトに南京錠とHTTPSがある場合でも、詳細を入力する場所に注意する必要がないという意味ではありません。

Chromeデベロッパーツール

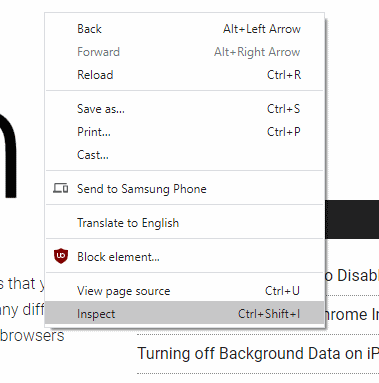

安全な接続に関する詳細情報を表示するには、Chromeデベロッパーツールバーを開く必要があります。 これを行うには、F12キーを押すか、右クリックしてリストの下部にある[検査]を選択します。

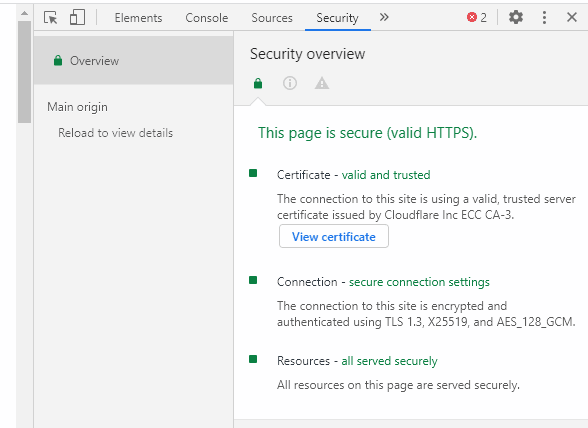

開発者ツールバーはデフォルトで「要素」パネルになり、「セキュリティ」パネルに切り替えるために必要なセキュリティ情報が表示されます。 すぐに表示されない場合は、開発者ツールのパネルバーにある二重矢印アイコンをクリックして、そこから[セキュリティ]を選択する必要があります。

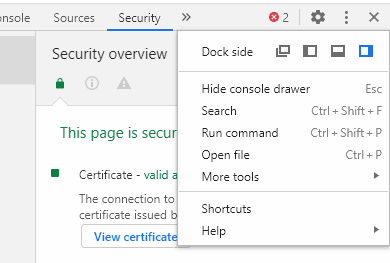

開発者ツールバーがページの右側に添付されたくない場合は、下部、左側に移動するか、別の場所に移動できます 開発者ツールバーの右上にあるトリプルドットアイコンをクリックし、「ドック側」からお好みのオプションを選択してウィンドウを表示します 選択。

セキュリティパネルの概要には、情報の3つのセクション、証明書、接続、およびリソースがあります。 これらは、HTTPS証明書の詳細、接続を保護するために使用される暗号化、およびリソースが安全に提供されていないかどうかの詳細をそれぞれカバーしています。

証明書

証明書セクションには、HTTPS証明書が有効で信頼できる場合、どの認証局がHTTPS証明書を発行したかが示され、証明書を表示できます。 接続しているWebサイトが、URLの所有者によって運営されていることを確認するだけでなく、証明書が接続のセキュリティに直接影響することはありません。

ヒント:HTTPS証明書は、信頼の鎖システムで機能します。 多くのルート認証局は、Webサイトを所有していることを証明した後、Webサイトの所有者に証明書を発行することを信頼されています。 このシステムは、ハッカーがWebサイトの証明書を生成できないように設計されています これらの証明書にはルート証明書への信頼の鎖がないため、所有していません。 権限。

繋がり

「接続」セクションでは、データの暗号化に使用される暗号化プロトコル、キー交換アルゴリズム、および暗号化アルゴリズムについて詳しく説明します。 暗号化アルゴリズムは、理想的には「TLS1.2」または「TLS1.3」と言う必要があります。 TLS(トランスポートレベルセキュリティ)は、暗号化構成をネゴシエートするための標準です。

TLSバージョン1.3および1.2は現在の標準であり、安全であると見なされています。 TLS 1.0と1.1はどちらも古いため廃止される過程にあり、いくつかの既知の弱点がありますが、セキュリティ面ではまだ十分です。

ヒント:非推奨とは、それらの使用が推奨されておらず、サポートを削除するための措置が講じられていることを意味します。

TLSの前身はSSLv3とSSLv2でした。 2015年と2011年以降、それぞれ安全でないと見なされたために非推奨になっているため、これらのオプションのいずれかをサポートする場所はほとんどありません。

次の値は、鍵交換アルゴリズムです。 これは、暗号化アルゴリズムで使用される暗号化キーを安全にネゴシエートするために使用されます。 名前を付けるには多すぎますが、通常、「楕円曲線ディフィーヘルマンエフェメラル」またはECDHEと呼ばれる鍵共有プロトコルに依存しています。 サードパーティのネットワーク監視ソフトウェアと意図的に弱められた構成を使用せずに、合意された暗号化キーを決定することはできません。 ブラウザでこの情報へのアクセスを明示的にサポートしていないということは、誤ってこの情報が危険にさらされる可能性がないことを意味します。

[接続]セクションの最後の値は、接続の暗号化に使用される暗号スイートです。 繰り返しになりますが、名前を付けるには多すぎます。 暗号には通常、使用される暗号化アルゴリズム、暗号の強度(ビット単位)、および使用されているモードを記述できるマルチパート名があります。

上のスクリーンショットに見られるAES-128-GCMの例では、暗号化アルゴリズムはAES、または Advanced Encryption Standard、強度は128ビット、Galois-Counter-Modeは 中古。

ヒント:128ビットまたは256ビットは、暗号化セキュリティの最も一般的なレベルです。 これは、使用されている暗号化キーを構成する128ビットまたは256ビットのランダム性があることを意味します。 これは、2 ^ 128の可能な組み合わせ、または2を128倍したものです。 すべての指数と同様に、数値は非常に大きく、非常に速くなります。 可能な256ビットのキーの組み合わせの数は、観測可能な宇宙の原子数のローエンドの推定値とほぼ同じです。 複数のスーパーコンピューターと何世紀にもわたる時間があっても、暗号化キーを正しく推測することは想像を絶するほど困難です。

資力

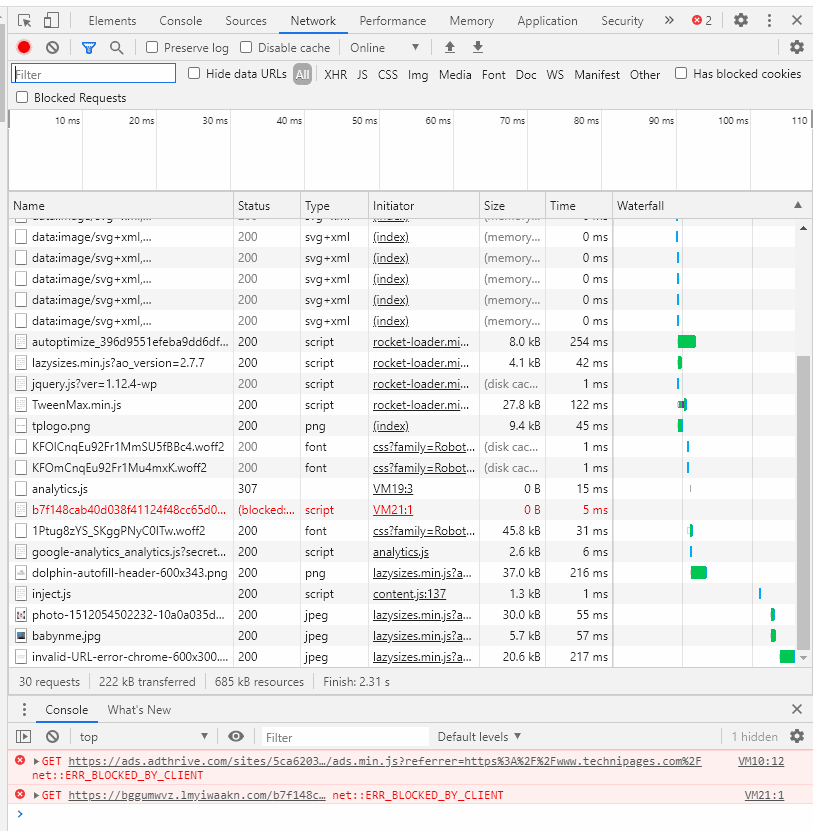

リソースセクションには、画像、スクリプト、スタイルシートなど、安全な接続を介して読み込まれなかったページリソースが表示されます。 リソースが安全にロードされていない場合、このセクションは赤で強調表示され、ネットワークパネルに特定のアイテムを表示するためのリンクを提供します。

理想的には、安全でないリソースはハッカーが知らないうちに変更する可能性があるため、すべてのリソースを安全にロードする必要があります。

詳しくは

パネルの左側にある列を使用して、読み込まれた各ドメインとサブドメインの詳細を確認できます。 これらのページには、概要とほぼ同じ情報が表示されますが、証明書の透明性情報と証明書のいくつかの追加の詳細が表示されます。

ヒント:証明書の透明性は、証明書発行プロセスの過去の悪用に対抗するために使用されるプロトコルです。 これは、新しく発行されたすべての証明書の必須部分になり、証明書が正当であることをさらに確認するために使用されます。

オリジンビューでは、ページにコンテンツを読み込んだ各ドメインとサブドメインを確認できるため、特定のセキュリティ構成を確認できます。