多くのネットワークサービスは、トランスポート層プロトコルとして伝送制御プロトコルまたはTCPを使用して実行されます。 これは、TCPがコネクション型通信を提供し、送信デバイスが 双方向接続は 作成した。

すべてのアプリケーションがそのような接続を必要とするわけではありませんが、特にリアルタイムアプリケーションでは メッセージが再送信されるのを待たずに、メッセージをドロップして、すべてを遅らせることが望ましい そうしないと。 これらのアプリケーションでは、通常、ユーザーデータグラムプロトコルまたはUDPトランスポート層プロトコルが使用されます。

UDPを使用するプログラムのタイプの一例は、オンラインビデオゲームです。 これらのゲームは、サーバーとコンピューターによって送信される絶え間ない更新に依存しており、データを再送信する必要があるために発生する遅延は、1つか2つのパケットの欠落を処理するよりもはるかに混乱を招きます。

これらのUDPベースのサービスは任意のネットワーク上に存在する可能性があるため、侵入テストの一環としてそれらをチェックすることが重要です。 ありがたいことに、UDPはかなり一般的であるため、一般的にネットワークテストソフトウェアでサポートされており、Nmapも例外ではありません。

NmapでUDPポートをスキャンする方法

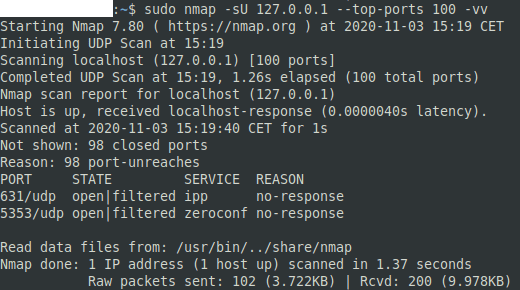

Nmapを使用したUDPポートのテストは、TCPのテストと非常に似ています。実際、構文は基本的に同じです。 唯一の違いは、「スキャンタイプ」フラグを「-sT」または「-sS」ではなく「-sU」として指定する必要があることです。 たとえば、コマンドを「nmap -sU 127.0.0.1 –top-ports 100 -vv」にすると、ループバックアドレスで最も一般的な上位100個のUDPポートをスキャンし、結果を二重に詳細な出力で報告できます。

UDPスキャンで注意すべきことの1つは、時間がかかることです。 ほとんどのリクエストは応答を受信しません。つまり、スキャンはリクエストがタイムアウトするまで待機する必要があります。 これにより、ポートが閉じている場合でも、通常は何らかの応答を返すTCPスキャンよりもスキャンが大幅に遅くなります。

UDPポートの「開いている」、「開いている|フィルターされている」、「閉じている」、「フィルターされている」の4つの結果が表示されます。 「オープン」は、リクエストがUDP応答を受け取ったことを示します。 「open | filtered」は、応答が受信されなかったことを示します。これは、サービスがリッスンしていたか、サービスがなかったことを示している可能性があります。 「closed」は、特定のICMP「portunreachable」エラーメッセージです。 「フィルター」は、他のICMP到達不能エラーメッセージを示します。