Webサイトのセキュリティ問題をテストする場合、目を離さないようにする主なことの1つは、ユーザーとの対話です。 ユーザーインタラクションとは、Webサイトがユーザーアクションの形式を処理することを含むアクションです。 これは、ユーザーのブラウザのJavaScriptで行うことも、PHPフォームなどのサーバーとのやり取りで行うこともできます。 問題のもう1つの原因は変数です。これらはユーザー入力から直接生じる必要はなく、代わりにページの別の側面を制御します。

Intruderは、潜在的な脆弱性ソースのテストを自動化するツールとして設計されています。 リピーターなどの他の組み込みツールと同様に、編集するリクエストを右クリックメニューから侵入者に送信できます。 送信されたリクエストは、[侵入者]タブに表示されます。

注:許可を得ていないWebサイトでBurp Suite Intruderを使用すると、さまざまなコンピューターの誤用やハッキングに関する法律に基づく犯罪となる可能性があります。 これを試す前に、Webサイトの所有者から許可を得ていることを確認してください。

侵入者の使い方

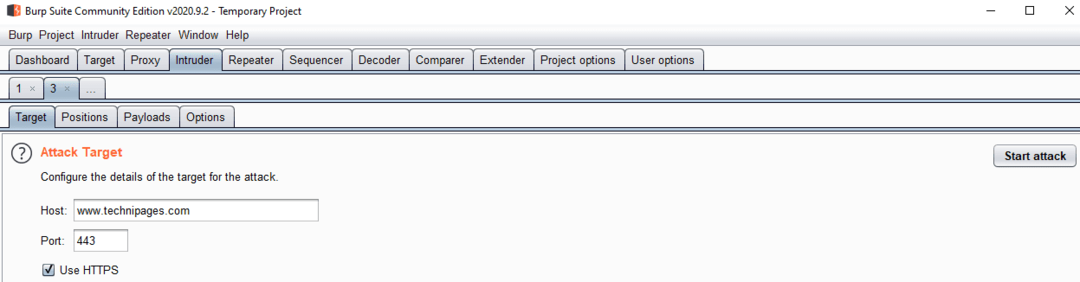

通常、[侵入者]タブで[ターゲット]サブタブを構成する必要はありません。 リクエストを送信すると、適切なサーバーにリクエストを送信するために必要な値が自動的に入力されます。 リクエスト全体を手動で作成する場合、またはHTTPSを無効にしてみたい場合にのみ、これは本当に役立ちます。

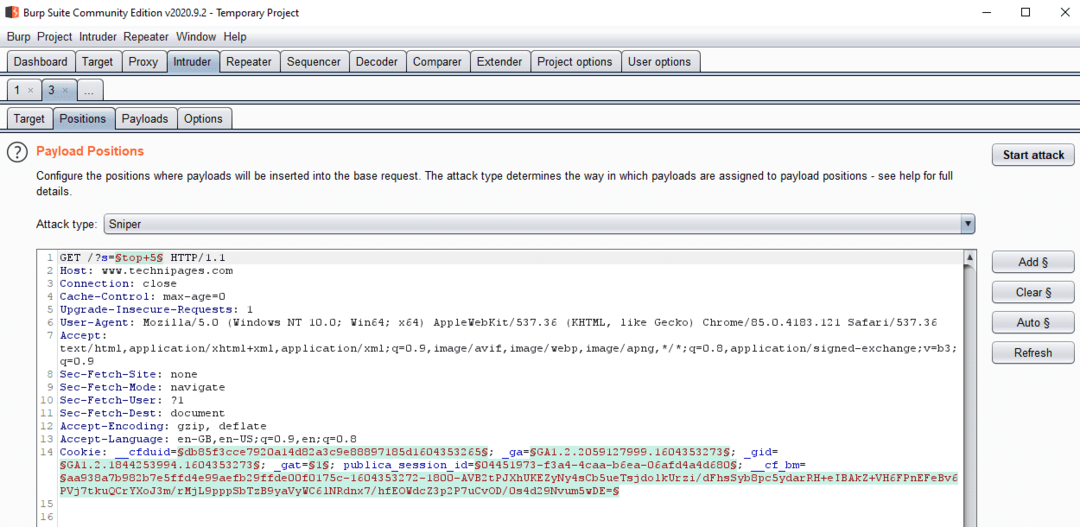

「位置」サブタブは、リクエストのどこにペイロードを挿入するかを選択するために使用されます。 Burpは、可能な限り多くの変数を自動的に識別して強調表示しますが、攻撃を一度に1つまたは2つの挿入ポイントのみに絞り込むことをお勧めします。 選択した挿入ポイントをクリアするには、右側の「クリア§」をクリックします。 挿入ポイントを追加するには、変更する領域を強調表示してから、[追加§]をクリックします。

攻撃タイプのドロップダウンボックスは、ペイロードの配信方法を決定するために使用されます。 「スナイパー」は単一のペイロードリストを使用し、各挿入ポイントを1つずつターゲットにします。 「破城槌」は単一のペイロードリストを使用しますが、すべての挿入ポイントに一度にペイロードを挿入します。 Pitchforkは複数のペイロードを使用し、それぞれにそれぞれ番号が付けられた挿入ポイントに挿入しますが、各リストから同じ番号が付けられたエントリのみを使用します。 「クラスター爆弾」はピッチフォークと同様の戦略を使用しますが、すべての組み合わせを試します

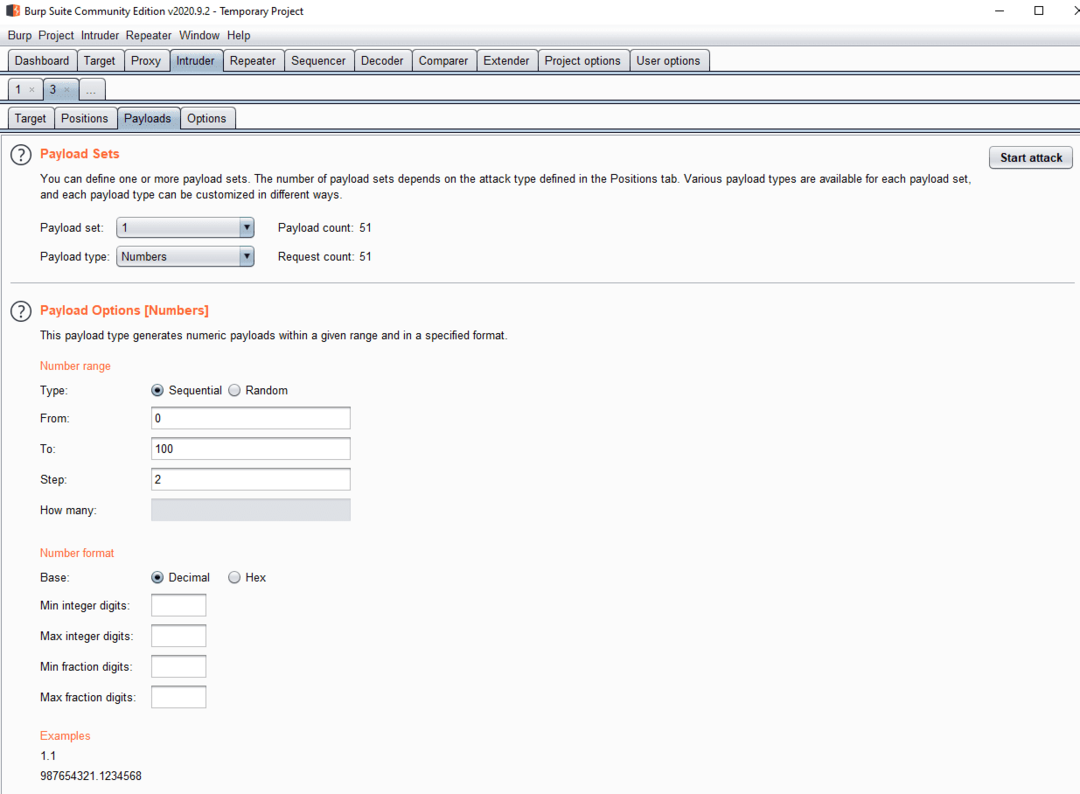

「ペイロード」サブタブは、試行されるペイロードを構成するために使用されます。 ペイロードタイプは、ペイロードの指定方法を構成するために使用されます。 以下のセクションはペイロードタイプによって異なりますが、ペイロードリスト値を指定するために常に使用されます。 ペイロード処理を使用すると、送信時にペイロードを変更できます。 デフォルトでは、侵入者URLはいくつかの特殊文字をエンコードします。ページの下部にあるチェックボックスをオフにすることで、これを無効にできます。

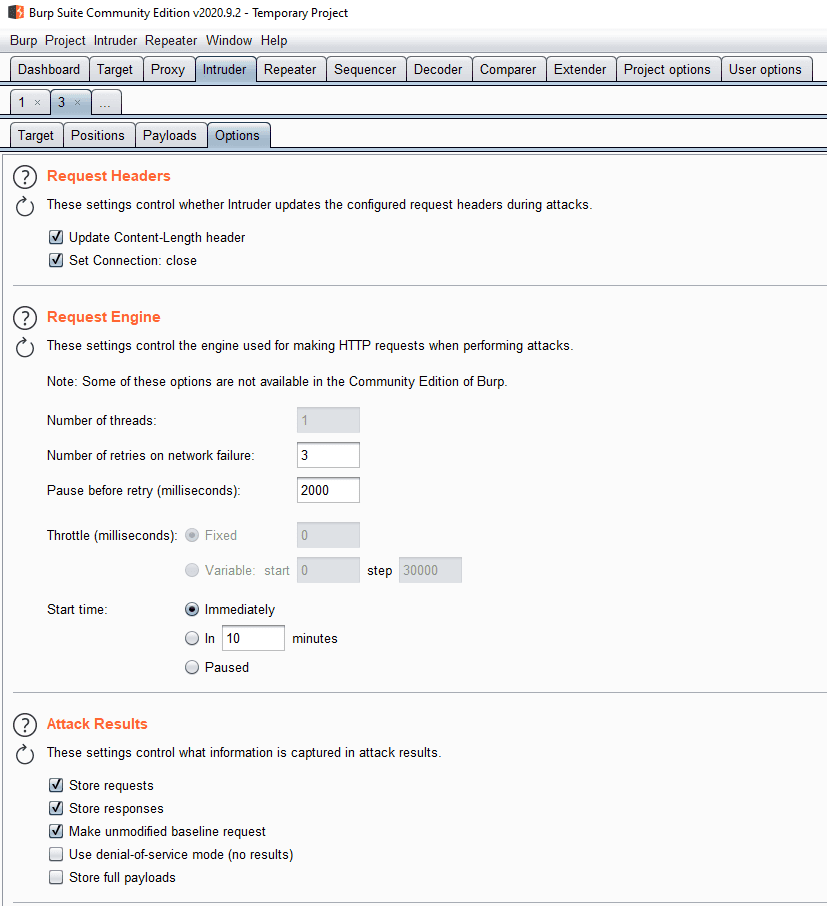

「オプション」サブタブでは、スキャナーのさまざまなバックグラウンド設定を構成できます。 意味のある結果から重要な情報を特定するのに役立つように設計されたgrepベースの結果マッチングシステムを追加できます。 デフォルトでは、侵入者はリダイレクトに従いません。これはサブタブの下部で有効にできます。

攻撃を開始するには、「侵入者」サブタブの右上隅にある「攻撃の開始」をクリックします。攻撃は新しいウィンドウで開始されます。 Burpの無料の「Community」エディションの場合、Intruderは大幅にレート制限されますが、Professionalバージョンはフルスピードで実行されます。