Burp Suiteを使用してウェブサイトをテストしている場合は、リクエストや表示されるウェブページに多くの変更を加えることができます。 受信した応答に加えられる自動変更の数を構成できます。 オプションは、[プロキシ]タブの[オプション]サブタブの[応答の変更]セクションにあります。 すべての自動応答変更は、Webサイトをテストする人々に役立つように設計されています。

注:Burp Suiteには、セキュリティツールとしての正当な用途があります。 実行する前に、Webサイトの所有者からWebサイトをテストする許可を得ていることを確認する必要があります ただし、自分のアカウントを自分のアカウントでのみ使用している場合でも、そうでない場合は法律に違反する可能性があるため、 Webサイト。

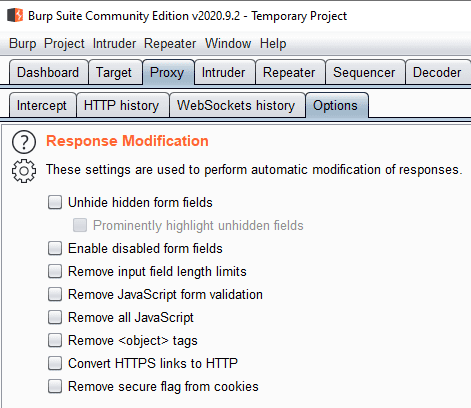

最初のオプションは「非表示のフォームフィールドを再表示する」で、サブオプション「非表示のフォームフィールドを目立つように強調表示する」が付属しています。 非表示のフォームフィールドには、通常、ユーザーIDなどの事前構成されたデータ値が含まれます。 このデータはリクエストとともに送信する必要がありますが、ユーザーはデータを表示または編集する必要はありません。 フィールドを非表示にすると、値を編集した場合に何が起こるかをより簡単に確認できます。これらのオプションはプロセスを自動化するため、非表示のフォームフィールドを簡単に見つけることができます。

「無効なフォームフィールドを有効にする」は、無効になっているフォームフィールドを自動的に有効にして、ユーザーが値を編集できないようにします。 「入力フィールドの長さの制限を削除」は、フォームフィールドを介して送信できる文字数の制限を削除します。 これにより、特定の長さの入力のみを期待するWebサイトで予期しない動作が発生する可能性があります。

「JavaScriptフォーム検証の削除」は、送信時にフォームデータを検証するJavaScriptを削除し、無効なデータ送信を許可します。 「すべてのJavaScriptを削除」は、WebページからすべてのJavaScriptを削除します。 このオプションは、クライアント側のロジックを無効にすることを目的としています。 "削除する

「HTTPSリンクをHTTPに変換」は、暗号化されたリンクをプレーンテキストのリンクに自動的にダウングレードします。 これは、SSLStripタイプの攻撃をテストし、Webサイトがプレーンテキスト要求をアップグレードすることを確認するのに役立ちます。 「Cookieからセキュアフラグを削除する」は、プレーンテキスト接続を介して送信されないようにするCookieからセキュアフラグを自動的に削除します。 これは、SSLStripタイプの攻撃を実行するときに、認証トークンやその他の機密性の高いCookieをリークするのに役立つ可能性があります。

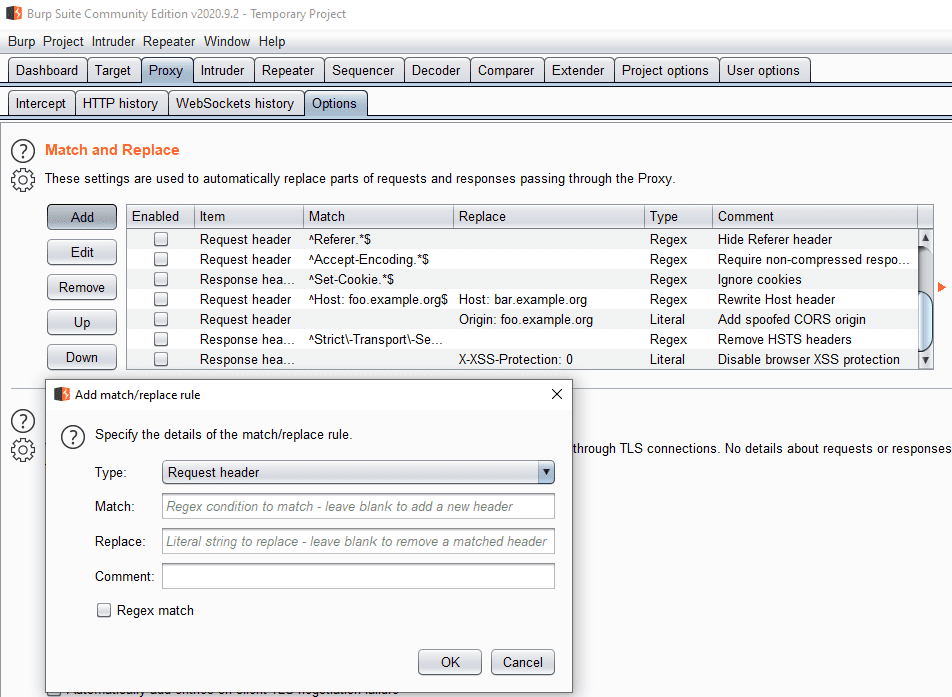

「応答の変更」セクションのすぐ下にある「一致と置換」セクションでは、正規表現を使用して要求と応答の両方のカスタムルールを構成できます。 リクエストとレスポンスの両方のヘッダーまたは本文、パラメータの名前と値、およびリクエストの最初の行を置き換えることができます。