지난 몇 년 동안 사이버 범죄자들은 피해자로부터 쉽게 돈을 벌기 위해 컴퓨터(또는 네트워크)의 파일을 암호화할 수 있는 새로운 유형의 바이러스를 배포했습니다. 이러한 유형의 바이러스를 "랜섬웨어"라고 하며 컴퓨터 사용자가 공격하지 않으면 컴퓨터 시스템을 감염시킬 수 있습니다. 알 수 없는 발신자 또는 해킹당한 사이트의 첨부 파일이나 링크를 열 때 주의하십시오. 사이버 범죄자. 내 경험에 따르면 이러한 유형의 바이러스로부터 자신을 보호하는 유일한 안전한 방법은 컴퓨터와 별도의 장소에 파일을 완전히 백업하는 것입니다. 예를 들어, 연결되지 않은 외부 USB 하드 드라이브 또는 DVD-Rom에 있습니다.

이 문서에는 알려진 암호화 랜섬웨어 –crypt- 바이러스에 대한 중요한 정보가 포함되어 있습니다. 감염 시 암호화된 파일의 암호를 해독하기 위해 중요한 파일과 사용 가능한 옵션 및 유틸리티를 암호화합니다. 사용 가능한 암호 해독 도구에 대한 모든 정보를 한 곳에서 유지하기 위해 이 기사를 작성했으며 이 기사를 최신 상태로 유지하려고 노력할 것입니다. 서로를 돕기 위해 귀하의 경험과 기타 새로운 정보를 공유해 주십시오.

Ransomware에서 암호화된 파일을 해독하는 방법 – 설명 및 알려진 해독 도구 – 방법:

- 랜소웨어 이름

- 크립토월

- CryptoDefense & How_Decrypt

- Cryptorbit 또는 HowDecrypt

- Cryptolocker(Troj/Ransom-ACP)”, “Trojan. 랜섬크립트. 에프)

- CryptXXX V1, V2, V3(변형: .crypt, crypz 또는 5개의 16진수 문자)

- Locky 및 AutoLocky(변형: .locky)

- 트로이 목마. Win32.Rector

- 트로이 목마. Win32.Xorist, Trojan-Ransom. MSIL.반데브

- 트로이 목마. Win32.라크니

- 트로이 목마. Win32.Rannoh 또는 Trojan-Ransom. Win32.Cryakl.

- TeslaCrypt(변형: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc 및 .vvv)

- TeslaCrypt 3.0(변형: .xxx, .ttt, .micro, .mp3)

- TeslaCrypt 4.0(파일 이름 및 확장자는 변경되지 않음)

2016년 6월 업데이트:

1. 트렌드마이크로 출시했다 랜섬웨어 파일 해독기 다음 랜섬웨어 패밀리에 의해 암호화된 파일의 암호 해독을 시도하는 도구:

CryptXXX V1, V2, V3*

.crypt, crypz 또는 5개의 16진수 문자

CryptXXX V4, V5.5 16진수 문자

TeslaCrypt V1.ECC

TeslaCrypt V2.VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3.XXX 또는 TTT 또는 MP3 또는 마이크로

TeslaCrypt V4.

SNSLocker.RSNS잠김

자동 잠금.locky

배드블록

777.777

XORIST.xorist 또는 임의 확장자

조르바트.암호화

케르베르 V1 <10개의 랜덤 캐릭터>.cerber

스탬파도.잠김

네무코드.암호화

키메라.토굴

* 메모: CryptXXX V3 ransomware에 적용: 이 특정 Crypto-Ransomware의 고급 암호화로 인해 일부 데이터만 암호 해독은 현재 CryptXXX V3의 영향을 받는 파일에서 가능하며 타사 복구 도구를 사용하여 복구해야 합니다. 다음과 같은 파일: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Trend Micro의 Ransomware File Decrypter 도구를 다운로드하고 사용 방법에 대한 지침을 읽으려면 다음 페이지로 이동하십시오. Trend Micro Ransomware 파일 암호 해독기 다운로드 및 사용

2. 카스퍼키 은(는) 다음 암호 해독 도구를 출시했습니다.

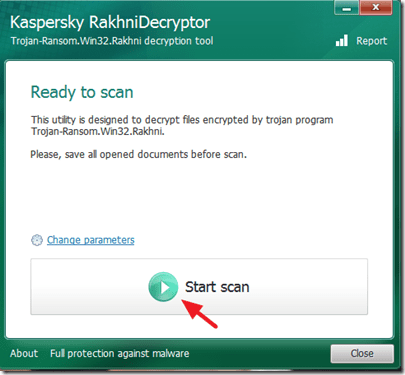

ㅏ. Kaspersky의 RakhniDecryptor 도구 영향을 받는 파일을 해독하도록 설계되었습니다.*:

* 메모: RakhniDecryptor 유틸리티는 여러 랜섬웨어 제품군의 파일을 해독하도록 항상 업데이트됩니다.

라크니

에이전트.iih

영기

오토잇

플레토르

축차

라메르

로톡

크립토클루헨

민주주의

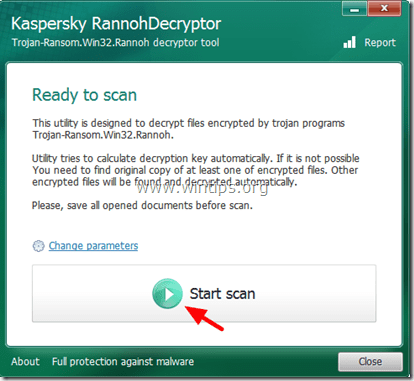

Bitman – TeslaCrypt 버전 3 및 4비. Kaspersky의 RannohDecryptor 도구 다음에 의해 영향을 받는 파일의 암호를 해독하도록 설계되었습니다.

란노

오토잇

격노

크라이볼라

크라이클

CryptXXX 버전 1 및 2

Cryptowallll – 바이러스 정보 및 암호 해독 옵션.

그만큼 크립토월 (또는 "크립토월 복호화기") 바이러스는 다음의 새로운 변종입니다. 암호화 방어 랜섬웨어 바이러스. 컴퓨터가 감염되면 크립토월 랜섬웨어, 그 다음 컴퓨터의 모든 중요한 파일(매핑된 네트워크 드라이브의 파일 포함 네트워크에 로그인) 강력한 암호화로 암호화되어 암호 해독이 사실상 불가능합니다. 그들을. 후 크립토월 암호화, 바이러스는 개인 키(비밀번호)를 생성하여 개인 서버로 전송하여 범죄자가 파일을 해독하는 데 사용합니다. 그 후, 범죄자들은 피해자들에게 모든 중요한 파일이 암호화되어 있으며 이를 해독할 수 있는 유일한 방법은 정의된 기간 동안 500$(또는 그 이상)의 몸값을 지불하십시오. 그렇지 않으면 몸값이 두 배로 증가하거나 파일이 손실됩니다. 영구적으로.

Cryptowall에 감염된 파일을 해독하고 파일을 복구하는 방법:

암호를 해독하려면 크립토월 파일을 암호화하고 파일을 다시 가져오면 다음과 같은 옵션이 있습니다.

ㅏ. 첫 번째 옵션은 몸값을 지불하는 것입니다. 그렇게 하기로 결정했다면, 우리의 연구에 따르면 일부 사용자는 데이터를 되찾고 다른 사용자는 그렇지 않기 때문에 자신의 책임하에 지불을 진행하십시오. 범죄자는 지구상에서 가장 신뢰할 수 있는 사람이 아니라는 점을 명심하십시오.

비. 두 번째 옵션은 감염된 컴퓨터를 치료한 다음 깨끗한 백업(있는 경우)에서 감염된 파일을 복원하는 것입니다.

씨. 깨끗한 백업이 없는 경우 남아 있는 유일한 옵션은 "에서 이전 버전의 파일을 복원하는 것입니다.섀도 복사본”. 이 절차는 Windows 8, Windows 7 및 Vista OS에서만 작동하며 "시스템 복원" 기능은 이전에 컴퓨터에서 활성화되었으며 이후 비활성화되지 않았습니다. 크립토월 전염병.

- 관련 링크: 섀도 복사본에서 파일을 복원하는 방법.

에 대한 상세한 분석 크립토월 랜섬웨어 감염 및 제거는 이 게시물에서 찾을 수 있습니다.

- CryptoWall 바이러스를 제거하고 파일을 복원하는 방법

CryptoDefense & How_Decrypt – 바이러스 정보 및 암호 해독.

암호화 방어확장자(파일 형식)에 관계없이 컴퓨터의 모든 파일을 강력한 암호화로 암호화하여 암호 해독을 사실상 불가능하게 만드는 또 다른 랜섬웨어 바이러스입니다. 바이러스가 "시스템 복원" 감염 컴퓨터에 기능을 추가하고 모두 삭제할 수 있습니다 "섀도우 볼륨 복사본" 파일을 삭제하므로 파일을 이전 버전으로 복원할 수 없습니다. 감염 시 암호화 방어 ransomware 바이러스는 모든 감염된 폴더("How_Decrypt.txt" 및 "How_Decrypt.html")에 두 개의 파일을 생성하고 지불 방법에 대한 자세한 지침을 제공합니다. 귀하의 파일을 해독하기 위해 몸값을 지불하고 범죄자가 귀하의 암호를 해독하는 데 사용할 수 있도록 개인 키(비밀번호)를 개인 서버로 보냅니다. 파일.

에 대한 상세한 분석 암호화 방어 랜섬웨어 감염 및 제거는 이 게시물에서 찾을 수 있습니다.

- CryptoDefense 바이러스를 제거하고 파일을 복원하는 방법

Cryptodefense 암호화 파일을 해독하고 파일을 다시 가져오는 방법:

암호를 해독하려면 암호화 방어 감염된 파일에는 다음과 같은 옵션이 있습니다.

ㅏ. 첫 번째 옵션은 몸값을 지불하는 것입니다. 그렇게 하기로 결정했다면, 우리의 연구에 따르면 일부 사용자는 데이터를 되찾고 다른 사용자는 그렇지 않기 때문에 자신의 위험 부담으로 지불을 진행하십시오. 범죄자는 지구상에서 가장 신뢰할 수 있는 사람이 아니라는 점을 명심하십시오.

비. 두 번째 옵션은 감염된 컴퓨터를 치료한 다음 깨끗한 백업(있는 경우)에서 감염된 파일을 복원하는 것입니다.

씨. 깨끗한 백업이 없는 경우 "에서 이전 버전의 파일을 복원할 수 있습니다.섀도 복사본”. 이 절차는 Windows 8, Windows 7 및 Vista OS에서만 작동하며 "시스템 복원" 기능은 이전에 컴퓨터에서 활성화되었으며 이후 비활성화되지 않았습니다. 암호화 방어 전염병.

- 관련 링크: 섀도 복사본에서 파일을 복원하는 방법.

디. 마지막으로, 깨끗한 백업이 없고 "에서 파일을 복원할 수 없는 경우섀도 복사본"를 입력하면 암호 해독을 시도할 수 있습니다. 크립토디펜스 를 사용하여 암호화된 파일 Emsisoft의 암호 해독기 공익 사업. 하기 위해서:

중요 공지: 이 유틸리티는 2014년 4월 1일 이전에 감염된 컴퓨터에서만 작동합니다.

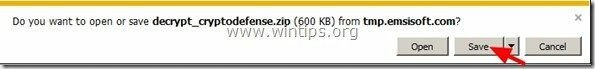

1.다운로드 “엠시소프트 복호화기” 유틸리티(예: 데스크탑).

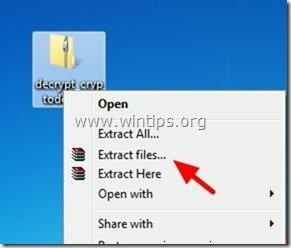

2. 다운로드가 완료되면 데스크탑 그리고 "발췌"암호 해독_암호화 방어.zip" 파일입니다.

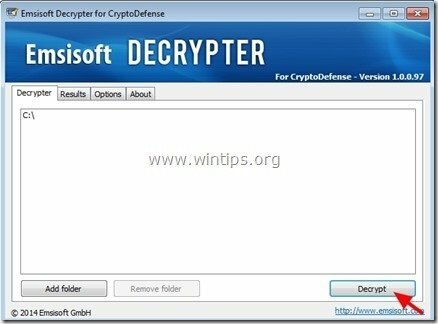

3. 지금 더블 클릭 "를 실행하기 위해암호 해독_암호화 방어" 공익 사업.

4. 마지막으로 "복호화" 버튼을 눌러 파일을 해독합니다.

출처 – 추가 정보: 다음을 사용하여 CryptoDefense 암호화된 파일을 해독하는 방법에 대한 자세한 자습서 Emsisoft의 암호 해독기 유틸리티는 여기에서 찾을 수 있습니다: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit 또는 HowDecrypt – 바이러스 정보 및 암호 해독.

암호화폐 또는 어떻게 복호화 바이러스는 컴퓨터의 모든 파일을 암호화할 수 있는 랜섬웨어 바이러스입니다. 컴퓨터가 감염되면 암호화폐 바이러스 모든 중요한 파일은 확장자(파일 유형)에 관계없이 강력한 암호화로 암호화되어 사실상 해독이 불가능합니다. 이 바이러스는 또한 컴퓨터의 모든 감염된 폴더에 두 개의 파일을 생성합니다(“HowDecrypt.txt" 및 "HowDecrypt.gif") 몸값을 지불하고 파일을 해독하는 방법에 대한 자세한 지침이 포함되어 있습니다.

에 대한 상세한 분석 암호화폐 랜섬웨어 감염 및 제거는 이 게시물에서 찾을 수 있습니다.

- Cryptorbit(HOWDECRYPT) 바이러스를 제거하고 파일을 복원하는 방법

Cryptorbit에 감염된 파일을 해독하고 파일을 복구하는 방법:

암호를 해독하려면 암호화폐 암호화된 파일에는 다음과 같은 옵션이 있습니다.

ㅏ. 첫 번째 옵션은 몸값을 지불하는 것입니다. 그렇게 하기로 결정했다면, 우리의 연구에 따르면 일부 사용자는 데이터를 되찾고 다른 사용자는 그렇지 않기 때문에 자신의 책임하에 지불을 진행하십시오.

비. 두 번째 옵션은 감염된 컴퓨터를 치료한 다음 깨끗한 백업(있는 경우)에서 감염된 파일을 복원하는 것입니다.

씨. 깨끗한 백업이 없는 경우 "에서 이전 버전의 파일을 복원할 수 있습니다.섀도 복사본”. 이 절차는 Windows 8, Windows 7 및 Vista OS에서만 작동하며 "시스템 복원" 기능은 이전에 컴퓨터에서 활성화되었으며 이후 비활성화되지 않았습니다. 암호화폐 전염병.

- 관련 링크: 섀도 복사본에서 파일을 복원하는 방법.

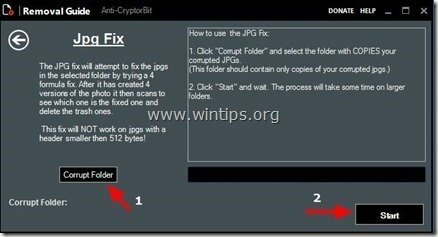

디. 마지막으로, 깨끗한 백업이 없고 "에서 파일을 복원할 수 없는 경우섀도 복사본” 그러면 암호 해독을 시도할 수 있습니다. 크립토빗 를 사용하여 암호화된 파일 Anti-CryptorBit 공익 사업. 하기 위해서:

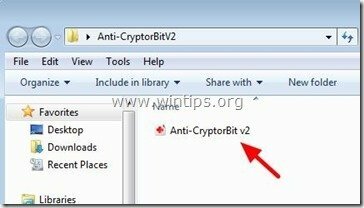

1.다운로드 “Anti-CryptorBit” 유틸리티(예: 데스크탑)

2. 다운로드가 완료되면 데스크탑 그리고 "발췌"Anti-CryptorBitV2.zip" 파일입니다.

3. 지금 더블 클릭 실행 Anti-CryptorBitv2 공익 사업.

4. 복구하려는 파일 유형을 선택하십시오. (예: "JPG")

5. 마지막으로 손상된/암호화된(JPG) 파일이 포함된 폴더를 선택한 다음 "시작" 버튼을 눌러 수정합니다.

Cryptolocker – 바이러스 정보 및 암호 해독.

암호화폐 (또한 ~으로 알려진 "Troj/랜섬-ACP”, “트로이 사람. 랜섬크립트. 에프”)는 악성 랜섬웨어(TROJAN) 바이러스로, 컴퓨터에 감염되면 확장자(파일 형식)에 관계없이 모든 파일을 암호화합니다. 이 바이러스의 나쁜 소식은 일단 컴퓨터에 감염되면 중요한 파일이 강력한 암호화로 암호화되어 암호를 해독하는 것이 사실상 불가능하다는 것입니다. 컴퓨터가 Cryptolocker 바이러스에 감염되면 파일의 암호를 해독하기 위해 300$(또는 그 이상)의 지불(몸값)을 요구하는 정보 메시지가 피해자의 컴퓨터에 나타납니다.

에 대한 상세한 분석 암호화폐 랜섬웨어 감염 및 제거는 이 게시물에서 찾을 수 있습니다.

- CryptoLocker Ransomware를 제거하고 파일을 복원하는 방법

Cryptolocker에 감염된 파일의 암호를 해독하고 파일을 복구하는 방법:

암호를 해독하려면 암호화폐 감염된 파일에는 다음과 같은 옵션이 있습니다.

ㅏ. 첫 번째 옵션은 몸값을 지불하는 것입니다. 그렇게 하기로 결정했다면, 우리의 연구에 따르면 일부 사용자는 데이터를 되찾고 다른 사용자는 그렇지 않기 때문에 자신의 책임하에 지불을 진행하십시오.

비. 두 번째 옵션은 감염된 컴퓨터를 치료한 다음 깨끗한 백업(있는 경우)에서 감염된 파일을 복원하는 것입니다.

씨. 깨끗한 백업이 없는 경우 "에서 이전 버전의 파일을 복원할 수 있습니다.섀도 복사본”. 이 절차는 Windows 8, Windows 7 및 Vista OS에서만 작동하며 "시스템 복원" 기능은 이전에 컴퓨터에서 활성화되었으며 이후 비활성화되지 않았습니다. 암호화폐 전염병.

- 관련 링크: 섀도 복사본에서 파일을 복원하는 방법.

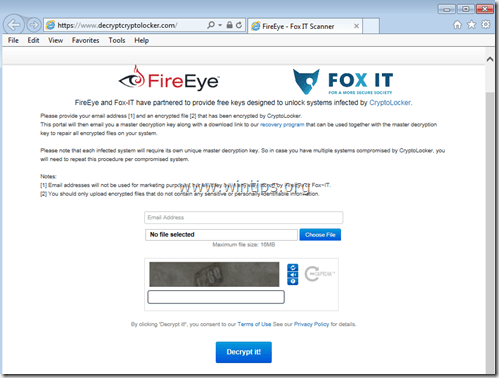

디. 2014년 8월, 파이어아이 & Fox-IT CryptoLocker 랜섬웨어에 감염된 사용자의 개인 암호 해독 키를 검색하는 새로운 서비스를 출시했습니다. '라고 하는 서비스입니다.DecryptCryptoLocker' (서비스가 중단되었습니다), 전 세계적으로 사용 가능하며 사용자가 사용하기 위해 등록하거나 연락처 정보를 제공할 필요가 없습니다.

이 서비스를 사용하려면 다음 사이트를 방문해야 합니다.서비스가 중단되었습니다) 감염된 컴퓨터에서 암호화된 CryptoLocker 파일 하나를 업로드합니다(주의: 민감한 정보 및/또는 개인 정보가 포함되지 않은 파일 업로드). 그런 다음 개인 키와 암호 해독 도구를 다운로드할 수 있는 링크를 받을 이메일 주소를 지정해야 합니다. 마지막으로 다운로드한 CryptoLocker 암호 해독 도구(컴퓨터에서 로컬로)를 실행하고 개인 키를 입력하여 CryptoLocker 암호화 파일을 해독합니다.

이 서비스에 대한 자세한 정보는 다음에서 찾을 수 있습니다. FireEye와 Fox-IT, CryptoLocker 피해자를 돕기 위한 새로운 서비스 발표.

CryptXXX V1, V2, V3(변형: .crypt, crypz 또는 5개의 16진수 문자).

- 크립트XXX V1 & 크립트XXX V2 랜섬웨어는 파일을 암호화하고 감염 후 각 파일 끝에 ".crypt" 확장자를 추가합니다.

- 크립트XXX v3 파일 암호화 후 ".cryptz" 확장자를 추가합니다.

트로이 목마 CryptXXX는 다음 유형의 파일을 암호화합니다.

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR, .GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF, .PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT, .UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV, .ZIP, .ZIPX

CryptXXX 파일을 해독하는 방법.

CryptXXX 버전 1 또는 버전 2에 감염된 경우 다음을 사용하십시오. Kaspersky의 RannohDecryptor 도구 파일을 해독합니다.

CryptXXX 버전 3에 감염된 경우 다음을 사용하십시오. 트렌드마이크로의 랜섬웨어 파일 해독기. *

메모: CryptXXX V3 바이러스의 고급 암호화로 인해 현재 부분적인 데이터 암호 해독만 가능하며 다음과 같은 파일을 복구하려면 타사 복구 도구를 사용해야 합니다. http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky 및 AutoLocky(변형: .locky)

록키 랜섬웨어는 RSA-2048 및 AES-128 암호화를 사용하여 파일을 암호화하고 감염 후 모든 파일의 이름은 고유한 32자로 변경되며 확장자가 ".locky"인 파일 이름(예: "1E776633B7E6DFE7ACD1B1A5E9577BCE.locky"). 록키 바이러스는 로컬 또는 네트워크 드라이브를 감염시킬 수 있으며 감염 중에 "_HELP_instructions.html" TOR 브라우저를 사용하여 몸값을 지불하고 파일을 해독하는 방법에 대한 지침이 있는 모든 감염된 폴더에 있습니다.

자동 잠금 Locky 바이러스의 또 다른 변종입니다. Locky와 Autolocky의 주요 차이점은 Autolocky는 감염 중에 파일의 원래 이름을 변경하지 않는다는 것입니다. (예: 파일 이름이 "문서1.doc" 감염되기 전에 Autolocky는 이름을 "Document1.doc.locky")

.LOCKY 파일을 해독하는 방법:

- 첫 번째 옵션은 감염된 컴퓨터를 치료한 다음 깨끗한 백업(있는 경우)에서 감염된 파일을 복원하는 것입니다.

- 두 번째 옵션은 깨끗한 백업이 없는 경우 "에서 이전 버전의 파일을 복원하는 것입니다.섀도 복사본”. 섀도 복사본에서 파일을 복원하는 방법.

- 세 번째 옵션은 다음을 사용하는 것입니다. AutoLocky용 Emsisoft의 암호 해독기 파일을 해독합니다. (해독기 도구는 자동 잠금).

트로이 목마. Win32.Rector – 바이러스 정보 및 암호 해독.

그만큼 트로이 목마 다음 확장자를 가진 파일을 암호화합니다. .문서, .jpg, .pdf.rar, 그리고 감염 후 그것 사용할 수 없게 만듭니다. 파일이 감염되면 트로이 목마, 그런 다음 감염된 파일의 확장자가 다음으로 변경됩니다. .VSCRYPT, .감염된, .코렉토르 또는 .블록 그리고 이것은 그것들을 사용할 수 없게 만듭니다. 감염된 파일을 열려고 하면 몸값 요구와 지불 세부 정보가 포함된 키릴 문자 메시지가 화면에 표시됩니다. 만드는 사이버 범죄자 트로이 목마 라고 불리는 "††코펙탑†† 그리고 이메일 또는 ICQ(EMAIL: [email protected] / ICQ: 557973252 또는 481095)를 통해 그와 통신하여 파일 잠금 해제 방법에 대한 지침을 제공하도록 요청합니다.

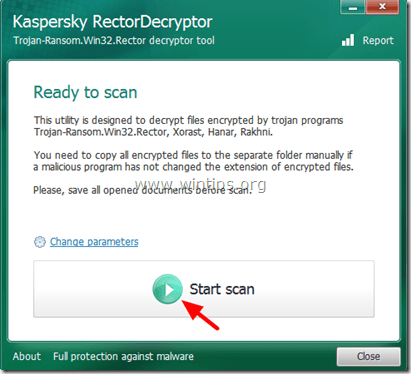

Trojan Rector에 감염된 파일의 암호를 해독하고 파일을 복구하는 방법:

조언: 감염된 파일을 모두 별도의 디렉터리에 복사하고 열려 있는 모든 프로그램을 닫고 영향을 받는 파일을 검사하고 해독합니다.

1. 다운로드 렉터 복호화기유틸리티(에서 카스퍼스키 랩) 귀하의 컴퓨터에.

2. 다운로드가 완료되면 실행 RectorDecryptor.exe.

3. 눌러 "스캔 시작" 버튼을 눌러 드라이브에서 암호화된 파일을 검색합니다.

4. 하자 RectorDecryptor 암호화된 파일(확장자 포함)을 스캔하고 해독하는 유틸리티 .vscrypt, .infected, .bloc, .korrektor) 다음 옵션을 선택하십시오 "복호화 후 암호화된 파일 삭제" 복호화에 성공한 경우. *

* 복호화 후 C:\ 드라이브의 루트(예: "C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt”).

5. 마지막으로 시스템에 존재할 수 있는 맬웨어 프로그램을 계속 확인하고 제거하십시오.

출처 – 추가 정보:http://support.kaspersky.com/viruses/disinfection/4264#block2

트로이 목마. Win32.Xorist, Trojan-Ransom. MSIL.Vandev – 바이러스 정보 및 암호 해독.

그만큼트로이 목마 몸값 Xorist & 트로이 목마 몸값 Valdev, 다음 확장자를 가진 파일을 암호화합니다.

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, 최대, wmv, avi, wav, mp4, pdd, html, CSS, PHP, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, 원시, saf, val, 웨이브, 와우, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir, divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, 캠, dng, 잉크, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, 행위, adt, 목표, ans, asc, ase, bdp, bdr, 턱받이, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr, idx, kwd, lp2, ltr, 남자, mbox, msg, nfo, 지금, odm, 자주, pwi, rng, rtx, 운영, ssa, 본문, unx, wbk, wsh, 7z, arc, ari, arj, 자동차, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, 전쟁, xpi, z02, z04, zap, ipa, zipx, 동물원 isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, 원자, bml, cer, cms, crt, dap, htm, moz, svr, url, wdgt, abk, bic, 큰, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, 지도, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, ppp, 슬픈, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, 미국, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, 디스크, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd, vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, 냄비, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, SQL, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, wmt, xl xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, 캡, cc, 대구, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp, eql, ex, f90, fla, for, fpp, jav, 자바, lbi, owl, pl, plc, pli, pm, 입술, rnc, rsrc, 그래서, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, 원숭이, API, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, 버전, wpl, xlm, yps, md3.

감염 후,트로이 목마 몸값 Xorist 컴퓨터의 보안을 손상시키고 컴퓨터를 불안정하게 만들고 감염된 파일의 암호를 해독하기 위해 몸값을 요구하는 메시지를 화면에 표시합니다. 메시지에는 사이버 범죄자로부터 암호 해독 유틸리티를 얻기 위해 몸값을 지불하는 방법에 대한 정보도 포함되어 있습니다.

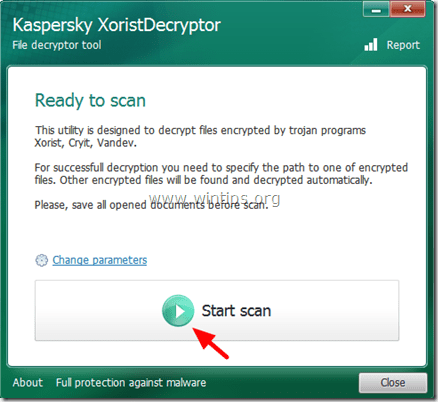

Trojan Win32.Xorist 또는 Trojan MSIL.Vandev에 감염된 파일을 해독하는 방법:

조언: 감염된 파일을 모두 별도의 디렉터리에 복사하고 열려 있는 모든 프로그램을 닫고 영향을 받는 파일을 검사하고 해독합니다.

1. 다운로드 Xorist 해독기유틸리티(에서 카스퍼스키 랩) 귀하의 컴퓨터에.

2. 다운로드가 완료되면 실행 XoristDecryptor.exe.

메모: 복호화 완료 후 암호화된 파일을 삭제하려면 “매개변수 변경" 옵션을 선택하고 "복호화 후 암호화된 파일 삭제" 아래의 " 체크박스추가 옵션”.

3. 눌러 "스캔 시작" 버튼.

4. 하나 이상의 암호화된 파일의 경로를 입력한 다음 유틸리티가 암호화된 파일의 암호를 해독할 때까지 기다립니다.

5. 암호 해독에 성공하면 컴퓨터를 재부팅한 다음 시스템에 존재할 수 있는 맬웨어 프로그램을 검사하고 제거합니다.

출처 – 추가 정보: http://support.kaspersky.com/viruses/disinfection/2911#block2

트로이 목마. Win32.Rakhni – 바이러스 정보 및 암호 해독.

그만큼 트로이 랜섬 라크니 다음과 같이 파일 확장자를 변경하여 파일을 암호화합니다.

암호화 후에는 파일을 사용할 수 없으며 시스템 보안이 손상됩니다. 또한 트로이 목마. Win32.라크니 에 파일을 생성합니다. %앱데이터% "라는 폴더exit.hhr.oshit"에는 감염된 파일의 암호화된 암호가 포함되어 있습니다.

경고: 그만큼 트로이 목마. Win32.라크니 "를 만듭니다.exit.hhr.oshit" 사용자 파일에 대한 암호화된 암호가 포함된 파일입니다. 이 파일이 컴퓨터에 남아 있으면 다음을 사용하여 암호를 해독합니다. RakhniDecryptor 유틸리티가 더 빠릅니다. 파일이 제거된 경우 파일 복구 유틸리티를 사용하여 복구할 수 있습니다. 파일을 복구한 후 다음 폴더에 넣습니다. %앱데이터% 유틸리티로 다시 한 번 스캔을 실행하십시오.

%앱데이터% 폴더 위치:

-

윈도우 XP: C:\문서 및 설정\

\응용 데이터 -

윈도우 7/8: C:\사용자\

\앱데이터\로밍

Trojan Rakhni에 감염된 파일의 암호를 해독하고 파일을 복구하는 방법:

1. 다운로드 라크니 해독기유틸리티(에서 카스퍼스키 랩) 귀하의 컴퓨터에.

2. 다운로드가 완료되면 실행 RakhniDecryptor.exe.

메모: 복호화 완료 후 암호화된 파일을 삭제하려면 “매개변수 변경" 옵션을 선택하고 "복호화 후 암호화된 파일 삭제" 아래의 " 체크박스추가 옵션”.

3. 눌러 "스캔 시작" 버튼을 눌러 드라이브에서 암호화된 파일을 검색합니다.

4. 하나 이상의 암호화된 파일의 경로를 입력하십시오(예: "file.doc.locked") 그런 다음 유틸리티가 "에서 암호를 복구할 때까지 기다립니다.exit.hhr.oshit" 파일(주의 경고) 파일을 해독합니다.

출처 – 추가 정보: http://support.kaspersky.com/viruses/disinfection/10556#block2

트로이 목마. Win32.Rannoh(Trojan-Ransom. Win32.Cryakl) – 바이러스 정보 및 암호 해독.

그만큼 트로이 목마 또는 트로이 목마 다음과 같은 방식으로 컴퓨터의 모든 파일을 암호화합니다.

- 의 경우 트로이 목마. Win32.라노 감염, 파일 이름 및 확장자는 잠긴 템플릿에 따라 변경됩니다.

. . - 의 경우 트로이 목마. Win32.Cryakl 감염 시 파일 이름 끝에 {CRYPTENDBLACKDC} 태그가 추가됩니다.

Trojan Rannoh 또는 Trojan Cryakl에 감염된 파일을 해독하고 파일을 복구하는 방법:

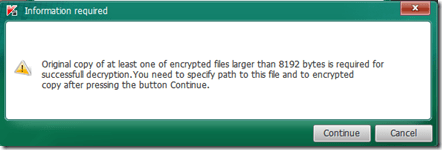

중요한: 그만큼Rannoh 해독기 유틸리티는 암호화된 파일과 해독된 파일을 비교하여 파일을 해독합니다. 따라서 사용하고 싶다면 Rannoh 해독기 파일을 해독하는 유틸리티 감염 전에(예: 깨끗한 백업에서) 암호화된 파일의 원본 복사본을 하나 이상 소유해야 합니다.

1. 다운로드 Rannoh 해독기컴퓨터에 유틸리티.

2. 다운로드가 완료되면 실행 RannohDecryptor.exe

메모: 암호 해독이 완료된 후 암호화된 파일을 삭제하려면 "매개변수 변경" 옵션을 선택하고 "복호화 후 암호화된 파일 삭제" 아래의 " 체크박스추가 옵션”.

3. 눌러 "스캔 시작" 버튼.

4. 읽기 "필요한 정보"라는 메시지를 표시한 다음 "계속하다"를 입력하고 감염 전 적어도 하나의 암호화된 파일의 원본 복사본에 대한 경로(정상 – 원본 – 파일)와 암호화된 파일의 경로(감염된 – 암호화된 파일)를 지정합니다.

5. 복호화 후 C:\ 드라이브의 루트에 대한 스캔/복호화 프로세스의 보고서 로그를 찾을 수 있습니다. (예: "C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt”).

출처 – 추가 정보: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt(변형: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc 및 .vvv)

그만큼 TeslaCrypt 랜섬웨어 바이러스는 파일에 .ecc, .ezz, .exx, .xyz, .zzz 등의 확장자를 추가합니다. aaa, .abc, .ccc 및 .vvv.

TeslaCrypt 파일을 해독하는 방법:

TeslaCrypt 바이러스에 감염된 경우 다음 도구 중 하나를 사용하여 파일을 해독하십시오.

- Tesla디코더: 사용에 대한 추가 정보 및 지침 테슬라 디코더 이 기사에서 찾을 수 있습니다. http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/

- 트렌드마이크로 랜섬웨어 파일 해독기.

TeslaCrypt V3.0(변형: .xxx, .ttt, .micro, .mp3)

그만큼 테슬라크립트 3.0 랜섬웨어 바이러스는 파일에 .xxx, .ttt, .micro & .mp3 확장자를 추가합니다.

TeslaCrypt V3.0 파일을 해독하는 방법:

에 감염되면 테슬라크립트 3.0 다음을 사용하여 파일 복구를 시도하십시오.

- 트렌드 마이크로 랜섬웨어 파일 해독기 도구.

- RakhniDecryptor (안내하는 방법)

- 테슬라 디코더 (안내하는 방법)

- Tesladecrypt – 맥아피

TeslaCrypt V4.0(파일 이름 및 확장자는 변경되지 않음)

TeslaCrypt V4 파일의 암호를 해독하려면 다음 유틸리티 중 하나를 시도하십시오.

- 트렌드 마이크로 랜섬웨어 파일 해독기 도구.

- RakhniDecryptor (안내하는 방법)

- 테슬라 디코더 (안내하는 방법)

엔조에스.

2016년 10월 8일 오전 8시 01분