Burp Suite의 주요 초점은 일반적으로 침투 테스트의 일부로 웹 트래픽을 분석 및 수정하기 위한 웹 프록시 역할을 하는 것입니다. 이것은 일반 텍스트 HTTP 트래픽에 대해 충분히 쉽지만 지속적인 인증서 오류 없이 HTTPS 트래픽을 가로챌 수 있도록 추가 설정이 필요합니다.

팁; 침투 테스트는 웹 사이트, 장치 및 인프라의 사이버 보안을 해킹을 시도하여 테스트하는 프로세스입니다.

HTTPS 트래픽을 가로채기 위해 Burp는 장치에 자체 인증 기관을 만듭니다. 브라우저가 인증서 오류를 생성하지 않도록 해당 인증서를 브라우저의 신뢰 저장소로 가져와야 합니다.

팁: Burp Suite를 프록시로 사용하는 것은 본질적으로 MitM 또는 중간자 공격을 수행하는 것입니다. Burp는 모든 HTTPS 인증서를 자체 인증서로 대체한다는 사실을 알아야 합니다. 이렇게 하면 인증서 오류가 표시되지 않으므로 진정으로 악의적인 MitM 공격을 알아차리기가 훨씬 더 어려워집니다. Burp Suite를 설치하고 사용하는 경우 이 점에 유의하십시오!

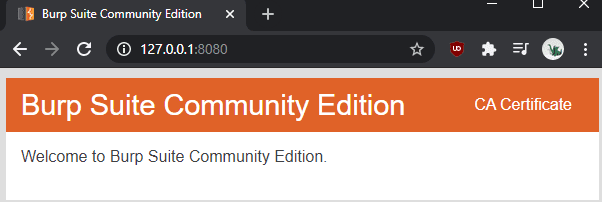

Burp의 인증 기관을 설치하는 첫 번째 단계는 다운로드하는 것입니다. 이렇게 하려면 Burp를 시작한 다음 프록시 수신기 포트로 이동합니다. 기본값은 "127.0.0.1:8080"입니다. 페이지에서 오른쪽 상단의 "CA 인증서"를 클릭하여 인증서 "cacert.der"를 다운로드합니다.

팁: 파일 형식이 안전하지 않고 컴퓨터에 손상을 줄 수 있다는 경고가 표시될 수 있으므로 경고를 수락해야 합니다.

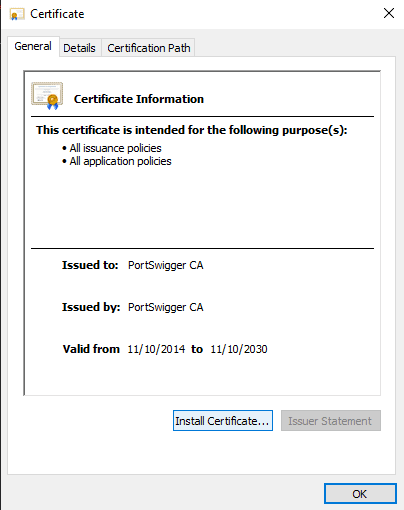

Windows에 인증서를 설치하려면 다운로드한 "cacert.der" 파일을 두 번 클릭하여 실행하고 보안 경고를 수락합니다. 인증서 뷰어 창에서 "인증서 설치"를 클릭합니다.

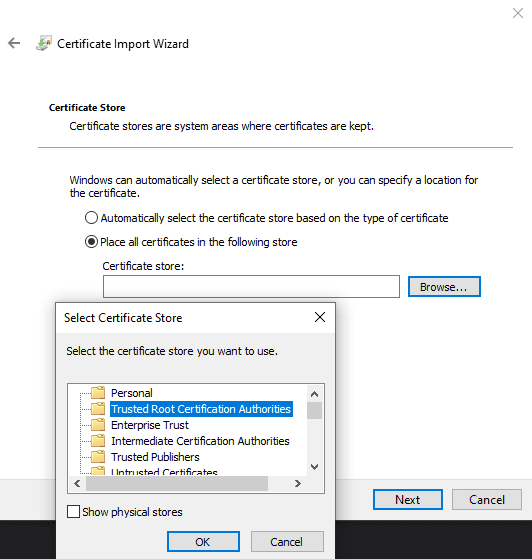

"현재 사용자" 및 "로컬 머신"을 사용하여 사용자 또는 다른 용도에서 인증서를 신뢰할 수 있는지 여부를 선택합니다. 특정 인증서 저장소인 "신뢰할 수 있는 루트 인증 기관"에 배치할 인증서를 수동으로 설정해야 합니다. 완료되면 "마침"을 클릭하여 인증서를 가져옵니다.

팁: 변경 사항을 적용하려면 브라우저를 다시 시작해야 합니다. 이는 Firefox를 포함한 컴퓨터의 모든 브라우저에 영향을 주지만 고유한 신뢰 저장소를 사용하는 특정 브라우저에 인증서를 추가해야 할 수도 있습니다.

다른 장치의 네트워크 트래픽을 가로채려면 자체적으로 생성하는 것이 아니라 특정 Burp 인증서를 가져와야 합니다. 업데이트를 제외한 각 설치는 새 인증서를 생성합니다. 이 디자인은 Burp가 대량 인터넷 모니터링을 위해 남용되는 것을 훨씬 더 어렵게 만듭니다.