WannaCry는 2017년 5월 12일 금요일에 인터넷 커뮤니티를 강타한 심각한 암호화 맬웨어입니다. 초기에는 잠금 화면에 제공된 내부 이름으로 인해 Wana Decrypt0r로 불렸습니다. 그러나 보안 전문가들은 곧 다음을 포함한 더 많은 변종이 있다는 것을 알게 되었습니다. Wana Decrypt0r, 워너크립터, 워너크립트, 울다 또는 WNCRY, 그리고 변형이 계속 나타날 것으로 예상됩니다.

첫 번째 WannaCry 버전인 Wana Decrypt0r 2.0은 2017년 5월 12일 영국의 Spanish Telefonica, Portugal Telecom 및 NHS 병원을 공격한 후 탐지되었습니다.[1] 그러나 랜섬웨어는 조직에 국한되지 않고 구형 PC를 실행하는 가정용 PC를 공격했다. MS17-010, CVE-2017-0146으로 인덱싱된 Microsoft 패치가 없는 Windows 버전 및 CVE-2017-0147.[2] 이 악성 소프트웨어는 며칠 만에 230,000대 이상의 컴퓨터를 감염시켰습니다. 150개국, 이 숫자로 인해 WannaCry는 가장 악명 높은 랜섬웨어 감염과 일치합니다. 처럼 록키 또는 케르베르.

WannaCryptor는 Windows Vista, 7, 8, 10 및 Windows Server 버전에서 발견된 EternalBlue 취약점을 통해 시스템에 침투합니다. 이 특정 취약점은 MS17-010, CVE-2017-0146 및 CVE-2017-0147 보안 업데이트로 패치되었지만 많은 PC에서 업데이트를 건너뛰고 취약점을 열어 두었습니다.

불행히도 WannaCry 랜섬웨어가 데이터를 암호화하는 경우(AES 및 RSA 알고리즘 사용) 파일을 무료로 해독할 기회가 없습니다. 사람들은 해커의 몸값을 지불하거나 백업을 사용하여 데이터를 복구하거나 해당 파일을 잊어버릴 수 있습니다.[3]

2018년 업데이트

이 바이러스는 비교적 조용했던 오래된 위협으로 간주되었지만 2018년 3분기에 WannaCry 최근 활동 및 전 세계 감염에 대한 뉴스가 발표되었습니다. 이 크립토바이러스는 2018년 7월에 시작된 현재 사건 이후 이미 더 많은 장치에 영향을 미쳤습니다.

2018년 3분기에 차단된 WannaCry 제출의 총량은 보고된 바에 따르면 947 027 517이며 최소 203개국에서 활동이 발견되었습니다. 이 작업은 이 크립토바이러스가 죽지 않았으며 위험이 실제임을 나타냅니다. 특히 랜섬웨어 공격이 점점 더 큰 회사와 서비스에 영향을 미치는 경우.[4]

WannaCry는 또한 이러한 공격이 발생한 해 동안 다양한 연구원이 개발한 암호 해독기를 보유하고 있습니다. 깃허브 다양한 버전에 대한 해독 도구가 출시되었으며 새롭고 활동적인 위협 변종에 대해 작동할 수 있습니다.

WannaCry의 성공은 전술을 모방할 수 있는 기회를 제공했습니다.

불행히도 WannaCry의 거대한 "성공"으로 인해 랜섬웨어 개발자는 맬웨어 복사본을 만들고 릴리스했습니다. 글을 쓰는 시점에서 보안 전문가들은 8개의 WannaCry 사본을 등록했으며 그 중 일부는 개발 단계에 있고 나머지는 이미 출시되었습니다. 따라서 매우 조심하고 PC를 올바르게 보호하십시오. Wana Decrypt0r 사본은 다음과 같습니다.

1번. DarkoderCrypt0r

DarkoderCrypt0r은 PC 데스크탑에 있는 파일을 암호화하고, 랜섬에 필요한 WannaCryptor 랜섬웨어와 유사한 잠금 화면을 사용하고, 이전에 일반적으로 수행되는 기타 모든 활동을 수행합니다. 실행 파일의 이름은 @[이메일 보호됨] 모든 암호화된 데이터는 .DARKCRY 파일 확장자를 가지며 PC 사용자는 300달러의 몸값을 지불해야 합니다. 현재 HiddenTear 코드를 사용하므로 암호화한 파일을 쉽게 복호화할 수 있습니다.

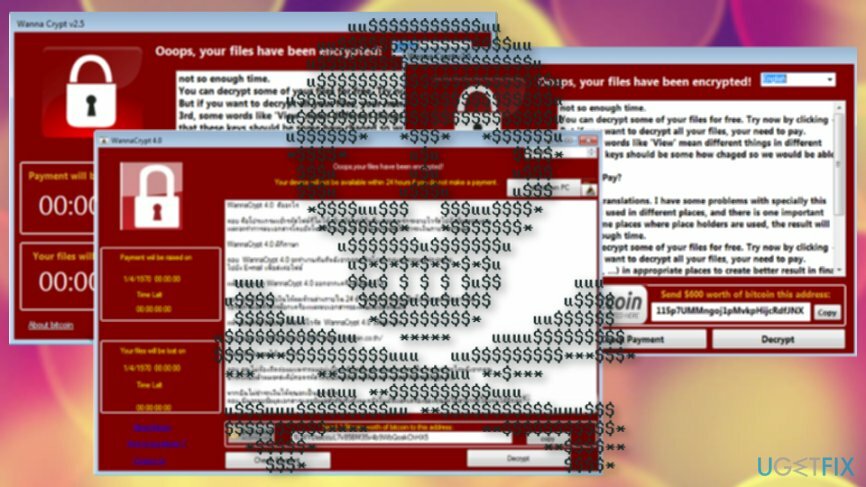

2번. 워너크립트 v2.5

WannaCrypt v2.5 랜섬웨어는 현재 개발 단계에 있습니다. PC에 감염되면 잠금 화면을 띄워 600달러의 몸값을 지불해야 한다는 점 외에는 파일을 잠그지 않는다. 아직 위험하지는 않지만 사람들을 놀라게 할 수 있습니다.

3번. 워너크립트 4.0

WannaCrypt 4.0은 아직 악성이 아닌 것으로 분류될 수 있는 또 다른 WannaCry 바이러스 사본입니다. 파일을 암호화하지 않는다는 점을 제외하면 다른 랜섬웨어 바이러스와 마찬가지로 확산됩니다. 몸값, 잠금 화면 및 기타 정보는 태국어로 제공되어 태국 사용자를 대상으로 합니다.

4번. Aron WanaCrypt0r 2.0 생성기 v1.0

Aron WanaCrypt0r 2.0 Generator v1.0은 맞춤형 WannaCry Ransomware Generator라고 합니다. 사람들이 WannaCry 잠금 화면의 텍스트, 색상, 이미지, 글꼴 및 기타 설정을 선택할 수 있습니다. 해커도 Wana Decrypt0r 실행 파일을 사용하여 몸값을 생성하기 위해 유포하고 있는 것으로 추측됩니다. 다행히 이 "서비스"는 아직 사용할 수 없습니다. 사람들은 맞춤형 WannaCry 잠금 화면만 생성할 수 있지만 랜섬웨어 실행 파일은 확산되지 않습니다.

5번. Wana Decrypt0r 2.0

Wana Decrypt0r 2.0 실행 파일은 MS17-010.exe입니다. 잠금 화면과 몸값 메모는 WannaCry와 유사합니다. 인도네시아 버전의 바이러스를 사용할 수 있습니다.

6번. @키

@kee 랜섬웨어는 개인 파일을 암호화하고 “Hello There! 동료 @kee User!.txt" 파일입니다.

7번. WannaDecryptOr 2.0

WannaDecryptOr 2.0은 아직 완전히 개발되지 않았습니다. 컴퓨터를 감염시킬 수 있지만 파일을 암호화할 수는 없습니다. 게다가 잠금화면이고 랜섬노트는 바이러스에 대한 정보와 랜섬머니 지불 방법에 대한 정보를 제공하지 않습니다. 그럼에도 불구하고 곧 업데이트되고 나중에 파일을 암호화할 수 있으므로 바이러스를 제거하는 것이 중요합니다.

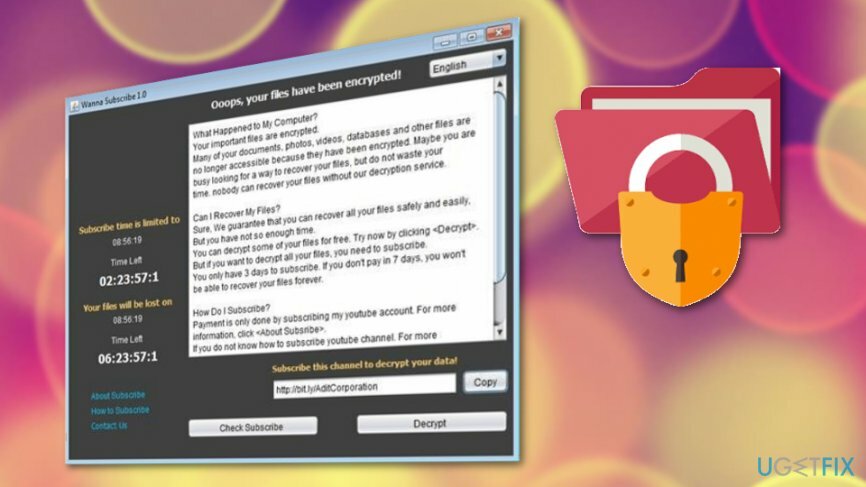

8번. 구독하고싶다 1.0

아직 많은 정보를 받지 못했습니다. 이것은 Java로 작성된 위협이며 이전에 알려진 랜섬 창의 회색 디자인을 가지고 있습니다.

보시다시피 WannaCry 바이러스에는 많은 클론이 있으며 그 중 일부는 이미 배포되고 나머지는 개발 단계에 있습니다. 그러나 PC를 올바르게 업데이트하고 보호하는 것이 중요합니다. 에 이것 그리고 이것 게시물에서 WannaCry 공격으로부터 자신을 보호하기 위해 취해야 하는 예방 조치와 PC가 이미 감염된 경우 취해야 하는 조치에 대한 정보를 찾을 수 있습니다. 이러한 예방 조치를 취하면 모방자를 포함한 모든 WannaCry 변종으로부터 시스템을 보호할 수 있습니다.