Linux 시스템을 관리하는 경우 수행해야 할 작업 중 하나는 사용자 계정의 설정 암호를 관리하는 것입니다. 이 프로세스의 일부로 기존 계정과 새 계정 모두에 대한 설정을 관리해야 할 수 있습니다.

기존 계정에 대한 암호 설정 관리는 "passwd" 명령을 통해 수행되지만 다른 대안이 있습니다. 나중에 생성될 계정에 대한 기본 설정을 지정할 수 있지만 각 새 계정에 대한 기본값을 수동으로 변경하지 않아도 됩니다.

설정은 구성 파일 "/etc/login.defs"에서 구성됩니다. 파일이 "/etc" 디렉토리에 있으므로 편집하려면 루트 권한이 필요합니다. 변경한 다음 권한이 없기 때문에 저장할 수 없는 문제를 방지하려면 sudo로 원하는 텍스트 편집기를 실행해야 합니다.

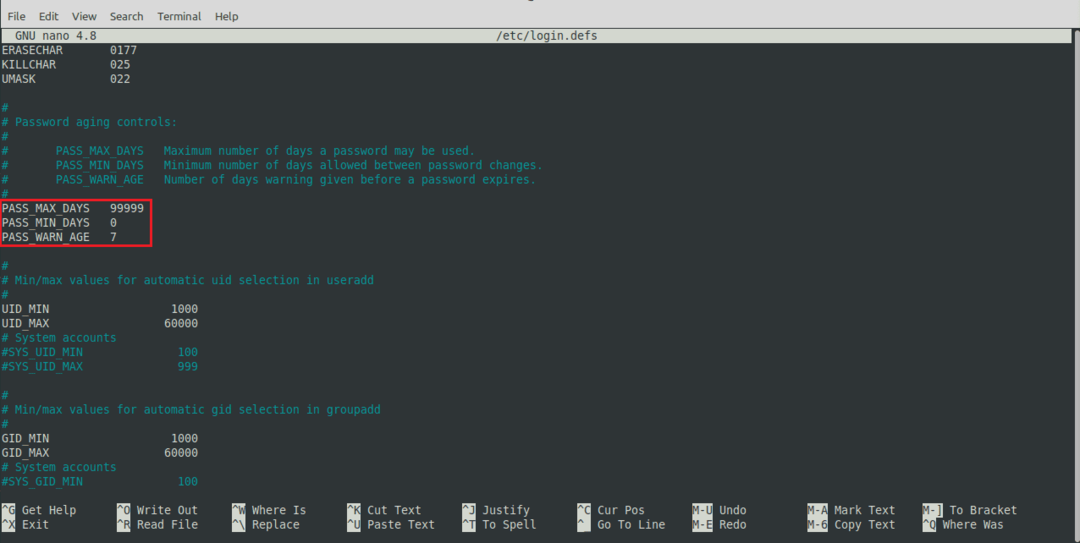

원하는 섹션은 파일 중간 부근에 있으며 제목은 "암호 에이징 제어"입니다. "PASS_MAX_DAYS", "PASS_MIN_DAYS" 및 "PASS_WARN_AGE"의 세 가지 설정이 있습니다. 이들은 각각 재설정이 필요하기 전에 비밀번호가 유효할 수 있는 일수와 기간을 설정하는 데 사용됩니다. 하나의 비밀번호를 변경한 후 다른 비밀번호를 변경할 수 있으며 비밀번호가 변경되기 전에 사용자에게 경고를 받는 기간 만료되었습니다.

"PASS_MAX_DAYS"는 암호가 자동으로 만료되지 않아야 함을 나타내는 데 사용되는 99999로 기본 설정됩니다. "PASS_MIN_DAYS"의 기본값은 0으로 사용자가 원하는 만큼 암호를 변경할 수 있음을 의미합니다.

팁: 암호 사용 기간에 대한 최소 제한은 일반적으로 순서대로 암호 기록 메커니즘과 결합됩니다. 사용자가 비밀번호를 변경한 다음 즉시 이전 비밀번호로 다시 변경하는 것을 방지하기 위해 이다.

"PASS_WARN_AGE"는 기본적으로 7일로 설정됩니다. 이 값은 사용자의 암호가 실제로 만료되도록 구성된 경우에만 사용됩니다.

새 계정에 대한 기본 암호 에이징 설정을 구성하는 방법

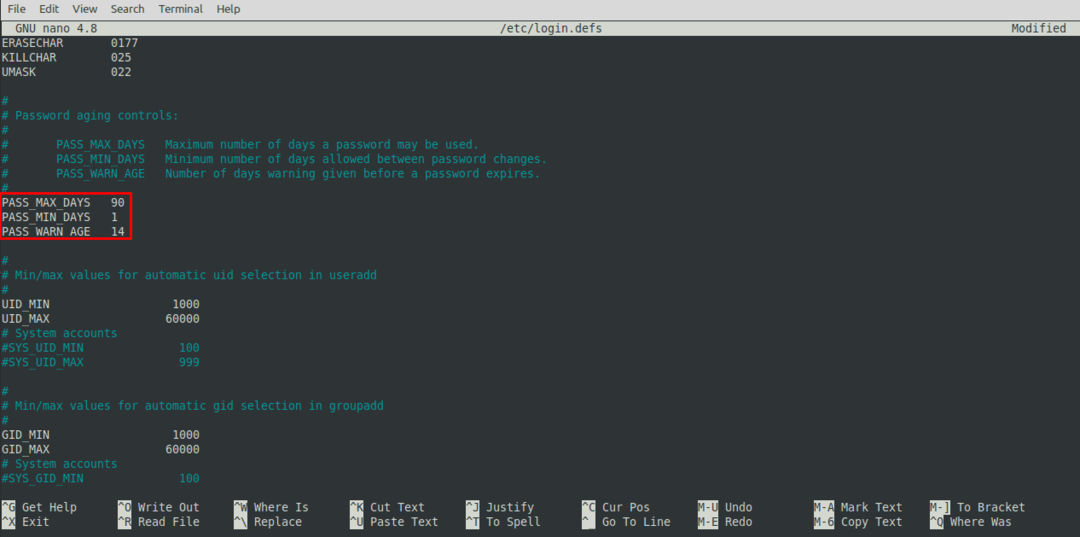

암호가 90일마다 자동으로 만료되도록 이 값을 구성하려면 최소 1년 day가 적용되고 만료되기 14일 전에 사용자에게 경고가 표시됩니다. 값을 "90", "1" 및 "14"로 설정해야 합니다. 각기. 원하는 대로 변경했으면 파일을 저장합니다. 파일을 업데이트한 후 생성된 모든 새 계정에는 기본적으로 구성한 설정이 적용됩니다.

참고: 정책에서 요구하지 않는 한 시간이 지남에 따라 자동으로 만료되도록 암호를 구성하지 않아야 합니다. NCSC, NIST 및 광범위한 사이버 보안 커뮤니티는 이제 암호가 손상되었다는 합리적인 의심이 있을 때만 암호가 만료될 것을 권장합니다. 이는 정기적인 필수 암호 재설정이 사용자를 능동적으로 사용자가 추측하기 쉽고 더 약하고 형식적인 암호를 선택하도록 만든다는 연구 결과 때문입니다. 사용자가 정기적으로 새 암호를 만들고 기억하도록 강요받지 않으면 더 길고 복잡하며 일반적으로 더 강력한 암호를 만드는 것이 좋습니다.