IP 주소의 개념에 익숙할 수 있습니다. 네트워크의 모든 컴퓨터에는 적어도 하나가 있습니다. 네트워크 간에 통신할 때 이러한 IP 주소는 네트워크 트래픽의 소스와 대상을 고유하게 식별하므로 안정적으로 전달 및 응답할 수 있습니다. 동일한 네트워크에 있는 장치와 통신할 때 컴퓨터는 IP 주소를 직접 사용하지 않습니다. 대신 해당 IP 주소를 MAC 주소로 변환합니다. ARP는 IP에서 MAC로의 변환을 관리하고 네트워크를 통해 이를 통신하는 프로토콜입니다.

ARP는 주소 확인 프로토콜의 약자입니다.. 브로드캐스트 및 요청-응답 구성 요소가 있는 상태 비저장 프로토콜입니다. ARP는 주로 IPv4 네트워크에서 사용되지만 다른 네트워킹 시스템에서도 사용합니다. IPv6 네트워크는 NDP와 함께 ARP 기능 및 일부 추가 기능을 구현합니다. 또는 이웃 검색 프로토콜.

식별된 MAC 주소는 각 장치의 ARP 테이블에 저장됩니다. ARP 테이블의 각 항목은 정기적으로 만료됩니다. 그러나 ARP 트래픽이 네트워크로 브로드캐스트되므로 수동으로 업데이트할 수 있으므로 필요한 총 ARP 트래픽 양을 최소화할 수 있습니다.

ARP 프로브 및 응답

컴퓨터가 네트워크 패킷을 전송해야 하는 경우 대상 IP 주소를 찾습니다. 다른 네트워크에 있는 장치의 라우터로 보내야 한다는 것을 알고 있습니다. 그러면 패킷을 올바른 네트워크로 보낼 수 있습니다. 패킷이 로컬 네트워크의 장치를 위한 것이라면 컴퓨터는 패킷을 보낼 정확한 MAC 주소를 알아야 합니다.

첫 번째 호출 포트로 컴퓨터는 ARP 테이블을 확인합니다. 여기에는 로컬 네트워크의 알려진 모든 장치 목록이 있어야 합니다. 대상 IP 및 MAC 주소가 있으면 ARP 테이블을 사용하여 패킷을 완료하고 보냅니다. IP 주소가 ARP 테이블에 항목이 없으면 컴퓨터는 ARP 프로브를 통해 알아내야 합니다.

컴퓨터는 "누가 가지고 있는지 묻는 ARP 프로브를 네트워크에 브로드캐스트합니다.

메모: ARP 프로브 응답도 브로드캐스트입니다. 이를 통해 다른 모든 네트워크 장치는 동일한 ARP 프로브를 만들지 않고도 ARP 테이블을 업데이트할 수 있습니다. 이는 ARP 트래픽을 최소화하는 데 도움이 됩니다.

연결 시 ARP 프로브

컴퓨터가 네트워크에 연결되면 IP 주소를 받아야 합니다. 이것은 수동으로 지정할 수 있지만 일반적으로 DHCP(동적 호스트 제어 프로토콜) 서버. DHCP 서버는 일반적으로 네트워크 라우터의 기능이지만 별도의 장치에서 실행할 수 있습니다. 수동 구성 또는 DHCP를 통해 새 장치에 IP 주소가 있으면. 장치는 다른 장치가 이미 해당 IP 주소를 사용하고 있지 않은지 빠르게 확인해야 합니다.

이를 위해 장치는 ARP 프로브 패킷을 브로드캐스트하여 새로 할당된 IP 주소를 사용하는 모든 장치에 응답하도록 요청합니다. 예상되는 응답은 침묵입니다. 특히 DHCP 네트워크에서 다른 장치는 반응하지 않아야 합니다. 잠시 후 장치는 동일한 메시지를 몇 번 다시 브로드캐스트합니다. 이 반복은 IP 주소가 충돌하는 장치를 오가는 도중에 하나의 패킷이 누락되었을 수 있는 경우에 도움이 됩니다. 몇 가지 ARP 프로브에 대한 응답이 없으면 장치는 새 IP 주소를 사용하여 시작할 수 있습니다. 그러려면 무상 ARP를 보내야 합니다.

무상 ARP

장치가 사용하려는 IP 주소가 사용되지 않는 것으로 확인되면 무상 ARP를 보냅니다. 이것은 단순히 네트워크에 브로드캐스트하는 것을 포함합니다.

Gratuitous ARP 요청은 컴퓨터가 여전히 연결되어 있고 온라인에 있으며 IP 주소가 있다는 다른 모든 장치에 알림으로 네트워크에 정기적으로 전송됩니다.

ARP 스푸핑

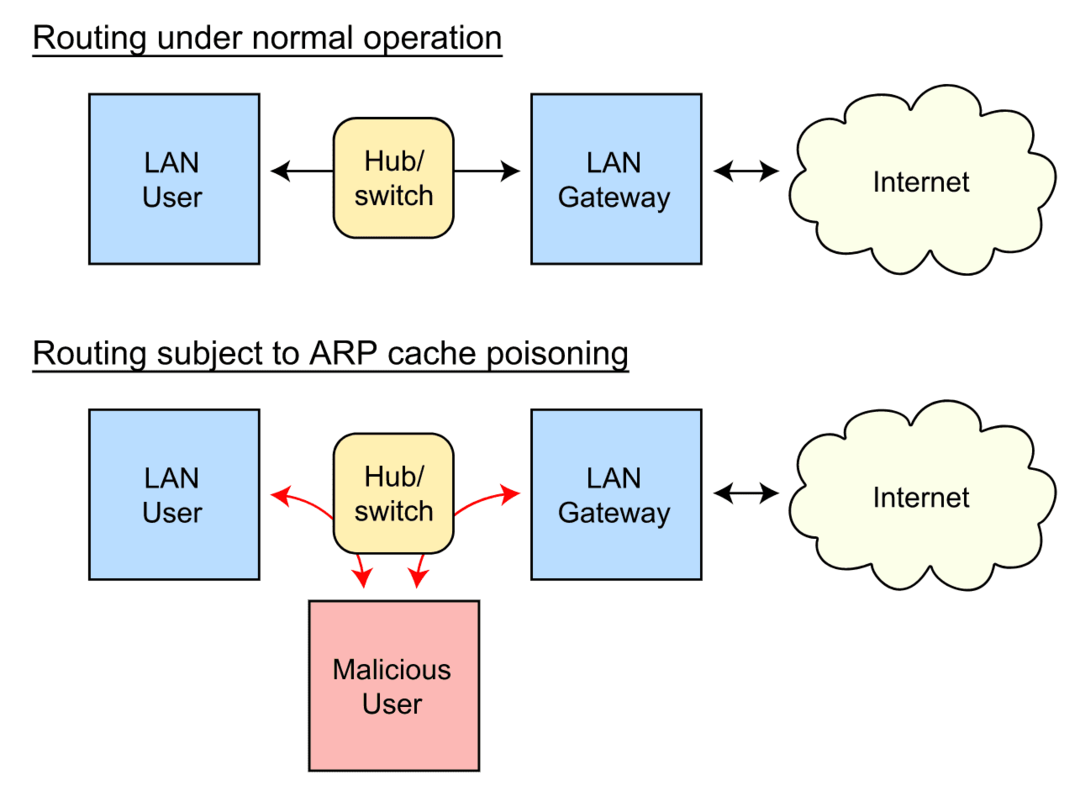

ARP는 상태 비저장 프로토콜이며 연결이 없으며 모든 메시지가 네트워크로 브로드캐스트됩니다. 모든 장치는 ARP 테이블에서 ARP 응답을 수신하고 캐시합니다. 그러나 이것은 시스템의 취약점으로 이어집니다. 공격자가 네트워크에 물리적으로 연결할 수 있다고 가정하면 잘못된 무상 ARP 응답 패킷을 악의적으로 브로드캐스트하는 소프트웨어를 실행할 수 있습니다. 네트워크의 모든 장치는 악성 ARP 패킷을 보고 이를 묵시적으로 신뢰하며 라우팅 테이블을 업데이트합니다. 이제 이러한 잘못된 ARP 테이블을 "중독됨"이라고 합니다.

이것은 잘못된 방향으로 트래픽을 지정하여 네트워크 문제를 일으키는 데 사용될 수 있습니다. 그러나 더 나쁜 시나리오가 있습니다. 공격자가 라우터의 IP 주소에 대한 ARP 패킷을 스푸핑하고 자신의 장치를 가리키면 모든 네트워크 트래픽을 수신하고 볼 수 있습니다. 장치에 트래픽을 전달하기 위한 다른 네트워크 연결이 있다고 가정하면 중간자(미트엠) 위치. 이를 통해 공격자는 HTTPS 스트리핑과 같은 불쾌한 공격을 수행하여 잠재적으로 모든 네트워크 트래픽을 보고 수정할 수 있습니다.

메모: MitM 공격에 대한 몇 가지 보호 기능이 있습니다. 공격자는 웹사이트의 HTTPS 인증서를 복제할 수 없습니다. 트래픽을 가로채는 모든 사용자는 브라우저 인증서 오류를 받아야 합니다.

그러나 특히 내부 네트워크에는 암호화되지 않은 필수 통신이 많이 있습니다. 이것은 홈 네트워크의 경우가 아닙니다. 그러나 Windows 기반 기업 네트워크는 특히 ARP 스푸핑 공격에 취약합니다.

결론

ARP는 주소 확인 프로토콜의 약자입니다.. IPv4 네트워크에서 로컬 네트워크에서 필요에 따라 IP 주소를 MAC 주소로 변환하는 데 사용됩니다. 상태 비저장 요청 및 응답 브로드캐스트로 구성됩니다. 응답 또는 응답이 없으면 장치가 IP 주소와 연결된 MAC 주소 또는 IP 주소가 사용되지 않는지 결정할 수 있습니다. 장치는 ARP 응답을 캐시하여 ARP 테이블을 업데이트합니다.

장치는 또한 MAC 주소가 IP 주소와 연결되어 있다는 불필요한 알림을 정기적으로 브로드캐스트할 수 있습니다. 인증 메커니즘이 없기 때문에 악의적인 사용자는 가짜 ARP 패킷을 브로드캐스트하여 ARP 테이블을 감염시키고 트래픽을 자신에게 전달하여 트래픽 분석 또는 MitM 공격을 수행할 수 있습니다.