보안 문제에 대해 웹사이트를 테스트할 때 눈을 뜨고 있어야 하는 주요 사항 중 하나는 사용자 상호 작용입니다. 사용자 상호 작용은 웹 사이트가 사용자 작업 형식을 처리하는 것과 관련된 모든 작업입니다. 이것은 사용자 브라우저의 JavaScript 또는 PHP 형식과 같은 서버와의 상호 작용일 수 있습니다. 문제의 또 다른 원인은 변수입니다. 변수는 사용자 입력에서 직접 발생할 필요가 없으며 대신 페이지의 다른 측면을 제어합니다.

Intruder는 잠재적인 취약점 소스의 테스트를 자동화하는 도구로 설계되었습니다. Repeater와 같은 다른 내장 도구와 마찬가지로 오른쪽 클릭 메뉴를 통해 편집하려는 요청을 Intruder에 보낼 수 있습니다. 보낸 요청은 침입자 탭에서 볼 수 있습니다.

참고: 허가되지 않은 웹사이트에서 Burp Suite Intruder를 사용하는 것은 다양한 컴퓨터 오용 및 해킹에 관한 법률에 따라 형사 범죄가 될 수 있습니다. 이 작업을 시도하기 전에 웹사이트 소유자의 허가를 받았는지 확인하세요.

침입자를 사용하는 방법

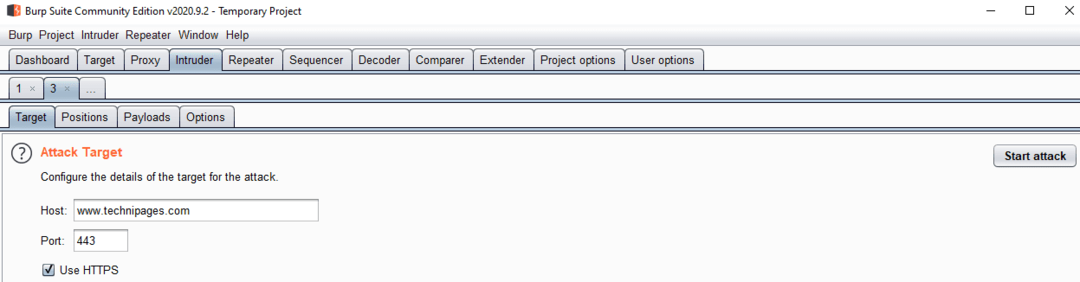

일반적으로 침입자 탭에서 "대상" 하위 탭을 구성할 필요가 없습니다. 요청을 보내면 요청을 올바른 서버로 보내는 데 필요한 값이 자동으로 채워집니다. 전체 요청을 수동으로 작성하거나 HTTPS를 비활성화하려는 경우에만 정말 유용합니다.

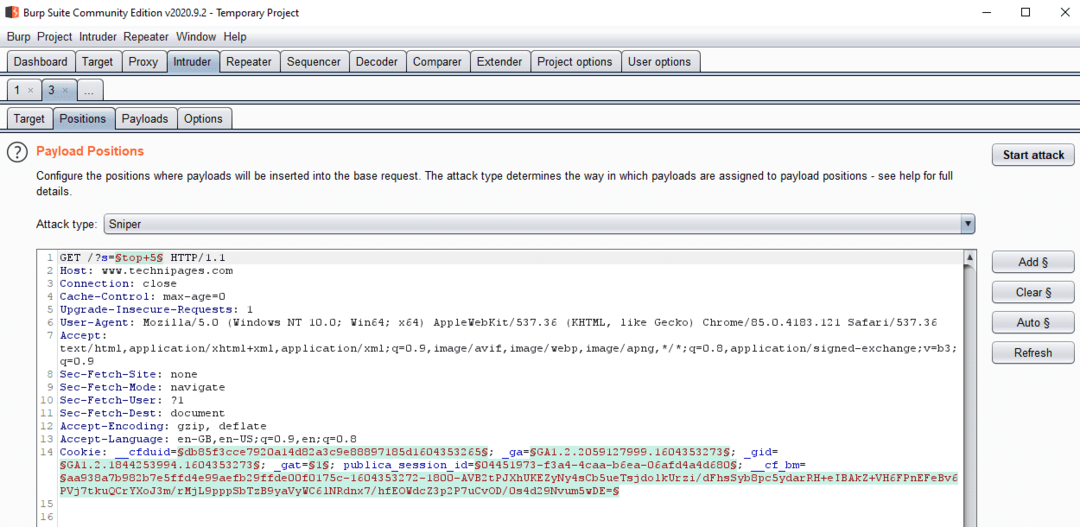

"위치" 하위 탭은 요청에서 페이로드를 삽입할 위치를 선택하는 데 사용됩니다. Burp는 가능한 한 많은 변수를 자동으로 식별하고 강조 표시하지만 한 번에 하나 또는 두 개의 삽입 지점으로 공격 범위를 좁힐 수 있습니다. 선택한 삽입 지점을 지우려면 오른쪽에 있는 "Clear §"를 클릭합니다. 삽입 지점을 추가하려면 변경할 영역을 강조 표시한 다음 "§ 추가"를 클릭하십시오.

공격 유형 드롭다운 상자는 페이로드가 전달되는 방식을 결정하는 데 사용됩니다. "Sniper"는 단일 페이로드 목록을 사용하고 각 삽입 지점을 하나씩 대상으로 지정합니다. "Batting ram"은 단일 페이로드 목록을 사용하지만 모든 삽입 지점에 페이로드를 한 번에 삽입합니다. Pitchfork는 여러 페이로드를 사용하고 각 페이로드를 각각 번호가 매겨진 삽입 지점에 삽입하지만 각 목록에서 동일한 번호가 매겨진 항목만 사용합니다. "클러스터 폭탄"은 갈퀴와 유사한 전략을 사용하지만 모든 조합을 시도합니다.

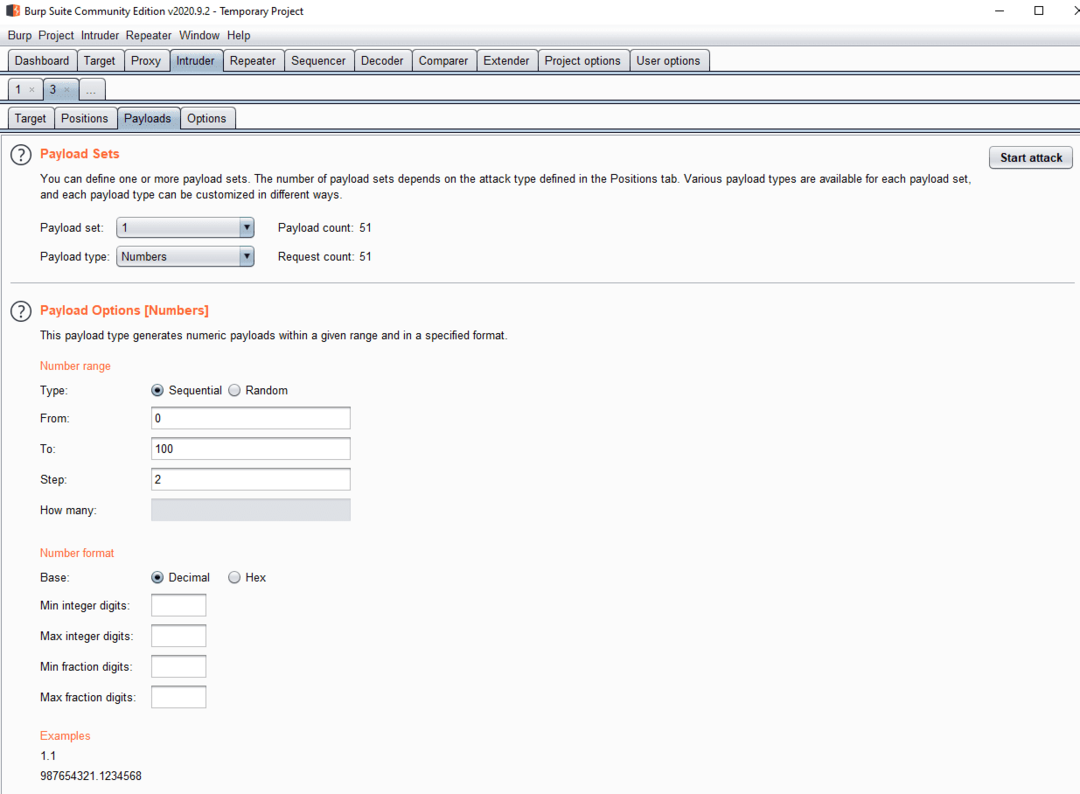

"페이로드" 하위 탭은 시도된 페이로드를 구성하는 데 사용됩니다. 페이로드 유형은 페이로드를 지정하는 방법을 구성하는 데 사용됩니다. 아래 섹션은 페이로드 유형에 따라 다르지만 항상 페이로드 목록 값을 지정하는 데 사용됩니다. 페이로드 처리를 통해 제출되는 페이로드를 수정할 수 있습니다. 기본적으로 침입자 URL은 여러 특수 문자를 인코딩하므로 페이지 하단의 확인란을 선택 해제하여 비활성화할 수 있습니다.

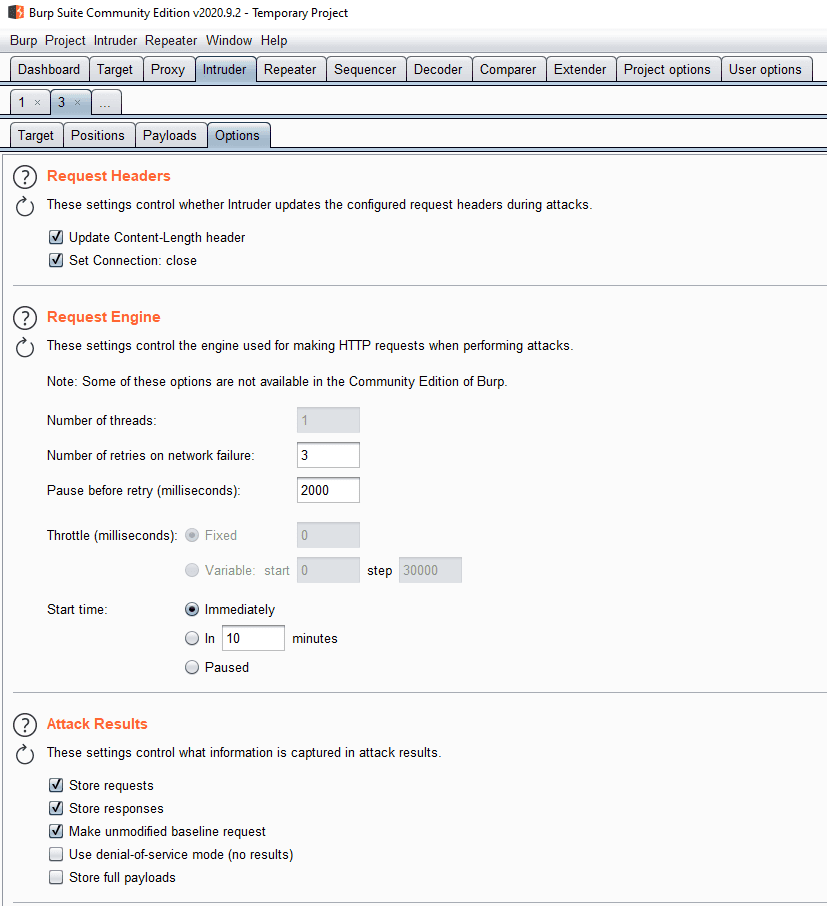

"옵션" 하위 탭을 사용하여 스캐너에 대한 다양한 배경 설정을 구성할 수 있습니다. 의미 있는 결과에서 주요 정보를 식별하는 데 도움이 되도록 설계된 grep 기반 결과 일치 시스템을 추가할 수 있습니다. 기본적으로 침입자는 리디렉션을 따르지 않으며 하위 탭 하단에서 활성화할 수 있습니다.

공격을 시작하려면 "침입자" 하위 탭의 오른쪽 상단 모서리에 있는 "공격 시작"을 클릭하면 새 창에서 공격이 시작됩니다. Burp의 무료 "커뮤니티" 에디션의 경우 Intruder는 속도 제한이 심한 반면 Professional 버전은 최고 속도로 실행됩니다.