Burp Suite의 주요 목적은 침투 테스트의 일부로 웹 트래픽을 가로채고 수정하는 것입니다. 웹 트래픽을 가로채려면 Burp 프록시를 통해 트래픽을 리디렉션하도록 브라우저 또는 운영 체제를 구성해야 합니다. 기본적으로 프록시는 Burp로 시작하고 포트 8080 "127.0.0.1:8080"의 루프백 주소에 바인딩되지만 구성할 수 있는 옵션이 많이 있습니다.

Burp에서 프록시 수신기를 구성하는 방법

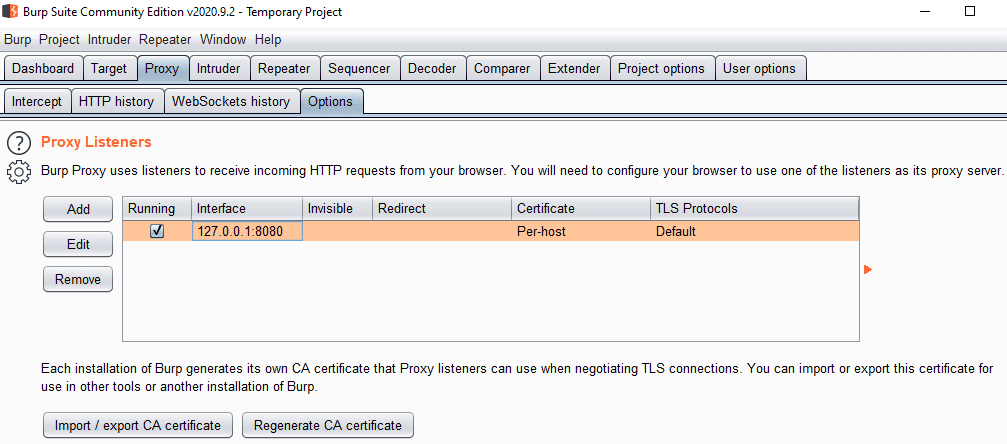

프록시 설정을 구성하려면 "프록시" 탭의 "옵션" 하위 탭으로 이동합니다. "프록시 수신기" 섹션에서 수신기를 선택하고 "편집"을 클릭하여 현재 프록시 수신기를 편집하거나 "추가"를 클릭하여 두 번째 수신기를 설정할 수 있습니다.

팁: 프록시 수신기가 작동하려면 왼쪽의 "실행 중" 확인란이 선택되어 있어야 합니다.

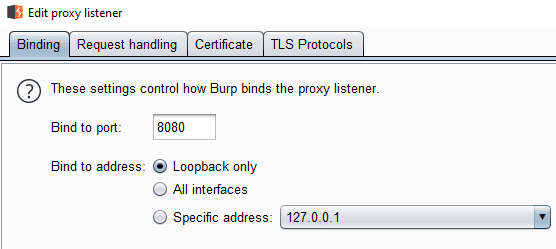

프록시 리스너를 편집할 때 "바인딩" 탭을 사용하면 바인딩 탭에서 바인딩할 포트 번호와 인터페이스를 구성할 수 있습니다. 1000 미만의 포트 번호에는 추가 권한이 필요할 수 있으므로 포트 번호는 1001에서 65535 사이여야 합니다.

루프백 주소에 바인딩한다는 것은 프록시를 로컬 컴퓨터에서만 사용할 수 있음을 의미합니다. 또는 드롭다운 상자를 통해 컴퓨터의 다른 IP 주소에 바인딩할 수 있습니다. 이것이 어떤 물리적 인터페이스와 관련이 있고 다른 장치가 액세스할 수 있는지 여부는 설명하지 않습니다. "모든 인터페이스"를 선택하면 컴퓨터에 있는 모든 IP 주소에서 프록시가 표시됩니다.

팁: 루프백 이외의 IP 주소를 사용하면 Burp 인스턴스를 통해 트래픽을 프록시하도록 다른 장치를 구성할 수 있습니다. HTTPS 트래픽을 모니터링하려면 해당 장치에 Burp 인증서를 설치해야 합니다. 법적으로 이 작업과 모든 작업을 수행하려면 장치 소유자의 허가가 필요합니다. 사용자는 귀하가 네트워크 사용을 모니터링하고 있으며 암호를 볼 수 있음을 알고 있어야 합니다. 등.

기타 프록시, 사용자 지정 인증서 및 TLS 프로토콜

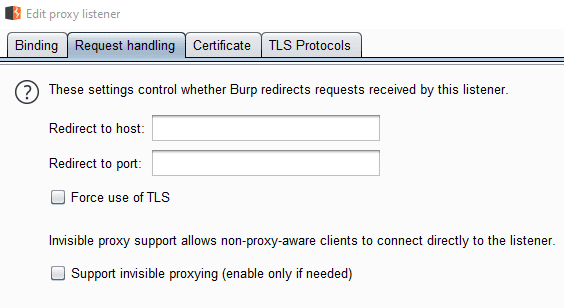

"요청 처리" 탭을 사용하면 요청한 리소스에 관계없이 모든 요청이 지정된 위치로 리디렉션되는 호스트 및 포트 번호를 구성할 수 있습니다. 이 옵션은 다른 프록시를 통해 트래픽을 전달하는 데 사용됩니다.

"Force TLS"는 HTTPS를 사용하도록 모든 웹 요청을 자동으로 업그레이드합니다. 이 옵션은 HTTPS를 지원하지 않는 일부 웹사이트를 중단시킬 수 있습니다. "보이지 않는 프록시"는 기존 프록시 설정을 지원하지 않는 장치에 대한 지원을 가능하게 합니다.

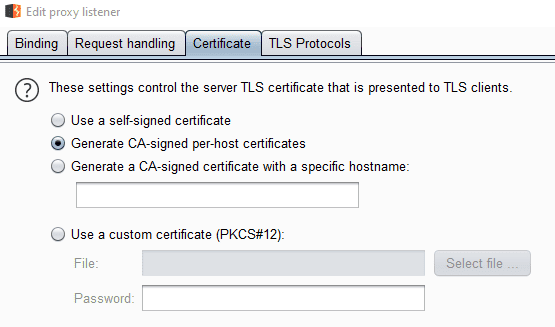

"인증서" 탭에서는 HTTPS 인증서가 작동하는 방식을 구성할 수 있습니다. "CA 서명 호스트별 인증서 생성"이 기본 설정이며 일반적으로 사용해야 합니다. "자체 서명된" 인증서는 항상 인증서 오류 메시지를 생성합니다. "특정 호스트 이름"을 지정하는 것은 단일 도메인에 대해 보이지 않는 프록시를 수행할 때만 유용합니다. 특정 인증서가 필요한 경우 "사용자 지정 인증서" 옵션을 사용하여 가져올 수 있습니다.

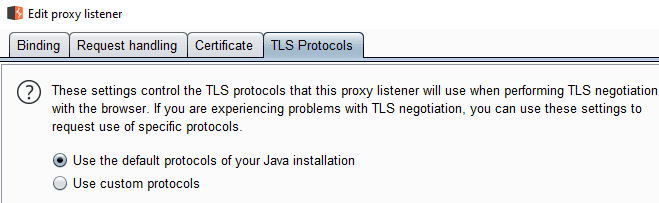

"TLS 프로토콜" 탭에서 Burp가 지원하기를 원하는 TLS 프로토콜을 지정할 수 있습니다. 기본적으로 TLSv1-1.3이 지원됩니다. 프로토콜을 수동으로 지정하는 경우 이러한 옵션을 비활성화하거나 SSLv2 또는 SSLv3을 활성화하도록 선택할 수 있습니다. 단일 프로토콜을 구체적으로 테스트하려는 경우 또는 레거시 장치에 연결할 수 없는 경우에만 사용해야 합니다.