웹사이트 침투 테스트의 일부로 사용하기 위한 웹 프록시인 Burp Suite를 사용하면 즉시 웹 트래픽을 가로채고 수정할 수 있습니다. 또는 프록시한 기록 요청을 사용한 다음 이를 재생하거나 웹 서버로 보내기 전에 편집하여 취약점을 식별할 수 있습니다.

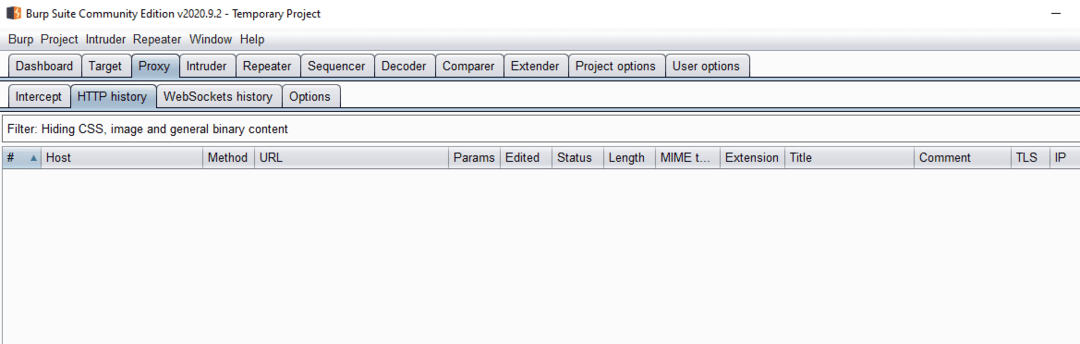

웹 트래픽을 처리하는 한 가지 방법은 "대상" 탭의 "사이트 맵" 하위 탭에서 사이트 맵을 사용하는 것입니다. 이를 통해 방문한 웹 사이트 및 웹 페이지를 기반으로 트리에서 전체 요청 기록을 볼 수 있습니다. 다른 방법은 "프록시" 탭의 "HTTP 기록" 하위 탭에서 찾을 수 있는 HTTP 기록을 사용하는 것입니다.

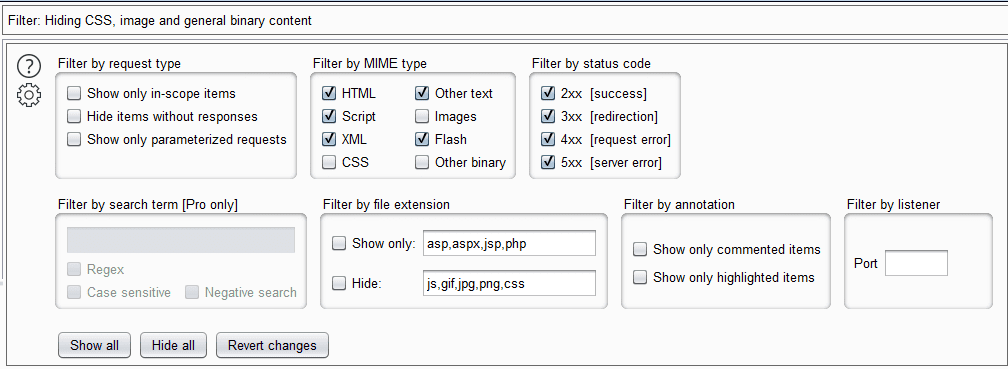

HTTP 기록에는 귀하가 만든 모든 요청과 그들이 받은 응답 목록이 포함되어 있습니다. 기본적으로 HTTP 기록은 필터를 사용하여 요청한 이미지, CSS 및 일반 바이너리 파일을 숨깁니다. 하위 탭 표시줄 바로 아래에 있는 "필터" 표시줄을 클릭하여 필터를 구성할 수 있습니다.

어떤 유형의 필터를 적용할 수 있습니까?

요청된 리소스가 범위 내에 있는 경우와 같이 요청 유형에 따라 결과를 필터링하도록 필터를 구성할 수 있습니다. HTML과 같은 요청된 파일의 MIME 유형으로 필터링할 수 있습니다. 성공을 나타내는 2xx 코드와 같은 HTTP 상태 코드 클래스로 필터링할 수 있습니다.

보고 싶고 숨기고 싶은 특정 파일 확장자를 구성할 수 있습니다. 특정 요청에 주석과 주석을 추가한 다음 이를 기준으로 필터링할 수 있습니다. 어떤 특정 요청에 개념 증명 익스플로잇이 포함되어 있는지 또는 어떤 요청을 더 살펴봐야 하는지 추적하기 위해 이를 사용하는 경우 도움이 될 수 있는 기능입니다. 여러 프록시 수신기를 실행 중인 경우 요청이 수신된 포트 번호로 요청을 필터링할 수 있습니다.

"Professional" Burp 라이선스를 사용하는 경우 정규식을 사용하여 사용자 정의 검색어로 검색할 수도 있습니다. 필터 사용자 정의 패널 하단에는 모든 콘텐츠를 표시 및 숨기고 필터를 기본 설정으로 되돌릴 수 있는 세 개의 버튼이 있습니다.

대부분의 경우 기본 필터를 사용하는 것이 좋습니다. "범위 내 항목만 표시" 필터를 통해 범위 지정 기능을 사용하는 경우 다른 요청을 필터링하는 데 특히 도움이 될 수 있습니다.