Pastaraisiais metais kibernetiniai nusikaltėliai platina naujo tipo virusus, kurie gali užšifruoti failus jūsų kompiuteryje (ar tinkle), siekdami lengvai užsidirbti pinigų iš savo aukų. Šio tipo virusai vadinami „Ransomware“ ir gali užkrėsti kompiuterių sistemas, jei kompiuterio vartotojas to nedaro. atkreipkite dėmesį, kai atidarote priedus ar nuorodas iš nežinomų siuntėjų arba svetainių, į kurias buvo įsilaužta kibernetiniai nusikaltėliai. Mano patirtis rodo, kad vienintelis saugus būdas apsisaugoti nuo tokio tipo virusų yra turėti švarias failų atsargines kopijas, saugomas atskiroje vietoje nuo kompiuterio. Pavyzdžiui, atjungtame išoriniame USB standžiajame diske arba DVD-ROM.

Šiame straipsnyje pateikiama svarbi informacija apie kai kuriuos žinomus šifruojančius išpirkos reikalaujančius virusus – kriptovirusus, kurie buvo sukurti užšifruoti svarbius failus, taip pat galimas parinktis ir paslaugas, kad užkrėstų failų iššifravimas būtų iššifruotas. Šį straipsnį parašiau siekdamas, kad visa turimų iššifravimo įrankių informacija būtų vienoje vietoje, ir pasistengsiu, kad šis straipsnis būtų atnaujintas. Pasidalykite su mumis savo patirtimi ir kita nauja informacija, kurią galbūt žinote, kad padėtumėte vieni kitiems.

Kaip iššifruoti failus, užšifruotus iš Ransomware – aprašymas ir žinomi iššifravimo įrankiai – metodai:

- RANSOWARE VARDAS

- kriptovaliuta

- „CryptoDefense“ ir „How_Decrypt“.

- Cryptorbit arba HowDecrypt

- „Cryptolocker“ („Troj/Ransom-ACP“, „Trojan. Ransomcrypt. F)

- CryptXXX V1, V2, V3 (variantai: .crypt, crypz arba 5 šešioliktainiai simboliai)

- „Locky“ ir „AutoLocky“ (variantai: .locky)

- Trojos arklys-Ransom. Win32.Rektorius

- Trojos arklys-Ransom. Win32.Xorist, Trojan-Ransom. MSIL.Vandev

- Trojos arklys-Ransom. Win32.Rakhni

- Trojos arklys-Ransom. Win32.Rannoh arba Trojan-Ransom. Win32.Cryakl.

- TeslaCrypt (variantai: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc ir .vvv)

- „TeslaCrypt 3.0“ (variantai: .xxx, .ttt, .micro, .mp3)

- TeslaCrypt 4.0 (failo pavadinimas ir plėtinys nepakeisti)

Atnaujinimai 2016 m. birželio mėn.:

1. Trend Micro išleido a Ransomware failų iššifratorius įrankis, skirtas bandyti iššifruoti failus, užšifruotus šių išpirkos reikalaujančių programų šeimų:

CryptXXX V1, V2, V3*

.crypt, crypz arba 5 šešioliktainiai simboliai

CryptXXX V4, V5.5 Šešioliktainiai simboliai

TeslaCrypt V1.ECC

TeslaCrypt V2.VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3.XXX arba TTT arba MP3 arba MICRO

TeslaCrypt V4.

SNSLocker.RSNSUžrakinta

Automatinis užraktas.užrakintas

BadBlock

777.777

XORIST.xorist arba atsitiktinis plėtinys

XORBAT.šifruota

CERBER V1 <10 atsitiktinių simbolių>.cerber

Stampado.užrakinta

Nemucod.šifruota

Chimera.crypt

* Pastaba: Taikoma CryptXXX V3 ransomware: dėl pažangaus šios konkrečios kriptovaliutos išpirkos programinės įrangos šifravimo, tik daliniai duomenys Šiuo metu galima iššifruoti failus, kuriuos paveikė CryptXXX V3, todėl turite naudoti trečiosios šalies taisymo įrankį, kad pataisytumėte tokie failai kaip: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Norėdami atsisiųsti Trend Micro Ransomware File Decrypter įrankį (ir perskaityti instrukcijas, kaip jį naudoti), eikite į šį puslapį: „Trend Micro Ransomware“ failų iššifravimo priemonės atsisiuntimas ir naudojimas

2. Kasperky išleido šiuos iššifravimo įrankius:

A. Kaspersky RakhniDecryptor įrankis skirta iššifruoti failus, kuriems įtakos turi*:

* Pastaba: RakhniDecryptor programa visada atnaujinama, kad iššifruotų failus iš kelių išpirkos programų šeimų.

Rakhni

Agentas.iih

Aura

Autoit

Pletoras

Rotorius

Lamer

Lortok

Kriptokluchenas

Demokratija

Bitman – TeslaCrypt 3 ir 4 versijosB. Kaspersky RannohDecryptor įrankis skirta iššifruoti failus, kuriuos paveikė:

Rannoh

AutoIt

Įniršis

Kribolas

Cryakl

CryptXXX 1 ir 2 versijos

Cryptowalll – informacijos apie virusą ir iššifravimo parinktys.

The kriptovaliuta (arba "Cryptowall Decrypter“) virusas yra naujas variantas Kripto apsauga ransomware virusas. Kai kompiuteris yra užkrėstas kriptovaliuta išpirkos reikalaujančios programos, tada visus svarbius failus kompiuteryje (įskaitant failus susietuose tinklo diskuose, jei esate prisijungę prie tinklo) yra užšifruoti stipriu šifravimu, todėl iššifruoti praktiškai neįmanoma juos. Po to, kai kriptovaliuta šifravimas, virusas sukuria ir siunčia privatų raktą (slaptažodį) į privatų serverį, kad nusikaltėlis jį panaudotų jūsų failams iššifruoti. Po to nusikaltėliai praneša savo aukoms, kad visi jų svarbūs failai yra užšifruoti ir vienintelis būdas juos iššifruoti yra sumokėti 500 USD (ar daugiau) išpirką per nustatytą laikotarpį, kitaip išpirka bus padvigubinta arba jų failai bus prarasti visam laikui.

Kaip iššifruoti užkrėstus „Cryptowall“ failus ir susigrąžinti failus:

Jei norite iššifruoti kriptovaliuta užšifruotus failus ir susigrąžinti failus, tada turite šias parinktis:

A. Pirmas variantas – sumokėti išpirką. Jei nuspręsite tai padaryti, atlikite mokėjimą savo rizika, nes, remiantis mūsų tyrimais, kai kurie vartotojai atgauna savo duomenis, o kiti ne. Turėkite omenyje, kad nusikaltėliai nėra patys patikimiausi žmonės planetoje.

B. Antrasis variantas – išvalyti užkrėstą kompiuterį ir atkurti užkrėstus failus iš švarios atsarginės kopijos (jei tokią turite).

C. Jei neturite švarios atsarginės kopijos, lieka vienintelė galimybė – atkurti ankstesnių versijų failus iš „Šešėlių kopijos”. Atkreipkite dėmesį, kad ši procedūra veikia tik „Windows 8“, „Windows 7“ ir „Vista“ OS ir tik tada, jei „Sistemos atkūrimo“ funkcija anksčiau buvo įjungta jūsų kompiuteryje ir nebuvo išjungta po to kriptovaliuta infekcija.

- Siuntimo nuoroda: Kaip atkurti failus iš „Shadow Copies“.

Išsamią analizę kriptovaliuta ransomware užkrėtimą ir pašalinimą galite rasti šiame įraše:

- Kaip pašalinti CryptoWall virusą ir atkurti failus

CryptoDefense & How_Decrypt – informacija apie virusus ir iššifravimas.

Kripto apsaugayra dar vienas išpirkos reikalaujantis virusas, kuris gali užšifruoti visus jūsų kompiuteryje esančius failus, nepaisant jų plėtinio (failo tipo), su stipriu šifravimu, todėl jų iššifruoti praktiškai neįmanoma. Virusas gali išjungti „Sistemos atkūrimo“ funkcija užkrėstame kompiuteryje ir gali ištrinti visus “Šešėlio tūrio kopijos“ failus, todėl negalite atkurti ankstesnių failų versijų. Užsikrėtus Kripto apsauga ransomware virusas, kiekviename užkrėstame aplanke sukuria du failus („How_Decrypt.txt“ ir „How_Decrypt.html“) su išsamiomis instrukcijomis, kaip sumokėti išpirką, kad iššifruotų jūsų failus, ir siunčia privatų raktą (slaptažodį) į privatų serverį, kad nusikaltėlis jį panaudotų jūsų iššifravimui. failus.

Išsamią analizę Kripto apsauga ransomware užkrėtimą ir pašalinimą galite rasti šiame įraše:

- Kaip pašalinti CryptoDefense virusą ir atkurti failus

Kaip iššifruoti „Cryptodefense“ užšifruotus failus ir susigrąžinti failus:

Norėdami iššifruoti Kripto apsauga užkrėstus failus, turite šias parinktis:

A. Pirmas variantas – sumokėti išpirką. Jei nuspręsite tai padaryti, atlikite mokėjimą savo rizika, nes, remiantis mūsų tyrimais, kai kurie vartotojai atgauna savo duomenis, o kiti ne. Turėkite omenyje, kad nusikaltėliai nėra patys patikimiausi žmonės planetoje.

B. Antrasis variantas – išvalyti užkrėstą kompiuterį ir atkurti užkrėstus failus iš švarios atsarginės kopijos (jei tokią turite).

C. Jei neturite švarios atsarginės kopijos, galite pabandyti atkurti ankstesnių versijų failus iš „Šešėlių kopijos”. Atkreipkite dėmesį, kad ši procedūra veikia tik „Windows 8“, „Windows 7“ ir „Vista“ OS ir tik tada, jei „Sistemos atkūrimo“ funkcija anksčiau buvo įjungta jūsų kompiuteryje ir nebuvo išjungta po to Kripto apsauga infekcija.

- Siuntimo nuoroda: Kaip atkurti failus iš „Shadow Copies“.

D. Galiausiai, jei neturite švarios atsarginės kopijos ir negalite atkurti failų iš „Šešėlių kopijos“, tada galite pabandyti iššifruoti Kripto apsauga užšifruotus failus naudodami „Emsisoft“ iššifravimo priemonė naudingumas. Padaryti tai:

Svarbus pastebėjimas: Ši programa veikia tik kompiuteriams, užkrėstiems iki 2014 m. balandžio 1 d.

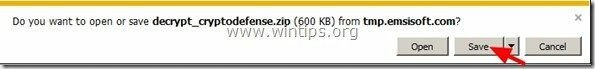

1.parsisiųsti “Emsisoft Decrypter“ programa jūsų kompiuteriui (pvz., jūsų Darbalaukis).

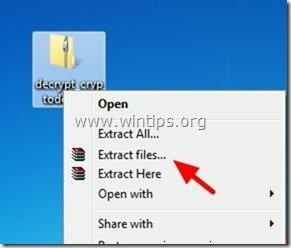

2. Kai atsisiuntimas bus baigtas, eikite į savo Darbalaukis ir "Ištrauka“, “decrypt_cryptodefense.zip“ failą.

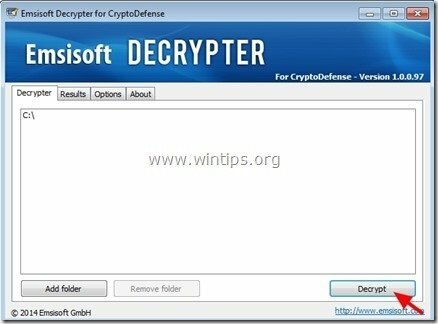

3. Dabar dukart spustelėkite paleisti „decrypt_cryptodefense“ naudingumas.

4. Galiausiai paspauskite „Iššifruoti“ mygtuką, kad iššifruotumėte failus.

Šaltinis – Papildoma informacija: Išsami pamoka, kaip iššifruoti CryptoDefense užšifruotus failus naudojant „Emsisoft“ iššifravimo priemonė naudingumą galite rasti čia: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

„Cryptorbit“ arba „HowDecrypt“ – informacija apie virusus ir iššifravimas.

Kriptorbitas arba HowDecrypt virusas yra išpirkos reikalaujantis virusas, galintis užšifruoti visus jūsų kompiuteryje esančius failus. Kai jūsų kompiuteris yra užkrėstas Kriptorbitas virusas, visi jūsų svarbūs failai yra užšifruoti, nepaisant jų plėtinio (failo tipo), naudojant stiprų šifravimą, todėl jų iššifruoti praktiškai neįmanoma. Virusas taip pat sukuria du failus kiekviename užkrėstame jūsų kompiuterio aplanke (“HowDecrypt.txt“ ir „HowDecrypt.gif“) su išsamiomis instrukcijomis, kaip sumokėti išpirką ir iššifruoti failus.

Išsamią analizę Kriptorbitas ransomware užkrėtimą ir pašalinimą galite rasti šiame įraše:

- Kaip pašalinti Cryptorbit (HOWDECRYPT) virusą ir atkurti failus

Kaip iššifruoti užkrėstus „Cryptorbit“ failus ir susigrąžinti failus:

Norėdami iššifruoti Kriptorbitas užšifruotus failus turite šias parinktis:

A. Pirmas variantas – sumokėti išpirką. Jei nuspręsite tai padaryti, atlikite mokėjimą savo rizika, nes, remiantis mūsų tyrimais, kai kurie vartotojai atgauna savo duomenis, o kiti ne.

B. Antrasis variantas – išvalyti užkrėstą kompiuterį ir atkurti užkrėstus failus iš švarios atsarginės kopijos (jei tokią turite).

C. Jei neturite švarios atsarginės kopijos, galite pabandyti atkurti ankstesnių versijų failus iš „Šešėlių kopijos”. Atkreipkite dėmesį, kad ši procedūra veikia tik „Windows 8“, „Windows 7“ ir „Vista“ OS ir tik tada, jei „Sistemos atkūrimo“ funkcija anksčiau buvo įjungta jūsų kompiuteryje ir nebuvo išjungta po to Kriptorbitas infekcija.

- Siuntimo nuoroda: Kaip atkurti failus iš „Shadow Copies“.

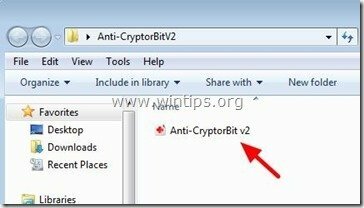

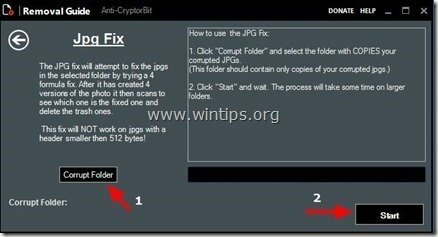

D. Galiausiai, jei neturite švarios atsarginės kopijos ir negalite atkurti failų iš „Šešėlių kopijos“, tada galite pabandyti iššifruoti Kriptorbitas užšifruotus failus naudodami Anti-CryptorBit naudingumas. Padaryti tai:

1.parsisiųsti “Anti-CryptorBit“ programa jūsų kompiuteriui (pvz., jūsų Darbalaukis)

2. Kai atsisiuntimas bus baigtas, eikite į savo Darbalaukis ir "Ištrauka“, “Anti-CryptorBitV2.zip“ failą.

3. Dabar dukart spustelėkite paleisti Anti-CryptorBitv2 naudingumas.

4. Pasirinkite, kokio tipo failus norite atkurti. (pvz., „JPG“)

5. Galiausiai pasirinkite aplanką, kuriame yra sugadinti / užšifruoti (JPG) failai ir paspauskite „Pradėti“ mygtuką, kad juos ištaisytumėte.

Cryptolocker – informacija apie virusus ir iššifravimas.

Cryptolockeris (taip pat žinomas kaip "Troj/Ransom-ACP”, “Trojos arklys. Ransomcrypt. F“) yra nemalonus „Ransomware“ virusas (TROJAN), kuris užkrečia jūsų kompiuterį, užšifruoja visus failus, neatsižvelgiant į jų plėtinį (failo tipą). Blogos šio viruso naujienos yra tai, kad kai tik jis užkrečia jūsų kompiuterį, jūsų svarbūs failai yra užšifruojami stipriu šifravimu ir jų iššifruoti praktiškai neįmanoma. Kai kompiuteris yra užkrėstas Cryptolocker virusu, aukos kompiuteryje pasirodo informacinis pranešimas, reikalaujantis sumokėti (išpirką) 300 USD (ar daugiau), kad iššifruotų jūsų failus.

Išsamią analizę Cryptolockeris ransomware užkrėtimą ir pašalinimą galite rasti šiame įraše:

- Kaip pašalinti CryptoLocker Ransomware ir atkurti failus

Kaip iššifruoti užkrėstus „Cryptolocker“ failus ir susigrąžinti failus:

Norėdami iššifruoti Cryptolockeris užkrėstus failus, turite šias parinktis:

A. Pirmas variantas – sumokėti išpirką. Jei nuspręsite tai padaryti, atlikite mokėjimą savo rizika, nes, remiantis mūsų tyrimais, kai kurie vartotojai atgauna savo duomenis, o kiti ne.

B. Antrasis variantas – išvalyti užkrėstą kompiuterį ir atkurti užkrėstus failus iš švarios atsarginės kopijos (jei tokią turite).

C. Jei neturite švarios atsarginės kopijos, galite pabandyti atkurti ankstesnių versijų failus iš „Šešėlių kopijos”. Atkreipkite dėmesį, kad ši procedūra veikia tik „Windows 8“, „Windows 7“ ir „Vista“ OS ir tik tada, jei „Sistemos atkūrimo“ funkcija anksčiau buvo įjungta jūsų kompiuteryje ir nebuvo išjungta po to Cryptolockeris infekcija.

- Siuntimo nuoroda: Kaip atkurti failus iš „Shadow Copies“.

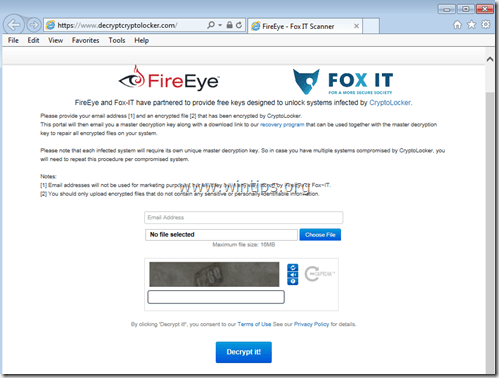

D. 2014 m. rugpjūčio mėn. Ugnies akis & Fox-IT išleido naują paslaugą, kuri nuskaito privatų iššifravimo raktą vartotojams, kurie buvo užkrėsti CryptoLocker išpirkos programine įranga. Paslauga vadinasiDecryptCryptoLocker' (paslauga nutrūko), jis pasiekiamas visame pasaulyje ir nereikalauja, kad vartotojai užsiregistruotų arba pateiktų kontaktinės informacijos, kad galėtų ja naudotis.

Norėdami naudotis šia paslauga, turite apsilankyti šioje svetainėje: (paslauga nutrūko) ir įkelkite vieną užšifruotą CryptoLocker failą iš užkrėsto kompiuterio (Pastaba: įkelkite failą, kuriame nėra neskelbtinos ir (arba) privačios informacijos). Kai tai padarysite, turite nurodyti el. pašto adresą, kad gautumėte privatų raktą ir nuorodą į iššifravimo įrankį atsisiųsti. Galiausiai paleiskite atsisiųstą CryptoLocker iššifravimo įrankį (vietoje savo kompiuteryje) ir įveskite savo privatų raktą, kad iššifruotumėte CryptoLocker užšifruotus failus.

Daugiau informacijos apie šią paslaugą rasite čia: „FireEye“ ir „Fox-IT“ paskelbė apie naują paslaugą, padėsiančią „CryptoLocker“ aukoms.

CryptXXX V1, V2, V3 (variantai: .crypt, crypz arba 5 šešioliktainiai simboliai).

- CryptXXX V1 & CryptXXX V2 ransomware užšifruoja jūsų failus ir po užkrėtimo kiekvieno failo pabaigoje prideda plėtinį „.crypt“.

- CryptXXX v3 prideda „.cryptz“ plėtinį po jūsų failų šifravimo.

Trojos arklys CryptXXX užšifruoja šių tipų failus:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR, .GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF, .PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT, .UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV, .ZIP, .ZIPX

Kaip iššifruoti CryptXXX failus.

Jei esate užsikrėtę CryptXXX 1 arba 2 versija, naudokite Kaspersky RannohDecryptor įrankis norėdami iššifruoti failus.

Jei esate užsikrėtę CryptXXX 3 versija, naudokite „Trend Micro“ „Ransomware“ failų iššifratorius. *

Pastaba: Dėl pažangaus CryptXXX V3 viruso šifravimo šiuo metu galimas tik dalinis duomenų iššifravimas, todėl failams taisyti turite naudoti trečiosios šalies taisymo įrankį, pvz.: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

„Locky“ ir „AutoLocky“ (variantai: .locky)

Locky ransomware užšifruoja jūsų failus naudodama RSA-2048 ir AES-128 šifravimą, o po užkrėtimo visi failai pervadinami unikaliu – 32 simbolių – failo pavadinimu su plėtiniu „.locky“ (pvz.1E776633B7E6DFE7ACD1B1A5E9577BCE.locky"). Locky virusas gali užkrėsti vietinius arba tinklo diskus ir užsikrėtimo metu sukuria failą pavadinimu "_HELP_instructions.html“ kiekviename užkrėstame aplanke su instrukcijomis, kaip galite sumokėti išpirką ir iššifruoti failus naudodami TOR naršyklę.

Automatinis užraktas yra dar vienas Locky viruso variantas. Pagrindinis skirtumas tarp Locky ir Autolocky yra tas, kad užkrėtimo metu Autolocky nepakeis pradinio failo pavadinimo. (pvz., jei failas pavadintas "Dokumentas1.doc"Prieš užkrėtimą, Autolocky jį pervadina į "Dokumentas1.doc.locky")

Kaip iššifruoti .LOKY failus:

- Pirmoji galimybė yra išvalyti užkrėstą kompiuterį ir atkurti užkrėstus failus iš švarios atsarginės kopijos (jei tokią turite).

- Antroji galimybė, jei neturite švarios atsarginės kopijos, yra atkurti ankstesnių versijų failus iš „Šešėlių kopijos”. Kaip atkurti failus iš „Shadow Copies“.

- Trečias variantas yra naudoti „Emsisoft“ iššifravimo priemonė, skirta „AutoLocky“. norėdami iššifruoti failus. (Iššifravimo įrankis veikia tik Automatinis užraktas).

Trojos arklys-Ransom. Win32.Rector – informacija apie virusus ir iššifravimas.

The Trojos rektorius užšifruoja failus su šiais plėtiniais: .doc, .jpg, .pdf.rar, ir po infekcijos tai daro juos netinkamais naudoti. Kai jūsų failai yra užkrėsti Trojos rektorius, tada užkrėstų failų plėtiniai pakeičiami į .VSCRYPT, .UŽKRĖSTAS, .KORREKTOR arba .BLOKAS ir dėl to jie tampa netinkami naudoti. Kai bandote atidaryti užkrėstus failus, jūsų ekrane rodomas kirilicos rašmenų pranešimas, kuriame pateikiamas išpirkos reikalavimas ir mokėjimo informacija. Kibernetinis nusikaltėlis, kuris sukuria Trojos rektorius vadinamas „††KOPPEKTOPAS†† ir prašo susisiekti su juo el. paštu arba ICQ (EMAIL: [email protected] / ICQ: 557973252 arba 481095), kad būtų pateiktos instrukcijos, kaip atrakinti failus.

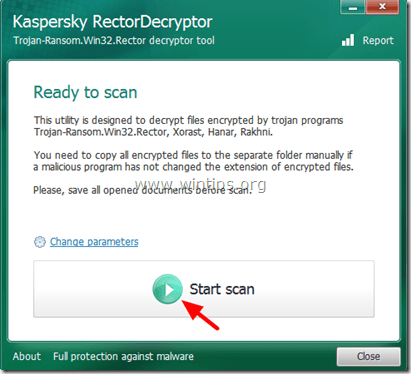

Kaip iššifruoti failus, užkrėstus Trojan Rector, ir susigrąžinti failus:

Patarimas: Nukopijuokite visus užkrėstus failus į atskirą katalogą ir uždarykite visas atidarytas programas prieš nuskaitydami ir iššifruodami paveiktus failus.

1. parsisiųsti Rektorius iššifruotojasnaudingumas (nuo Kaspersky Labs) į savo kompiuterį.

2. Kai atsisiuntimas bus baigtas, paleiskite RectorDecryptor.exe.

3. Paspauskite "Pradėti nuskaitymą“ mygtuką, norėdami nuskaityti diskuose užšifruotus failus.

4. Leisk RectorDecryptor programa, skirta nuskaityti ir iššifruoti užšifruotus failus (su plėtiniais .vscrypt, .infected, .bloc, .korrektor) tada pasirinkite parinktį „Ištrinkite užšifruotus failus po iššifravimo“, jei iššifravimas buvo sėkmingas. *

* Po iššifravimo galite rasti nuskaitymo / iššifravimo proceso ataskaitų žurnalą į savo C:\ disko šaknį (pvz.C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt”).

5. Galiausiai toliau tikrinkite ir išvalykite sistemą nuo kenkėjiškų programų, kurios gali būti joje.

Šaltinis – Papildoma informacija:http://support.kaspersky.com/viruses/disinfection/4264#block2

Trojos arklys-Ransom. Win32.Xorist, Trojan-Ransom. MSIL.Vandev – informacija apie virusus ir iššifravimas.

TheTrojan Ransom Xorist & Trojos arklys Valdevas, užšifruoja failus su šiais plėtiniais:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, neapdorotas, saf, val, banga, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir, divx, dvx, evo, flv, qtq, tch, rts, romas, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, rašalas, jif, jiff, jpc, jpf, jpw, mag, mikrofonas, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, veikti, adt, tikslas, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, taškas, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr, idx, kwd, lp2, ltr, vyras, mbox, msg, nfo, dabar, odm, dažnai, pwi, rng, rtx, paleisti, ssa, tekstas, unx, wbk, wsh, 7z, lankas, ari, arj, automobilis, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, karas, xpi, z02, z04, zap, zipx, zoologijos sodas, ipa isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atomas, bml, cer, cms, crt, dap, htm, moz, svr, url, wdgt, abk, bic, didelis, blp, bsp, cgf, chk, col, cty, dem, elfas, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, žemėlapis, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, liūdnas, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, diskas, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd, vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vb, xm xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp, eql, ex, f90, fla, fpp, jav, java, lbi, pelėda, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Po infekcijos,Trojan Ransom Xorist pažeidžia jūsų kompiuterio saugumą, daro kompiuterį nestabilų ir ekrane rodo pranešimus, reikalaujančius išpirkos, kad būtų iššifruoti užkrėsti failai. Pranešimuose taip pat pateikiama informacija apie tai, kaip sumokėti išpirką, kad iš kibernetinių nusikaltėlių gautumėte iššifravimo įrankį.

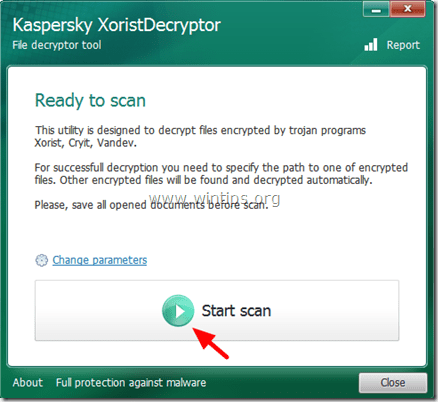

Kaip iššifruoti failus, užkrėstus Trojan Win32.Xorist arba Trojan MSIL.Vandev:

Patarimas: Nukopijuokite visus užkrėstus failus į atskirą katalogą ir uždarykite visas atidarytas programas prieš nuskaitydami ir iššifruodami paveiktus failus.

1. parsisiųsti Xorist Decryptornaudingumas (nuo Kaspersky Labs) į savo kompiuterį.

2. Kai atsisiuntimas bus baigtas, paleiskite XoristDecryptor.exe.

Pastaba: Jei norite ištrinti užšifruotus failus, kai iššifravimas bus baigtas, spustelėkite „Keisti parametrus“ parinktį ir pažymėkite „Ištrinkite užšifruotus failus po iššifravimo“ žymės langelis po „Papildomos parinktys”.

3. Paspauskite "Pradėti nuskaitymą“ mygtuką.

4. Įveskite bent vieno užšifruoto failo kelią ir palaukite, kol programa iššifruos užšifruotus failus.

5. Jei iššifravimas buvo sėkmingas, iš naujo paleiskite kompiuterį, tada nuskaitykite ir išvalykite sistemą nuo kenkėjiškų programų, kurios gali būti jame.

Šaltinis – Papildoma informacija: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojos arklys-Ransom. Win32.Rakhni – informacija apie virusus ir iššifravimas.

The Trojos arklys Rakhni užšifruoja failus keisdamas failų plėtinius taip:

Po šifravimo jūsų failai bus netinkami naudoti, o sistemos saugumas yra pažeistas. Taip pat Trojos arklys-Ransom. Win32.Rakhni sukuria failą jūsų %PROGRAMOS DUOMENYS% aplankas pavadinimu "exit.hhr.oshit“, kuriame yra užkrėstų failų užšifruotas slaptažodis.

Įspėjimas: The Trojos arklys-Ransom. Win32.Rakhni sukuria "exit.hhr.oshit“ failą, kuriame yra užšifruotas vartotojo failų slaptažodis. Jei šis failas liks kompiuteryje, jis iššifruos su RakhniDecryptor naudingumas greičiau. Jei failas buvo pašalintas, jį galima atkurti naudojant failų atkūrimo priemones. Kai failas bus atkurtas, įdėkite jį į %PROGRAMOS DUOMENYS% ir dar kartą paleiskite nuskaitymą naudodami programą.

%PROGRAMOS DUOMENYS% aplanko vieta:

-

Windows XP: C:\Documents and Settings\

\Programos duomenys -

„Windows 7/8“: C:\Vartotojai\

\AppData\Roaming

Kaip iššifruoti Trojan Rakhni užkrėstus failus ir susigrąžinti failus:

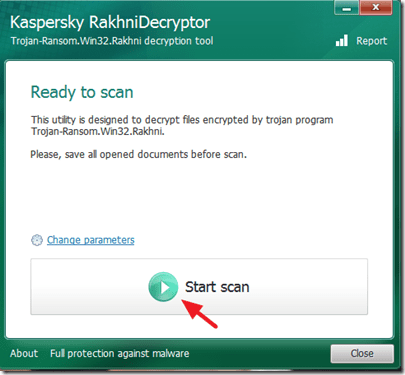

1. parsisiųsti Rakhni Decryptornaudingumas (nuo Kaspersky Labs) į savo kompiuterį.

2. Kai atsisiuntimas bus baigtas, paleiskite RakhniDecryptor.exe.

Pastaba: Jei norite ištrinti užšifruotus failus, kai iššifravimas bus baigtas, spustelėkite „Keisti parametrus“ parinktį ir pažymėkite „Ištrinkite užšifruotus failus po iššifravimo“ žymės langelis po „Papildomos parinktys”.

3. Paspauskite "Pradėti nuskaitymą“ mygtuką, norėdami nuskaityti diskuose užšifruotus failus.

4. Įveskite bent vieno užšifruoto failo kelią (pvz.failas.doc.užrakintas“), tada palaukite, kol programa atkurs slaptažodį iš „exit.hhr.oshit“ failą (atminkite Įspėjimas) ir iššifruoja jūsų failus.

Šaltinis – Papildoma informacija: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojos arklys-Ransom. Win32.Rannoh (Trojan-Ransom. Win32.Cryakl) – informacija apie virusus ir iššifravimas.

The Trojos arklys Rannoh arba Trojos arklys užšifruoja visus jūsų kompiuteryje esančius failus tokiu būdu:

- Esant a Trojos arklys-Ransom. Win32.Rannoh infekcija, failų pavadinimai ir plėtiniai bus pakeisti pagal užrakintą šabloną-

. . - Esant a Trojos arklys-Ransom. Win32.Cryakl infekcija, žyma {CRYPTENDBLACKDC} pridedama failų pavadinimų pabaigoje.

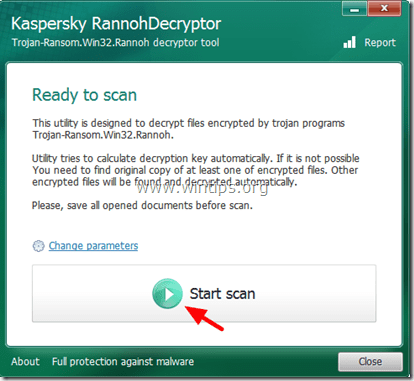

Kaip iššifruoti failus, užkrėstus Trojan Rannoh arba Trojan Cryakl, ir susigrąžinti failus:

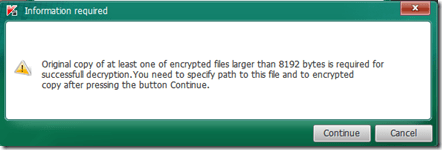

Svarbu: TheRannoh Decryptor programa iššifruoja failus, lygindama vieną užšifruotą ir vieną iššifruotą failą. Taigi, jei norite naudoti Rannoh Decryptor programa, skirta failams iššifruoti, prieš užsikrėtimą turite turėti bent vieno užšifruoto failo originalą (pvz., iš švarios atsarginės kopijos).

1. parsisiųsti Rannoh Decryptorprograma į jūsų kompiuterį.

2. Kai atsisiuntimas bus baigtas, paleiskite RannohDecryptor.exe

Pastaba: Jei norite ištrinti užšifruotus failus, kai iššifravimas bus baigtas, spustelėkite „Keisti parametrus“ parinktį ir pažymėkite „Ištrinkite užšifruotus failus po iššifravimo“ žymės langelis po „Papildomos parinktys”.

3. Paspauskite "Pradėti nuskaitymą“ mygtuką.

4. Skaityti "Reikalinga informacija“ pranešimą, tada spustelėkite „Tęsti“ ir nurodykite bent vieno šifruoto failo originalios kopijos kelią iki užkrėtimo (švarus – originalus – failas) ir kelią į šifruotą failą (užkrėstas – šifruotas – failas).

5. Po iššifravimo galite rasti nuskaitymo / iššifravimo proceso ataskaitų žurnalą į savo C:\ disko šaknį. (pvz. "C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt”).

Šaltinis – Papildoma informacija: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (variantai: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc ir .vvv)

The TeslaCrypt ransomware virusas prie jūsų failų prideda šiuos plėtinius: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc ir .vvv.

Kaip iššifruoti TeslaCrypt failus:

Jei esate užsikrėtę TeslaCrypt virusu, failams iššifruoti naudokite vieną iš šių įrankių:

- TeslaDecoder: Daugiau informacijos ir naudojimo instrukcijos TeslaDecoder galima rasti šiame straipsnyje: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/

- „Trend Micro Ransomware“ failų iššifravimo priemonė.

„TeslaCrypt V3.0“ (variantai: .xxx, .ttt, .micro, .mp3)

The TeslaCrypt 3.0 ransomware virusas prie jūsų failų prideda šiuos plėtinius: .xxx, .ttt, .micro ir .mp3

Kaip iššifruoti TeslaCrypt V3.0 failus:

Jei esate užsikrėtę TeslaCrypt 3.0 tada pabandykite atkurti failus naudodami:

- „Trend's Micro Ransomware“ failų iššifratorius įrankis.

- RakhniDecryptor (Kaip vadovauti)

- Tesla dekoderis (Kaip vadovauti)

- Tesladecrypt – McAfee

TeslaCrypt V4.0 (failo pavadinimas ir plėtinys nepakeisti)

Norėdami iššifruoti TeslaCrypt V4 failus, išbandykite vieną iš šių paslaugų:

- „Trend's Micro Ransomware“ failų iššifratorius įrankis.

- RakhniDecryptor (Kaip vadovauti)

- Tesla dekoderis (Kaip vadovauti)

EnzoS.

2016 m. spalio 8 d., 8:01 val