Pagrindinis „Burp Suite“ tikslas yra veikti kaip žiniatinklio tarpinis serveris, siekiant analizuoti ir keisti žiniatinklio srautą, paprastai atliekant įsiskverbimo testą. Nors tai yra pakankamai paprasta naudojant paprastą teksto HTTP srautą, reikia papildomos sąrankos, kad būtų galima perimti HTTPS srautą be nuolatinių sertifikatų klaidų.

Patarimas; Skverbties testavimas – tai svetainių, įrenginių ir infrastruktūros kibernetinio saugumo tikrinimo procesas, bandant į juos įsilaužti.

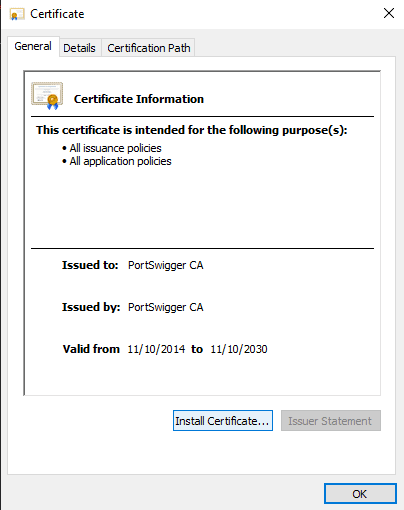

Siekdama perimti HTTPS srautą, „Burp“ jūsų įrenginyje sukuria savo sertifikato instituciją. Turite importuoti tą sertifikatą į savo naršyklės patikimumo saugyklą, kad naršyklė negeneruotų sertifikato klaidų.

Patarimas: naudojant „Burp Suite“ kaip tarpinį serverį iš esmės jūs atliekate MitM arba „Man in the Middle“ ataką prieš save. Turėtumėte žinoti, kad „Burp“ pakeis visus HTTPS sertifikatus savo. Dėl to daug sunkiau pastebėti tikrai kenkėjiškas MitM atakas, nes nematysite jokių sertifikatų klaidų – atkreipkite dėmesį į tai, jei įdiegiate ir naudojate „Burp Suite“!

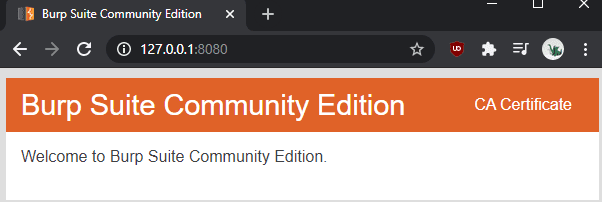

Pirmas žingsnis norint įdiegti „Burp“ sertifikavimo instituciją yra jį atsisiųsti. Norėdami tai padaryti, paleiskite „Burp“, tada naršykite į tarpinio serverio klausytojo prievadą, kurio numatytoji reikšmė yra „127.0.0.1:8080“. Patekę į puslapį, spustelėkite „CA sertifikatas“ viršutiniame dešiniajame kampe, kad atsisiųstumėte sertifikatą „cacert.der“.

Patarimas: greičiausiai būsite įspėti, kad failo tipas yra nesaugus ir gali pakenkti jūsų kompiuteriui, todėl turėsite sutikti su įspėjimu.

Norėdami įdiegti sertifikatą sistemoje „Windows“, dukart spustelėkite atsisiųstą failą „cacert.der“, kad jį paleistumėte ir priimtumėte saugos įspėjimą. Sertifikatų peržiūros lange spustelėkite „Įdiegti sertifikatą“.

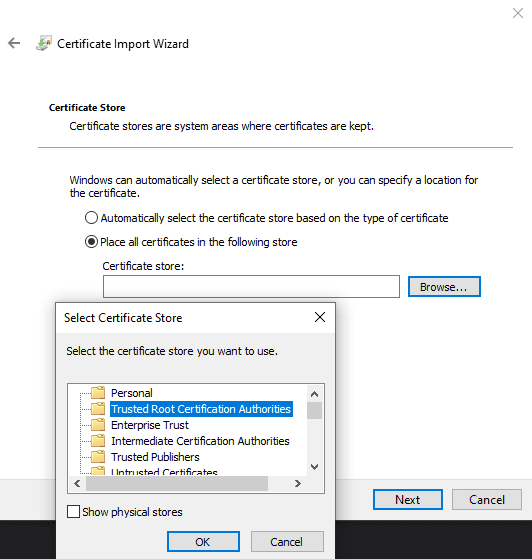

Pasirinkite, ar sertifikatu pasitikėtų jūsų vartotojas, ar kitais tikslais naudodami „Dabartinis vartotojas“ ir „Vietinis įrenginys“. Turėsite rankiniu būdu nustatyti, kad sertifikatas būtų patalpintas konkrečioje sertifikatų saugykloje „Patikimos šakninės sertifikavimo institucijos“. Baigę spustelėkite „Baigti“, kad importuotumėte sertifikatą.

Patarimas: kad pakeitimas įsigaliotų, turėsite iš naujo paleisti naršykles. Tai turėtų turėti įtakos visoms jūsų kompiuterio naršyklėms, net „Firefox“, tačiau gali tekti pridėti sertifikatą prie konkrečių naršyklių, jei jos naudoja savo patikimą saugyklą.

Jei norite perimti tinklo srautą iš kito įrenginio, jis turės importuoti konkretų „Burp“ sertifikatą, o ne pats sugeneruotą. Kiekvienas diegimas, išskyrus naujinimus, generuoja naują sertifikatą. Dėl šios konstrukcijos „Burp“ bus daug sunkiau piktnaudžiauti masiniam interneto stebėjimui.